Este ano, o fórum Positive Hack Days teve a participação de mais de 5.000 pessoas, a maioria delas especialistas em segurança da informação. Uma característica distintiva dos visitantes do fórum é uma mentalidade e uma superintuição fora do padrão em muitos problemas técnicos. Todas essas qualidades puderam ser demonstradas em concursos de hackers, que foram preparados pelos organizadores, um deles foi o concurso de hackers de câmeras IP CAMreaker . Alguém conseguiu lidar com todos os testes definidos em nosso artigo.

Cada participante pode tentar o papel de um cracker de câmera de segurança e tentar obter acesso não autorizado a vários dispositivos IoT e analisar o código fonte do firmware em busca de várias vulnerabilidades. A recompensa por todos os esforços foi um prêmio interessante e útil dos organizadores.

A preparação para a competição começou dois meses antes do evento e, francamente, não foi fácil. Consistia em várias etapas:

- Escolha de câmeras para a competição.

- Revisão de câmeras para versão de firmware, software oferecido para trabalhar com elas, bem como seu desempenho.

- Obtendo firmware (firmware) para cada câmera. Foi realizado por vários métodos:

- Interceptando o firmware durante a atualização da câmera através do aplicativo Android.

- Faça o download no site oficial do fabricante.

- Através de uma conexão com o dispositivo usando Telnet.

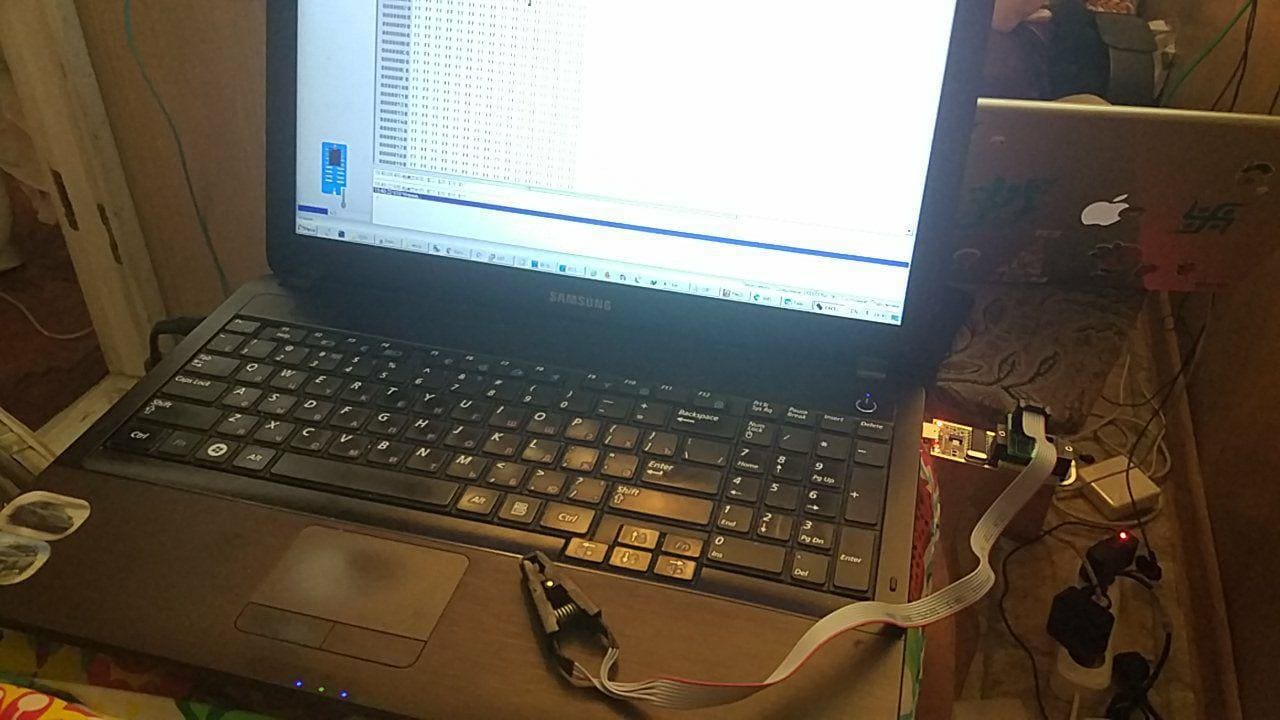

- Via conexão ao dispositivo usando a interface UART. Para referência: o protocolo UART (transmissor receptor assíncrono universal) ou UART (transceptor assíncrono universal) - o protocolo de transferência de dados físicos mais antigo e mais comum até o momento. O protocolo mais famoso da família UART é o RS-232 (conhecido popularmente como porta COM).

- Conectando programadores a chips flash instalados na câmera usando um clipe sem soldar os componentes eletrônicos do dispositivo.

- E talvez o processo mais demorado de extrair despejos seja soldar e subtrair chips usando um programador.

- Configure endereços IP estáticos e dados de autenticação nos próprios dispositivos.

- Projetando, construindo uma rede local para o stand do concurso.

- Instalando e configurando o suporte em um ambiente de demonstração.

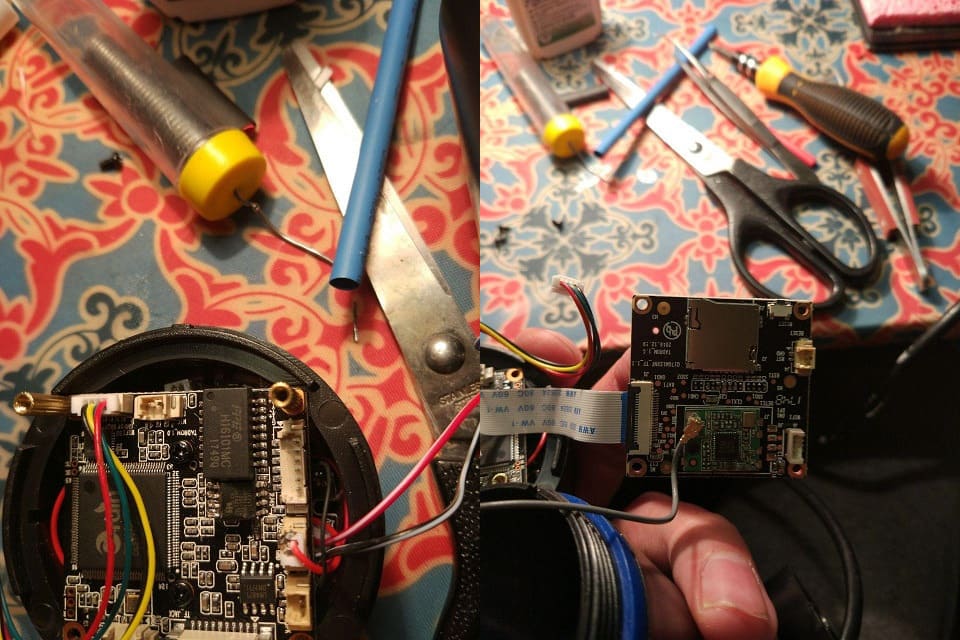

Aqui estão algumas fotos tiradas durante o processo de preparação:

O processo de extração de dados do chip usando o programador CH341A

Placa de uma das câmeras

Programador e seus amigos :)

Alguns chips ainda precisavam ser soldados devido às características do circuito de comutação

O suporte consistia em uma estrutura rígida, na qual 11 câmeras e vários interruptores foram instalados. Uma rede sem fio foi implantada para os participantes, além de um switch gratuito com cabos de conexão para conexão à rede.

Suporte

Big brother está assistindo ... irmãos menores

O servidor FTP estava sendo executado em um roteador contendo toda a rede da qual os participantes poderiam receber o firmware da câmera. Endereços, credenciais, números de série e outros dados da câmera estavam em domínio público - você pode acessar qualquer um deles.

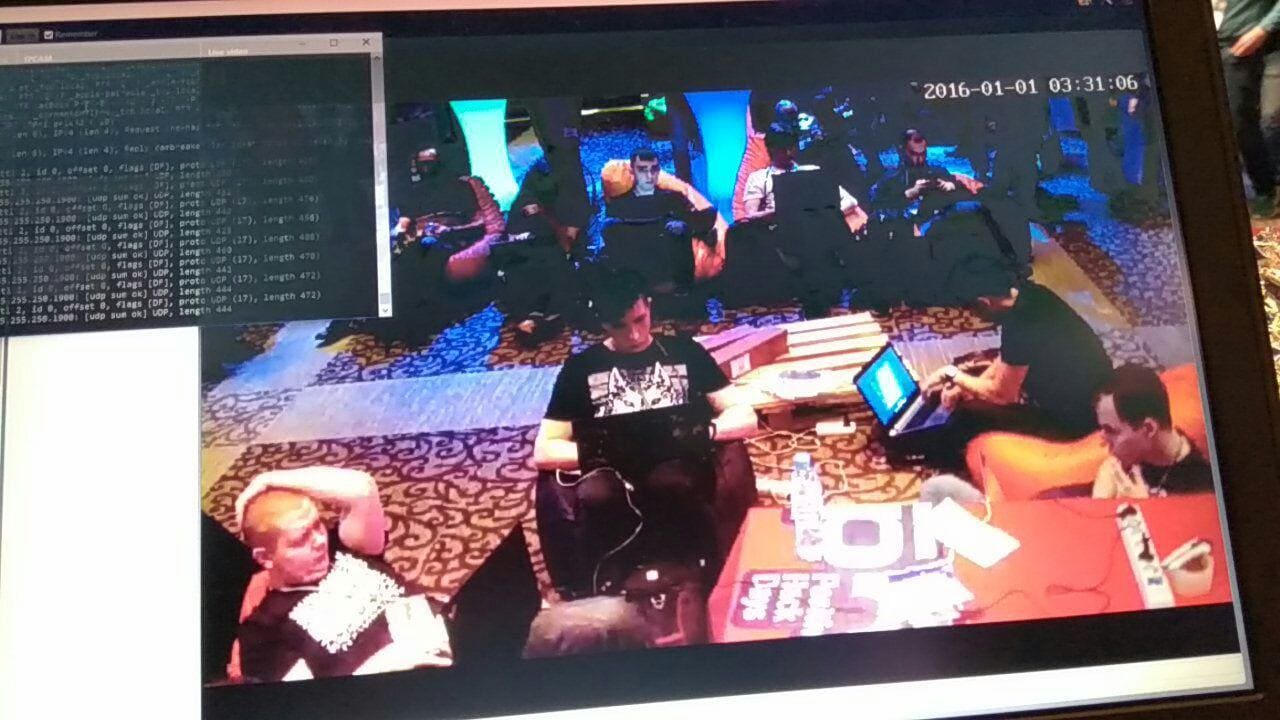

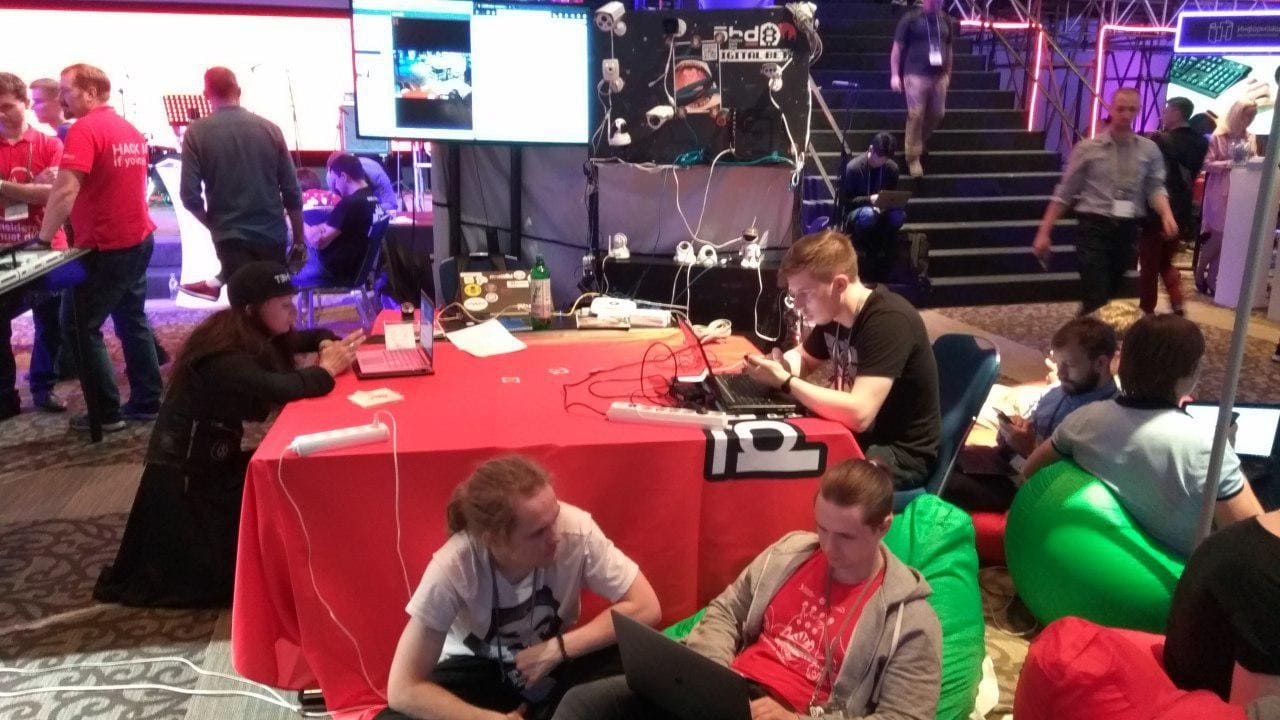

Hackers @ trabalho

Uma vez na rede e recebendo o firmware, os participantes começam imediatamente o estudo

No primeiro dia da competição, convidamos os competidores a resolver uma tarefa difícil: encontrar uma vulnerabilidade na câmera, escrever um aviso sobre sua operação ou uma exploração de PoC em funcionamento. Infelizmente, uma parcela impressionante dos participantes desistiu assim que soube de demandas tão altas. Mas o JTAGulator simplesmente não ganha!

Mais persistente por horas estudou o firmware, sentado em otomanos confortáveis. Os arquivos de firmware foram pré-carregados em um servidor FTP acessível a partir da rede local do concurso. Uma variedade de ferramentas foram usadas para pesquisar firmware em busca de vulnerabilidades: IDA Pro, Binwalk, Radare2, Strings, Wireshark, Tcpdump, Sqlmap, Burp Suite. "Não vale a pena dobrar a rede sob um mundo em mudança, é melhor dobrá-la para nós", talvez os concorrentes tenham decidido, gerando centenas de gigabytes de tráfego no processo de pesquisa.

Às 13:37 - o horário mais adequado para " hackers " - eles trouxeram alguns barris de cerveja gelada.

Foi possível esfriar durante a competição com cerveja

Após esse reabastecimento, o processo de hackers não diminuiu nada. Vários participantes do fórum, inicialmente atraídos por cerveja, acabaram optando por permanecer na companhia de dispositivos de vigilância por vídeo em ambientes externos e internos. No entanto, no final do primeiro dia, não recebemos um único relatório.

Participantes

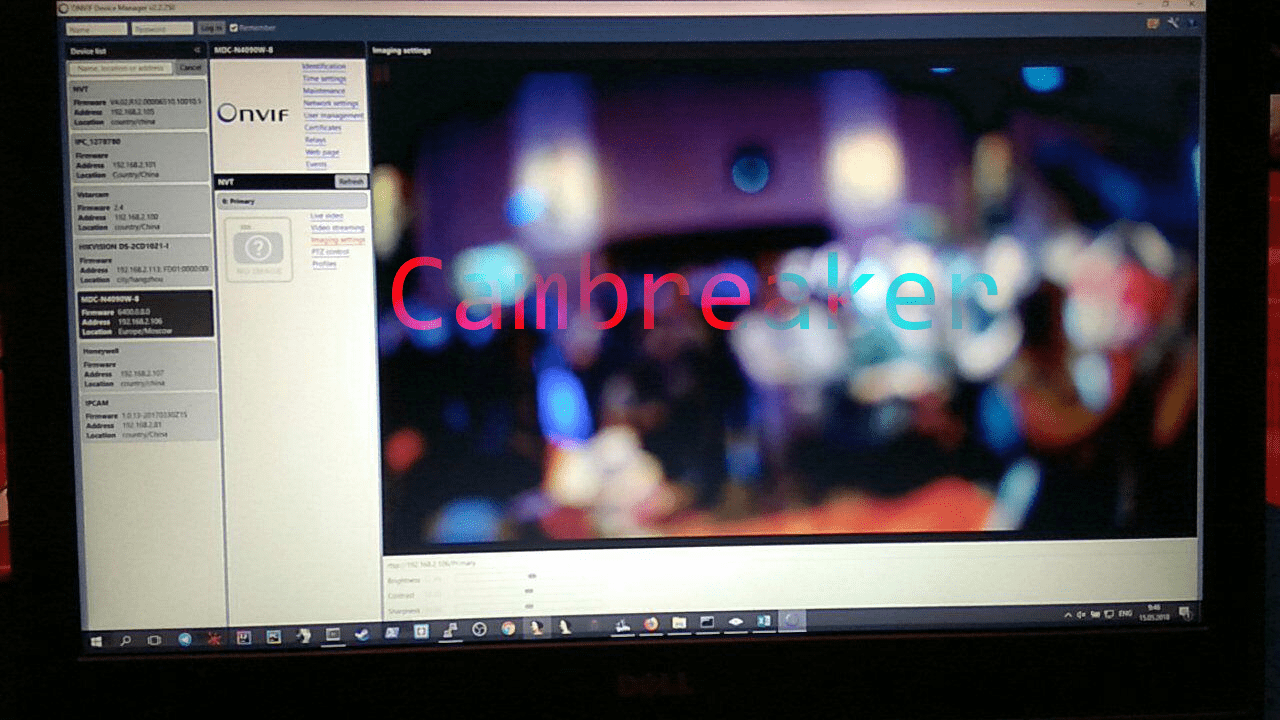

Mas no segundo dia, dois relatórios surgiram imediatamente sobre as vulnerabilidades encontradas. A primeira delas na câmera vstarcam-c16s foi encontrada por um especialista em segurança da informação da Novosibirsk Pavel Cherepanov. A segunda vulnerabilidade foi identificada por outro especialista, Ivan Aniseny. No formulário da Web de autenticação de câmera MDC-N4090W-8, ele encontrou o SQLi cego, que permite incorporar comandos SQL no parâmetro id e usar a técnica de operação cega para extrair todos os logons e senhas do banco de dados (incluindo o superusuário raiz).

Os fabricantes de câmeras são notificados de todas as vulnerabilidades encontradas e todas as explorações desenvolvidas pelos participantes permanecem 0 dias.

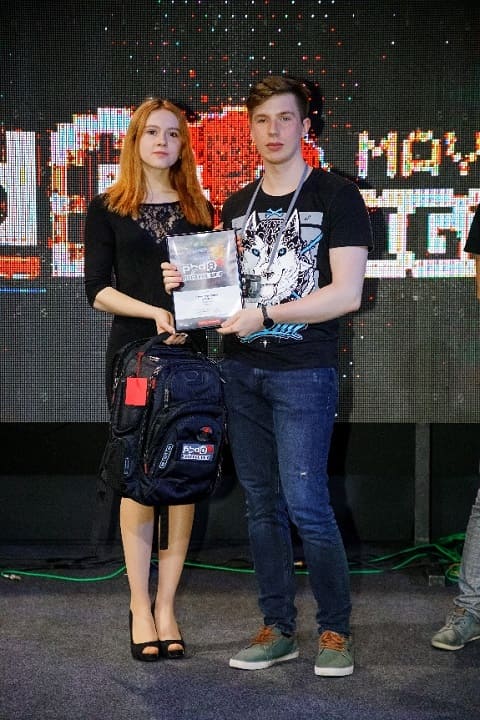

Pavel e Ivan receberam seus merecidos prêmios.

Premiação: Pavel Cherepanov

Recompensa: para Ivan Anisen, o prêmio foi concedido a Georgy Zaitsev