A semana passada foi marcada por algumas notícias interessantes do mundo inseguro das coisas na Internet, e o evento principal, claro, foi o estudo do bloqueio inteligente Tapplock (

notícias ,

relatório original ). Andrew Tierney, pesquisador da Pen Test Partners, não apenas ignorou a proteção de uma fechadura eletrônica, como também descobriu a completa ausência de qualquer sistema de segurança na parte "digital" do dispositivo.

O castelo Tapplock foi mostrado pela primeira vez como um conceito em 2016, ao mesmo tempo em que os criadores do dispositivo lançaram uma campanha no

Indiegogo , planejando arrecadar US $ 40.000 para trazer à mente os protótipos acabados e lançar o primeiro lote de dispositivos. “A primeira fechadura inteligente do mundo com um scanner de impressão digital” prometeu a incrível facilidade de estar na ausência de chaveiros pesados nos bolsos, conectividade a um smartphone e a capacidade de compartilhar acesso com amigos, capacidade de controle via Bluetooth e desbloqueio remoto. No entanto: segurança incrível, incluindo criptografia AES-128 de nível militar. E esse bloqueio precisa ser carregado.

Obviamente, sabemos que provar a confiabilidade especificando um padrão de criptografia é inútil, mas não vamos discutir a parte do computador imediatamente, mas aqui temos um meio de garantir a segurança física. A história desse fracasso começou com um vídeo no YouTube, no popular canal JerryRigEverything, que não é sobre Internet e segurança, mas sobre a análise de dispositivos que vieram à mão. O autor do vídeo demonstra como ignorar a criptografia aprovada pelo exército com uma chave de fenda.

Aqui, Andrew Tierney ficou interessado neste vídeo, comprou uma fechadura (US $ 84 no

site oficial ) e, para começar, descobriu que a estrela de chave de fenda do YouTube parecia estar errada. Andrew não conseguiu desmontar a trava como se viu com o cracker anterior, apesar do uso de uma alavanca firmemente colada do suporte para a GoPro e outras ferramentas improvisadas na parte interna da tampa. Aparentemente, havia uma amostra com defeito e a reputação da Tapplock foi completamente restaurada. Hein?

Não! Que pena, tantas boas piadas foram desperdiçadas. Ok, a declaração inicial dos desenvolvedores do castelo sobre o mais alto nível de segurança geralmente é duvidosa: esse é um pequeno cadeado comum, embora com bateria. Não há necessidade de hackear o AES, um alicate de tamanho médio fará isso. O pesquisador Andrew Tierney decidiu examinar a parte digital e descobriu que a trava se comunica com o smartphone via bluetooth via HTTP, sem usar criptografia (embora o mesmo AES-128 tenha sido anunciado originalmente para a parte bluetooth!). A análise de tráfego nos permitiu identificar a linha que identificou o dispositivo como confiável e, em todos os casos, ele permaneceu inalterado. Usando a mesma função “compartilhar com um amigo”, você, de fato, fornece a ele uma “senha” fixa que, na verdade, não pode ser recuperada. Além disso, ficou claro ainda que mesmo uma dissociação completa da trava do telefone do proprietário (para revenda, por exemplo) não alterou o código de autorização.

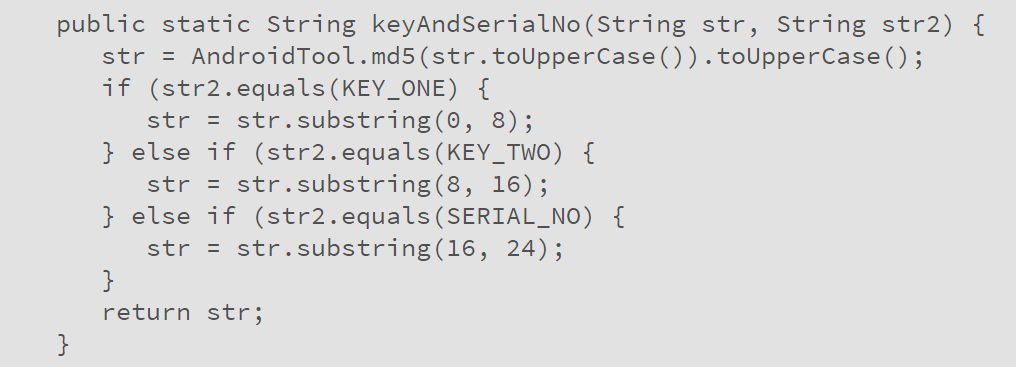

Como E assim A maneira de gerar esse mesmo código ajudou a finalmente quebrar a ilusão de proteção. Como se viu, você só precisa do endereço MAC do módulo Bluetooth Low Energy incorporado. O mesmo endereço MAC que o módulo transmite abertamente para todos. Como resultado, torna-se possível hackear qualquer Tapplock próximo (na faixa do bluetooth), em segundos, remotamente e facilmente. O pesquisador notificou o fabricante, no mesmo local em que respondeu algo como: "Obrigado,

mas estamos a par ". Dado que isso nem sequer é uma vulnerabilidade e o método de evasão da proteção está na superfície, Andrew estabeleceu um prazo incomum antes da divulgação de informações em sete dias, após o qual publicou um estudo. Tapplock respondeu com uma vaga promessa de

atualização . Posteriormente, foi prometida uma revisão completa do software, e parece que existe uma oportunidade teórica de corrigir a situação - não se trata do hardware. Será possível consertar a reputação? Vamos ver agora que os dispositivos Tapplock ainda estão à venda, apesar da ampla cobertura da mídia sobre o problema.

A propósito, sobre falências devido a vulnerabilidades. No ano passado, escrevemos sobre as

vulnerabilidades de brinquedos conectados à Internet fabricados sob a marca Cloudpets. Nessa história, a proteção zero já era familiar ao mundo da IoT e, mesmo com o vazamento de dados muito particulares, bem, e comentários de gerenciamento exóticos no estilo de "é normal, todo mundo faz dessa maneira".

Então, desde então, o fabricante de brinquedos fechou, mas os problemas de segurança dos dispositivos já vendidos não desapareceram. Além disso, os pesquisadores descobriram alguns novos buracos (

notícias ); os brinquedos continuam batendo no domínio da sincronização, que está à venda e poderá ser interceptado no futuro. Se você pensa em milhões de dispositivos IoT já vendidos com proteção incompreensível ou ausente, isso se torna realmente triste. A única "razão para otimismo" é que até agora não são os bloqueios, e não os ursos com Wi-Fi que atacam, mas os roteadores, onde tudo também é muito ruim, mas não tão ruim. Então nós vivemos.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.