O laboratório de vírus da ESET descobriu um novo Android RAT (Ferramenta de Administração Remota) que usa o protocolo Telegram para gerenciar e exfiltrar dados. Inicialmente, chamamos a atenção para o aumento da atividade dos já conhecidos

IRRAT e

TeleRAT , mas, depois de entender o que estava acontecendo, encontramos uma família completamente nova. O novo RAT está ativo desde pelo menos agosto de 2017. Em março de 2018, o código-fonte Malvari foi distribuído pelos canais Telegram de hackers, como resultado das quais centenas de modificações hoje operam em estado selvagem.

Uma versão é diferente das demais. Apesar da disponibilidade do código fonte, ele é vendido sob o nome comercial HeroRat por meio de um canal especial do Telegram. Os autores oferecem o HeroRat para uso de acordo com o modelo de malware como serviço. Malvar está disponível em três níveis de acabamento, com diferentes funções e um canal de suporte de vídeo. Não está claro se essa opção foi escrita com base no código mesclado ou, pelo contrário, é o original, cujo código-fonte apareceu na rede.

Como isso funciona

Os invasores distribuem o RAT através de lojas não oficiais de aplicativos Android, redes sociais e mensagens instantâneas. Vimos como o programa malicioso é disfarçado de aplicativos que prometem bitcoins como presente, Internet móvel gratuita ou enganam assinantes nas redes sociais. No Google Play, este malvari não foi encontrado. A maioria das infecções é registrada no Irã.

Figura 1. Vários aplicativos usados para distribuir o RAT

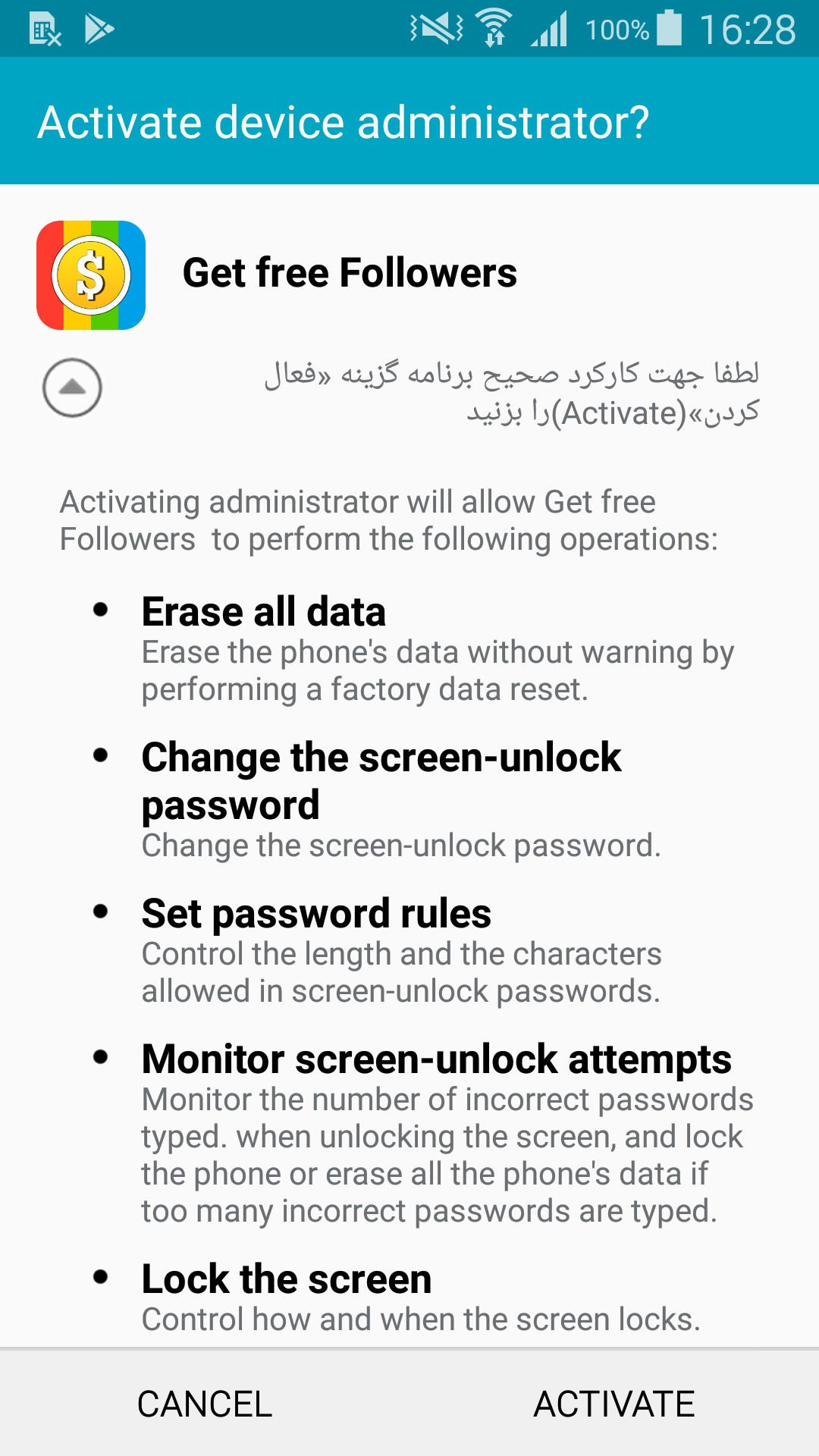

Figura 1. Vários aplicativos usados para distribuir o RATO malware é compatível com todas as versões do Android. O usuário é obrigado a aceitar uma solicitação de permissão (às vezes incluindo a ativação do aplicativo como administrador de dispositivo), que usa engenharia social.

Figura 2. O RAT solicita direitos de administrador do dispositivo

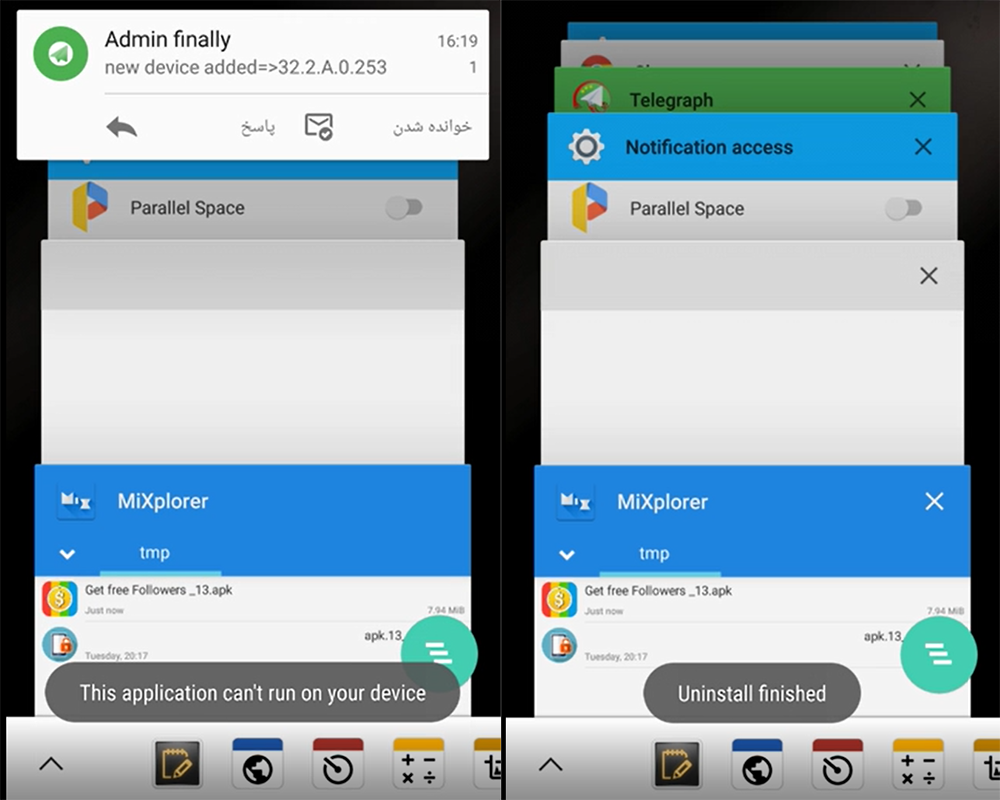

Figura 2. O RAT solicita direitos de administrador do dispositivoApós instalar e executar o aplicativo malicioso, uma pequena janela pop-up aparece na tela. Ele relata que o programa não pode funcionar no dispositivo e será excluído. Vimos amostras com mensagens em inglês e persa (dependendo das configurações de idioma do dispositivo).

Quando a remoção estiver concluída, o ícone do aplicativo desaparecerá. Ao mesmo tempo, um novo dispositivo infectado será registrado ao lado dos atacantes.

Figura 3. Demonstração da instalação do HeroRat no dispositivo (capturas de tela do vídeo de treinamento dos autores de Malvari)

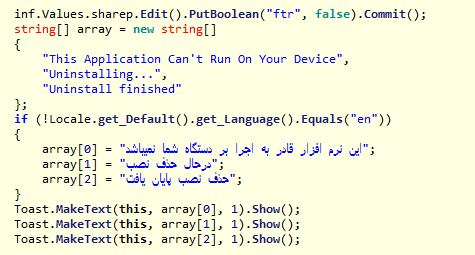

Figura 3. Demonstração da instalação do HeroRat no dispositivo (capturas de tela do vídeo de treinamento dos autores de Malvari) Figura 4. Código fonte do Malvari com mensagem de remoção falsa em inglês e persa

Figura 4. Código fonte do Malvari com mensagem de remoção falsa em inglês e persaTendo obtido acesso a um dispositivo comprometido, o invasor usa os

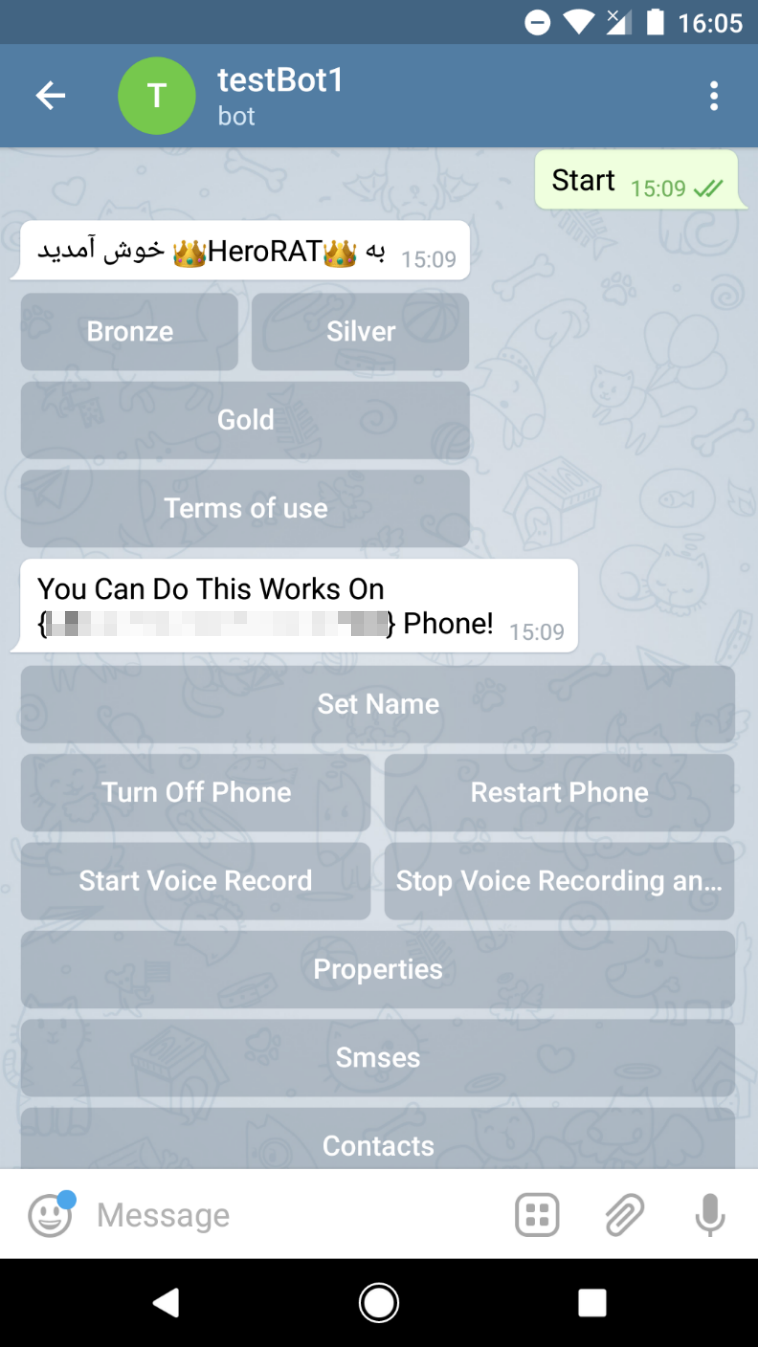

recursos do bot Telegram para controlar um novo dispositivo. Cada dispositivo infectado é controlado por um bot, configurado e controlado através do aplicativo Telegram.

O malware possui uma ampla variedade de ferramentas de espionagem e exfiltração de arquivos, incluindo interceptação de mensagens e contatos de texto, envio de mensagens e chamadas de texto, gravação de som e captura de tela, localização do dispositivo e gerenciamento de suas configurações.

O HeroRat é vendido em três níveis de acabamento (pacotes de bronze, prata e ouro) por 25, 50 e 100 dólares, respectivamente. O código-fonte do autor do HeroRat é oferecido por US $ 650.

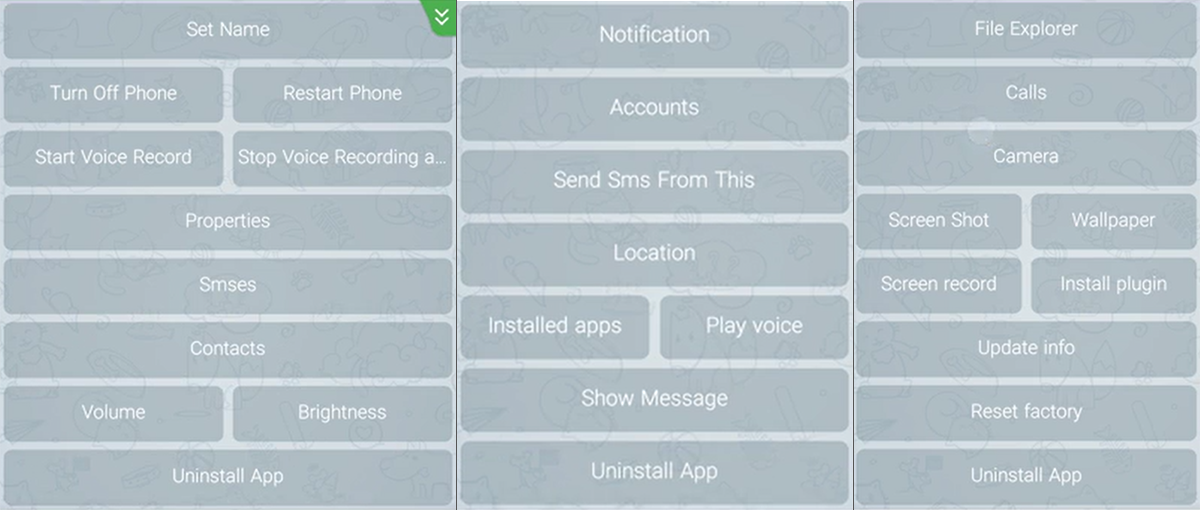

As funções do HeroRat são acessadas através de botões interativos na interface bot do Telegram. Os invasores podem controlar os dispositivos infectados clicando nos botões disponíveis na versão do RAT que eles pagaram e usam.

Figura 5. Painel de controle HeroRat

Figura 5. Painel de controle HeroRat Figura 6. Funções HeroRat (da esquerda para a direita): pacotes de bronze, prata e ouro (capturas de tela do vídeo de treinamento dos autores dos malvari)

Figura 6. Funções HeroRat (da esquerda para a direita): pacotes de bronze, prata e ouro (capturas de tela do vídeo de treinamento dos autores dos malvari)Ao contrário dos RATs Android estudados anteriormente que usam o Telegram, escritos em Java Android padrão, a nova família é desenvolvida do zero em C # usando a estrutura

Xamarin , uma combinação rara de malware Android.

O método de comunicação via protocolo Telegram é adaptado à linguagem de programação - em vez da

API Telegram Bot , usada pelos RATs estudados anteriormente, a nova família usa o

Telesharp , uma biblioteca para criação de bots Telegram em C #.

A transmissão e a exfiltração de dados de dispositivos infectados são totalmente cobertas pelo protocolo Telegram - essa medida visa combater a detecção baseada no tráfego de servidores de download conhecidos.

Indicadores de infecção

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO