Atenção - esta é uma

tradução frívola de uma observação sobre exatamente como

Jonathan Bouman encontrou o AWS S3 público, usado em um dos subdomínios apple.com. Além disso, a observação é boa, pois demonstra os benefícios de vários pequenos utilitários em conjunto com a paciência.

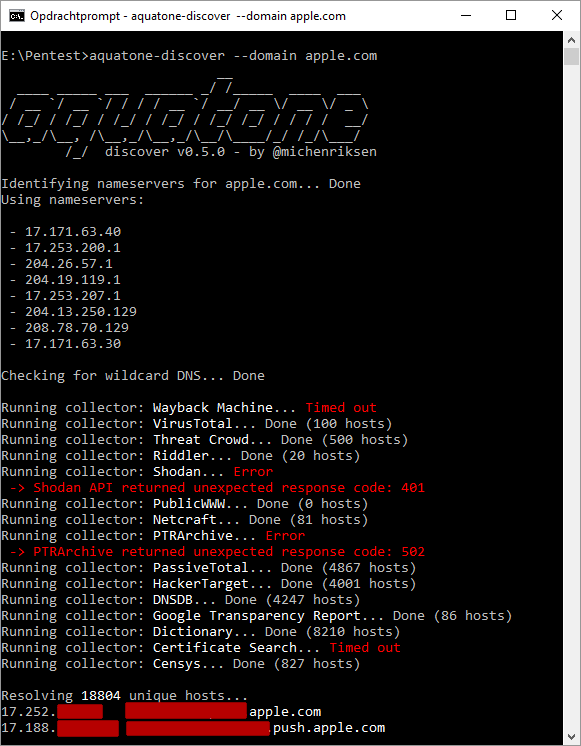

Tome um café e inicie o

Aquatone . Este utilitário pode detectar subdomínios em um determinado domínio usando fontes abertas e força bruta com um dicionário.

Aquatone tem quatro equipes diferentes:

- Aquatone-discover - pesquisa por vários subdomínios

- Aquatone-scan - verifica o resultado do item 1. abrir portas

- Aquatone-gather - cria capturas de tela de cada subdomínio, coletando todos os resultados em um relatório html

- Aquatone-takeover - tenta encontrar subdomínios inativos hospedados por hosts externos. Encontrou um? Vá se registrar e receba sua recompensa!

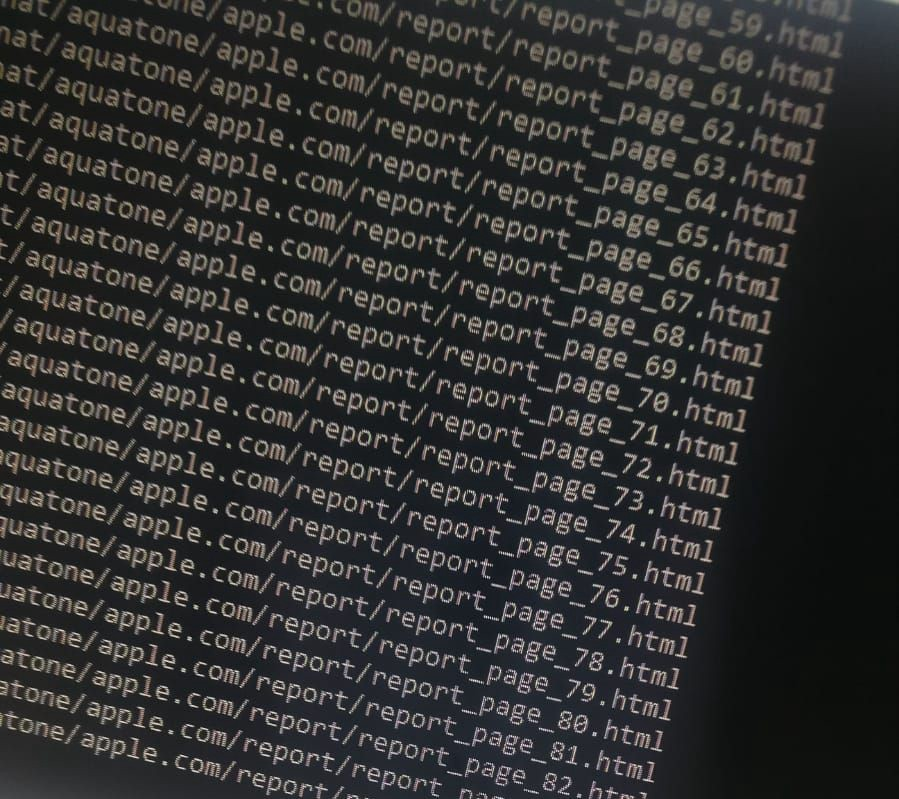

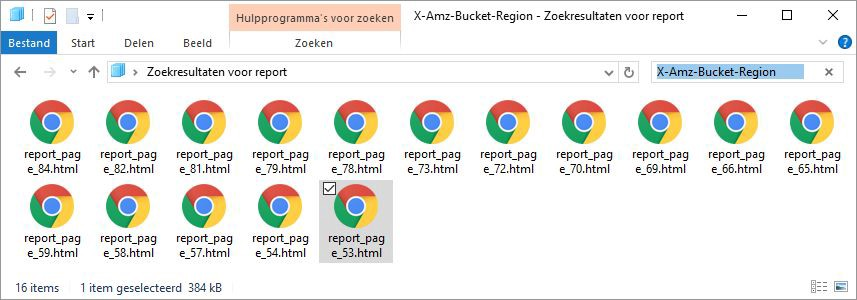

Relatar saída de Aquatone

Relatar saída de AquatoneSentamos, esperamos, sonhamos.

Geralmente, leva alguns minutos para pesquisar, digitalizar e coletar.

E o Apple.com? Foram necessários 30 minutos, 84 relatórios e 18k hosts únicos.

Somos os primeiros a usar o aquatone na digitalização apple.com? Definitivamente não. Outras pessoas leram todas as 84 páginas? Definitivamente não.

Portanto, comece na página 50 e leia apenas as últimas 34 páginas.

Procurar anomalias de padrãoApós 50 minutos de leitura dos relatórios, um modelo é observado. Uma delas é que o apple.com às vezes usa o AWS S3 para armazenar arquivos usados por seus subdomínios. Portanto, se você conseguir acesso de gravação a um dos S3, poderá fornecer acesso a um dos subdomínios apple.com.

Ler todos os relatórios de 84x é chato. Todos os relatórios contêm cabeçalhos http enviados pelo servidor. S3 - sempre envia o cabeçalho X-Amz-Bucket-Region. Procure este título nos relatórios:

Agora, cada um precisa ser clicado manualmente para ver o que acontecerá se você abrir o URL. Quase todos os subdomínios dão acesso negado.

Exceto um:

live-promotions.apple.com Resposta S3, contendo o nome do bloco e o conteúdo do diretório.

Resposta S3, contendo o nome do bloco e o conteúdo do diretório.Então agora existe o nome S3 Bucket. Isso permite que você se conecte diretamente a ele.

Como acessar,

veja aqui .

Você precisa instalar a Interface da Linha de Comandos da AWS e pode tentar abrir este bucket usando o nome da resposta acima

Depois disso, você pode tentar baixar a página de login falsa e abri-la no navegador.

aws s3 cp login.html s3://$bucketName --grants read=uri=http://acs.amazonaws.com/groups/global/AllUsers

cozinheiro alertaConclusão

cozinheiro alertaConclusãoFoi obtido acesso total para leitura / gravação no S3 Bucket da Apple, disponível em um de seus subdomínios. O suficiente para inundar o site de phishing ou roubar cookies.

SoluçãoNunca conceda permissões de leitura / gravação a usuários anônimos

Felizmente, a proteção do S3 é bastante simples e padronizada.

consulte doc:

docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overview.htmlO que foi isso:- Página de phishing carregada em live-promotions.apple.com

- Você pode roubar cookies de visitantes

- Foi possível extrair arquivos confidenciais do balde (continha projetos no xcode)

Hall da FamaApós 4 horas, recebi uma resposta da Apple confirmando o bug. Foi corrigido naquele dia e agora é mencionado no

Hall of FameLinha do tempo19/06/2018 Bug descoberto e relatado

19/06/2018 Apple confirmou o erro

19/06/2018 Apple corrigiu o erro

22-06-2018 A Apple me mencionou no Hall da Fama

22/06/2017 Publicado este blog