Continuando nossa série de tutoriais da Check Point. Desta vez, discutiremos um dos meus tópicos favoritos, a saber, o

IPS (Sistema de Prevenção de Intrusões) em russo - um sistema de prevenção de intrusões. Além disso, a ênfase está na prevenção (ou seja, prevenção)! Um dos principais credos da Check Point é: "

Prevenimos, não detectamos! " Pessoalmente, eu concordo com esta posição. Para que serve a detecção se você foi atacado por um criptografador, por exemplo? Um computador criptografado informa que houve um ataque. Nas realidades atuais, é necessário cuidar do Prevent. E o IPS aqui pode ajudar muito bem.

No entanto, recentemente houve alguma negligência nessa classe de proteção, dizendo "O

IPS não é mais relevante e não faz sentido usá-lo ". Na minha opinião, esta opinião é um erro imperdoável. Na verdade, nesta lição, tentarei descrever os principais equívocos existentes sobre o IPS. Em seguida, como parte do laboratório, mostrarei como o IPS ajuda a fortalecer a segurança da sua rede. E, é claro, tentarei explicar como tirar o máximo proveito dessa ferramenta útil, quais configurações procurar e o que você precisa lembrar, incluindo o IPS.

A lição acabou sendo muito longa, então eu a dividi em duas partes. A primeira parte será puramente teórica e a segunda já está totalmente dedicada à prática na forma de trabalho de laboratório. Espero que seja interessante.

Spoiler - No final do artigo, uma vídeo aula, se for mais conveniente para alguém assistir, em vez de ler. Uma breve história da IPS

Eu gostaria de começar com algumas características históricas. De fato, o IPS é um caso especial de

IDS (

Sistema de Detecção de Intrusão -

Sistema de Detecção de Intrusão ou SOV, como é chamado brevemente na Rússia).

A idéia de criar um IDS surgiu após a publicação do artigo “

Monitoramento e vigilância de ameaças à segurança de computadores ” por James Anderson, já em

1980 ! Um artigo bastante divertido e mais importante até hoje.

Após 6 anos, em

1986 , Dorothy Denning e Peter Neumann publicaram o primeiro

modelo teórico do IDS , que provavelmente ainda é a base dos sistemas modernos. Além disso, houve alguns desenvolvimentos diferentes, mas todos se resumiram a usar três métodos de detecção de intrusão:

- Análise de assinatura

- Análise heurística;

- Detecção de anomalias.

Talvez um dos momentos-chave no desenvolvimento do IDS tenha sido o surgimento da biblioteca

libpcap em

1998 . Desenvolvido por seus colegas do Laboratório Nacional. Lawrence em Berkeley. No mesmo ano, o

APE packet sniffer foi desenvolvido usando o pacote libpcap. Um mês depois, a APE foi renomeada como o famoso

Snort . O autor de Snort é

Martin Rösch .

O Sourcefire foi fundado mais tarde (em 2001) e o projeto Snort continuou seu rápido desenvolvimento como parte do Sourcefire e tornou-se praticamente o padrão entre as soluções IDS. O Snort é de código aberto, usado pelos fabricantes mais modernos de soluções de segurança da informação (especialmente empresas domésticas).

Em

2003 , o Gartner observou a ineficiência do IDS e a necessidade de mudar para os sistemas IPS (ou seja, alterar o detector para evitar). Depois disso, os desenvolvedores do IDS começaram a equipar suas soluções com o modo IPS. O Snort pode funcionar naturalmente no modo IDS e no IPS (ou seja, para impedir).

É claro, também vale a pena notar o rápido crescimento de outro projeto de código aberto -

Suricata . Este projeto foi fundado por imigrantes de Snort. A primeira versão beta foi em

2009 . Responsável pelo desenvolvimento é a Open Information Security Foundation (OISF). No momento, Suricata é uma solução muito popular (embora ainda seja inferior à popularidade do Snort). De fato, eles são frequentemente usados juntos.

Em

2013 , o Sourcefire foi adquirido pela

Cisco . Ao mesmo tempo, o Snort continua sendo um projeto de código aberto, e sua versão comercial é vendida sob a marca Cisco FirePower. Com sua permissão, não falaremos sobre as diferenças entre as versões gratuita e proprietária. Um ponto interessante. Em 2005, a Check Point tentou comprar o SourceFire por US $ 225 milhões, mas o governo dos EUA não aprovou esse acordo. E, como eu disse anteriormente, a Cisco comprou o SourceFire em 2013 por até US $ 2,7 bilhões. Bom aumento de preço por 8 anos) mais de 12 vezes.

Naturalmente, listei apenas uma pequena parte das soluções. Ao mesmo tempo, um grande número de soluções comerciais proprietárias foi desenvolvido (a Check Point é uma delas). Na maioria das vezes, o IPS fazia parte de uma solução UTM ou NGFW, menos frequentemente como uma peça de hardware independente (o Cisco IPS é um excelente exemplo).

IPS em redes corporativas

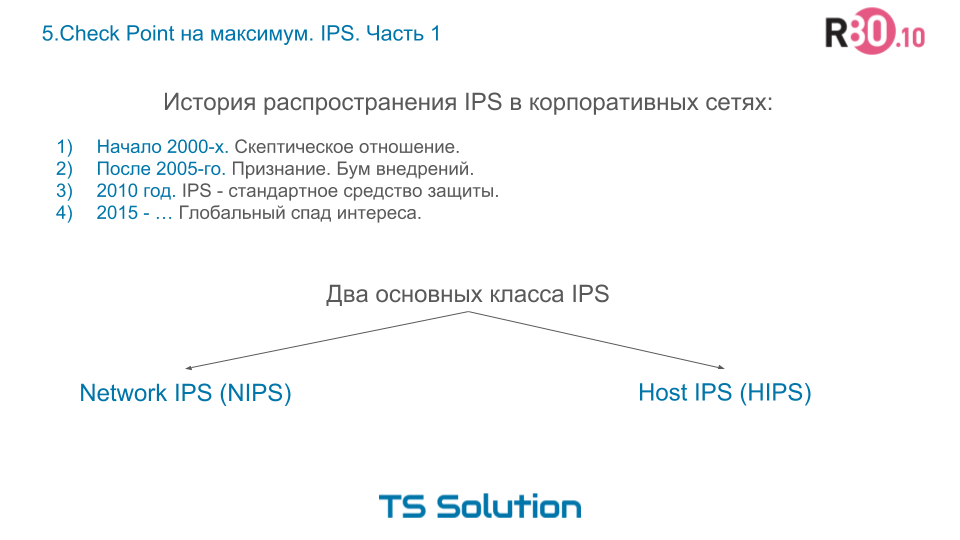

Agora, se você tocar no histórico da distribuição de soluções IPS em redes corporativas, terá a seguinte imagem:

No início dos anos 2000, as empresas estavam muito céticas em relação a essa nova classe de soluções de segurança. A maioria das pessoas pensava que o IPS era algum tipo de coisa exótica que não era realmente necessária.

Após 2005, a maioria percebeu os benefícios e a necessidade do IPS. O boom de implementações em todo o mundo já começou.

Em 2010, o IPS havia se tornado a ferramenta padrão essencial de fato para proteger a rede corporativa.

Mais próximo de 2015, o mercado de IPS esfriou relativamente. O IPS era padrão em quase todas as soluções UTM / NGFW. Todos mudaram para o SIEM, proteção contra ataques direcionados, sandboxes, honpots etc. Ao mesmo tempo, esquecendo completamente a importância do IPS. Mas discutiremos isso um pouco mais.

Agora que temos um pouco de conhecimento atualizado sobre a história da IPS, gostaria de discutir mais um ponto. Ou seja, classes IPS. Em uma aproximação aproximada, todas as soluções IPS podem ser divididas em duas classes:

- O NIPS funciona no nível da rede, ou seja, varre o tráfego de passagem / trânsito.

- O HIPS opera no nível do computador do usuário, ou seja, com o tráfego destinado diretamente a este computador, bem, o próprio host gera.

Hoje vamos discutir exatamente a primeira opção.

Duas opções para usar o NIPS

Vejamos o uso arquitetônico do IPS. Também aqui tudo é bastante simples, existem duas opções para usar o IPS de rede:

- Modo embutido . Em russo, chamamos de "na brecha". I.e. o tráfego de rede real passa pelo IPS. O IPS, nesse caso, funciona como uma ponte comum (ou seja, no segundo nível do modelo OSI). Este modo é o mais ideal em termos de proteção. No caso de um ataque, o IPS pode bloquear imediatamente a sessão e o computador do invasor. Obviamente, existem aspectos negativos na forma de respostas falso-positivas, ou seja, falsos positivos quando o IPS bloqueia o tráfego normal. Mas esta é uma questão separada, discutiremos um pouco mais tarde.

- Modo promíscuo . Mais uma vez, no russo - modo de monitoramento. Como regra, nesse modo, o IPS é "travado" na porta SPAN, que "reflete" o dispositivo COPY! tráfego. Nesta opção, o IPS se transforma automaticamente em IDS, como não funciona mais com tráfego real e não tem como bloquear rapidamente ataques. I.e. essa é uma opção ruim quando a segurança máxima é necessária.

Não consideraremos detalhadamente os recursos da aplicação de um regime específico. Este é um tópico bastante amplo que vai além do escopo de nossa lição. Vamos nos concentrar melhor no modo embutido, como é ele quem na maioria dos casos é usado no Check Point.

IPS em dispositivos UTM. Fluxo de pacotes

Do ponto de vista do processamento de tráfego, os pacotes são verificados primeiro pelo firewall e, se são permitidos pelas listas de acesso correspondentes, somente então o IPS é ativado e começa a verificar o tráfego que passa. Na verdade, esse algoritmo de processamento de tráfego revela a diferença conceitual entre o Firewall e o Sistema de Prevenção de Intrusões.

“O

firewall procura impedir a passagem de um tráfego. O IPS trabalha com o tráfego já passado . ”

Isso é lógico não apenas em termos de segurança, mas também em termos de desempenho. Por que investigar o tráfego que pode ser eliminado rapidamente por um firewall com custos mínimos de recursos. Esta é a questão de colocar o IPS na frente do firewall. Definitivamente não! Imagine quanto tráfego "restante" será transmitido para ele a partir de diferentes bots que analisam tudo na Internet.

Bem, é aí que terminamos nossa digressão lírica prolongada. Vamos para os conceitos errados típicos de IPS. Vou tentar desmascará-los usando o Check Point como exemplo.

Equívocos típicos de IPS

1. O IPS protege apenas contra ataques da camada de rede

Talvez este seja o mito mais comum. Historicamente, é claro, o IPS protegia principalmente contra ataques à rede, como varreduras de portas, força bruta, alguns tipos de Ddos e, é claro, a luta contra anomalias. No entanto! Muitos ainda não sabem que o IPS pode verificar os arquivos baixados! E se o arquivo contiver exploração, o IPS bloqueará seu download mais rapidamente que o Anti-Virus, porque O IPS funciona em um fluxo de tráfego e o Antivírus é forçado a esperar até que o arquivo inteiro seja baixado no buffer. I.e. O IPS verifica arquivos como pdf, doc, xls e muito mais. Definitivamente vou mostrá-lo no laboratório. Portanto, o IPS incluído aumentará significativamente a proteção de seus usuários que baixam vários arquivos da Internet. Não negligencie esse nível adicional de proteção!

2. O IPS não é mais relevante e não protege contra nada

Outro mito popular. Obviamente, hackers profissionais recentemente tentaram não usar ferramentas clássicas de ataque, como varredura de portas, força bruta etc. E tudo porque esses ataques são imediatamente visíveis e geram um grande número de alertas nas defesas clássicas. No entanto! Isso ocorre apenas em ataques muito complexos e direcionados, quando um profissional real aborda o assunto. 99% de todos os ataques bem-sucedidos são bots automatizados que examinam a rede em busca de vulnerabilidades conhecidas, que eles exploram. A IPS vê tudo! Além disso, lembrando novamente o wannacry, depois de descobrir essa vulnerabilidade, a Check Point emitiu uma assinatura IPS em apenas alguns dias. A Microsoft lançou o patch muito mais tarde (em algumas semanas, pelo que me lembro). O IPS incluído com assinaturas atuais reflete perfeitamente tais ataques automatizados que ainda prevalecem (e é improvável que algo mude no futuro próximo).

3. O IPS não precisa ser atualizado com frequência

Na verdade, no parágrafo anterior, afirmei que o IPS incluído com assinaturas ACTUAIS oferece proteção contra ataques automatizados. Por alguma razão, muitos acreditam que apenas os bancos de dados antivírus devem ser atualizados regularmente, esquecendo completamente o IPS. Mas as assinaturas para IPS aparecem ou são atualizadas literalmente todos os dias. Por exemplo, você pode usar o recurso

Check Point . Como você pode ver, apenas nos últimos dois dias várias novas assinaturas foram liberadas. Ou os criados anteriormente foram atualizados.

O IPS com bancos de dados atualizados é muito importante. Como eu disse anteriormente, as assinaturas de IPS saem mais rapidamente do que as correções dos fornecedores. Se você possui assinaturas antigas, seu IPS simplesmente reduz o tráfego e desperdiça recursos do sistema. E não acredite nos fabricantes nacionais de OWL, que dizem que a atualização uma vez por mês é normal (como regra, eles definem esse período e, provavelmente, isso se deve ao fato de usarem bancos de dados snort, que são atualizados com um atraso de 30 dias para a versão gratuita) .

4. IPS reduz significativamente o desempenho do dispositivo

O que posso dizer sobre esse mito? Sim e não Obviamente, a inclusão do IPS aumenta a carga no processador e na RAM. Mas nem tudo é tão dramático quanto se acredita. Um grande aumento na carga quando o IPS está ativado geralmente se manifesta em dois casos:

- Você (ou você) selecionou incorretamente a solução. Seja uplining de hardware ou solução virtual. Esta é a questão de que tudo precisa ser testado antes de comprar. Mais uma vez, depende muito de quem seleciona a solução. Preste atenção especial a isso. Use com cuidado folhas de dados nos dispositivos. Indica necessariamente a largura de banda do dispositivo quando o IPS está ativado. Bem, novamente, a Check Point tem uma ferramenta de dimensionamento que fornece recomendações muito realistas para um modelo adequado. Certifique-se de usar o tamanho! Se você não tem acesso a essa ferramenta, pergunte aos seus parceiros.

- O segundo e mais comum motivo de aumento de carga devido ao IPS é que muitas assinaturas estão incluídas. Esse é um dos extremos do uso do IPS quando absolutamente todas as assinaturas disponíveis estão ativadas, porque, inicialmente, não está claro quais são necessárias. Esse erro muito grave leva a um dispositivo de inicialização simplesmente selvagem e a muitos falsos positivos. Tendo encontrado isso, muitos administradores decidem desativar o IPS, porque com ele, o gateway de fronteira simplesmente “se dobra”. Como ser Bem, primeiro você precisa determinar o que exatamente vai proteger. É lógico supor que, se você possui um servidor de correio baseado em Linux em sua DMZ, provavelmente não deve incluir assinaturas nesse segmento relacionadas às vulnerabilidades da Microsoft, MacOS, Android, Wordpress etc. Eu acho que o significado geral é claro. Trilhar o tráfego com todas as assinaturas indiscriminadamente é muito caro . Para que o IPS use recursos com eficiência, é necessário ativar apenas as assinaturas necessárias e desativar as desnecessárias. Isso parece fácil. Mas a implementação parece muito complicada. A partir daqui, o seguinte mito cresce.

5. IPS é difícil de configurar

Esta é parcialmente a opinião justa que ocorreu. De fato, muitas soluções de IPS ainda são muito difíceis de aprender. Mas não se trata de Chess Point. Vamos em ordem. Como é geralmente uma assinatura? Isso geralmente é algo como:

IGSS SCADA ListAll Função Buffer Overflow

Estouro de buffer de pilha WESPMonitor de múltiplos produtos WebGateE tente descobrir que tipo de assinatura é, para que serve, quanto o gateway a ativará e qual a sua importância. Felizmente, o Check Point tem uma descrição detalhada de cada assinatura. A descrição é visível diretamente no SmartConsole e você não precisa pesquisar no google cada nome. Além disso, por conveniência, o Check Point atribuiu várias tags a cada assinatura:

- Gravidade (ou seja, o nível de perigo que essa assinatura pode fechar);

- Nível de confiança (o nível de confiabilidade da assinatura, ou seja, qual é a probabilidade de adequação da operação dessa assinatura. Essa é uma característica muito importante, especialmente para análises comportamentais)

- Impacto no desempenho (essa tag mostra quanto uma assinatura fortemente ativada carregará o dispositivo)

- Fornecedor - você pode filtrar assinaturas por Fornecedor (por exemplo, vulnerabilidades associadas a todos os produtos Adobe ou Microsoft)

- Produto - é possível filtrar por produto (por exemplo, Microsoft Office ou WordPress).

Tags Fornecedor e Produto às vezes se cruzam, porque Com frequência, uma empresa possui apenas um produto.

Usando essas tags, você pode gerar rapidamente uma lista de assinaturas que deseja incluir. E para isso você não precisa ter sete vãos na testa. Bem, é claro, antes disso, você precisa fazer uma pequena auditoria na rede e entender qual software seus funcionários usam.

Discutiremos o trabalho com essas tags com mais detalhes no laboratório.

6. Trabalhar com o IPS é um trabalho tedioso e rotineiro.

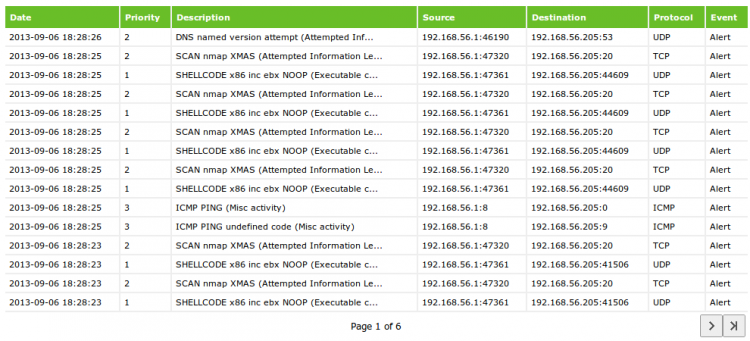

Eu já disse muitas vezes que a segurança da informação não é um resultado, mas um processo contínuo. Você não pode configurar o sistema uma vez e esquecê-lo. Precisa de aperfeiçoamento sistemático e contínuo. O mesmo vale para o IPS. E aqui geralmente surgem dificuldades. Quase qualquer sistema IPS mais ou menos adequado gera um grande número de logs. Eles geralmente se parecem com isso:

Agora imagine que esses logs acumularam vários milhares em uma semana. Como você os analisa? Como entender quais eventos ocorrem com mais frequência? Quais assinaturas podem precisar ser desativadas ou quais hosts podem estar bloqueados no nível do firewall?

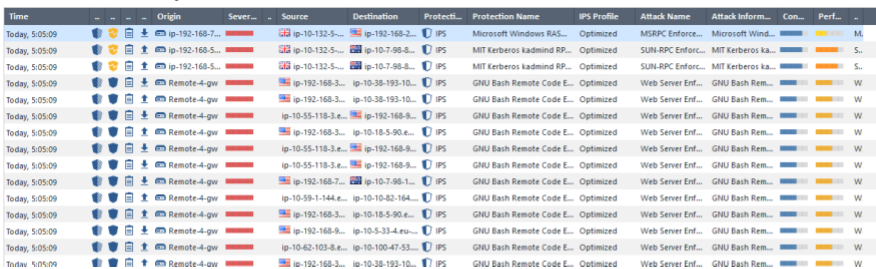

Obviamente, os logs do ponto de verificação parecem mais atraentes e claros:

Aqui você pode ver

Nível de confiança e

impacto de gravidade e

desempenho . No entanto, isso não resolve o problema de analisar um número tão grande de eventos. Como regra, os sistemas SIEM projetados para agregar, correlacionar e executar uma análise inicial de eventos são lembrados aqui. Felizmente, a Check Point possui um sistema SIEM embutido -

Smart Event . Esse blade permite que você veja os logs IPS de forma processada e agregada:

Como você sabe, isso já é muito mais fácil de se trabalhar. O principal valor do SIEM é que esse sistema permite que você "veja" sua segurança em termos quantitativos. Em qualquer trabalho, você precisa ver o resultado e aqui é muito mais fácil se concentrar nos números. Em nosso exemplo, vemos que há um número bastante grande de logs com

gravidade do nível crítico . É com eles que você precisa começar a trabalhar. Além disso, vemos que o maior número de eventos está relacionado à assinatura de

execução remota de código do

GNU Bash . A análise deve começar com esses eventos. Tendo caído ainda mais, podemos determinar:

- Quais hosts estão atacando?

- Qual host está atacando?

- De que país vem o ataque?

Pode acontecer que a assinatura seja acionada pelo tráfego gerado por nosso nó interno. Esta é uma ocasião para julgamento. Ou ele está realmente infectado ou é um falso positivo. Em seguida, tratamos o host ou desativamos essa assinatura especificamente para esse host.

Se o ataque vier de uma rede externa, talvez todos esses logs sejam criados por apenas um nó atacante (provavelmente esse é algum tipo de bot) e por algumas cidades de Cingapura. Nesse caso, podemos adicionar esse host (ou toda a rede de Cingapura) à lista de bloqueios para que ele seja bloqueado no nível do firewall e não alcance o processamento de tráfego IPS.

Também podemos notar que a assinatura captura ataques para distribuições linux, enquanto o host do Windows pode ser atacado. Nesse caso, também seria lógico desativar assinaturas linux especificamente para este host.

Como você pode ver, o processo se assemelha a uma determinada investigação. Após essa otimização constante, a carga no gateway diminuirá significativamente, porque:

- Parte dos hosts atacantes será bloqueada no nível do firewall;

- Assinaturas desnecessárias que consomem recursos serão desativadas.

Ao mesmo tempo, o SmartEvent permite que você veja imediatamente o resultado na forma de um número decrescente de logs. Esta é apenas a característica quantitativa que mostra a eficácia do nosso trabalho realizado. Idealmente, devemos nos livrar do chamado "ruído" e ver apenas eventos IPS realmente importantes (ou seja, ataques reais) nos logs.

Além disso, todo o processo de investigação e adição de hosts à lista de bloqueios pode ser automatizado! O R80.10 introduziu uma API completa que permite a integração com soluções de terceiros. Eu já escrevi um artigo no hub sobre a própria API - API do

Check Point R80.10. Gerenciamento através de CLI, scripts e muito mais.Além disso, meu colega Gleb Ryaskin publicou instruções detalhadas sobre a integração do Check Point e do Splunk -

API do Check Point + Splunk. Automação de proteção contra ataques à rede .

Não há apenas uma parte teórica, mas também uma parte prática, com um exemplo de ataque e adição automática de um host à lista de bloqueios. Não seja preguiçoso, olhe.

Sobre isso, proponho terminar nossa parte teórica. Na próxima lição, muito trabalho de laboratório nos espera.

Parte teórica em formato de vídeo tutorial

Se você estiver interessado em outros materiais no Check Point, aqui você encontrará uma grande seleção (

Check Point. Uma seleção de materiais úteis da TS Solution ). Você também pode se inscrever em nossos canais (

YouTube ,

VK ,

Telegram ) para não perder novos artigos, cursos e seminários.

Mais informações sobre os modelos de switch Extreme podem ser

encontradas aqui .

Você pode realizar uma auditoria gratuita das configurações de segurança do Check Point aqui.