Eu não quero desistir do título. Afinal, ele executa sua tarefa - atrai atenção. Sinceramente, peço que não fique com raiva se o conteúdo do artigo não atender às suas expectativas. Agora é a hora. "Esses materiais", disseram eles, "você precisa postar em fóruns para amadores, e na Habr apenas o público altamente inteligente de TI fala sobre coisas que você nunca precisa entender e não precisa tentar entender". No entanto, Glória a Habru! Ele é bastante democrático.

Algo me pegou no tópico de segurança de rede em termos de análise de tráfego de rede e detecção de atividade de rede não autorizada (doravante denominada NSA).

Aspectos da NSA que me interessam:

- verificação não autorizada de recursos (portas, destinos da Web) da rede protegida (doravante - AP) a partir de uma rede aberta (doravante - SO);

- - tráfego não autorizado de / para o AP. Esta é uma atividade de rede independente de aplicativos;

- inserção não autorizada de conteúdo inapropriado (a seguir - NK). Isso é publicidade, conteúdo de conteúdo duvidoso.

- Tipos conhecidos de ataques à rede (daqui em diante - CA).

O que não me interessa até agora: tudo o que não diz respeito à rede. Essa proteção antivírus diretamente estações de trabalho e servidores, spam de email, quebra de senha, etc. etc.

Por que eu decidi reinventar a roda? Afinal, há muito ferro e software que parecem desempenhar as mesmas funções e parecem não ser ruins. Mas eis a questão: gastamos muito dinheiro em superpotências hiperconvergentes da próxima geração, mas não faz sentido. Uma atualização veio e falhou em todos os PCs. Os usuários se sentam com os direitos dos administradores, cutucam anúncios nos navegadores e capturam ransomware. "Estamos fechados hoje por razões técnicas", o proprietário da empresa deve dizer. Os administradores liberam um servidor novo na rede para atualizar com todas as portas abertas; ele é imediatamente "atualizado como deveria". E então começa a desacelerar a rede, o domínio entra em spammers e outras delícias da vida da TI. Bem, os negócios estão tentando pagar aos administradores para mudarem. Eles se movem, mas não por muito tempo - eles se acostumam. Todo mundo sabe que os incidentes de TI sempre acontecem repentinamente como o inverno para os serviços públicos. Quanto ao setor público, então aqui, como sempre - "tolos e estradas". Por um lado, existem enormes gastos com a “modernização da rede”, a compra de equipamentos caros, que não podem causar nada além de uma suspeita razoável de cortes no orçamento. Por outro lado, baixos salários para especialistas em TI, o que leva à rotatividade de pessoal e a um nível profissional geral baixo de administradores. Como resultado, temos equipamentos caros e um aluno que não sabe, não sabe e não quer saber o que fazer com isso. Ou seja, o problema de segurança não está no hardware. O fator humano é o que determina a segurança geral dos sistemas.

Por que eu estou? Além disso, será interessante para cada empresário ter um "administrador" que desempenhe suas funções igualmente bem 24 horas por dia, 7 dias por semana, praticamente "para comer".

Esse é exatamente o tipo de "administrador de ferro" que eu quero implementar.

Eu decidi começar com a segurança da rede. Limitar ou excluir influência externa no PA já é 50% do caso.

Então, o conceito geral:

As principais condições iniciais (ideais?):

- Baixo custo O pedaço de ferro na versão básica deve ser acessível para todas as categorias, de um usuário individual com um PC e acima.

- Um pedaço de ferro não deve exigir a atenção constante de pessoal qualificado para desempenhar suas funções. Defina e esqueça.

- O pedaço de ferro deve ser facilmente substituído, sem a necessidade de configuração adicional.

- O pedaço de ferro deve ser interativo - informe um círculo predeterminado de pessoas sobre ameaças atuais ou suspeitas, sua condição e tome decisões de forma independente com base em uma análise da situação. Ou seja, não é o administrador que deve procurar constantemente no log, mas o Iron deve relatar que algo deu errado e o que ele fez para corrigi-lo "errado".

- A interface de interação com o Iron deve ser simples e compreensível, mesmo para um especialista em TI iniciante. Sem consoles ou expressões regulares. Deixe o céu para os pássaros.

Isso ocorre com relação aos objetivos estratégicos. Agora de volta à terra. Deixe Zhelezka consistir em Coletores coletando informações e no Centro de Análise e Tomada de Decisão (doravante - CACR). Existem algumas analogias com o Smart Home, IoT. Que seja "polvo inteligente" (fu, nojento). Mas porque não? Afinal, parece - colecionadores são tentáculos e o cérebro é DACR

Existem várias opções para o DACR:

- Integrado - Coletor e DAC no mesmo pedaço de ferro.

- Local - trabalhando com uma lista limitada de equipamentos. Digamos dentro da mesma organização ou território.

- Global - um recurso da Internet que funciona com coletores na Internet.

- Regional (opção) - para distribuir a carga do Global.

Todos os DACAs de nível inferior podem interagir com o DAC Global, que armazena o banco de dados mais abrangente dos recursos da NSA.

A primeira ação. Criamos um CARP-Collector integrado para monitorar a NSA.

O que é o coletor da NSA no estágio atual? Este é essencialmente um computador Linux colocado em um pacote de 1U. O coletor tem 3 interfaces de rede. Dois estão ativados na rede. Uma interface de gerenciamento. O DAC está localizado na mesma plataforma.

Aqui está o diagrama de fiação atual:

Qualquer interação do coletor externo é apenas através da interface de controle. Para o tráfego da Internet, o coletor é transparente.

Como agora estamos desenvolvendo o algoritmo básico para esse suporte, é suficiente. Obviamente, o produto final terá ferramentas mais avançadas de hardware e resiliência.

O que o colecionador faz? Coleta determinadas partes do tráfego. Cabeçalhos e, se necessário, conteúdo da embalagem. Isso é configurável pelas regras. Não faz sentido coletar todo o tráfego. Os dados de tráfego por um curto período de tempo (dependendo da carga e volume do disco de trabalho, semana-mês) são armazenados no coletor. Assim, o coletor pode atuar como uma substituição simultânea do sistema de exibição de origem, coletor e estatísticas do tipo Netflow. Obviamente, como o Coletor contém informações sobre cada sessão, não se destina a armazenar estatísticas por longos períodos de tempo. Se isso for necessário, as estatísticas poderão ser despejadas no armazenamento em rede ou em uma unidade mapeada na forma de arquivos e, no futuro, analisadas e exibidas por meio do DAC.

O colecionador não é estúpido. Ele analisa o tráfego com base nas regras definidas pelo DAC e envia informações ao DAC no caso de gatilhos de filtro definidos a partir do DAC. Além disso, o coletor filtra o tráfego por conta própria.

Algo assim.

Enquanto você trabalha no Collector, surgiu a idéia de carregá-lo com outras funções. Não vou falar sobre todas as funções planejadas. Mas há um desejo de integrar o servidor coletor SNMP Trap e o coletor no SYSLOG Collector. Isso é necessário, inclusive para analisar a correlação de alguns eventos.

Como subproduto, um produto comercial, o que é ruim para dizer, uma peça de hardware que pode, imediatamente, gerenciar tráfego, coletar logs, estatísticas de rede, traps e exibir tudo isso de maneira simples e compreensível com notificação de eventos?

O projeto está aberto à participação.

Se alguém tiver seus próprios desenvolvimentos interessantes sobre o tópico do SYSLOG, escreva SNMP para o PM, crie um produto conjunto.

Condições básicas:

- Não é "baseado em ...", apenas o seu, único e, se houver um front-end, é definitivamente fácil de usar! Para que você possa trabalhar sem teclado. Sem freios ou curvas em Java. O Zabbix e o Logstash também vão para Kibane. C, Python, Perl, PHP, HTML, CSS, JS são bem-vindos (limpos, sem frame-workoff. Mesmo sem jQuery, sim).

- Orientação apenas para sistemas operacionais e navegadores modernos. Não há compatibilidade com MS-DOS no IBM XT e no Internet Explorer 1.0.

- Somente Linux.

Ideias de negócios são bem-vindas, mas esse não é o ponto. Nesta fase, são necessárias idéias técnicas, inteligência e tempo. Se um pedaço de ferro digno, como arquivar e vender será decidido por si só.

Para uma comunidade altamente inteligente, proponho um quebra-cabeça do colecionador (ele mesmo ainda não decidiu):

O circuito inicial é como na figura acima. O roteador está conectado ao ISP via PPPoE e o endereço 91.122.49.173. O endereço já está destacado dos artigos anteriores. Mas isso é bom para testes - há um interesse constante.

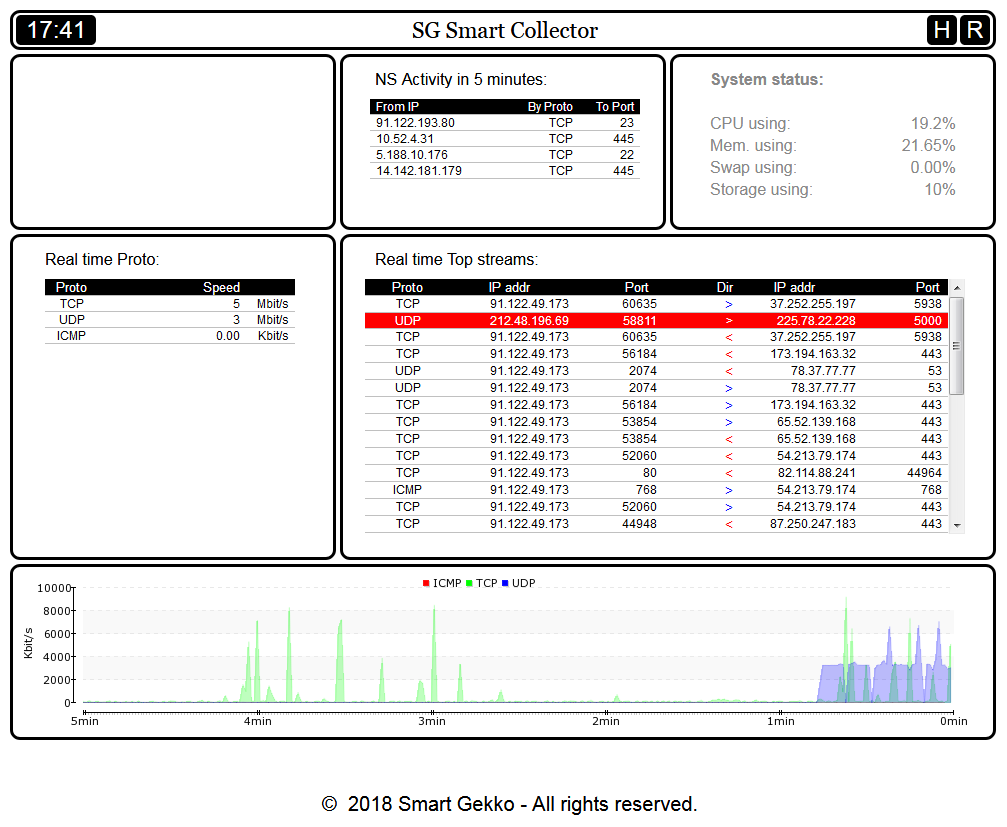

Aqui está o que o colecionador mostrou:

O marcador vermelho é um exemplo de uma NSA. Nesse caso, o sinal é que nem o endereço de origem nem o endereço de destino pertencem ao ponto de acesso. UDP, porta de destino 5000. O tópico trojans é bem conhecido. Mas o AP tem apenas um endereço PAT externo (91.122.49.173). Ou seja, espero que no canal ISP-Router eu veja apenas pacotes cujo endereço de origem ou endereço de destino seja o endereço externo do roteador.

Vamos ver a história de hoje:

Aqui vemos que, de acordo com o mesmo esquema, pacotes com um endereço de origem, mas com endereços de destino diferentes passam pelo nosso coletor.

Como esse tráfego chega, ainda não descobri. Se alguém tiver pensamentos, escreva nos comentários. Ao encontrar uma NSA, o coletor cria uma armadilha nesse tráfego e coleta informações mais detalhadas sobre sua próxima aparição e depois a bane. Este, é claro, é apenas um caso. Só para mim é inexplicável por enquanto;

Atenciosamente

R_voland.