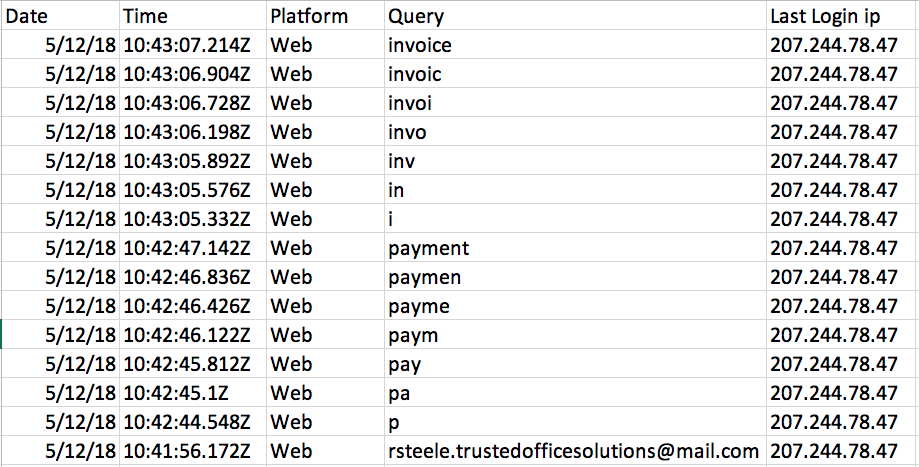

Logs detalhados do Office 365 Outlook extraídos pela Magic-Unicorn-Tool : um invasor está procurando uma fatura de pagamento. A primeira letra da consulta de pesquisa foi inserida em 10: 42: 44.548, a última em 10: 43: 07.214. As informações da atividade são armazenadas nos logs por seis meses.

Logs detalhados do Office 365 Outlook extraídos pela Magic-Unicorn-Tool : um invasor está procurando uma fatura de pagamento. A primeira letra da consulta de pesquisa foi inserida em 10: 42: 44.548, a última em 10: 43: 07.214. As informações da atividade são armazenadas nos logs por seis meses.Por um longo tempo, houve boatos de que o Office 365 possui uma ferramenta secreta interna para registrar a atividade do usuário. Em junho de 2018, esses rumores foram totalmente confirmados. Tudo começou com um

vídeo publicado pela

Anonymous e, em seguida, os especialistas da CrowdSrtike fizeram o upload de um

relatório detalhado .

A Microsoft implementou a API de atividades no cliente de email não para fins maliciosos, mas para as tarefas de análise forense digital, ou seja, investigar incidentes envolvendo hackers de email corporativos e outros vazamentos de dados. Para fazer isso, um log de atividades detalhado é mantido por seis meses,

mesmo se o usuário tiver desativado o log .

Epidemia de invasão de conta de e-mail

Hackear contas de email corporativas em todo o mundo se tornou tão disseminado que alguns especialistas

chamam isso de epidemia . Os invasores têm acesso a planilhas com números de previdência social, informações detalhadas sobre faturas financeiras e segredos comerciais. Eles procuram informações sobre transferências bancárias e roubam dinheiro, aproveitando a falta de uma

assinatura digital nos documentos . Os vários tipos de fraude através do comprometimento do correio comercial estão descritos no

folheto da

CrowdStrike .

Por exemplo, no início de junho, o FBI conduziu uma

operação internacional e deteve 74 pessoas em vários países envolvidos nesse negócio.

Quando o fato do hacker se tornar conhecido, é importante entender: a quais dados o cracker teve acesso, o que viu e as informações que copiou. Dados confidenciais vazaram? A investigação de incidentes fica mais difícil porque o logon no Office 365 está desativado por padrão. Na ausência de informações reais, a empresa é obrigada por lei a anunciar publicamente um vazamento de dados com todas as conseqüências resultantes - custos de reputação, multas, etc.

Agora, porém, ficou claro que há uma API de atividades com log detalhado no Office 365, e muitos desses escândalos poderiam ser evitados se as empresas soubessem dessa API. Talvez o acesso a esses logs secretos tenha sido recebido apenas por alguns clientes privilegiados. Há

informações que algumas empresas especializadas em análise forense digital conheciam sobre a ferramenta de auditoria secreta do Office 365 no ano passado, ou mesmo antes. Alguém considerou suas declarações como bravata de marketing, mas isso acabou sendo verdade. Surpreendentemente, a API de atividades existe e a Microsoft realmente ocultou a existência de uma ferramenta tão importante e útil, chamada profissional Magic Unicorn, daí o nome do programa de auto-análise de logs, mencionado abaixo.

Um invasor verifica as mensagens que contêm uma fatura de pagamento e o formulário W-9. Logs detalhados extraídos pela Magic-Unicorn-Tool

Um invasor verifica as mensagens que contêm uma fatura de pagamento e o formulário W-9. Logs detalhados extraídos pela Magic-Unicorn-ToolCrowdStrike Investigation

CrowdStrike

descreveu em detalhes como o registro no diário do Office 365 funciona para todos os usuários por padrão. O recurso consiste em uma API da web que recupera informações de atividade do Office 365 Outlook através do Exchange Web Services (EWS). O acesso à API é aberto a qualquer pessoa que conheça o terminal e o cabeçalho HTTP específico.

A API de atividades não documentadas é um subconjunto das três versões da

API REST do

Outlook (1.0, 2.0 e beta). Assim como os demais subconjuntos, a chamada da API deve ser autenticada usando o OAuth 2.0 ou autenticação básica.

O ponto final é o seguinte:

https://outlook.office.com/api/v2.0/{user_context}/Activities

Todas as solicitações são enviadas como pacotes HTTP GET, que devem incluir o seguinte cabeçalho HTTP:

Prefer: exchange.behavior="ActivityAccess"

Pedidos sem esse cabeçalho retornarão uma

HTTP 400 Bad Request .

O cabeçalho de

Authorization também é

Authorization :

Authorization: Bearer <access token>

Solicitações sem esse cabeçalho retornarão uma resposta

HTTP 403 Unauthorized .

Para fins de teste, um token de acesso OAuth 2.0 pode ser gerado na

caixa de proteção Oauth . É válido por 60 minutos.

A chamada mais simples para a API é solicitar as últimas dez de suas atividades.

GET https://outlook.office.com/api/v2.0/me/Activities

Um exemplo de resposta da API no formato JSON mostra propriedades de atividade padrão:

{ "value": [ { "Id":"WOGVSAiPKrfJ4apAPcBksT2en7whzDz4NIbUs3==", "ActivityCreationTime":"2010-04-01T12:34:56.789Z", "ActivityIdType":"ReadingPaneDisplayStart", "AppIdType":"Outlook", "ClientVersion":"15.00.0000.000", "ClientSessionId":"679126f3-02de-3513-e336-0eac1294b120", "ActivityItemId":"NjKG5m6OmaCjGKq6WlbjIzvp94czUDg30qGopD==", "TimeStamp":"2010-04-01T12:34:56.789Z", "TenantId":"679126f3-02de-3513-e336-0eac1294b120", } ] }

Por meio da API, você pode solicitar atividades não apenas para você, mas também para outros usuários, se a permissão for obtida através da Caixa de Correio Compartilhada ou da Permissão do Aplicativo:

GET https://outlook.office.com/api/v2.0/Users('victim@contoso.com')/Activities

A API de atividades suporta vários parâmetros de consulta:

$orderby : classifica os resultados por determinada expressão$filter : filtra os resultados por data e / ou tipo de atividade$select : seleciona propriedades de retorno$top : número máximo de atividades retornadas$skip : número de atividades puladas nos resultados

No momento, o CrowdStrike identificou 30 tipos de atividades, mas na realidade pode haver mais. Aqui estão os mais úteis:

Delete : excluir uma cartaForward : Encaminhamento de emailLinkClicked : clicando em um link em um emailMarkAsRead : mensagem marcada como lidaMarkAsUnread : mensagem marcada como não lidaMessageDelivered : carta entregue na caixa de correioMessageSent : email enviado da caixa de correioMove : a carta é transferidaOpenedAnAttachment : aplicativo abertoReadingPaneDisplayEnd : ReadingPaneDisplayEnd letra no painel de exibiçãoReadingPaneDisplayStart : selecione um destaque para escrever no painel de exibição.Reply : resposta à cartaSearchResult : gerando resultados de pesquisaServerLogon : evento de autorização

Existem outros tipos interessantes de atividades úteis na investigação de incidentes:

SenderSmtpAddress ,

Recipients ,

Subject ,

SentTime ,

InternetMessageId ,

ClientIP ,

UserAgent , etc.

Os especialistas do CrowdStrike publicaram

um módulo Python que extrai informações da API de Atividades do Office 365 Outlook e grava os dados recebidos em um arquivo CSV.

Ferramenta-Unicórnio-Mágico

O programa

Magic-Unicorn-Tool analisa os logs da API de atividades obtidos pelo módulo Python mencionado acima. No momento, ele é capaz de analisar e exibir as seguintes informações:

- Pesquise consultas na caixa de correio, hora de visualizar mensagens e / ou sessões autorizadas.

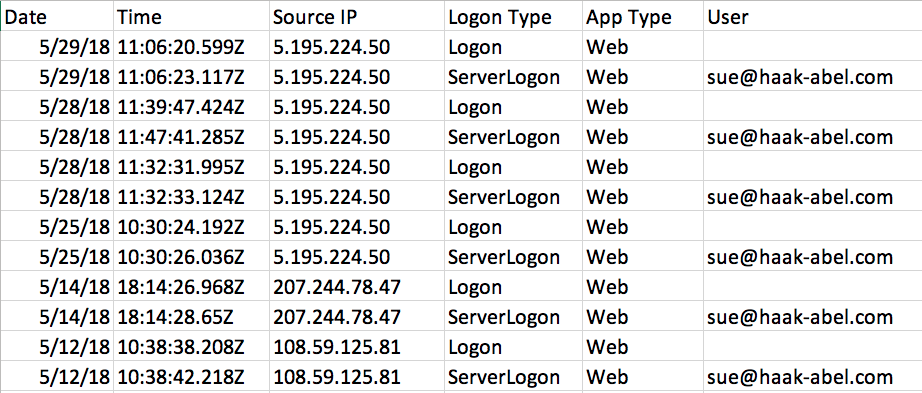

- Eventos de autorização (Logon e ServerLogon), data, hora, endereço IP e tipo de navegador.

- Todas as atividades de correio são entregues e marcadas como lidas.

- Pesquise eventos registrados a partir do ID da sessão com referência ao último evento de autorização.

- Lendo o painel.

- Ver anexos.

Faça login na sua conta a partir de diferentes endereços IP

Faça login na sua conta a partir de diferentes endereços IPO Magic-Unicorn-Tool é distribuído sem

assinatura de código , mas com código aberto.

A implementação de ferramentas como a API de atividades sem o conhecimento dos usuários levanta uma série de questões práticas e éticas para toda a indústria forense digital. Por padrão, o registro no diário é desabilitado nas contas do Office 365. Não faz parte dos planos ProPlus e E1 padrão. As empresas precisam pagar mais pela auditoria das contas e, devido à falta de registros (como eles pensavam), muitas empresas sofreram perdas. Ao mesmo tempo, a granularidade do log da Activity Activity excede em muito a granularidade dos métodos de log documentados, como o

Unified Audit Log .

Os especialistas em forense digital da LMG Security estão

pedindo a adoção de padrões para o log de atividades e colocando-os como uma carga obrigatória para os provedores de nuvem, pois agora uma carga obrigatória é um sistema de alarme de incêndio nos data centers.

A adoção de padrões é necessária para que os fornecedores não apenas mantenham registros, mas também os forneçam de forma padrão para clientes e empresas de auditoria, e não mantenham segredo para clientes selecionados como parte de um plano tarifário mais caro ou como um serviço pago separado.

AÇÃO GMO GlobalSign Rússia para assinantes da Habr

Você pode obter informações adicionais entrando em contato com o gerente da GlobalSign pelo telefone: +7 (499) 678 2210, ou preencha o

formulário no site, indicando o código promocional CS002HBFR.