Olá Habr! Neste artigo, falaremos sobre a introdução de cripto-gateways ViPNet para proteger os canais de comunicação como parte do projeto de proteção de dados pessoais no sistema de informação ERIS. Tivemos a sorte de fazer parte de um projeto tão importante para a medicina de Moscou que leva o diagnóstico de radiação a um novo nível.

Brevemente sobre o ERIS

O ERIS (Serviço Unificado de Informações Radiológicas) é um sistema de informações que combina equipamentos médicos de alta tecnologia, locais de trabalho de radiologistas e um único arquivo de imagens de diagnóstico. Atualmente, o ERIS combina ressonância magnética, máquinas de raios-X digitais, dispositivos de fluorografia e tomógrafos de computador em 64 clínicas em Moscou, incluindo ambulatórios em Zelenograd.

Os principais objetivos do ERIS são aumentar a eficácia do diagnóstico de radiação em Moscou, criar uma rede unificada de equipamentos de diagnóstico e fornecer um sistema moderno e confiável de armazenamento de imagens, descrições e conclusões obtidas como resultado de pesquisas.

A necessidade de gateways criptográficos

Como os dados pessoais dos pacientes são processados no sistema de informação ERIS, é necessário cumprir os requisitos da Lei Federal 152 “Dados Pessoais” e os estatutos relacionados a esta lei. Um dos requisitos para a proteção de dados pessoais é a organização de canais de comunicação seguros usando meios de proteção de informações criptográficas (CPSI). De acordo com esse requisito, começamos a projetar um sistema de proteção de dados pessoais em geral e um sistema de proteção de informações criptográficas em particular.

Critérios de Seleção, Padrão de Teste, Piloto, Escolha Final

O cliente Elefus de nossa empresa, representado pela empresa Laval, apresentou uma série de requisitos que o CIPF deveria atender, incluindo os principais:

- atrasos no canal (esse foi o critério mais importante, porque a equipe médica, usando o aplicativo cliente no local de trabalho, se conecta à parte do servidor no datacenter e os atrasos no canal afetam fortemente o desempenho do sistema e a velocidade do trabalho com o paciente);

- certificado do FSB da Rússia para criptomoedas (requisito de documentos regulamentares relativos à proteção de dados pessoais (Despacho do FSB nº 378 de 10 de julho de 2014 “Aprovado a composição e o conteúdo de medidas organizacionais e técnicas para garantir a segurança dos dados pessoais ao processá-los em sistemas de informação de dados pessoais com usando os meios de proteção criptográfica das informações necessárias para atender aos requisitos estabelecidos pelo governo da Federação da Rússia para a proteção de dados pessoais de cada um dos sua proteção "));

- escalabilidade da solução (supõe-se expandir o sistema para objetos adicionais; portanto, inicialmente tivemos que estabelecer equipamentos com uma margem e a capacidade de escalar horizontal e vertical);

- tolerância a falhas (se você estava nas policlínicas de Moscou, está ciente de que sempre há uma fila para as salas de radiologia, portanto, garantir que a tolerância a falhas da solução era um fator importante);

- desempenho suficiente (era necessário instalar equipamentos de pequena capacidade em gabinetes radiológicos, mas suficiente para fornecer um bom canal de comunicação para o data center, nossa diretriz era uma largura de banda de 20 mb / s);

- monitoramento (uma vez que a infraestrutura é distribuída por Moscou, é necessário garantir o monitoramento constante dos equipamentos e monitorar as cargas da rede);

- facilidade de manutenção (as visitas no local são realizadas por engenheiros de base ampla que, sem profundo conhecimento do ViPNet (porque essa não é sua tarefa principal), devem resolver o problema no local de acordo com as instruções).

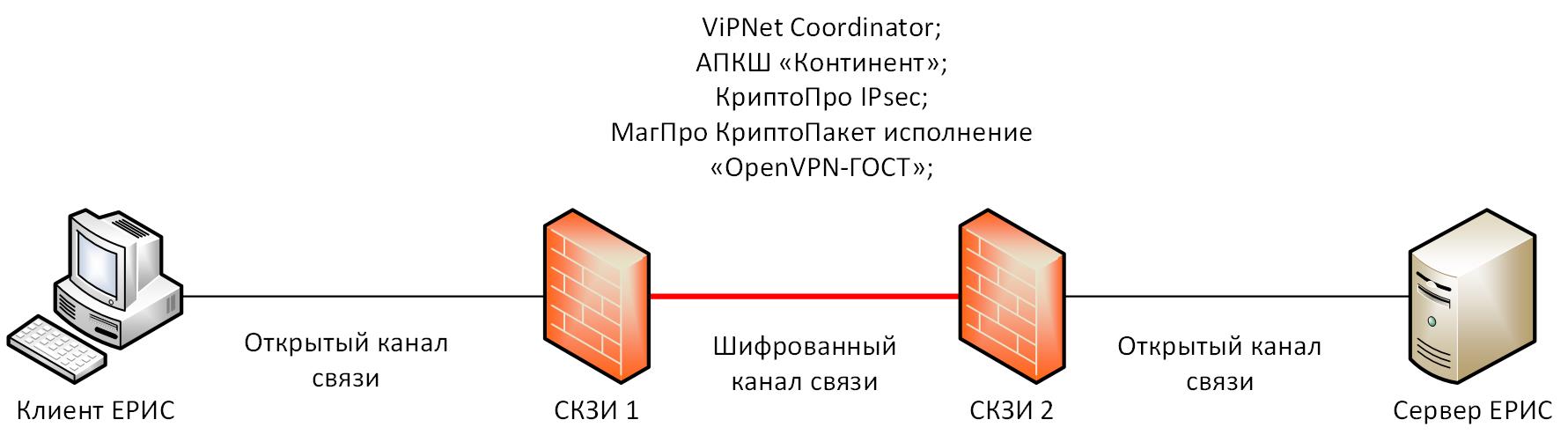

Quatro produtos foram testados:

- Coordenador do ViPNet;

- APKKS "Continente";

- IPsec CryptoPro;

- Pacote de criptografia MagPro "OpenVPN-GOST"

Selecionamos as soluções de software e hardware mais populares e comprovadas (Continent e ViPNet) e soluções puramente de software (CryptoPro e MagPro). Não se destinava a instalar software adicional nos computadores do escritório de radiologia, porque, frequentemente, para interagir com equipamentos radiológicos, são necessárias versões muito específicas e antigas de sistemas operacionais e software especial. Portanto, a proteção do canal de comunicação teve que ser colocada no equipamento da rede de fronteira. Dois esquemas de instalação do CIPF foram considerados: instalação de equipamentos de hardware e software no perímetro (Continent e ViPNet), ou instalação de um computador atuando como porta de entrada para o escritório radiológico no qual o CIPF será instalado (CryptoPro e MagPro). Em termos de custos, essas opções eram comparáveis; portanto, inicialmente os PAKs eram preferíveis porque eram mais fáceis de manter.

O esquema de teste foi o seguinte:

Figura 1 - Esquema de teste

Figura 1 - Esquema de testeDurante o teste, três tipos de imagens foram transferidos: CT, MMG, PETKT (eles diferem em tamanhos de arquivo, frequência de interação cliente-servidor), várias opções de imagem nos permitiram simular diferentes tipos de cargas em gateways de criptografia. As medições de atrasos e velocidade no canal foram feitas pelo WinMTR e iperf3.

De acordo com os resultados do teste, o Continent e o ViPNet estavam na liderança, seus resultados foram comparáveis, o CryptoPro ficou um pouco mais lento e o MagPro influenciou fortemente a velocidade e os atrasos no canal.

Além disso, após interagir com os fornecedores, o Cliente tomou uma decisão final em favor do ViPNet. Deixemos a escolha final fora dos colchetes deste artigo, do ponto de vista técnico, Continent e ViPNet são quase os mesmos.

O InfoTeKS (fabricante ViPNet) forneceu o seguinte equipamento para teste piloto:

- HW50 - 2 peças. para sala de radiologia

- HW1000 - 1 unid. para data center

O equipamento foi testado por um mês em condições de combate. Testes mostraram que nossos cálculos estavam corretos e são bastante precisos. O equipamento funcionou como de costume, sem exercer restrições significativas ao trabalho dos trabalhadores médicos. Como resultado, a especificação final acabou sendo apenas esse equipamento, o HW50 foi instalado em gabinetes radiológicos, um cluster de dois gateways criptográficos HW1000 de um modelo atualizado com maior largura de banda - no data center).

Como implementar? Esquema, complexidade, predefinição

Tivemos que abordar a implementação com cuidado especial. Como eu disse acima, a equipe médica das salas de radiologia está constantemente ocupada, então tivemos 15 minutos para implementar o mecanismo de proteção de informações criptográficas na instalação. Realizamos a implementação em conjunto com os engenheiros da Laval, que conheciam bem o equipamento local.

A implementação consistiu nas seguintes etapas:

- Pré-configuração (o equipamento foi pré-configurado por nossos engenheiros (emissão e instalação do dst-on PAC, configuração de interfaces de rede, configuração do snmp-agent, instalação do PAC no ViPNet Administrator);

- Instalação de cripto-gateways no data center (criação de um canal alternativo para não interromper a operação do ERIS);

- Instalação de gateways criptográficos em policlínicas (em um intervalo de 15 minutos, o engenheiro teve que treinar demais o equipamento e garantir que o túnel para o data center estivesse aberto. Naturalmente, em casos ideais, tudo aconteceu em minutos, mas sempre há tempo para corrigir os problemas que surgem. 15 minutos são suficientes para concluir o trabalho);

- Conectando gateways de criptografia ao sistema de monitoramento (neste estágio, detectamos um bug do sistema que foi relatado ao fornecedor, o agente snmp periodicamente caiu espontaneamente, ele precisa ser reiniciado. Como sabemos que o ViPNet é executado no Linux (Debian), escrevemos um script que automaticamente reiniciou o processo. Na nova versão do InfoTeX, esse ponto foi corrigido).

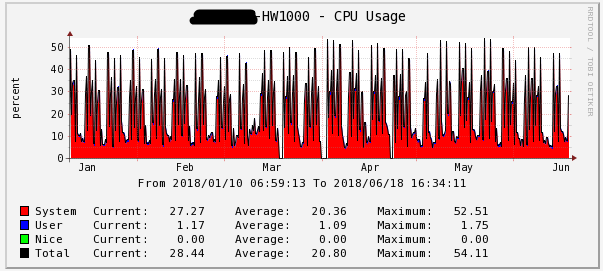

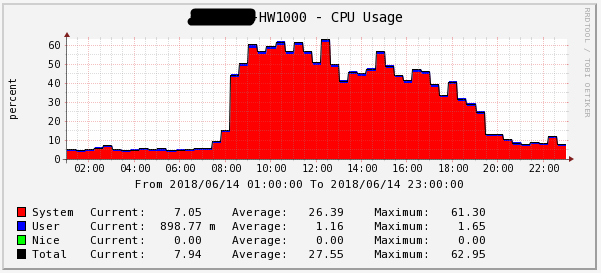

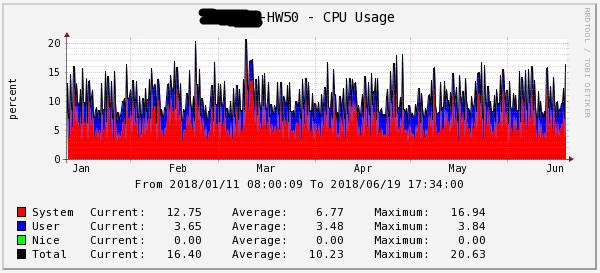

Monitoramento CPU, RAM, carga de rede

Além disso, mostraremos capturas de tela do sistema de monitoramento, onde é possível ver a carga no equipamento separadamente por seis meses e separadamente por um dia útil (CPU, RAM, rede). Os nomes dos dispositivos de rede estão ocultos; do ponto de vista da carga semântica, isso não afeta nada.

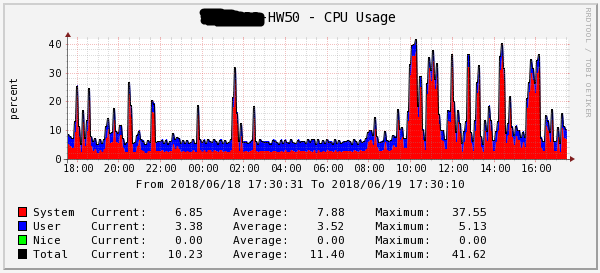

Carga da CPU

Figura 2 - Uso da CPU por seis meses do HW1000

Figura 2 - Uso da CPU por seis meses do HW1000 Figura 3 - Uso da CPU por 1 dia HW1000

Figura 3 - Uso da CPU por 1 dia HW1000 Figura 4 - Uso da CPU por seis meses de HW50

Figura 4 - Uso da CPU por seis meses de HW50 Figura 5 - Uso da CPU por 1 dia HW50

Figura 5 - Uso da CPU por 1 dia HW50Carga de RAM

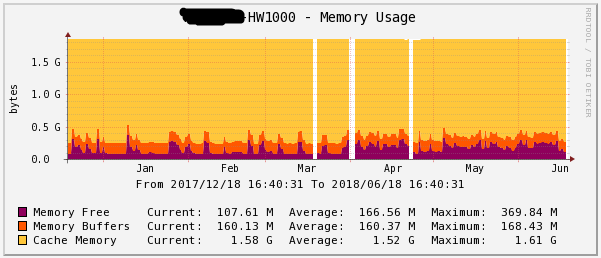

Figura 6 - Faça o download da RAM por seis meses HW1000

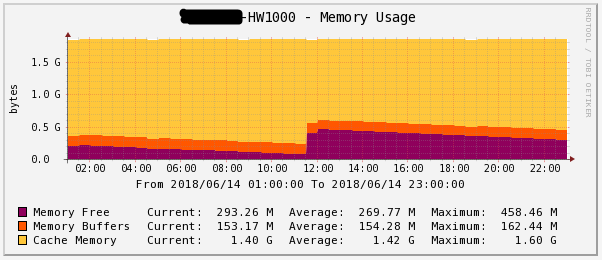

Figura 6 - Faça o download da RAM por seis meses HW1000 Figura 7 - Faça o download da RAM por um dia HW1000

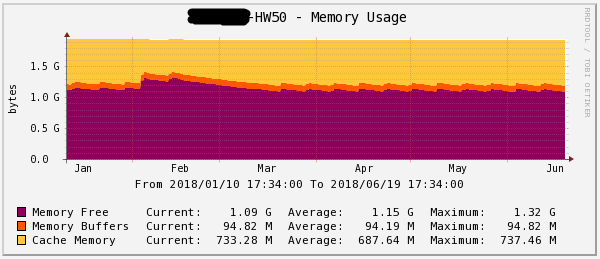

Figura 7 - Faça o download da RAM por um dia HW1000 Figura 8 - Download da RAM por seis meses HW50

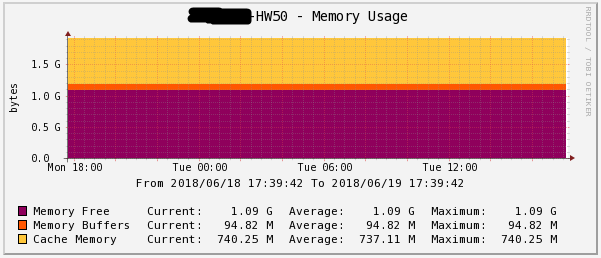

Figura 8 - Download da RAM por seis meses HW50 Figura 9 - Faça o download da RAM por 1 dia HW50

Figura 9 - Faça o download da RAM por 1 dia HW50Cargas de rede

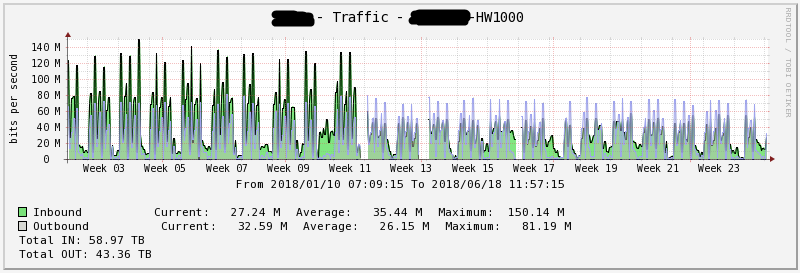

Figura 10 - Baixando a rede por seis meses HW1000

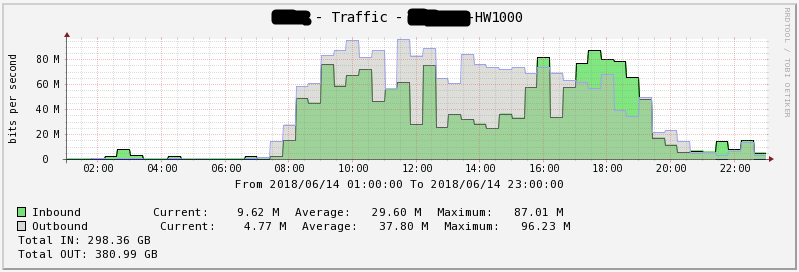

Figura 10 - Baixando a rede por seis meses HW1000 Figura 11 - Fazendo download da rede em 1 dia HW1000

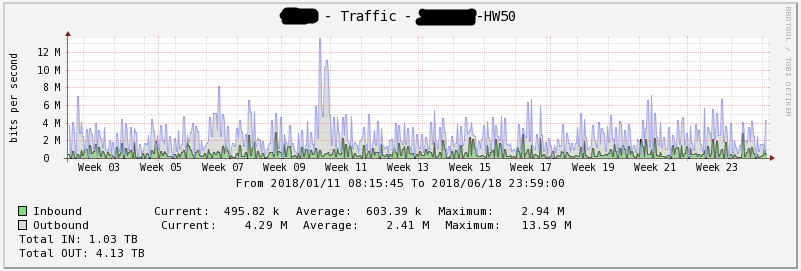

Figura 11 - Fazendo download da rede em 1 dia HW1000 Figura 12 - Baixando a rede por seis meses HW50

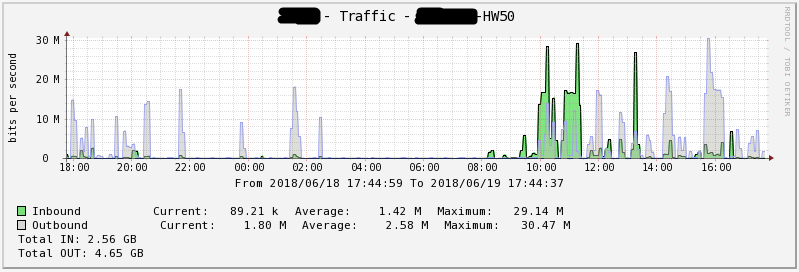

Figura 12 - Baixando a rede por seis meses HW50 Figura 13 - Baixando a rede em 1 dia HW50

Figura 13 - Baixando a rede em 1 dia HW50Conclusão

Cerca de um ano se passou desde a implementação do projeto, todas as ferramentas de proteção de informações criptográficas estão operando normalmente, e nenhum gateway criptográfico falhou. O ERIS opera no modo normal com as ferramentas de proteção de informações instaladas, fornecendo o nível necessário de segurança das informações para os dados pessoais dos pacientes nas clínicas de Moscou.