Hoje, o tópico de monitoramento da infraestrutura de TI e análise de log está ganhando cada vez mais popularidade. Antes de tudo, todo mundo pensa em monitorar eventos de segurança, que serão discutidos neste artigo. Apesar de muito ter sido dito e escrito sobre esse assunto, ainda há mais perguntas. Por isso, decidimos traduzir o artigo “

Lista de verificação crítica de revisão de logs para incidentes de segurança ”, escrito por

Anton Chuvakin e

Lenny Zeltser , que será útil tanto para quem está começando a trabalhar no monitoramento de eventos de segurança quanto para quem lida com isso. por um longo tempo, para verificar novamente se não está perdendo algumas oportunidades.

Esta lista de verificação lista as ações necessárias se você deseja monitorar os logs do sistema de segurança e responder rapidamente a incidentes de segurança, bem como uma lista de possíveis fontes e eventos que podem ser interessantes para análise.

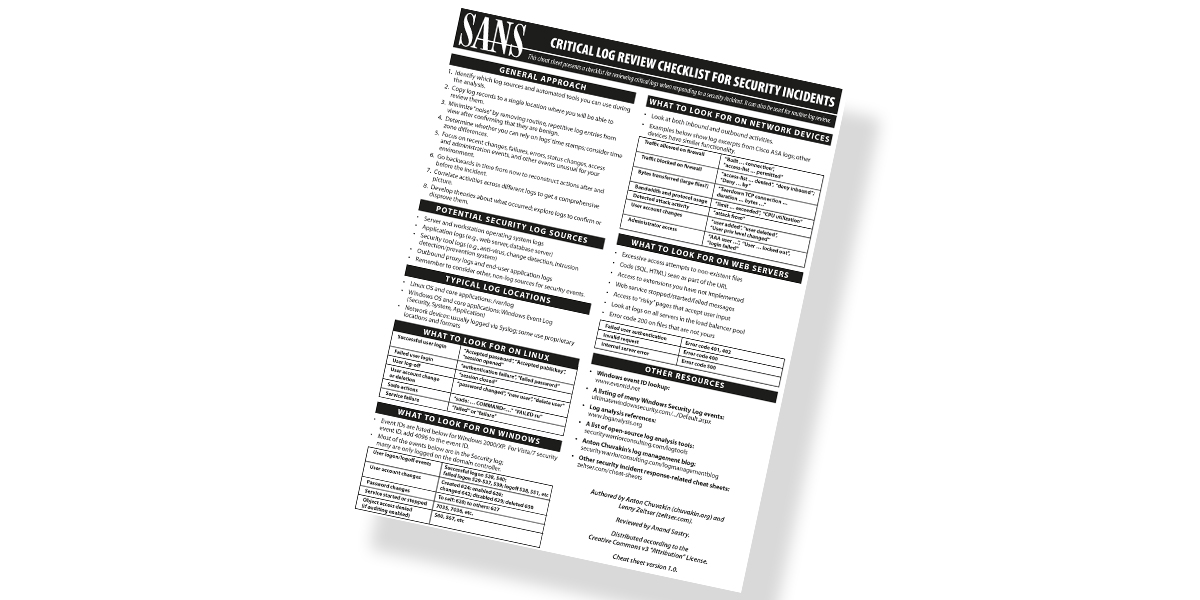

Esquema geral de ação

- Determinar quais fontes de log e ferramentas automatizadas você pode usar para análise

- Copie os lançamentos no diário para um local onde você possa visualizar e processar todos eles

- Crie regras para determinar se os eventos são necessários para reduzir automaticamente o "ruído" dos logs

- Determine se é possível confiar nos registros de data e hora do log; considere diferenças de fuso horário

- Preste atenção nas últimas alterações, falhas, erros, alterações de estado, acesso e outros eventos incomuns para o seu ambiente de TI

- Examine o histórico de eventos a serem recuperados antes e depois do incidente.

- Compare ações em diferentes revistas para obter uma imagem completa

- Hipotize o que aconteceu; estude revistas para confirmar ou negar

Fontes potenciais de logs de segurança

- Logs do sistema operacional de servidores e estações de trabalho

- Logs de aplicativos (por exemplo, servidor web, servidor de banco de dados)

- Logs de ferramentas de segurança (por exemplo, antivírus, ferramentas de detecção de alterações, sistemas de detecção / prevenção de intrusões)

- Logs de proxy de saída e logs de aplicativos do usuário final

- Considere também considerar outras fontes de eventos de segurança que não estão nos logs.

Layout de log padrão

- Sistema operacional Linux e principais aplicativos: / var / log

- Sistema operacional Windows e principais aplicativos: Registro de Eventos do Windows (Segurança, Sistema, Aplicativo)

- Dispositivos de rede: geralmente registrados no syslog ; alguns usam seu próprio layout e formatos

O que procurar nos logs do Linux

| Evento | Exemplo de entrada de log |

|---|

| Login bem sucedido | "Senha aceita", "Chave pública aceita", "sessão aberta" |

| Tentativas malsucedidas de login | "Falha na autenticação", "falha na senha" |

| Fim da sessão | "Sessão encerrada" |

| Alteração de conta | "Senha alterada", "novo usuário", "excluir usuário" |

| Ações Sudo | "Sudo: ... COMMAND = ...", "FAILED su" |

| Mau funcionamento | "Falha" ou "falha" |

O que procurar nos logs do Windows

Os identificadores de eventos estão listados abaixo para Windows 2008 R2 e 7, Windows 2012 R2 e 8.1, Windows 2016 e 10. (O artigo original usa principalmente identificadores para Windows 2003 e versões anteriores, que podem ser obtidos subtraindo 4096 dos valores do EventID listados abaixo).

A maioria dos eventos abaixo está no log de segurança (Log de Eventos do Windows: Segurança), mas alguns são registrados apenas no controlador de domínio.

| Tipo de evento | Eventid |

|---|

| Eventos de entrada e saída | Logon com êxito 4624; falha no logon 4625; logoff 4634, 4647 etc. |

| Alteração de conta | Criado 4720; ativado 4726;

mudou 4738; desativado 4725; excluído 630 |

| Alterar senha | 4724, 4723 |

| Iniciando e Parando Serviços | 7035.7036, etc. |

| Acesso a instalações | 4656, 4663 |

O que procurar nos logs dos dispositivos de rede

Aprenda as ações de entrada e saída dos seus dispositivos de rede.

Os exemplos abaixo são trechos dos logs do Cisco ASA, mas outros dispositivos têm funcionalidade semelhante.

| Tráfego de firewall | "Built ... connection" "lista de acesso ... permitida" |

|---|

| Tráfego bloqueado por firewall | "Lista de acesso ... negado", "negar entrada"; Negar ... por |

| Volume de tráfego (em bytes) | "Conexão TCP de desmontagem ... duração ... bytes ..." |

| Usando canais e protocolos | "Limite ... excedido", "Utilização da CPU" |

| Detecção de ataque | "Ataque de" |

| Alteração de conta | "Usuário adicionado", "usuário excluído", "Nível de privacidade do usuário alterado" |

| Acesso de administrador | "Usuário AAA ...", "Usuário ... bloqueado", "falha no login" |

O que procurar nos logs do servidor da web

- Tentativas excessivas de acessar arquivos inexistentes

- Código (SQL, HTML) como parte da URL

- Extensões de acesso que você não instalou

- Serviço Web Parar / Iniciar / Crash Messages

- Acesso a páginas "arriscadas" que aceitam entrada do usuário

- Código de erro 200 ( solicitação bem-sucedida ) em arquivos que não pertencem a você

- Erro de autenticação : Código de erro 401.403

- Pedido inválido : código de erro 400

- Erro interno do servidor : Código de erro 500

Links úteis

Exemplos de eventos do Windows para cada EventID:

EventID.NetReferência de evento do log de segurança do Windows:

Enciclopédia de Log de Segurança do WindowsLista de ferramentas de análise de log:

Melhores ferramentas de gerenciamento de logsOutras "dicas" relacionadas à resposta a incidentes de segurança no blog de um dos autores do artigo original:

Folhas de dicas sobre segurança de TI e segurança da informaçãoSe você está interessado neste tópico, escreva comentários, teremos o maior prazer em responder. Inscreva-se no nosso grupo

VK e no canal

Telegram , se quiser acompanhar os novos artigos.