Em maio deste ano, o Departamento K do Ministério da Administração Interna da Rússia, com a assistência do Grupo-IB, deteve um morador de 32 anos da região de Volgogrado acusado de desvio de dinheiro de clientes de bancos russos usando um aplicativo bancário falso na Internet, que na verdade se tornou um programa malicioso - Android um trojan. Todos os dias, com sua ajuda, de 100.000 a 500.000 rublos eram roubados dos usuários, parte do dinheiro roubado para descontar e ocultar atividades fraudulentas era transferida para criptomoeda.

Analisando os “traços digitais” dos roubos cometidos, os especialistas do Grupo-IB descobriram que o trojan bancário usado no esquema criminal estava disfarçado de aplicativo financeiro “Bancos na palma da mão”, que atua como um “agregador” de sistemas móveis

bancário dos principais bancos do país. Foi possível baixar todos os seus cartões bancários para o aplicativo, para não carregá-los com você, mas, ao mesmo tempo, visualizar o saldo do cartão com base no SMS recebido para todas as transações, transferir dinheiro de cartão para cartão, pagar por serviços on-line e compras em lojas on-line .

Interessados nos recursos do agregador financeiro, os clientes bancários baixaram o aplicativo Banks in the Palm e inseriram os detalhes do cartão. O cavalo de Troia lançado enviou dados de cartão de banco ou logins / senhas para entrar no banco da Internet para o servidor para atacantes. Depois disso, os criminosos transferiram dinheiro para contas bancárias pré-preparadas em valores de 12.000 a 30.000 rublos. para uma transferência, digite o código SMS da confirmação da operação interceptada no telefone da vítima. Os próprios usuários não suspeitaram que foram vítimas de cibercriminosos - todas as confirmações de transações por SMS foram bloqueadas.

Texto: Pavel Krylov, Chefe de Desenvolvimento de Produto

Grupo Banco Seguro-IB

No momento, o “mercado” de cavalos de Troia para Android é o mais dinâmico e de mais rápido crescimento. De acordo com o relatório do Grupo-IB de 2017, os danos causados por malware no sistema operacional Android na Rússia cresceram 136% em comparação com o período do relatório anterior - totalizaram US $ 13,7 milhões.Este valor cobre os danos causados por cavalos de Tróia para computadores pessoais em 30%.

Os principais esquemas de roubo através do RBS: por que antivírus não funcionam

Os especialistas forenses do Grupo-IB identificam sete esquemas comuns de roubo usados por criminosos cibernéticos em ataques a sistemas bancários remotos:

1) engenharia social;

2) transferências de cartão para cartão;

3) transferências através de serviços bancários online;

4) interceptação de acesso ao mobile banking;

5) serviços bancários móveis falsos;

6) compras usando o Apple Pay e o Google Pay;

7) roubo através de SMS banking.

As ferramentas usuais de proteção antivírus são praticamente inúteis contra esses esquemas de roubo. Por exemplo, no caso de usar engenharia social, quando um cliente que foi pego, acreditava em um fraudador e transferia dinheiro para sua conta (por exemplo, "hackeava" a pessoa)) ou quando os detalhes da vítima foram removidos de um dispositivo de terceiros, os antivírus não ajuda.

O último escalão de defesa é o antifraude. A maioria dos sistemas antifraude se concentra na análise de informações ou dados transacionais que vão diretamente para os servidores do banco (endereço IP do cliente, informações sobre seu navegador, ritmo de trabalho em um aplicativo Web ou móvel, etc.). Dado que a fraude é um processo que inclui não apenas o momento da transação, mas também as etapas de preparação e

Retirada de fundos, torna-se óbvio que os sistemas antifraude transacionais "fecham" apenas uma gama limitada de golpistas.

Os analistas do Gartner identificam cinco níveis de prevenção de fraudes. Analisaremos cada um deles em detalhes e por exemplos:

1) análise do dispositivo do usuário (dispositivos infectados, identificação do dispositivo);

2) monitorar as ações do usuário no nível da sessão (anomalias no trabalho do usuário: navegação, tempo, geografia);

3) análise comportamental do usuário em um canal específico (que ações são executadas no canal? Como (comportamento)? Quem as executa?);

4) análise de canal cruzado dos usuários e seu comportamento (análise do comportamento do usuário em diferentes canais, correlação de dados);

5) análise do relacionamento entre usuários e contas (comportamento em diferentes recursos, perfil global do cliente).

Nível um: analise o dispositivo do usuário

Esse nível de prevenção de fraudes inclui todas as tecnologias de proteção de terminais, como antivírus, tokens para gerar assinaturas eletrônicas, ferramentas de autenticação de dois fatores, ferramentas adicionais de identificação de dispositivos, etc. Os meios biométricos de identificação por voz, impressão digital ou face pertencem ao mesmo nível.

Um dos exemplos impressionantes de ataques a sistemas bancários remotos foi a atividade do grupo Lurk, que no final de sua “carreira” em 2016 alcançou uma escala bastante impressionante: cerca de 50 pessoas trabalharam para ele. Tendo iniciado sua carreira com carregamento automático para versões desktop do RBS (cliente “thick”), no final de 2014, implementou esse método de roubo para bancos na Internet (clientes “thin” que não requerem instalação no PC do usuário), o que expandiu significativamente o escopo atividades em grupo. O cliente formou o pagamento apenas com os detalhes do destinatário, mas esse pagamento já foi recebido pelo banco com os detalhes do programa Trojan alterados. Muitos especialistas ainda reconhecem esse tipo de ataque como o mais perigoso, pois permite manipular seu comportamento e dados no nível mais fino diretamente do dispositivo do cliente. Como isso aconteceu?

O Trojan foi injetado diretamente no navegador do cliente e fez alterações em seu código diretamente na memória, o que possibilitou a um cliente visitar o site oficial do banco para interceptar e modificar as páginas HTML originais da maneira necessária para um fraudador, mesmo ao usar uma conexão HTTPS.

Na fig. A Figura 1 mostra um exemplo de injeção maliciosa que foi adicionada por um cavalo de Troia ao código das páginas. As linhas destacadas em cinza são os URLs pelos quais esse script interagiu com os servidores de comando do fraudador, onde logins / senhas, saldos e outras informações foram enviados e os detalhes de pagamento do fraudador foram enviados em resposta a um substituto no pagamento original do cliente.

Fig. 1 Script introduzido pelo cavalo de Tróia na página original do banco da Internet no navegador do cliente.

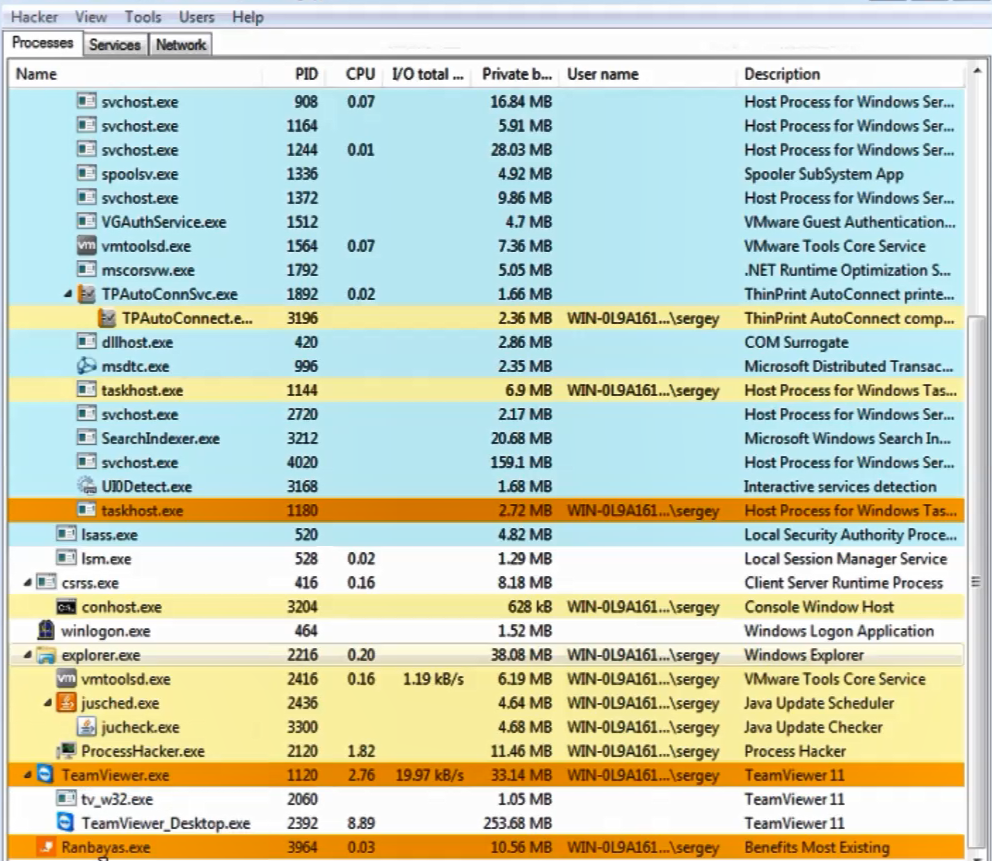

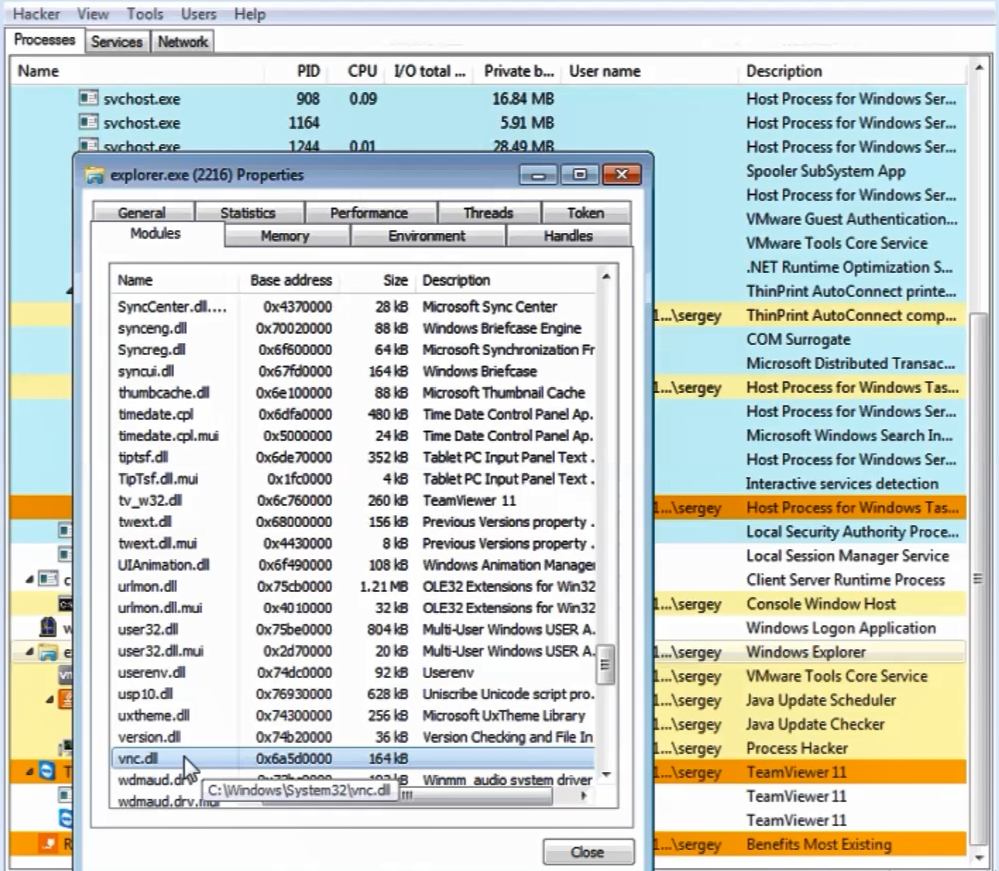

Fig. 1 Script introduzido pelo cavalo de Tróia na página original do banco da Internet no navegador do cliente.Uma maneira menos sofisticada, porém eficaz, de roubar dinheiro é controlar remotamente o dispositivo de um cliente (fig. 2). Após a coleta automatizada com a ajuda de um programa keylogger (literalmente, "interceptador de chaves") de todos os logins / senhas necessários, PIN de tokens, etc. O fraudador, por controle remoto, se conecta ao dispositivo do cliente (Fig. 3) e cria um pagamento fraudulento diretamente de e em nome do dispositivo do cliente.

Fig. 2. Um exemplo de interface de computador infectada com um Trojan Ranbayas

Fig. 2. Um exemplo de interface de computador infectada com um Trojan Ranbayas

Fig. 3. Implementando o gerenciamento remoto do VNC no Explorer

Fig. 3. Implementando o gerenciamento remoto do VNC no ExplorerEntão, qual é o primeiro nível da tecnologia de prevenção de fraudes? Primeiro, aqueles que permitem identificar efetivamente o controle remoto ao trabalhar em sistemas bancários remotos usando vários métodos independentes. No entanto, eles não exigem a instalação de software adicional no dispositivo cliente.

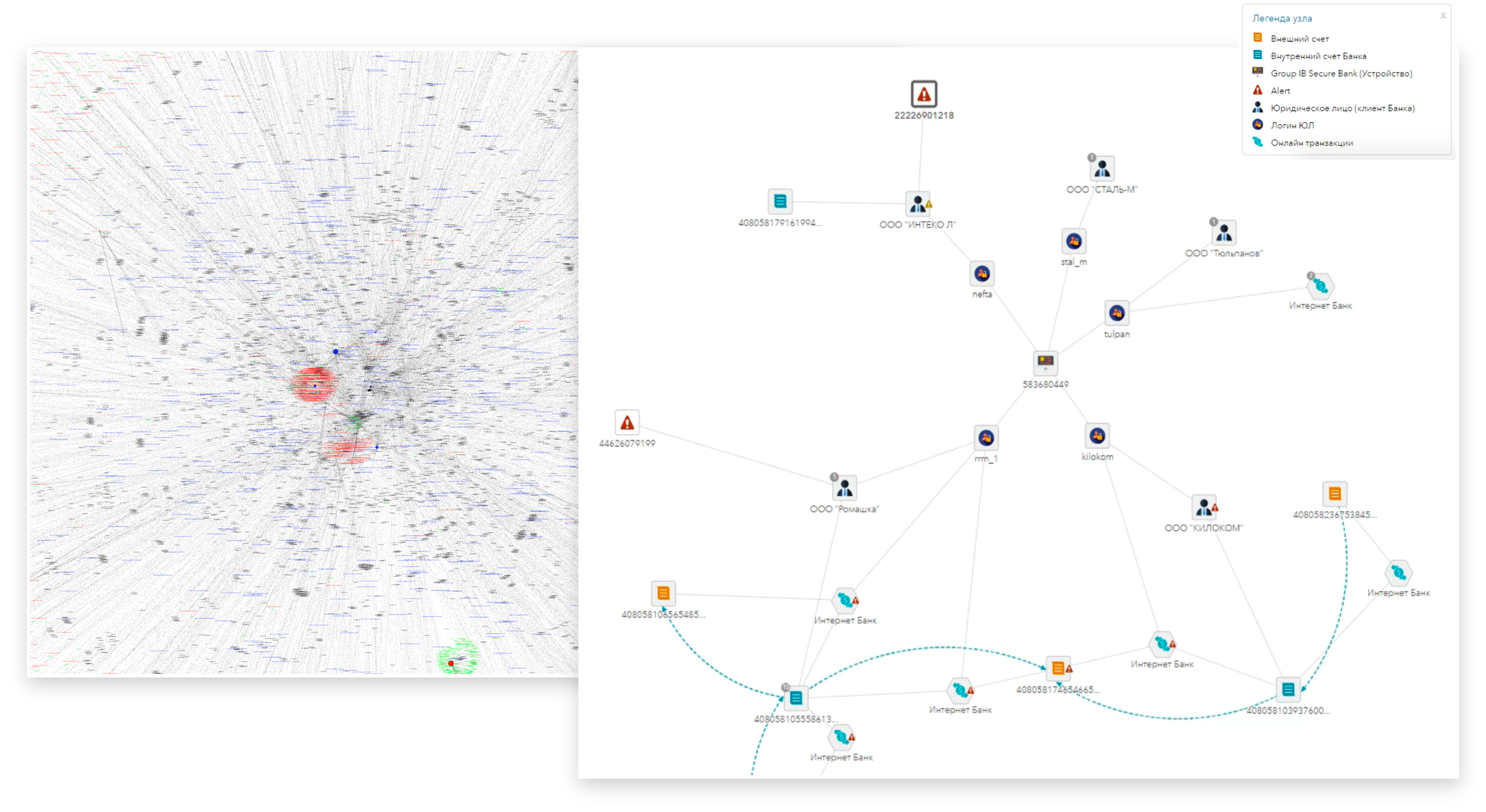

Também no primeiro nível de tecnologia estão sistemas e soluções que produzem a identificação do dispositivo e do usuário. Isso permite que você colete e analise informações sobre os dispositivos usados por um cliente específico (à esquerda na Fig. 4 é um fragmento do gráfico de conexões entre contas e os dispositivos usados por eles). Por exemplo, a aparência de um dispositivo desconhecido em um cliente anteriormente conhecido por nós é um fator importante para decidir sobre uma suspensão de pagamento e realizar procedimentos de controle adicionais.

Fig. 4. Relações Gráficas de Conta

Fig. 4. Relações Gráficas de ContaNa fig. A Figura 4 à direita mostra outro exemplo de identificação de um dispositivo para identificação proativa de entidades legais destinadas à lavagem de dinheiro. Neste exemplo, os funcionários do banco identificaram, usando análise financeira, uma empresa envolvida em lavagem de dinheiro (a parte inferior da coluna à direita). Além disso, pelo identificador da entidade legal, você pode obter os identificadores dos dispositivos que eles usaram (centro da coluna da direita). E então - todas as outras contas usadas nos mesmos dispositivos (a parte superior da coluna da direita) e com as quais a "lavadora" identificada trabalhava. Isso se encaixa muito bem com a natureza do trabalho dos golpistas. O fraudador sempre tem em empresas de ações que ainda não foram usadas para lavagem de dinheiro. O banco deve aumentar a atenção para as operações de entidades legais identificadas.

Segundo nível: monitorando ações do usuário

Nesse nível, é analisado o que uma pessoa faz diretamente como parte de uma sessão de trabalho em um sistema bancário remoto ou outro sistema. Nesse nível, podemos identificar um comportamento anormal do usuário ou cenários típicos de fraudadores. Em particular, essa análise já permite aumentar a eficiência da detecção de fraudes usando engenharia social (ou seja, quando um fraudador usa a credulidade, imprudência ou ignorância do usuário para atraí-lo de informações ou forçá-lo a executar ações benéficas para o fraudador).

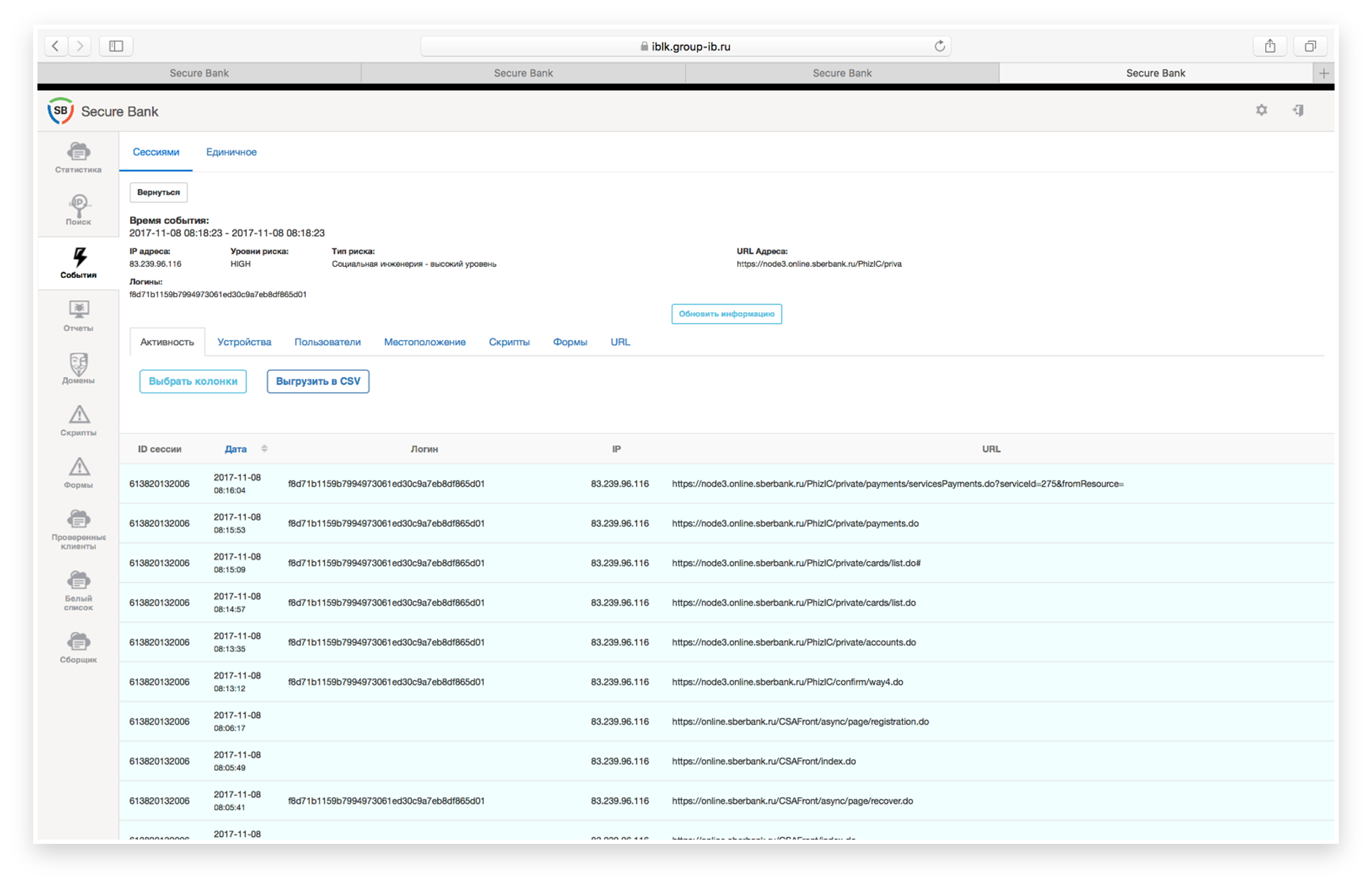

Por exemplo, um caso comum é a sedução de detalhes de cartões e códigos SMS no processo de compra de mercadorias caras através de sites populares classificados sob o pretexto de fazer um depósito. De fato, o fraudador usa esses dados para passar pelo procedimento de registro no RBS e obter acesso às contas da vítima. Um exemplo real desse cenário é mostrado na Fig. 5)

Fig. 5. Aprovar o procedimento de registro de um fraudador no sistema bancário e obter acesso às contas da vítima.

Fig. 5. Aprovar o procedimento de registro de um fraudador no sistema bancário e obter acesso às contas da vítima.A análise da sequência de etapas executadas pelo usuário no RBS permite identificar o cenário descrito acima. Nesse processo, os resultados das tecnologias de primeiro nível (análise do dispositivo do usuário) são levados em consideração: qual dispositivo foi usado, é típico para um determinado cliente, mudou a geografia; o tempo da sessão é levado em consideração e além disso - o cenário que o fraudador usa.

Isso também se aplica a outros esquemas de fraude. Por exemplo, um método semelhante identifica alguns dos cenários das "lavanderias". É claro que nem todos os casos de lavagem de dinheiro podem ser rastreados apenas por características comportamentais. Por exemplo, se uma empresa está envolvida em trânsito, apenas uma análise do comportamento - o que uma pessoa faz no Internet banking - não será suficiente para entender se é um pagamento de trânsito ou um pagamento padrão. Porém, a maioria dos casos deixa claro que algo anormal está acontecendo e, muito provavelmente, essa atividade é fraudulenta.

Fig. 6. Preparação para a implementação de um esquema fraudulento: entrada de mais de 100 pessoas jurídicas com solicitação de emissão de cartão bancário.

Fig. 6. Preparação para a implementação de um esquema fraudulento: entrada de mais de 100 pessoas jurídicas com solicitação de emissão de cartão bancário.Então, na fig. A Figura 6 à direita mostra um exemplo de quando, em um dispositivo, você está conectado a mais de uma centena de contas de pessoas jurídicas, cuja única atividade era uma solicitação para emitir um cartão bancário e expandir seu limite. Como foi confirmado mais tarde - assim foi preparada a base de cartões para lavagem de dinheiro. Também para o segundo nível está o problema dos bots. Se o cliente não tiver um sistema de proteção contra bots, em regra, os bots muito primitivos (acessando a API diretamente) executam todas as ações necessárias (brutforce, verificação de senha), ignorando o aplicativo Web do banco. Mas há mais bots "inteligentes" usados pelos golpistas para contornar a proteção anti-bot.

Esses robôs imitam o trabalho do usuário. Muitas vezes, as redes de bots são usadas para isso. Ou seja, o trabalho dos bots é distribuído e não concentrado em nenhuma hospedagem específica. Esses robôs são identificados pelos cenários de seu trabalho nos sites e pela natureza da ação. Isso nos leva suavemente ao terceiro nível.

Terceiro nível: analisamos o comportamento do usuário em um canal específico

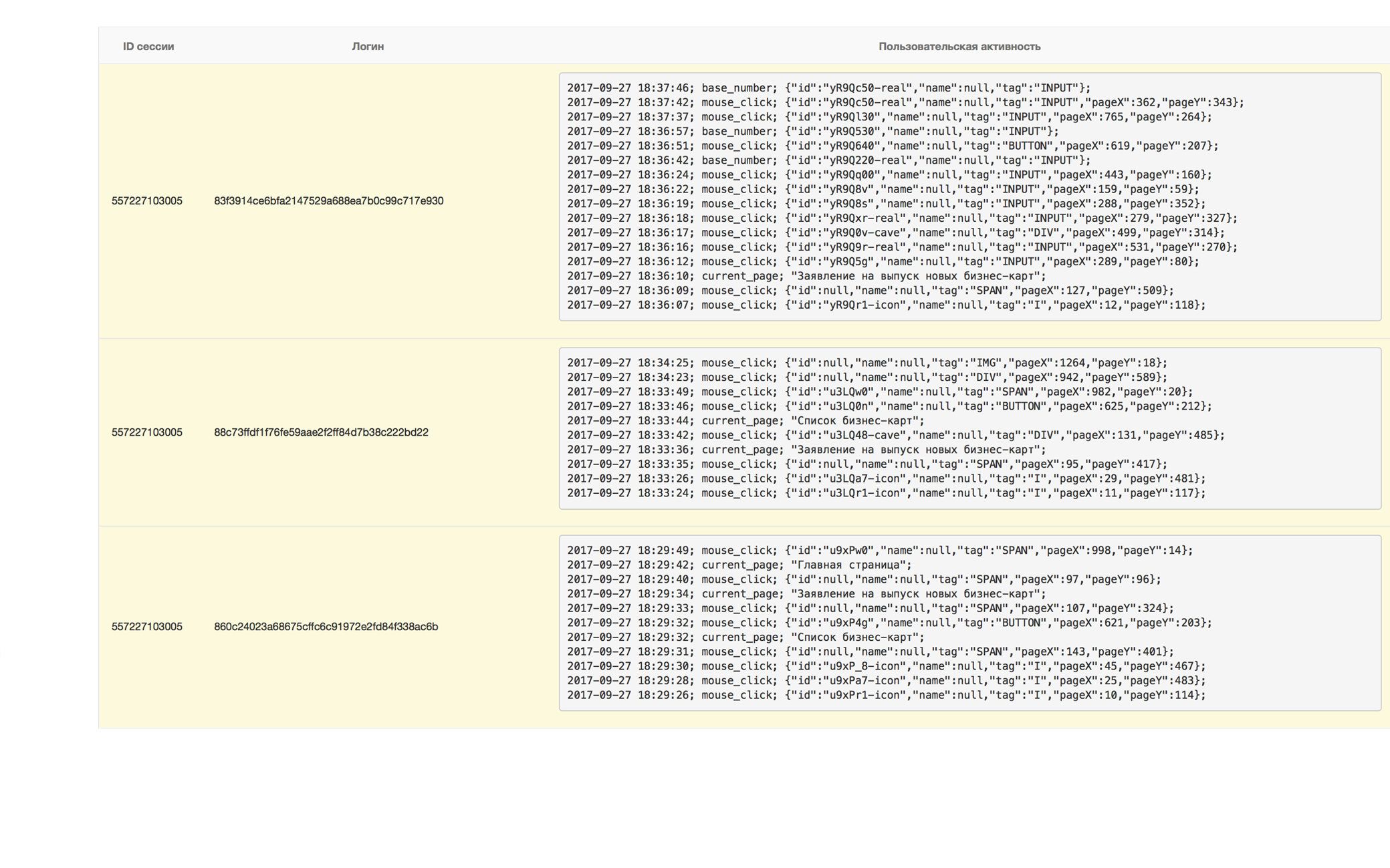

Se no segundo nível analisamos o que o usuário faz no sistema, no terceiro nível analisamos adicionalmente como o usuário executa determinadas ações. Mostramos isso com um exemplo real (Fig. 7).

Fig. 7. Comparação de trabalho no sistema de usuário legal e fraudador: identificação de ações não características e suspeitas

Fig. 7. Comparação de trabalho no sistema de usuário legal e fraudador: identificação de ações não características e suspeitasNa parte superior da figura, a sequência de ações de um usuário legal é visível. Ou seja, ele vai para a página para acessar o sistema RB, usa o teclado numérico superior para inserir o login e a senha e depois clica em “Enter”. A parte inferior da figura mostra uma versão típica do trabalho de um fraudador que de alguma forma coletou logins e senhas, por exemplo, usando sites falsos (phishing) ou trojan. Ele tem toda a base deles. Naturalmente, o fraudador não redigita os dados que recebeu, mas os copia da área de transferência ao entrar na RB. E isso é claramente visto na captura de tela.

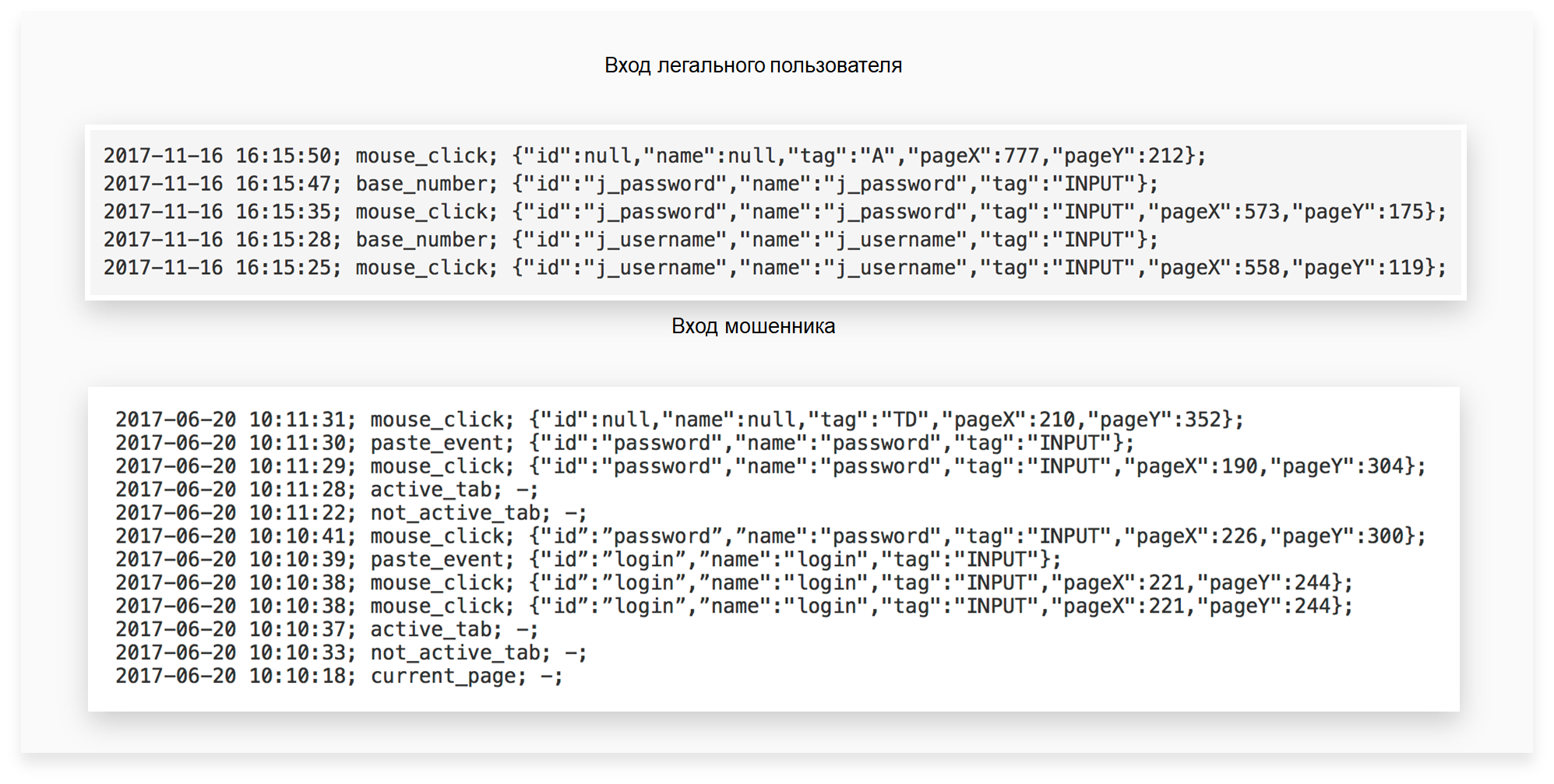

Além disso, todos os métodos de análise do comportamento do dispositivo e do usuário descritos nos níveis anteriores são usados. Nesse nível, os algoritmos de aprendizado de máquina são usados ativamente. Um dos exemplos mais impressionantes é o uso de tecnologias biométricas, como a caligrafia do teclado e do cursor, levando em consideração a natureza comportamental e os hábitos do trabalho do usuário no sistema. Na fig. A Figura 8 mostra o script para usar a escrita do teclado na página de autorização do usuário, “capturada” no sistema Group-IB Secure Bank.

Fig. 8. O script para usar a escrita do teclado na página de autorização do usuário.

Fig. 8. O script para usar a escrita do teclado na página de autorização do usuário.

No gráfico ao longo do eixo, a caligrafia acumulada de um usuário legítimo é destacada ao inserir o login e a senha. Flutuações mais visíveis caracterizam a letra do teclado do fraudador. É visto que a letra do teclado é diferente. Acima dos gráficos, são indicadas duas estimativas integrais das diferenças entre eles. Os valores das estimativas excedem os limites estabelecidos, o que indica comportamento atípico para um usuário legítimo.

A combinação das tecnologias acima de análise comportamental permite identificar fraudes cometidas usando engenharia social. Além disso, essas tecnologias podem reduzir o número de falsos positivos dos sistemas antifraude transacionais. Por exemplo, com uma precisão de 91%, houve queda de 78% de falsos positivos do sistema antifraude transacional para casos de engenharia social, o que libera significativamente os recursos internos do banco, inclusive da massa de chamadas de clientes irritados.

Quarto nível: implementamos análises de canal cruzado dos usuários e seu comportamento

No quarto nível, são usadas tecnologias para analisar e correlacionar dados sobre o comportamento do usuário em seus dispositivos ao trabalhar através de vários canais de interação com o banco.

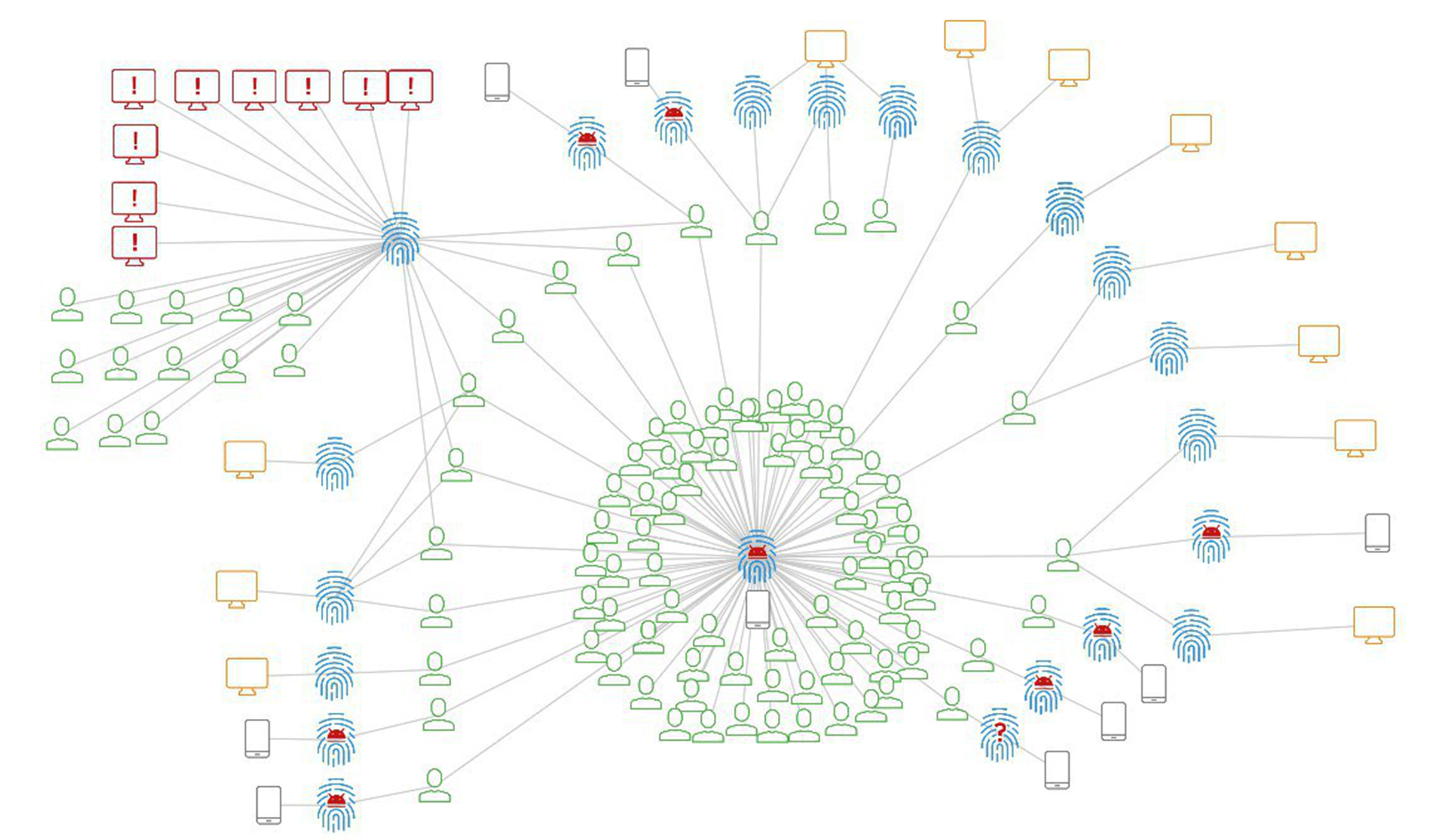

A eficácia disso é demonstrada em um dos casos reais, cujas conexões gráficas são mostradas na Fig. 9

Fig. 9. Conexões gráficas mostrando o trabalho do usuário com vários dispositivos, entre os quais existe um dispositivo de fraude.

Fig. 9. Conexões gráficas mostrando o trabalho do usuário com vários dispositivos, entre os quais existe um dispositivo de fraude.O scammer foi originalmente detectado em um dispositivo móvel. Ele usou um cavalo de Troia móvel para coletar logins e senhas, detalhes de cartões de pagamento e interceptar confirmações de SMS do banco para pagamentos não autorizados. Uma análise do relacionamento entre as contas e os dispositivos que eles usam tornou possível detectar o dispositivo móvel de um fraudador, que é mostrado no centro e na parte inferior da imagem na nuvem de contas. Como você pode ver, apenas parte das contas comprometidas trabalhava anteriormente através do aplicativo móvel. Outra parte significativa das contas identificadas foi usada anteriormente no Internet banking. Mais tarde, descobriu-se que o mesmo fraudador usava métodos de engenharia social para comprometê-los. O dispositivo do fraudador, que ele usou para acessar o banco on-line das vítimas, também foi identificado. Seu grupo se destaca na parte superior esquerda da figura.

O fraudador apagou o histórico do navegador depois de usar sequencialmente de 3 a 8 contas, tentando encobrir os traços de seu trabalho. Mas todos os dispositivos tinham a mesma impressão digital digital (lembre-se do nível 1). Foi através desse dispositivo fraudador que outras vítimas foram identificadas. Além disso, através dessa análise de vínculos, surgiu um caso em que um fraudador, usando métodos de engenharia social, “criou” uma vítima para receber um empréstimo expresso com o subsequente roubo de fundos de crédito emitidos.

Neste exemplo, podemos resumir os seguintes resultados:

- em primeiro lugar, uma análise de canal cruzado de tentativas de roubo usando cavalos de Troia móveis tornou possível identificar e impedir tentativas de roubo, que não estão relacionadas ao código malicioso, mas são realizadas usando engenharia social;

- em segundo lugar, ele também ajudou a criar uma imagem completa do trabalho do fraudador e impedir o roubo de toda a base de clientes, independentemente do canal bancário remoto;

- Em terceiro lugar, recebemos mais dados para uma investigação mais aprofundada.

É por isso que, se agora existem muito poucos cavalos de Troia bancários para computadores desktop ou iOS, ou eles estão ausentes, é necessário registrar e correlacionar o trabalho do usuário por esses canais, pois isso permite que você veja uma ordem de magnitude mais ampla do trabalho geral do usuário e, como resultado, aumente a eficácia do combate à fraude .Quinto nível: analisamos o relacionamento entre o usuário e as contas

O quinto nível é uma continuação do quarto nível, ou seja, a análise dos dados sobre o comportamento do usuário e de seus dispositivos é realizada não apenas dentro de um banco específico, mas de forma mais ampla - entre bancos, comércio eletrônico, operações offline etc. Esse é o nível mais difícil, mas ao mesmo tempo o mais poderoso de combate à fraude, pois permite não apenas interromper as mesmas ações de fraudadores em diferentes organizações, mas também impedir a cadeia geral de ações de um fraudador, que ele realiza por meio de diferentes organizações. Fig. 10. Exemplo de atividades fraudulentas no Banco A: todo o conjunto de contas e dispositivos pode ser analisado em outros bancos (Banco B)Por exemplo, os mesmos golpistas estão envolvidos na lavagem de dinheiro. Apesar de mudarem as entidades legais que manipulam, eles trabalham no mesmo arsenal de computadores e outros equipamentos. Se uma atividade fraudulenta foi detectada em um banco (na Figura 10 do Banco A), todo o conjunto de contas e dispositivos pode ser analisado em outros bancos (na Figura 10 do Banco B). Essa análise, por sua vez, pode identificar novas contas, novos dados de registro de pessoas jurídicas, seus outros dispositivos e continuar a ser reutilizada entre bancos, revelando cada vez mais detalhes a cada iteração e toda a estrutura do trabalho dos fraudadores. Observe que o efeito sinérgico descrito também funciona em relação a outros esquemas e tipos de fraude.Esse nível também inclui tecnologias e plataformas de inteligência cibernética (Threat Intelligence), que permitem obter conhecimento estratégico sobre o que o fraudador está se preparandoe dados táticos sobre o que ele já fez em relação a determinados usuários. No último caso, se os sistemas de segurança da organização perderem os incidentes identificados, isso possibilitará não apenas executar ações avançadas em relação aos dados já comprometidos, mas também configurar seus sistemas de defesa para responder à nova ameaça.

Fig. 10. Exemplo de atividades fraudulentas no Banco A: todo o conjunto de contas e dispositivos pode ser analisado em outros bancos (Banco B)Por exemplo, os mesmos golpistas estão envolvidos na lavagem de dinheiro. Apesar de mudarem as entidades legais que manipulam, eles trabalham no mesmo arsenal de computadores e outros equipamentos. Se uma atividade fraudulenta foi detectada em um banco (na Figura 10 do Banco A), todo o conjunto de contas e dispositivos pode ser analisado em outros bancos (na Figura 10 do Banco B). Essa análise, por sua vez, pode identificar novas contas, novos dados de registro de pessoas jurídicas, seus outros dispositivos e continuar a ser reutilizada entre bancos, revelando cada vez mais detalhes a cada iteração e toda a estrutura do trabalho dos fraudadores. Observe que o efeito sinérgico descrito também funciona em relação a outros esquemas e tipos de fraude.Esse nível também inclui tecnologias e plataformas de inteligência cibernética (Threat Intelligence), que permitem obter conhecimento estratégico sobre o que o fraudador está se preparandoe dados táticos sobre o que ele já fez em relação a determinados usuários. No último caso, se os sistemas de segurança da organização perderem os incidentes identificados, isso possibilitará não apenas executar ações avançadas em relação aos dados já comprometidos, mas também configurar seus sistemas de defesa para responder à nova ameaça.Concluindo, acrescentamos que cada nível de proteção flui suavemente um do outro. Graças a isso, aplicando todos os cinco níveis de prevenção ao cibercrime no campo bancário e bancário, os bancos receberão a proteção mais eficaz contra influências nocivas externas e internas.

O material foi publicado na revista "Cálculos e trabalho operacional em um banco comercial", No3 (145) \ 2018.