A ESET descobriu uma nova campanha cibernética que usa certificados roubados para assinar um código. Os certificados digitais da D-Link Corporation e da Changing Information Technologies foram roubados por um grupo de espionagem cibernética altamente qualificado, focado no Leste Asiático.

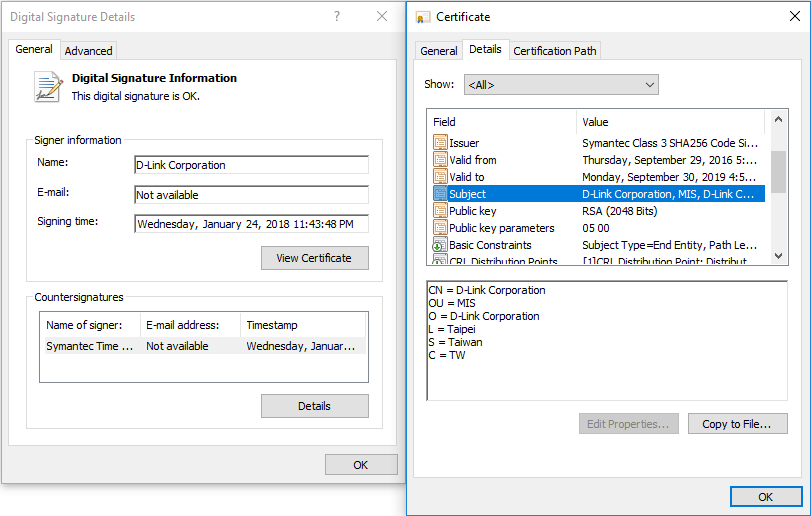

Detectamos uma campanha maliciosa quando nossos sistemas marcaram vários arquivos como suspeitos. Curiosamente, os arquivos marcados foram assinados digitalmente com um certificado válido da D-Link Corporation. O mesmo certificado foi usado para assinar o software D-Link legítimo; esse certificado provavelmente foi roubado.

Depois de confirmar a maldade do arquivo, relatamos um problema no D-Link, que lançou sua própria investigação. Como resultado, em 3 de julho, a empresa

revogou um certificado digital comprometido.

Figura 1. Certificado digital D-Link usado para assinar malware

Figura 1. Certificado digital D-Link usado para assinar malwareMalware

No decorrer do estudo, encontramos duas famílias de programas maliciosos que usam certificados roubados - um backdoor para controle remoto do dispositivo de destino e um componente associado para roubar senhas. O JPCERT

publicou recentemente

uma análise detalhada do backdoor Plead; de acordo com a Trend Micro, é usado pelo grupo de espionagem cibernética

BlackTech .

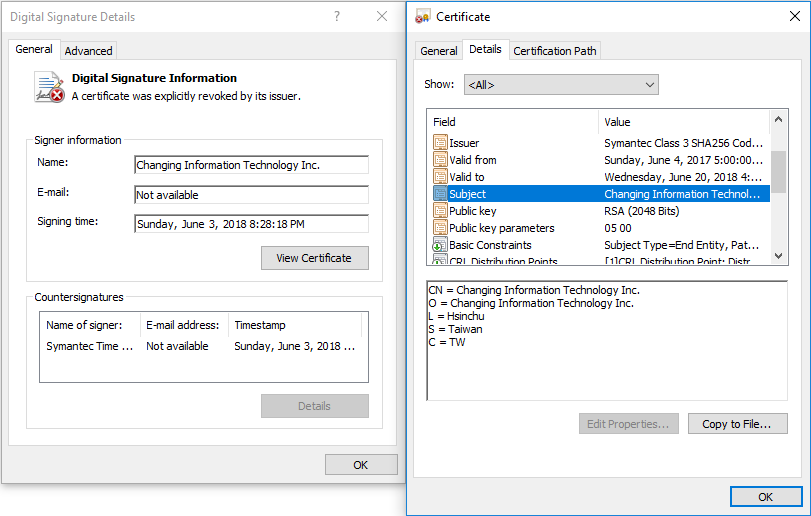

Além das amostras Plead com assinatura digital D-Link, identificamos amostras assinadas pela empresa de segurança da informação de Taiwan Changing Information Technology Inc.

Figura 2. Certificado digital da Changing Information Technology Inc. usado para assinar malware

Figura 2. Certificado digital da Changing Information Technology Inc. usado para assinar malwareMudança de certificado Information Technology Inc. lembrado em 4 de julho de 2017, no entanto, o grupo BlackTech ainda o está usando para assinar suas ferramentas maliciosas.

A possibilidade de um compromisso de várias empresas de tecnologia de Taiwan e a reutilização de seus certificados em novos ataques demonstram a alta qualificação do grupo cibernético e seu interesse nessa região.

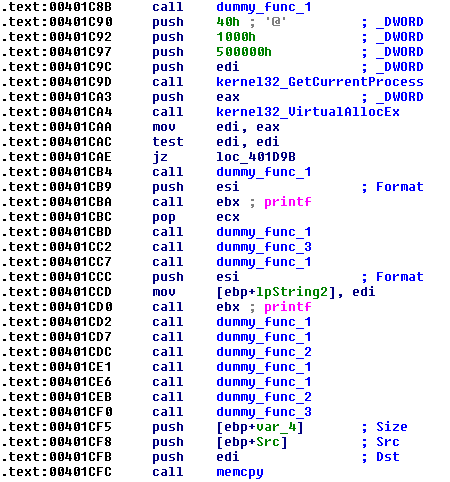

As amostras assinadas do Plead são ofuscadas com o uso de códigos indesejados, mas o objetivo do malware é o mesmo em todas as amostras - faça o download em um servidor remoto ou abra um pequeno blob binário criptografado em uma unidade local. Ele contém um código de shell criptografado que carrega o módulo backdoor final do Plead.

Figura 3. Código de backdoor Plf ofuscado

Figura 3. Código de backdoor Plf ofuscadoA ferramenta de roubo de senha é usada para coletar senhas salvas nos seguintes aplicativos:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Por que roubar certificados digitais?

O uso de certificados digitais roubados é uma maneira de se disfarçar. Os certificados ajudam o malware a parecer legítimo e, portanto, ignorar a proteção sem causar suspeitas.

Provavelmente, o malware mais famoso que usou vários certificados "alienígenas" é o

Stuxnet , descoberto em 2010 e conhecido como a primeira arma cibernética focada em infraestrutura crítica. O Stuxnet usou certificados digitais roubados da RealTek e JMicron, renomadas empresas de tecnologia de Taiwan.

No entanto, essa tática não é exclusiva para incidentes de grande escala, como o Stuxnet, como evidenciado pela descoberta mais recente.

Indicadores de compromisso:

Detecção por produtos ESET:Trojan Win32 / PSW.Agent.OES

Trojan Win32 / Plead.L

Trojan Win32 / Plead.S

Trojan Win32 / Plead.T

Trojan Win32 / Plead.U

Trojan Win32 / Plead.V

Trojan Win32 / Plead.X

Trojan Win32 / Plead.Y

Trojan Win32 / Plead.Z

Amostras não assinadas (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

Amostras assinadas (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

Servidores C e C:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

Números de série de certificados para assinar o código:D-Link Corporation:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

Alterando a Tecnologia da Informação Inc .: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA