Outro dia,

soube -se que um grupo de atacantes apreendeu os certificados válidos da D-Link, um conhecido fabricante de equipamentos de rede. Além disso, os certificados foram roubados de outra empresa de Taiwan. Os certificados obtidos foram usados para criar software que rouba as senhas das contas das vítimas.

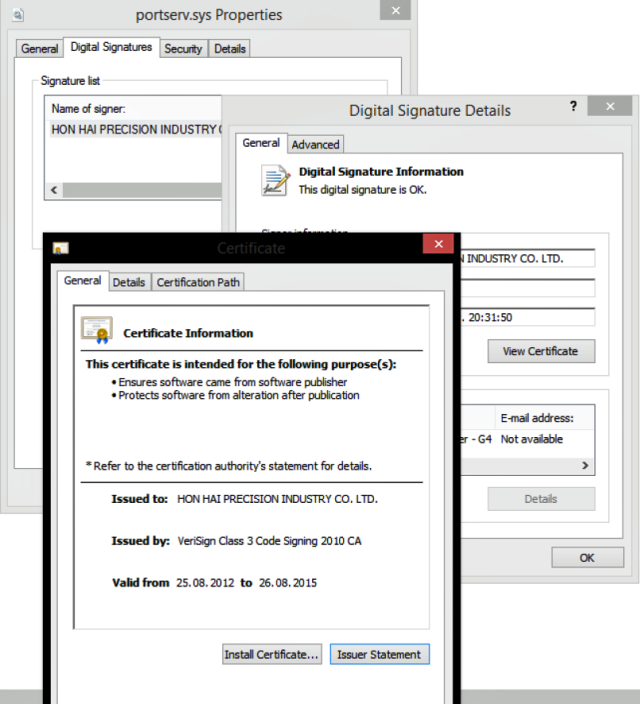

Foram necessários certificados para que o software antivírus aceite programas maliciosos como software legítimo e não os bloqueie. Isso aconteceu porque o Microsoft Windows e o MacOS, incluindo muitos outros sistemas operacionais, verificam a segurança do software pelo certificado com o qual ele é assinado. No caso da D-Link, o "nível de confiança" do software de segurança para esses programas é muito alto.

Quanto aos atacantes, eles pertencem ao grupo BlackTech. A segunda empresa, cujos certificados não são retirados, é chamada de Alteração da tecnologia da informação. Tudo isso foi

dito por um

especialista em segurança da informação da Eset. Os invasores precisavam de certificados para assinar dois elementos do mesmo malware. Um elemento é um backdoor controlado remotamente e o segundo é um limpador de senhas.

Eset classifica o malware como Plead. Este software é usado para realizar campanhas de espionagem cibernética no leste da Ásia. Muito já foi escrito sobre esse malware. Portanto, a resposta de emergência de computador do Japão descreveu o Plead

aqui , e a Trend Micro descreveu

aqui .

De acordo com especialistas em segurança da informação, o fato de os invasores terem conseguido roubar certificados de duas empresas de Taiwan ao mesmo tempo e também criar um software para roubar senhas assinado com certificados legais atesta a considerável experiência da equipe de hackers que mudou tudo.

Os representantes da D-Link confirmaram o problema. Um

post oficial diz que os certificados foram roubados por "um grupo muito ativo de cibercriminosos". A empresa também se apressou em declarar que seus clientes não foram afetados pelo roubo. No entanto, alguns deles podem encontrar problemas - erros ao tentar trabalhar com câmeras IP usando um navegador. Agora, os engenheiros da D-Link estão trabalhando na criação de firmware que resolve o problema. Os usuários que trabalham com um aplicativo móvel não encontram problemas.

A D-Link e a Changing Information Technology já revogaram certificados roubados. É verdade que até o lançamento das atualizações de firmware do dispositivo, os navegadores reportarão certificados de problemas e usuários "legais", como mencionado acima. Por sua vez, os invasores podem criar mensagens falsas sobre problemas com certificados, para que, quando um usuário clicar no botão ativo, eles o transfiram para um recurso de phishing ou o ofereçam para baixar algum tipo de software "curativo". A empresa pede a todos que se abstenham de tais ofertas.

O truque que os atacantes usaram não é novo. Muitos grupos já o usaram antes, mas o caso mais famoso é o

Stuxnet . Por muito tempo, o spyware passou despercebido pelo uso dos certificados RealTek e Jmicron.

O roubo de certificados com o objetivo de assinar spyware é um ataque mais comum dos invasores do que se pensa. O primeiro caso ficou conhecido em 2003. Agora, existem até repositórios de certificados que alguém retira e compra. O objetivo é o mesmo dos invasores do grupo BlackTech - assinar seu software com um certificado legítimo.

Um desses serviços funciona sem problemas desde 2011. E se ficou conhecido sobre ele, isso não significa que outras "empresas comerciais" semelhantes se tornarão conhecidas em um futuro próximo. Não, eles continuarão trabalhando e se provarão apenas por acaso. E eles estão se tornando cada vez mais procurados. A Recorder Future publicou um relatório declarando que a demanda por certificados roubados de provedores de segurança “brancos” está

crescendo apenas . Em alguns casos, os cibercriminosos têm acesso a contas em empresas que geram certificados. E, mediante solicitação, eles podem criar o certificado necessário "sob pedido".