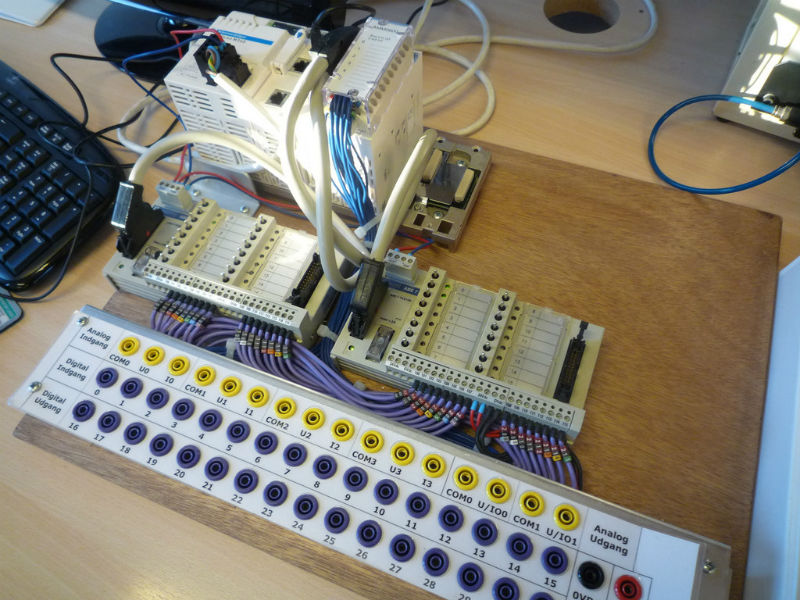

Imagem: Green Mamba , CC BY-ND 2.0

Imagem: Green Mamba , CC BY-ND 2.0Na conferência da BSides em Londres, pesquisadores da empresa britânica INSINIA

conversaram sobre como eles conseguiram criar um dispositivo para conduzir ataques locais nos sistemas SCADA.

Se esse dispositivo estiver conectado à infra-estrutura de TI da empresa, ele poderá coletar informações sobre o dispositivo de rede e enviar comandos aos controladores de equipamentos industriais para interromper os processos tecnológicos.

Hackeando uma fábrica e quatro linhas de código

O dispositivo é um microcontrolador no Arduino. Se estiver fisicamente instalado na infraestrutura, o dispositivo examinará rapidamente a rede para encontrar os controladores conectados a eles (PLC). No futuro, ele poderá enviar comandos para os controladores, inclusive para parar o equipamento. Segundo os pesquisadores, "apenas quatro linhas de código são necessárias para interromper o processo industrial".

Além disso, no caso de um ataque desse tipo, simplesmente reiniciar o sistema de destino não resolve o problema - afinal, um dispositivo malicioso pode desligar o equipamento novamente até ser detectado.

É possível se defender

Geralmente, é muito difícil estabelecer o fato de um ataque assim quando um invasor com acesso à infraestrutura instala um dispositivo malicioso. É quase impossível detectar uma conexão não autorizada sem ferramentas de monitoramento automatizadas.

Como resultado, para o pessoal da instalação industrial, as conseqüências do ataque parecerão problemas estranhos, encontrando a fonte do que pode levar muito tempo para o sistema permanecer ocioso.

Na quinta-feira, 12 de junho, às 14:00 , no âmbito do webinar gratuito da Positive Technologies, Roman Krasnov, especialista em segurança da informação para sistemas industriais, falará sobre como usar o produto PT ISIM para garantir a proteção dos sistemas de controle de processo. O sistema foi redesenhado, por exemplo, o componente PT ISIM netView Sensor que apareceu nele, o que facilita a resolução das tarefas diárias de especialistas em sistemas de segurança da informação, como monitoramento de rede, monitoramento de composição e configuração de nós e gerenciamento de eventos e incidentes.

Para participar do registro do webinar é necessário .