Em um amplo círculo de pessoas distantes das tecnologias modernas, geralmente é aceito que os especialistas em TI e, mais ainda, os especialistas em segurança da informação são paranóicos, ressegurados sob a influência da deformação profissional e se protegendo com dezenas de diferentes meios de proteção, muitas vezes se sobrepondo para maior confiabilidade. Infelizmente, a realidade é um pouco diferente e hoje eu gostaria de mostrar o que geralmente está oculto de uma visão ampla. Ele se concentrará nos resultados do monitoramento da atividade da Internet dos visitantes de vários grandes eventos internacionais e nacionais dedicados às modernas tecnologias da informação e segurança da informação. A Cisco é frequentemente a parceira tecnológica de conferências e exposições como a RSA em São Francisco, a BlackHat em Cingapura, o Mobile World Congress em Barcelona e também organiza seu próprio evento, em diferentes países chamados Cisco Live ou Cisco Connect. E em todos os lugares usamos nossas tecnologias de monitoramento que gostaria de compartilhar.

Começarei com o russo Cisco Connect, que ocorre uma vez por ano em Moscou, e onde a Cisco apresenta seus produtos mais recentes, falando sobre a experiência de seu uso na solução de vários problemas comerciais e de TI. A conferência conta com a participação de mais de 2 mil pessoas, que pertencem principalmente à categoria de engenheiros e principais especialistas responsáveis pela operação de suas infra-estruturas, numerando de várias centenas a dezenas e centenas de milhares de nós. Esses especialistas participam da conferência Cisco Connect e, juntamente com o ganho de novos conhecimentos, continuam em contato com seus gerentes ou subordinados, respondendo a correspondência comercial ou acessando vários recursos da Internet em busca de uma resposta para perguntas emergentes. Em outras palavras, os visitantes do Cisco Connect usam ativamente dispositivos móveis (tablets, smartphones e laptops) e o acesso à Internet da Cisco. Na última vez, na primavera, decidimos integrar nossa infraestrutura de acesso à Internet sem fio ao sistema de monitoramento DNS - Cisco Umbrella.

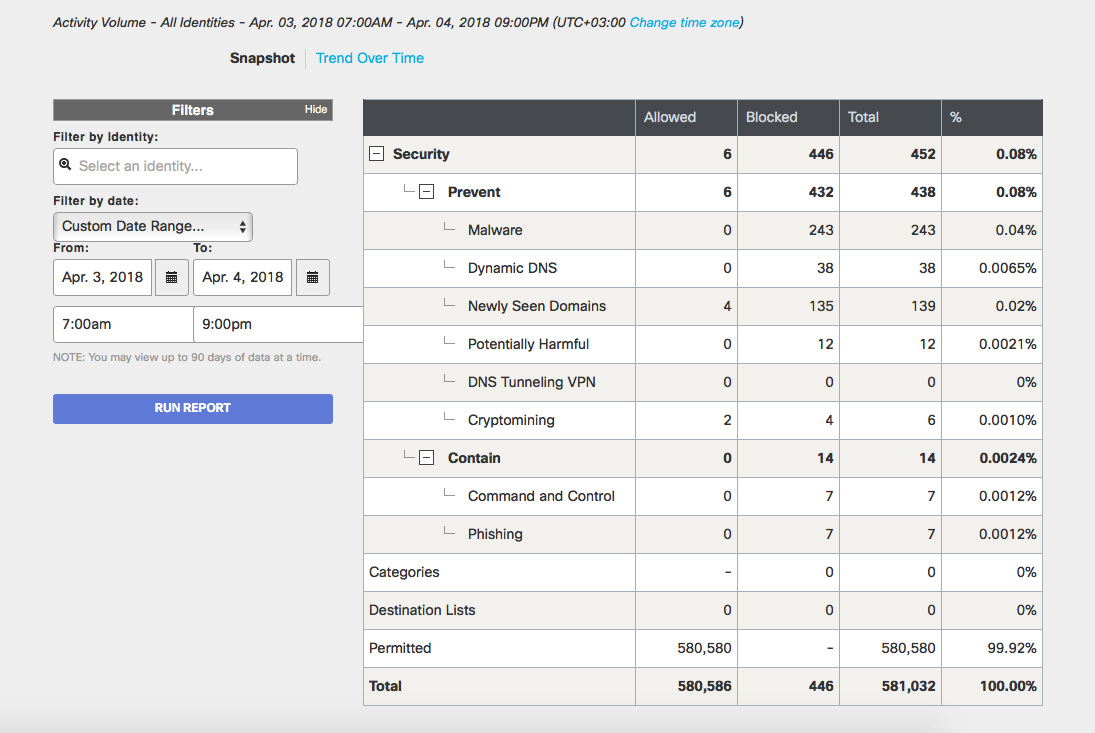

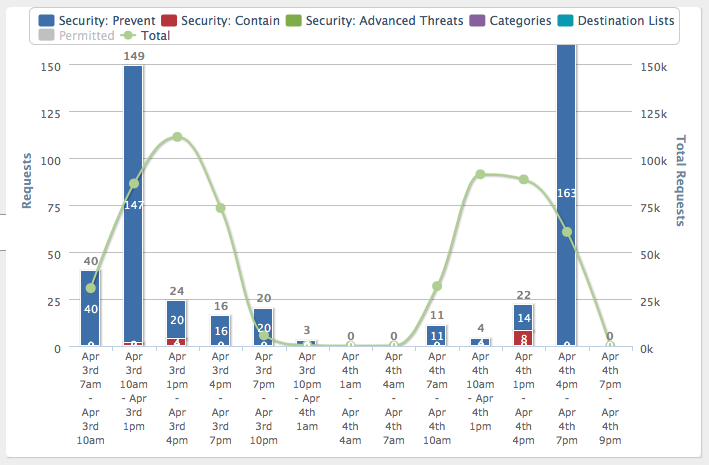

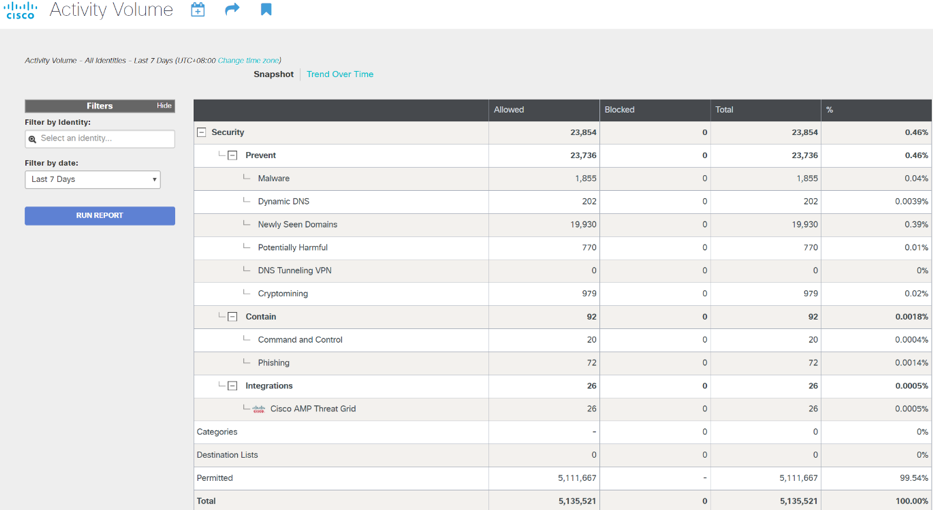

Não estimamos quantos participantes do Cisco Connect usaram o acesso à Internet sem fio fornecido, mas quantos usaram o acesso 3G / 4G fornecido pela operadora móvel. Porém, durante os dois dias da conferência, das 7:00 às 15:00 de abril às 21:00 de 4 de abril, cerca de 600 mil consultas DNS passaram pelo serviço Cisco Umbrella. Isso não é tanto na escala de todo o serviço, que processa cerca de 120 a 150 bilhões de solicitações por dia. 0,08% desse número de solicitações tinha uma orientação claramente maliciosa e foi bloqueado.

É interessante que, enquanto no primeiro dia, cerca de metade de todas as solicitações maliciosas foram registradas por nós na primeira metade do dia (das 10h às 13h), quando houve relatórios plenários, no segundo dia a ativação de todas as coisas ruins começou após as 4 da tarde, quando a conferência estava chegando ao fim e os participantes estavam se preparando para um programa cultural - uma pequena mesa de buffet e participação no concerto. A baixa atividade durante o resto do tempo indica que os participantes do Cisco Connect ouviram ativamente os discursos dos especialistas da Cisco e de seus parceiros e não se distraíram navegando na Internet e trabalhando em dispositivos móveis.

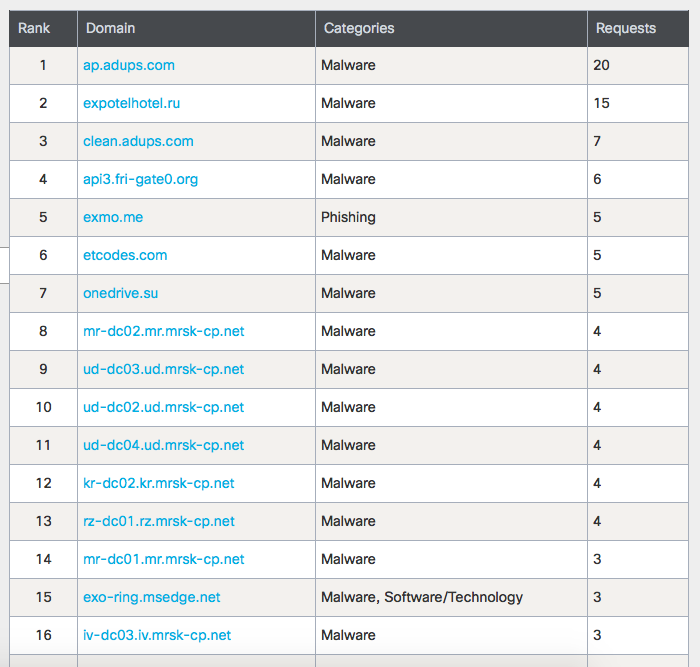

Segundo as estatísticas, a maioria das tentativas de acesso bloqueadas foram associadas a códigos maliciosos.

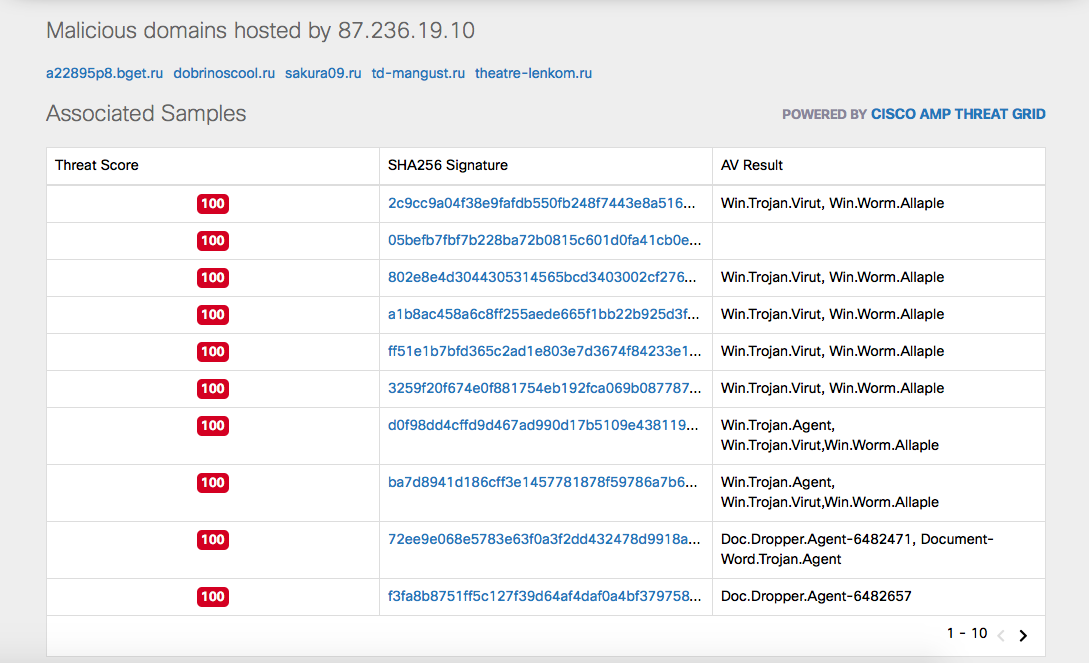

O serviço Cisco Umbrella sozinho não pode dizer se o recurso visitado está infectado ou não. Amostras maliciosas associadas ao domínio dizem apenas que estão de alguma forma se comunicando com o domínio ou endereço IP bloqueado. Por exemplo, devido à disseminação de código malicioso desse domínio. Ou por causa do código malicioso que acessa esse domínio como uma opção de interrupção (o mesmo WannaCry agia assim). Ou por causa do uso do domínio como um servidor de comando. De qualquer forma, esta é uma ocasião para uma investigação adicional.

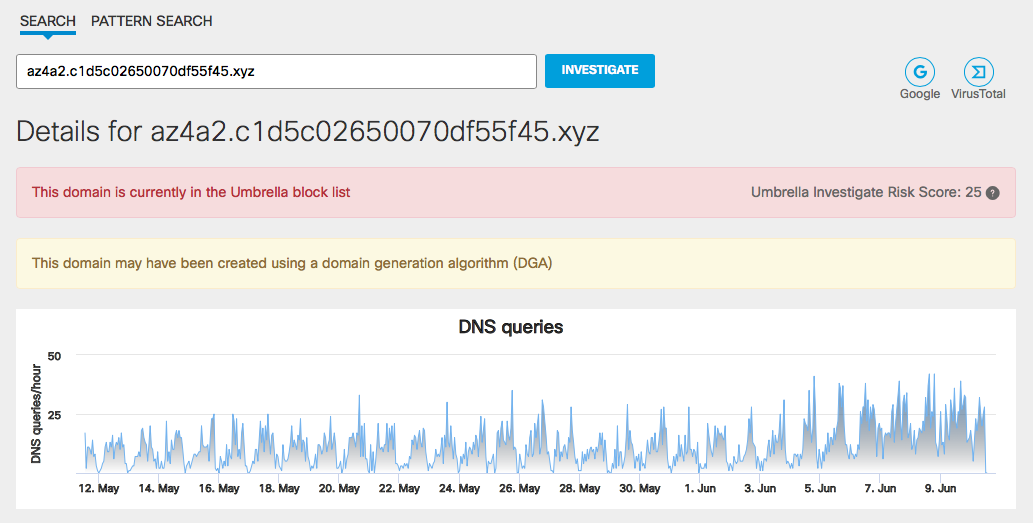

Quanto aos servidores de comando, registramos essas tentativas.

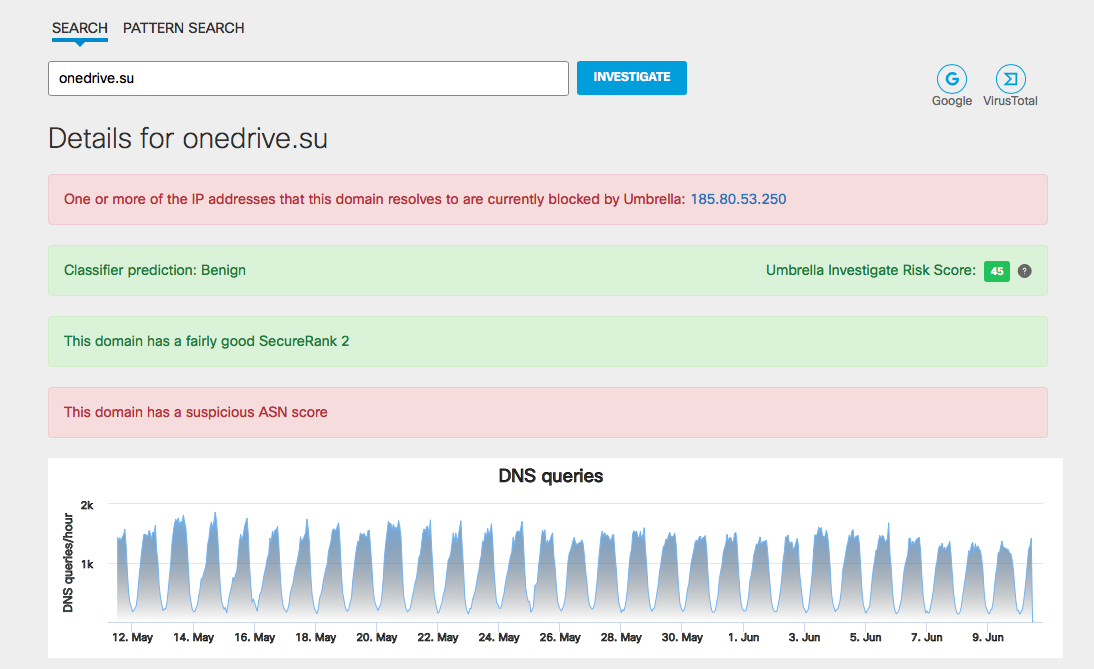

Gostaria de chamar sua atenção para o fato de que os cibercriminosos exploram ativamente o tópico

relacionado ao uso de domínios clonados ou domínios cujos nomes são semelhantes aos reais. Assim foi durante o Cisco Connect, quando registramos tentativas de acessar o domínio onedrive [.] Su.

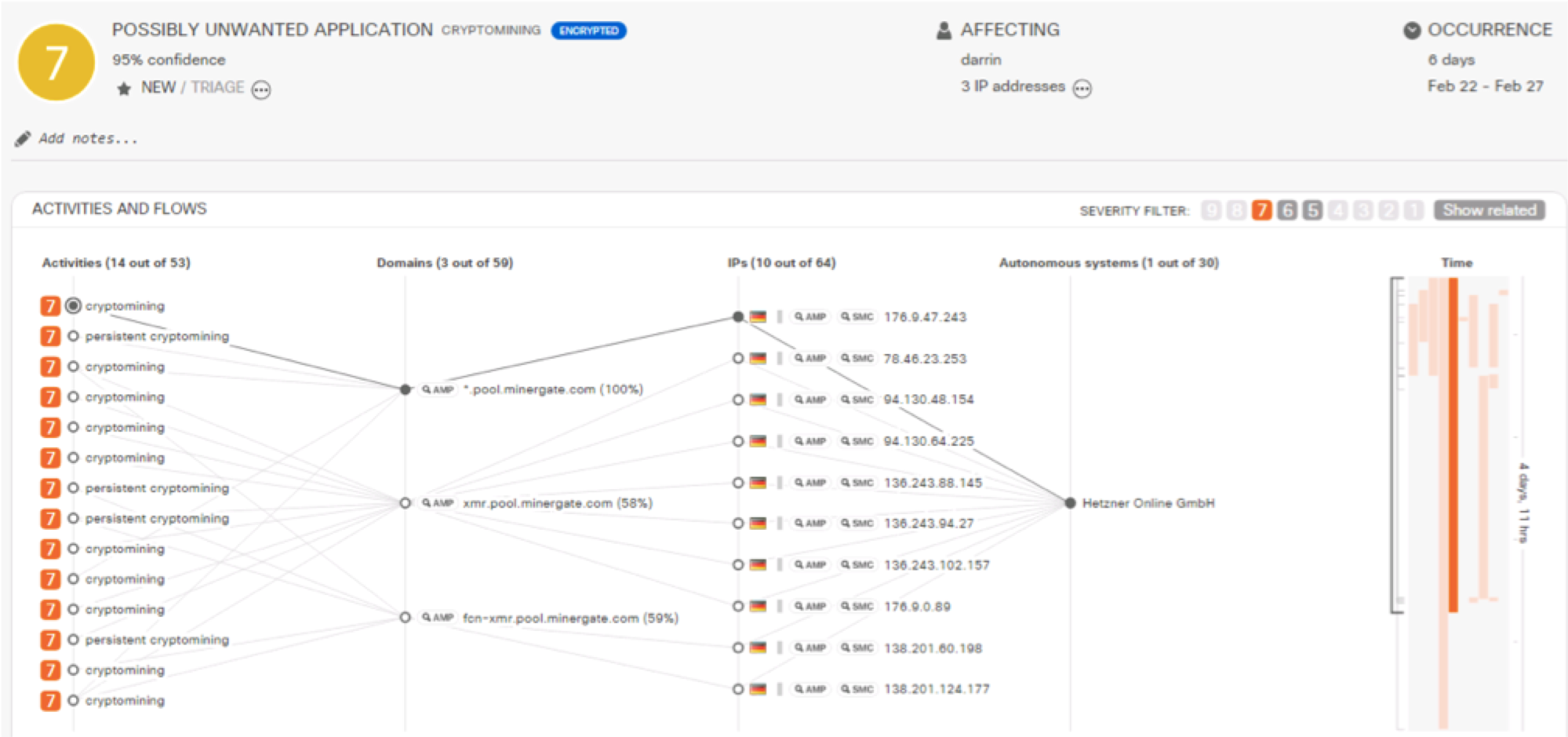

Finalmente, várias tentativas foram relacionadas às atividades dos mineradores de criptografia. Essa é outra zona de fronteira que requer investigação adicional, pois não é possível dizer com antecedência se a mineração neste caso é legal (de repente alguém decidiu ganhar algum dinheiro extra) ou se o computador do usuário é usado secretamente e para outros fins. Eu já

escrevi sobre várias maneiras de detectar mineração usando as soluções da Cisco - desde então, apenas reforçamos nossos recursos nessa área.

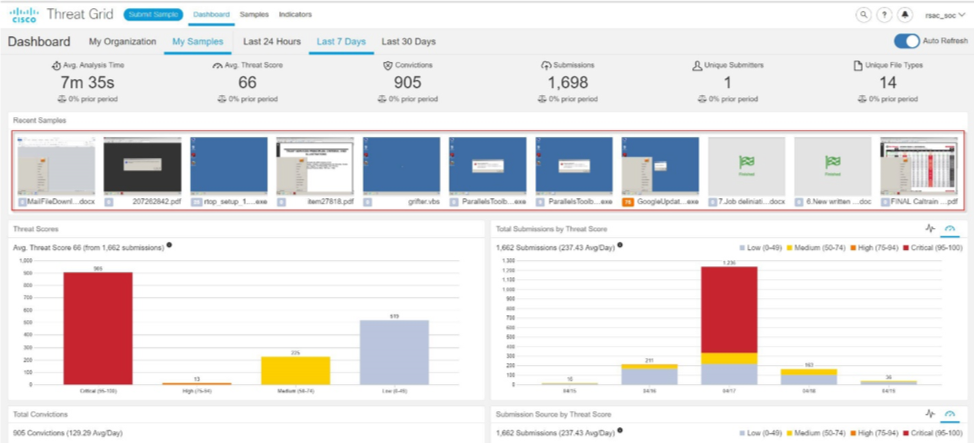

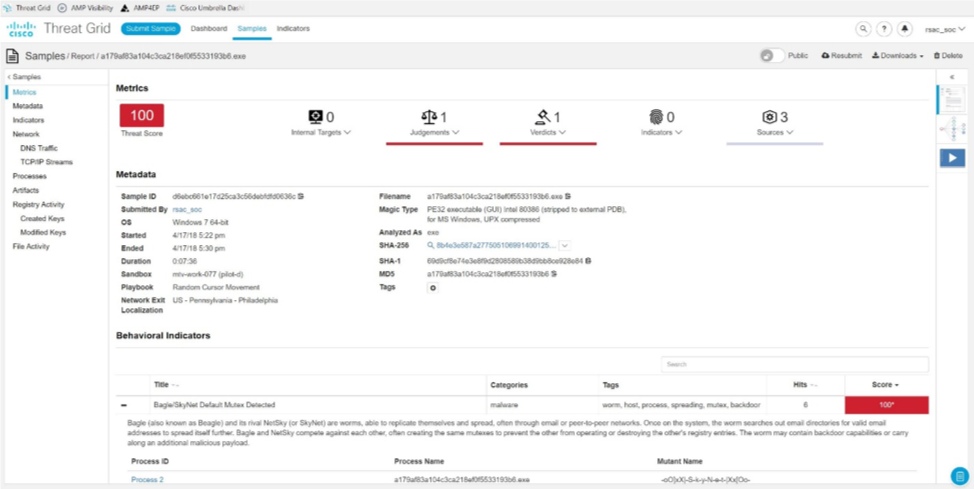

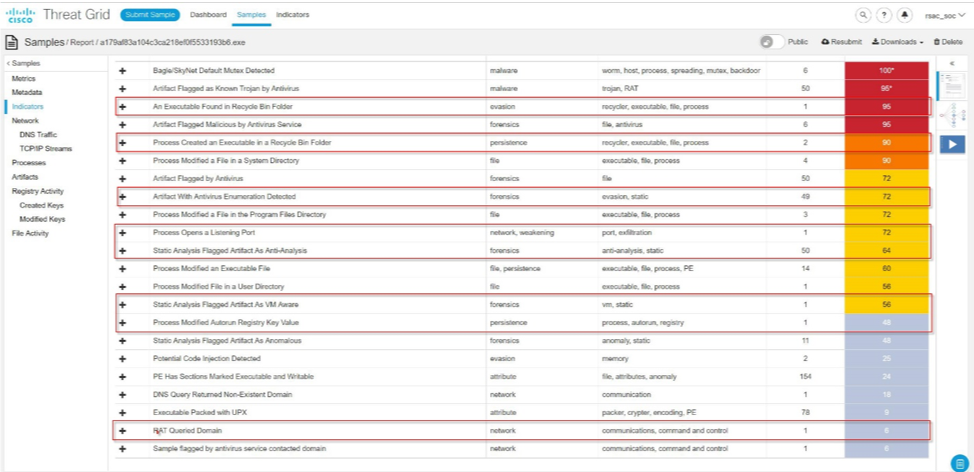

Pode-se observar que, comparado a outros eventos de segurança de TI e informações, o Cisco Connect não é tão grande (embora na Rússia seja um dos maiores). Mas mesmo para mais de 2000 visitantes, foram registradas quase 250 tentativas de interação com domínios associados a códigos maliciosos, o que é muito para o público, que deve entender perfeitamente todo o perigo dessa ameaça e poder lidar com ela. Vamos ver o que descobrimos como parte do monitoramento do ambiente Wi-Fi na maior exposição de segurança cibernética do mundo - RSAC, realizada em San Francisco em abril deste ano. Ela foi visitada por 42 mil pessoas. A Cisco, juntamente com a RSA, forneceu o RSA SOC (pela quinta vez), cuja tarefa era impedir ataques à infraestrutura sem fio do Moscone Center (local da exposição e conferência). As seguintes soluções foram fornecidas pela Cisco - a sandbox da Cisco Threat Grid, o sistema de monitoramento DNS da Cisco Umbrella e as soluções de Threat Intelligence - Cisco Visibility e Talos Intelligence.

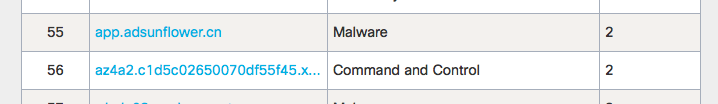

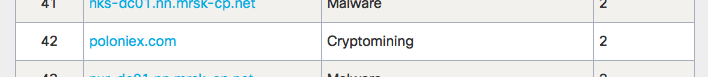

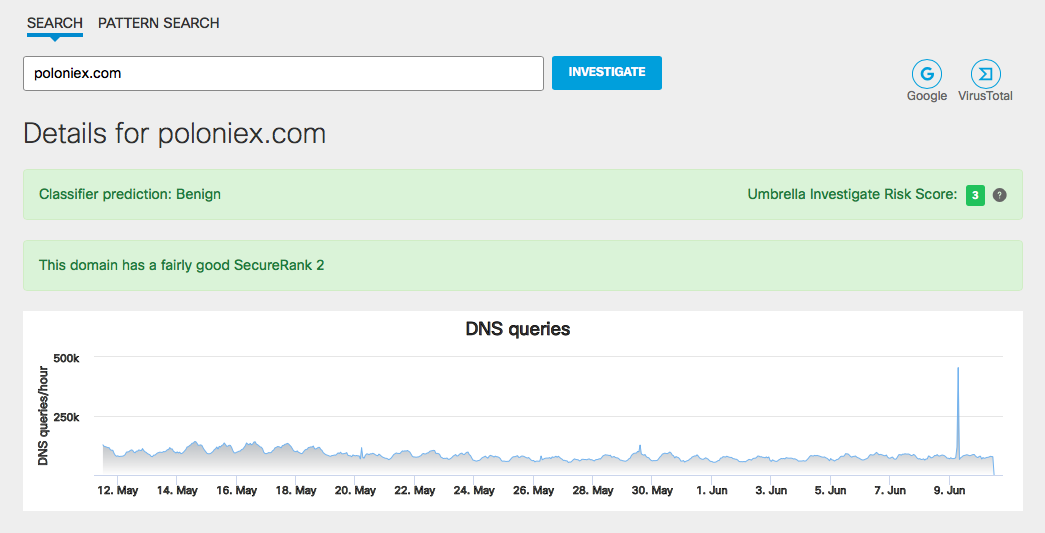

É interessante que em um evento muito maior que o Cisco Connect, o número de domínios maliciosos fosse comparável - 207. Mas registramos domínios de mineração de criptografia usados no RSAC usando o Cisco Umbrella uma ordem de magnitude mais - 155. Os mais ativos foram:

- authedmine [.] com

- coinhive [.] com

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

- poloniex [.] com (isso também foi corrigido no Cisco Connect)

- www [.] coinbase [.] com

- api.coinone.co [.] kr

- binance [.] com

- gemius [.] pl

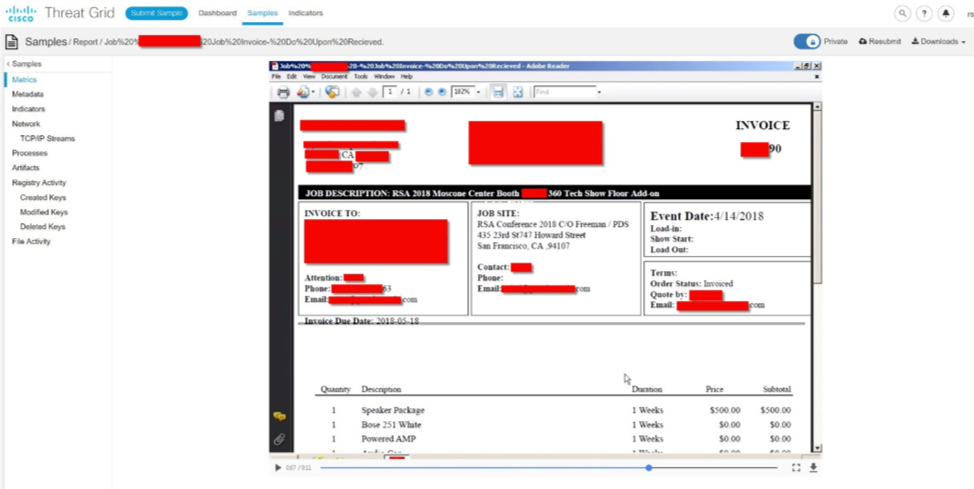

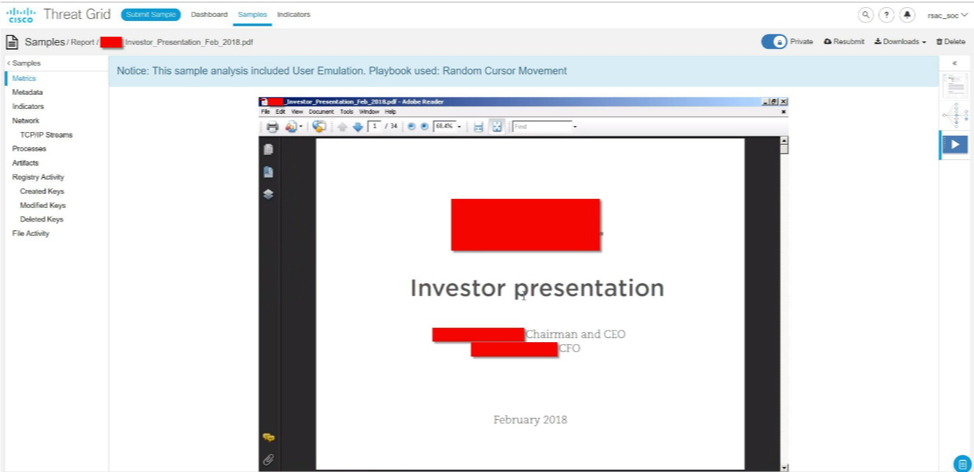

Paradoxalmente, no maior evento mundial de segurança da informação, onde a luz de toda a indústria está indo (bem ou quase toda), os usuários ainda continuam usando conexões HTTP não criptografadas e baixando arquivos através delas, incluindo faturas, passagens aéreas, ofertas comerciais, materiais para investidores, etc. Foi o que notamos como o principal problema durante o monitoramento semanal. Parece que os participantes da RSA se sentiram em casa na conferência e não se preocuparam muito com sua segurança. Mas todas essas informações poderiam ser usadas para organizar phishing - uma grande quantidade de informações valiosas estava aberta para interceptação.

A apresentação para o briefing com investidores geralmente se mostrou uma situação interessante. Ele continha informações valiosas de um dos patrocinadores da RSA - eu tinha que procurá-los com urgência na exposição, fazer uma excursão ao SOC, para que eles pudessem ver no local que suas ações eram perigosas e descobrir se as informações que circulam de forma desprotegida já estão acessíveis à mídia e analistas.

Em apenas 5 dias da conferência, o RSA SOC registrou cerca de 1000 arquivos maliciosos, entre os quais alguns como a variante worm SkyNet.

As interações com os servidores de comando foram registradas (houve 24 dessas tentativas),

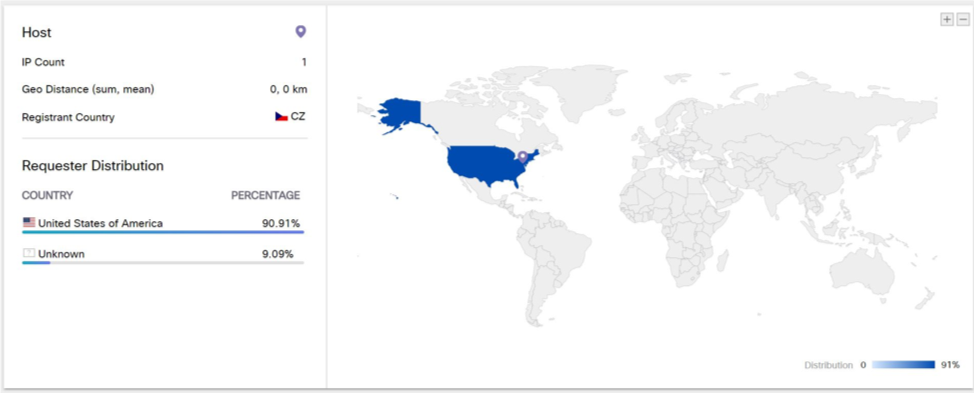

bem como clonar sites de phishing. Por exemplo, o cragslist [.] Org, que imita o famoso site de classificados eletrônicos do Graiglist, lançado em São Francisco nos anos 90 e é muito popular entre os americanos.

O site falso os atraiu, embora tenha sido registrado na República Tcheca.

O que mudou no RSAC no ano passado? A atividade dos mineradores de criptografia (especialmente o Monero) aumentou e o malware móvel apareceu. Mas o descuido dos usuários permaneceu no mesmo nível - 30 a 35% dos emails foram transmitidos de forma não criptografada usando os protocolos POP e IMAPv2 desatualizados. Embora outros aplicativos usassem principalmente criptografia, ele era fraco e foi desenvolvido com base em protocolos criptográficos vulneráveis, por exemplo, TLS 1.0. Além disso, muitos aplicativos, por exemplo, vigilância por vídeo doméstico, sites de namoro (cheios de segurança para viagens de negócios :-), casas inteligentes, embora usassem autenticação, os dados de autenticação eram transmitidos em texto não criptografado! Um fenômeno paradoxal.

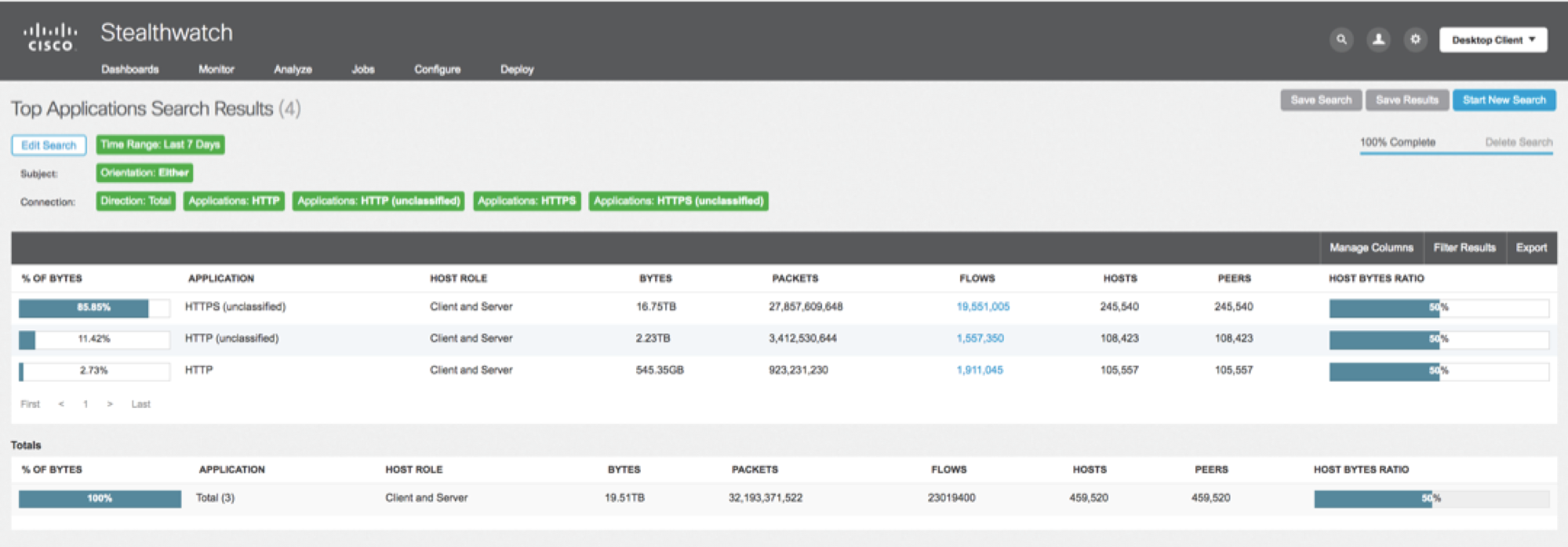

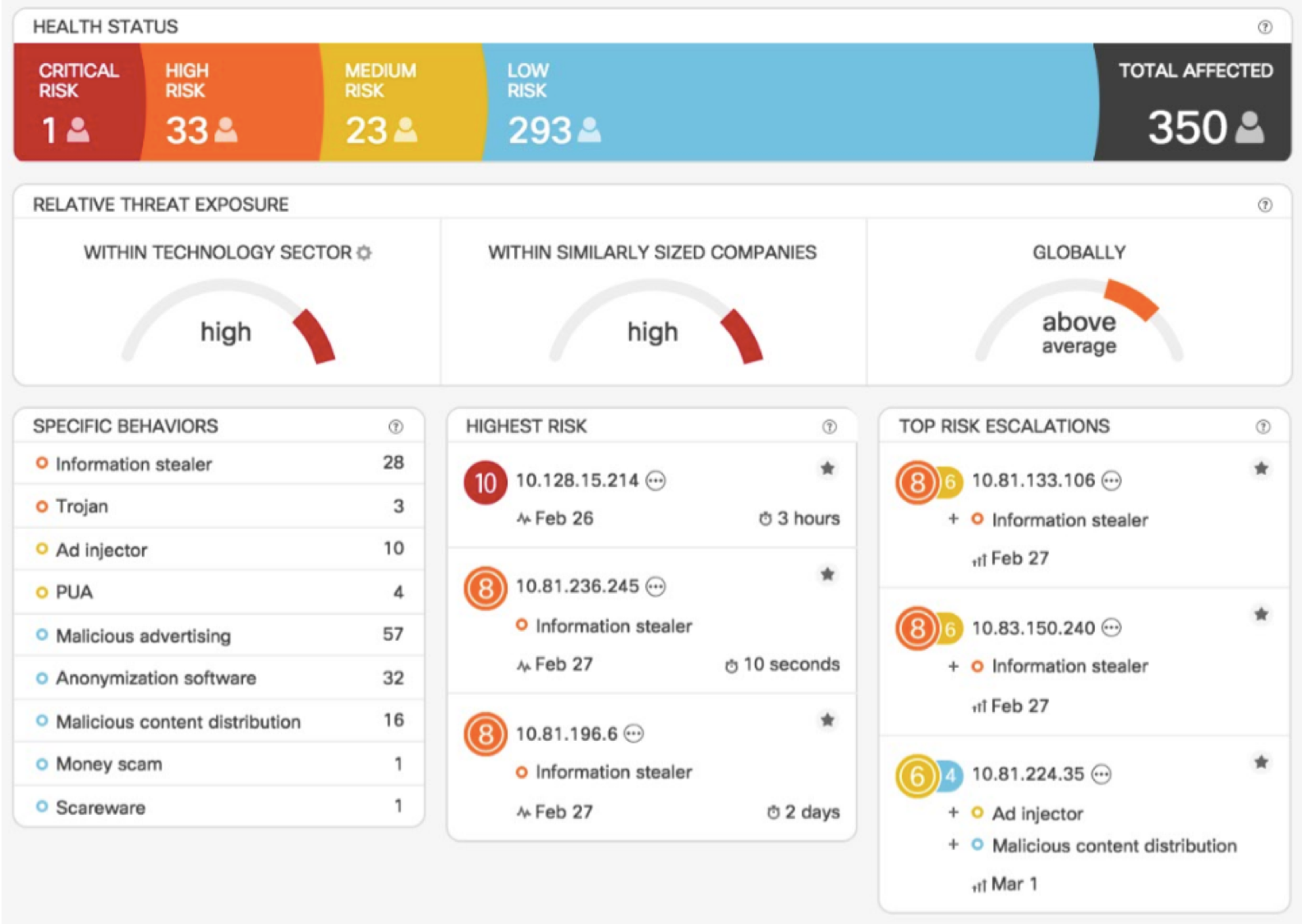

Uma imagem um pouco diferente estava no Mobile World Congress, em Barcelona, no primeiro trimestre deste ano, com a participação de 107 mil pessoas. Para monitorar a rede sem fio, usamos nosso sistema de análise Cisco Stealthwatch. A criptografia do tráfego da Web foi usada em 85% dos casos (no BlackHat de Cingapura, esse valor atingiu 96%).

Analisando o Netflow, em dois dias (26 e 27 de fevereiro) registramos 32.000 eventos de segurança, dos quais 350 puderam ser identificados como incidentes graves:

- atividade de minerador de criptografia

- Trojans para Android (Android.spy, Boqx, firmware infectado)

- código malicioso SALITY

- malware, verificando ativamente os serviços SMB

- OSX Malware Genieo

- Worms Conficker

- RevMob

- Ajustadores

- vários dispositivos móveis Android foram infectados

- protocolos não autorizados, como Tor e BitTorrent.

Alguns malwares usavam o PowerShell para interagir com servidores de comando por HTTPS. Em geral, o malware está cada vez mais usando conexões criptografadas (um aumento de 268% nos últimos seis meses). Os analisamos usando a tecnologia Encrypted Traffic Analytics incorporada ao Cisco Stealthwatch, que permite detectar atividades maliciosas no tráfego criptografado sem descriptografar e descriptografar.

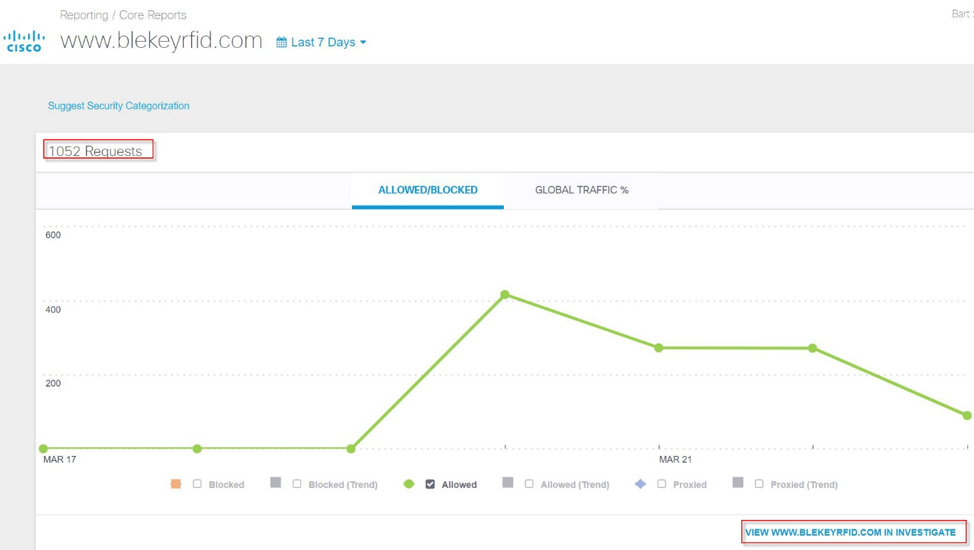

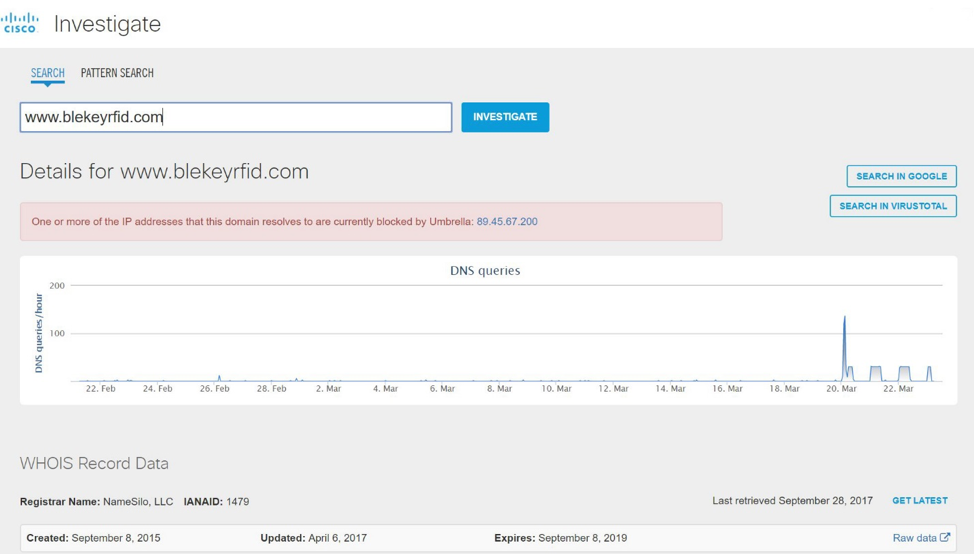

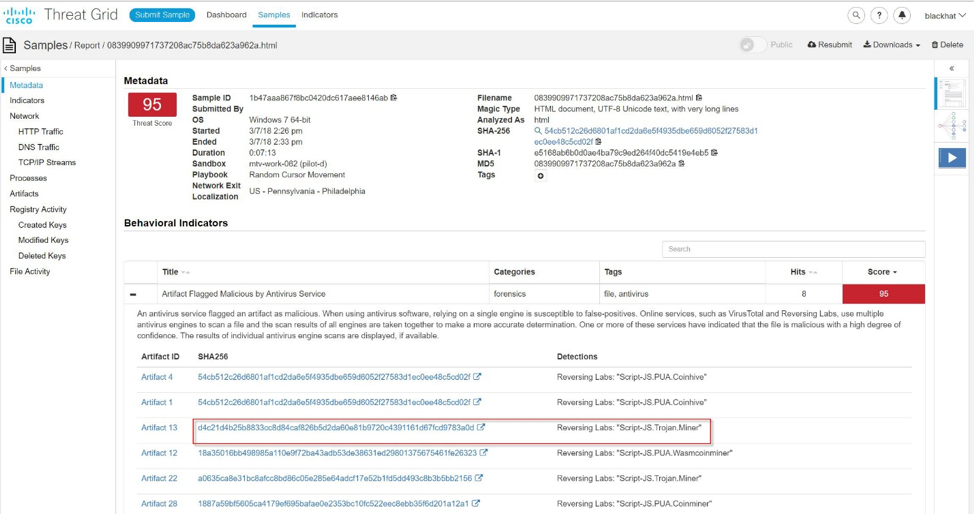

Concluirei o artigo sobre o que está acontecendo nos bastidores de segurança da informação e eventos de TI, onde especialistas também se enquadram na distribuição de cibercriminosos e cibercriminosos, além de usuários comuns, com uma história sobre como monitoramos a segurança no Black Hat de Cingapura em março de 2018. Desta vez fizemos parte do NOC, responsável pela segurança do evento asiático do IB. Mas, como o RSAC, eles usaram o mesmo conjunto de soluções - Cisco ThreatGrid para análise de arquivos, Cisco Umbrella para análise de DNS e Cisco Visibility para inteligência de ameaças. Como muitos relatórios, laboratórios, demonstrações e treinamentos exigiam acesso a sites e arquivos maliciosos, não os bloqueamos, mas apenas os assistimos. Em geral, a imagem era semelhante à descrita acima, mas eu gostaria de falar sobre um caso interessante.

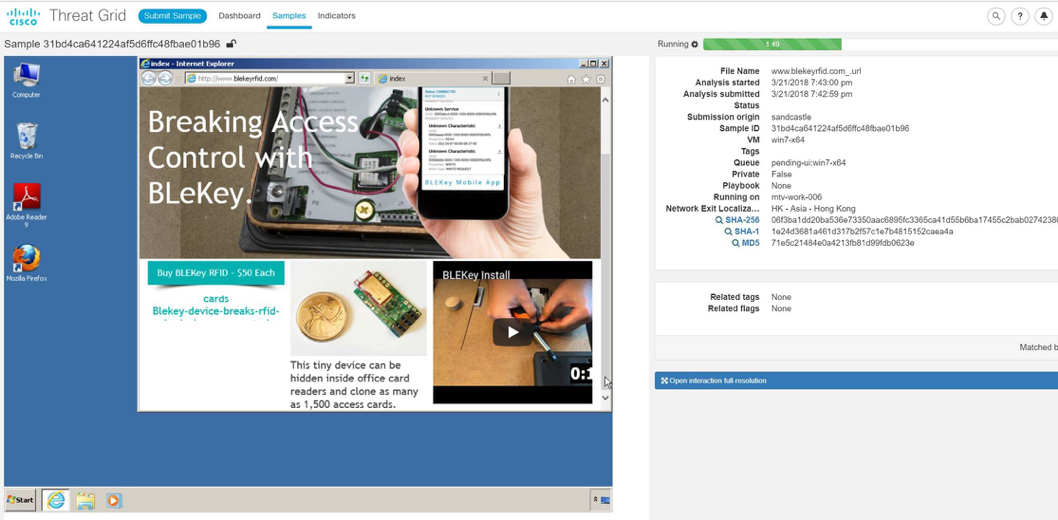

No primeiro dia da conferência, registramos atividades incomuns - mais de 1000 consultas de DNS no domínio

www.blekeyrfid [.] Com em 1 hora. Uma investigação adicional mostrou que toda a atividade era de um PC e somente durante a conferência.

Passando do console do Cisco Umbrella para a Ferramenta de investigação de investigação do Cisco Umbrella, começamos a estudar que tipo de domínio era. O IP no qual o domínio estava localizado estava na lista negra da Umbrella. O acesso a esses sites era aceitável para os participantes da conferência Black Hat Asia. No entanto, bloqueamos o acesso a partir dos recursos da conferência.

Uma investigação usando o ThreatGrid revelou que esse domínio anunciava soluções de falsificação de controle de acesso. Além disso, as informações foram transferidas para os organizadores, que já haviam realizado uma investigação apropriada, independentemente de essa atividade ser legal ou não.

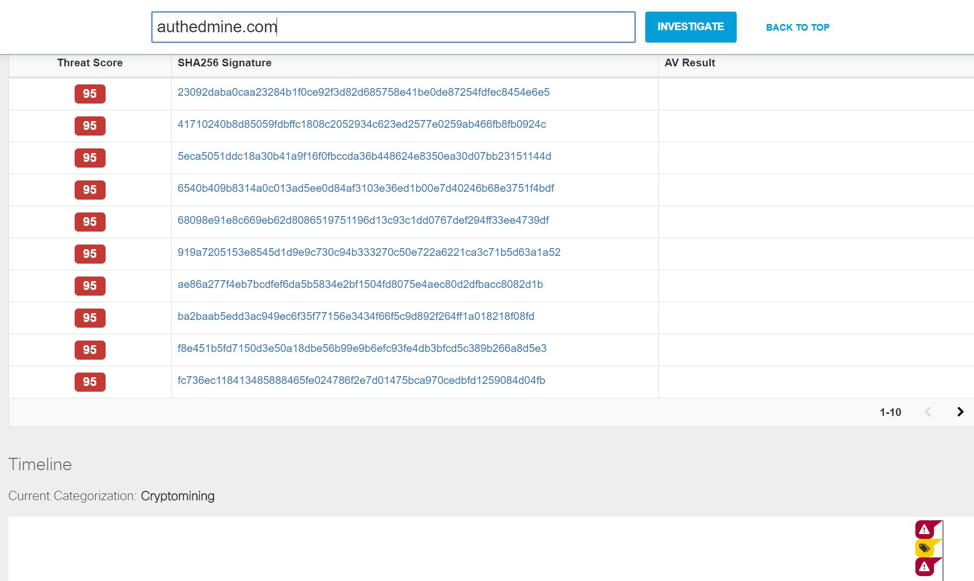

Mas o evento de segurança mais comum na Black Hat Ásia foram os mineradores de criptografia. Pela primeira vez, registramos essa atividade no Black Hat Europeu de 2017. Em Cingapura, tornou-se um flagelo. A maior parte do tráfego da conferência foi direcionada para o domínio authedmine [.] Com, associado ao coinhive [.] Com.

A análise desse domínio no Cisco Umbrella Investigate mostrou que ele está associado a muitas amostras maliciosas que analisamos no Cisco ThreatGrid.

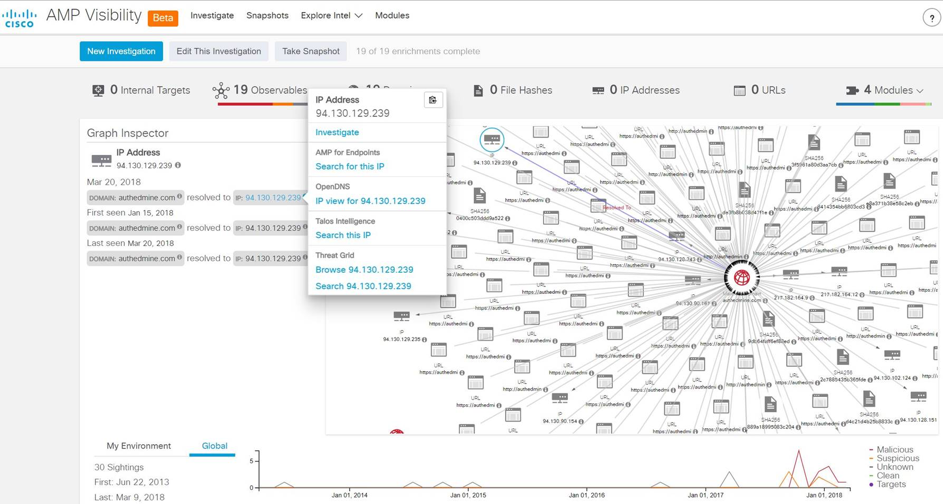

Com o novo Cisco Visibility, lançado recentemente, conseguimos entender melhor a arquitetura dos invasores e o relacionamento entre endereços IP, artefatos, URLs e amostras maliciosas.

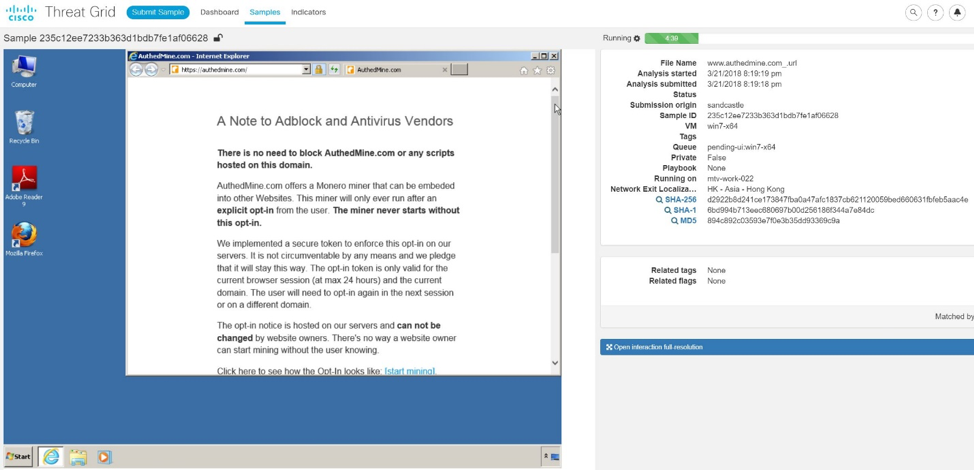

Normalmente, a mineração de criptografia é implementada de duas maneiras:

- explícito - o usuário concorda claramente em participar da mineração e faz esforços para que seu antivírus e outro software de segurança não bloqueiem o minerador de criptografia

- implícito - o usuário não sabe que o navegador aberto por ele está minerando criptomoedas, usando recursos do computador.

Os proprietários do authedmine [.] Com afirmam (como mostra a análise do ThreatGrid) que estão usando a primeira opção.

No entanto, no próprio site, um script .js é usado para mineração (o método geralmente usado na segunda versão), que é carregado nos Arquivos Temporários da Internet sem o consentimento do usuário.

Usando os dados de inteligência de ameaças globais e integrados, vemos que esse script é usado como um artefato em outras outras amostras que analisamos usando o Cisco ThreatGrid.

Outros domínios de mineração foram registrados:

- www [.] cryptokitties [.] co

- bitpay [.] com

- www [.] genesis-mining [.] com

- ws010 [.] coinhive [.] com

- www [.] fazenda de criptografia [.]

- www [.] ledgerwallet [. [com

- ethereum [.] miningpoolhub [.] com

- miningpoolhub [.] com

- pressione [.] coinone.co [.] kr

- ws [.] coinone.co [.] kr

- getmonero [.] org

- widgets [.] bitcoin [.] com

- index [.] bitcoin [.] com

- api [.] nanopool [.] org

- wss [.] bithumb [.] com

- api [.] bitfinex [.] com

Que conclusões eu gostaria de concluir nesta revisão de nossos esforços para monitorar vários eventos de segurança de TI e informações em 2018:

- Mesmo os profissionais de segurança ou de TI que deveriam se defender pelo trabalho nem sempre fazem o que é certo.

- Em conferências sobre segurança da informação e TI, muitos especialistas são descuidados e não apenas podem se conectar a um ponto de acesso falso, mas também usam protocolos não protegidos para autenticação em vários recursos ou para trabalhar com email, abrindo oportunidades interessantes e perigosas para os invasores.

- Os dispositivos móveis são um alvo interessante para os invasores. A situação é agravada pelo fato de que esses dispositivos geralmente são mal protegidos e não estão à sombra do perímetro ITU, IDS, DLP, sistemas de controle de acesso e proteção por email. A infecção de tais dispositivos e a possibilidade de trabalhar com eles podem levar a consequências muito mais tristes do que a mineração inconsistente com o usuário.

PS: Em breve, em agosto, monitoraremos novamente a segurança do Black Hat em Las Vegas e compartilharemos definitivamente os resultados de nosso trabalho com os leitores da Habr.