A Apple

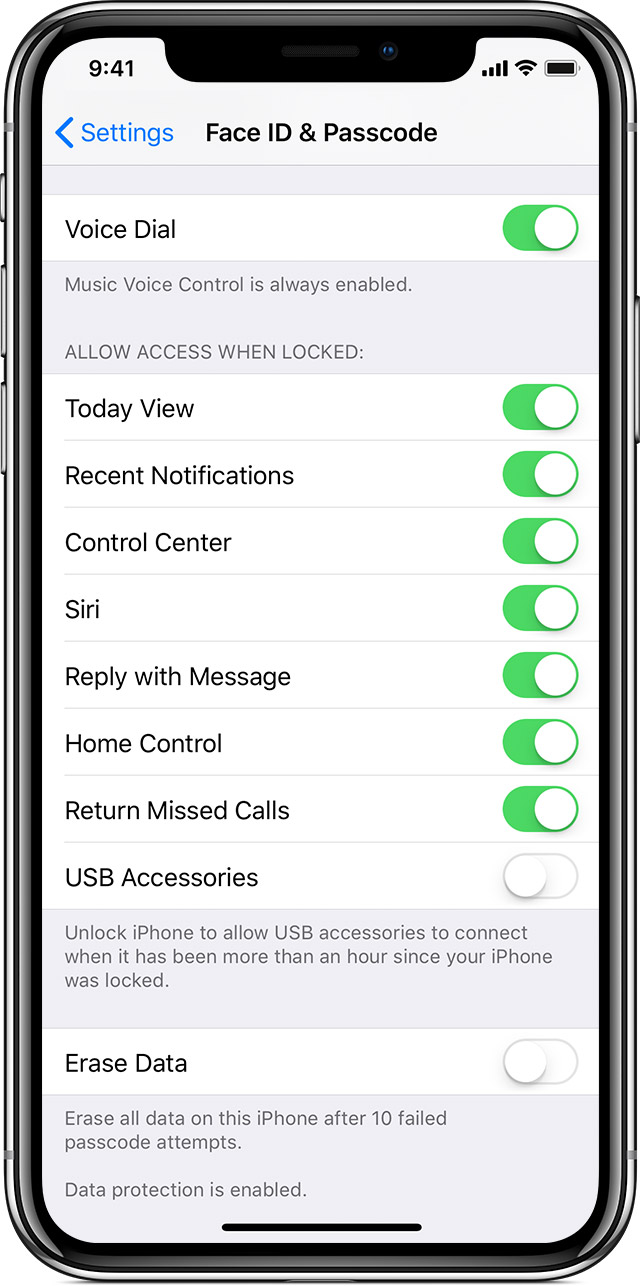

apresentou ao público um novo recurso anti-roubo de seus dispositivos executando o iOS 11.4.1 e superior. O princípio de proteção baseia-se na desativação da transferência de dados pela porta Lightning do dispositivo uma hora após o bloqueio da tela. Isso é feito para limitar a capacidade de conectar dispositivos de terceiros a um smartphone sem o conhecimento do proprietário. A nova função foi denominada modo USB restrito (nas configurações - acessórios USB) e, de acordo com representantes da empresa, poderá aumentar significativamente a segurança dos produtos Apple contra hackers em caso de perda ou roubo do dispositivo.

Além da óbvia impossibilidade de estabelecer uma conexão com o dispositivo através da porta Lightning, o novo sistema de proteção possui outro recurso: o smartphone continua carregando, mas fica completamente "burro", ou seja, não é detectado por outros dispositivos como algo "inteligente" e com memória própria. Assim, com a perda de um iPhone bloqueado com USB restrito, o dispositivo rapidamente se transforma em um tijolo banal que só pode ser carregado para que o proprietário possa detectá-lo.

Por que a Apple aprimora a segurança de seus dispositivos

A empresa fez o curso para aumentar a segurança do iPhone em 2014, quando a criptografia era ativada por padrão no iOS 8. Em seguida, as agências policiais dos EUA e outros serviços especiais perceberam extremamente negativamente esse movimento da empresa. Além da criptografia, os dispositivos Apple também possuem proteção física incorporada na arquitetura de seus processadores, começando com o A7. Esse componente é chamado Secure Enclave (SE), possui um buffer e memória comuns com outros núcleos de processadores ARM, mas não depende deles. É através dele que os dados são criptografados na memória flash do smartphone, e a chave é o UID, a senha definida pelo usuário e outras chaves do dispositivo. O processo é o seguinte: O SE gera uma chave de 256 bits para criptografia AES com base nessas chaves e uma chave especial disponível apenas para o módulo, o que elimina a possibilidade de invasão ao soldar os elementos na placa.

Mas este é apenas um dos níveis de proteção de dados no iPhone. A arquitetura de segurança completa na forma esquemática é a seguinte:

A documentação técnica da Apple na forma de um extenso guia sobre este tópico pode ser encontrada

aqui .

Já em 2016, as agências de inteligência dos EUA tinham um motivo real para pressionar a empresa por Cupertino. Então o smartphone iPhone 5C de Sayed Rizvan Farouk, um dos terroristas que atiraram no centro para deficientes em San Bernandino, caiu nas mãos do FBI.

Em seguida, o FBI apresentou uma série de requisitos para a Apple, relacionados à cooperação com o Bureau e para ajudar a invadir o dispositivo do criminoso, a fim de identificar seus possíveis cúmplices e impedir outros ataques terroristas nos Estados Unidos. Vale ressaltar que, até o momento, a Apple colaborou voluntariamente com as autoridades: os especialistas da empresa ajudaram a quebrar mais de 70 iPhones de 2008 a 2013 a pedido dos serviços de inteligência dos EUA, mas essa prática foi interrompida depois que a documentação secreta foi drenada por Edward Snowden. Depois disso, a Apple parou de ajudar o governo.

O atirador de smartphones de San Bernandino tornou-se literalmente uma pedra de tropeço entre o FBI e a Apple. Os primeiros exigiram remover a restrição em 10 entradas do código PIN, fornecer ferramentas automáticas de adivinhação de senha e remover restrições na velocidade de entrada (após a quinta tentativa, o smartphone define um atraso para inserir o código PIN em um minuto e depois na nona - em uma hora).

Os especialistas da Apple se opuseram fortemente ao trabalho com o FBI e apontaram que a criação de tais ferramentas para o iPhone de destino é impossível - após o recebimento do software necessário, o FBI poderá usá-lo para quebrar qualquer dispositivo. Naquela época, muitas pessoas se juntaram ao escândalo em torno do dispositivo terrorista, incluindo pessoas como McAfee e Gates se manifestando. Tim Cook

publicou uma carta aberta aos consumidores, na qual argumentou que a solicitação do FBI estava errada e que a empresa era obrigada a criar um backdoor para atacar seus dispositivos (

tradução completa da carta em Habré ):

Especificamente, o FBI quer que façamos uma nova versão do sistema operacional do iPhone que contorne vários elementos importantes de segurança e instale-o no iPhone que foi restaurado durante a investigação. Nas mãos erradas, o software que não existe atualmente pode desbloquear qualquer iPhone que tenha acesso físico.

As autoridades dizem que essa ferramenta será usada uma vez, apenas em um telefone. Mas esse simplesmente não é o caso. Uma vez criado, pode ser usado repetidamente em qualquer número de dispositivos. No mundo real, isso é equivalente a uma chave universal que pode abrir centenas de milhões de fechaduras - de restaurantes e bancos a lojas e casas. Nenhuma pessoa sã consideraria isso aceitável.

Como resultado, as forças de segurança tiveram que pagar a hackers desconhecidos uma quantia de US $ 1 a US $ 1,3 milhão para acessar os dados no iPhone de Faruk.

Após esse incidente, a empresa Cupertino não foi vista em colaboração com as autoridades e continuou a aprimorar a proteção de seus dispositivos. Outro recurso foi restrito a USB.

USB restrito não é perfeito

Imediatamente após a publicação da Apple sobre o novo recurso de proteção de dispositivo na rede, surgiram informações de que esse sistema pode ser enganado e que a porta Lightning pode estar totalmente operacional sob certas condições. Um blog da Elcomsoft

publicou uma extensa publicação que analisa como as funções e truques com restrição USB. Portanto, os especialistas da empresa dizem que, para manter a operacionalidade da porta do dispositivo e transferir dados através dela, basta usar qualquer módulo

MFi e, nesse cenário, podem participar modelos "nativos" certificados pela Apple e réplicas chinesas.

Por que a manutenção da funcionalidade completa da porta é tão importante? As agências policiais precisam de tempo para transportar, obter mandados e trabalhar em dispositivos de hackers, e uma restrição de uma hora impede que essas atividades aconteçam. No entanto, quando conectado a um iPhone com a função Restrita a USB ativada, qualquer dispositivo MFi, o timer que conta o tempo a partir do momento em que o bloqueio é interrompido. Para um efeito 100%, os especialistas recomendam conectar energia adicional ao iPhone para evitar descarregar o dispositivo, além de colocar todo o “kit” na bolsa Faraday (gaiola). O cenário é bastante bom, porque, de acordo com as estatísticas, o usuário médio do smartphone desbloqueia a tela 80 vezes por dia (ou seja, a cada 12 minutos quando acordado 16 horas por dia).

Esse truque de vida só funciona se tiver passado menos de uma hora desde que a tela foi bloqueada. Se você tentar conectar o dispositivo MFi a um iPhone já bloqueado, o telefone retornará uma mensagem informando que ele deve estar desbloqueado para que o módulo funcione. Ou seja, o processo de bloqueio da transmissão de dados através da porta relâmpago só pode ser interrompido, mas não revertido.

Alguns consideram as ações da Apple contra os serviços de inteligência, se você se lembra da reação aos requisitos do FBI. No entanto, sabe-se ao certo a possibilidade de códigos PIN de bootforce de quatro dígitos para o iPhone, por exemplo, usando a

GreyKey Machine , e os desenvolvedores vendem suas "caixas" para todos.

Por que uma maneira tão trivial de enganar o temporizador restrito USB funciona

Qualquer dispositivo conectado via porta Lightning, se for mais complexo que um cabo ou "cubo" convencional, troca códigos abertos com o smartphone para que ele possa determinar o que está conectado a ele. Esta função é especialmente relevante após a rejeição completa do conector Jack de 3,5 mm e a aparência no mercado de vários adaptadores para todos os gostos e cores.

Obviamente, os engenheiros da Apple não podiam dar um passo quando qualquer dispositivo MFi seria forçado a desligar uma hora após o bloqueio da tela: estamos falando de estações base nas quais o smartphone pode ser usado como reprodutor, adaptadores para cartões de memória e até fones de ouvido com fio banais para ouvir música

Talvez esse defeito seja eliminado através da compilação de uma lista branca de dispositivos conectados que podem receber prioridade e interromper o timer USB restrito. Agora, parece o cenário mais provável. Ao mesmo tempo, a Apple pode mais uma vez ficar obcecada com seus próprios produtos e os usuários de réplicas chinesas terão que escolher: garantir a segurança de seu dispositivo ou usar adaptadores e módulos mais baratos. É verdade que há sempre uma maneira radical - a transição para a plataforma Android.