Acontece que as rotas de remessa correm um sério risco de hackers: sistemas de TI desatualizados a bordo de navios, em combinação com dispositivos modernos de IoT, dão aos criminosos cibernéticos uma chance de sucesso.

As atualizações dos ecossistemas de segurança no setor de transporte marítimo parecem ter sido perdidas em algum lugar nas profundezas dos oceanos. No alto mar, ainda estão sendo aplicadas ferramentas e medidas de segurança, que em outros setores estavam desatualizadas há vários anos, o que significa que os navios podem ser roubados, hackeados e até afundados. Os navios tradicionalmente isolados agora, graças à Internet das coisas e ao desenvolvimento da tecnologia da informação, estão sempre on-line usando conexões VSAT, GSM / LTE e WiFi e têm sistemas de navegação eletrônica integrados.

Um estudo realizado pela Pen Test Partners

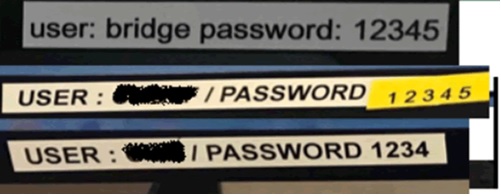

Um estudo realizado pela Pen Test Partners (parte da experiência aqui apresentada foi demonstrada na Infosecurity Europe) mostrou como é fácil acessar o navio. Alguns dos métodos de acesso apresentados são preocupantes: terminais de comunicação via satélite abertos, interfaces de usuário acessíveis por protocolos inseguros, credenciais padrão e nunca alteradas ... Esta lista pode ser mantida por um longo tempo. Nesse setor, um ataque cibernético bem-sucedido terá tremendas conseqüências econômicas e comerciais, pois o transporte marítimo em todo o mundo transporta mercadorias no valor de bilhões de euros.

Comunicações por satélite: uma ameaça em movimento

Graças ao

Shodan , um mecanismo de busca de dispositivos IoT conectados, os pesquisadores do Pen Test, após realizar várias investigações, descobriram que as configurações de alguns

sistemas de antenas de satélite eram facilmente identificáveis por meio de firmware antigo ou conexões não autorizadas. Para obter acesso aos sistemas e, finalmente, invadi-los, em alguns casos, bastava usar as credenciais definidas por padrão ou combinações simples como "admin / 1234".

Como parte deste estudo, os especialistas, de fato, criaram um rastreador para rastrear navios vulneráveis, vinculando dados de terminais de satélite com dados de localização GPS em tempo real do navio:

ptp-shiptracker.herokuapp.com . Obviamente, os dados exibidos neste site não são intencionalmente atualizados, de modo que não podem ser usados por hackers para realizar ataques reais.

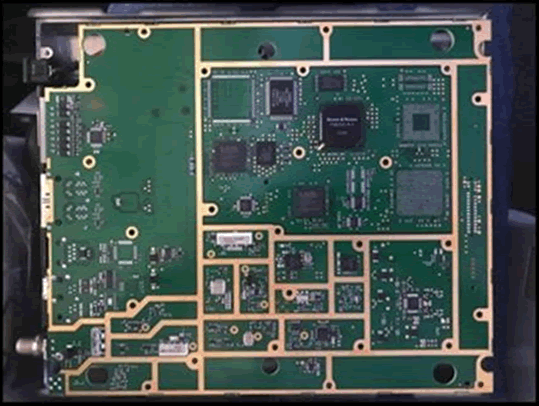

Hacking de hardware do terminal de satélite

Pesquisadores da Pen Test Partners aplicaram todas as suas bases em segurança de dispositivos IoT, segurança automotiva e equipamentos SCADA ao terminal de satélite Fleham One Cobham (Thrane & Thrane). Antes do teste, eles verificaram os resultados de testes semelhantes no domínio público, mas não encontraram nenhum material. O equipamento é muito caro, talvez isso explique a falta desses testes antes.

Então, primeiro, eles descobriram que as interfaces de administração usavam telnet e HTTP. Também foi constatado que o firmware não tinha uma assinatura e toda a verificação de validação foi realizada apenas pelo CRC.

Em segundo lugar, os pesquisadores descobriram que, como resultado de determinadas ações, você pode editar todo o aplicativo da Web em execução no terminal. E aqui opções diferentes de ataque já são possíveis.

Além disso, não havia proteção contra a reversão do firmware. Isso significa que um hacker, com certo acesso, pode aumentar seus privilégios instalando uma versão vulnerável mais antiga do firmware.

Por fim, os pesquisadores encontraram senhas para a interface do administrador, “configs” integradas, com hash no MD5.

Como você pode ver, dificilmente há uma defesa completa aqui! Mas uma instalação simples de uma senha de administrador complexa pode complicar significativamente o acesso de hackers, mesmo com essas falhas de segurança. Os pesquisadores relataram que todas essas violações foram enviadas à Cobham para análise pelo fabricante.

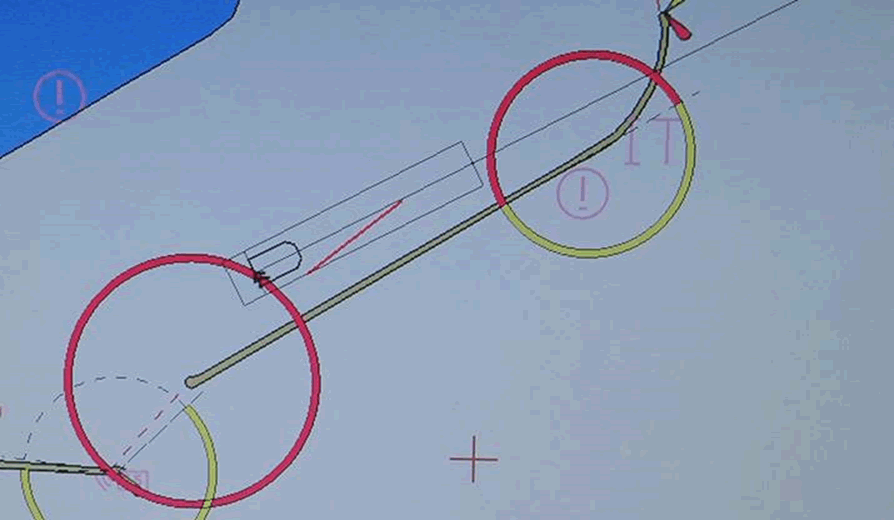

ECDIS está caminhando para um desastre

O Sistema Eletrônico de Exibição e Informação de Cartas (ECDIS) é um sistema eletrônico usado pelos navios para navegação, e também alerta o capitão do navio sobre quaisquer perigos na direção do navio. Essa ferramenta, que contém informações cartográficas e de navegação, é uma alternativa às cartas náuticas antigas que não oferecem informações em tempo real. Testando mais de 20 sistemas ECDIS diferentes, os analistas descobriram que a maioria deles usava versões muito antigas dos sistemas operacionais (alguns eram do Windows NT de 1993), e as interfaces de configuração internas tinham um nível extremamente baixo de proteção.

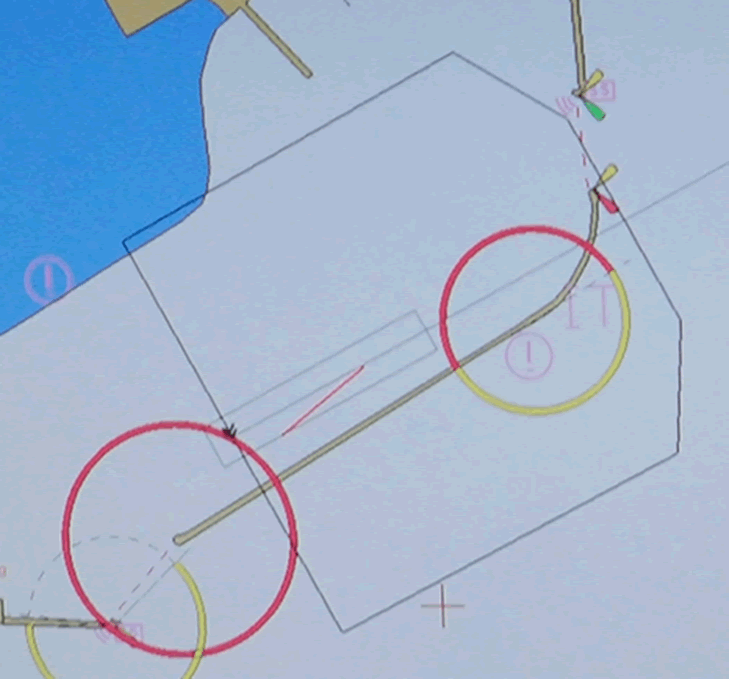

Assim, os pesquisadores mostraram que os ciberataques poderiam causar um acidente ao navio, obtendo acesso ao ECDIS e reconfigurando o banco de dados para redimensionar o navio. Se o navio tiver um tamanho diferente (mais largo ou mais longo) do que realmente é, os sistemas eletrônicos oferecerão informações incorretas para as tripulações de outros navios próximos. Eles também mostraram que os hackers podem causar uma colisão, falsificando a posição do navio, que é exibida no receptor GPS. Isso pode parecer implausível, mas no caso de rotas de transporte particularmente movimentadas ou em locais com pouca visibilidade, falsificações desse tipo podem realmente levar a desastres. Além disso, é necessário levar em consideração o fator humano: as equipes jovens frequentemente ficam "presas" aos dados dos monitores, confiando inteiramente em sistemas eletrônicos, em vez de olhar pela janela com mais frequência.

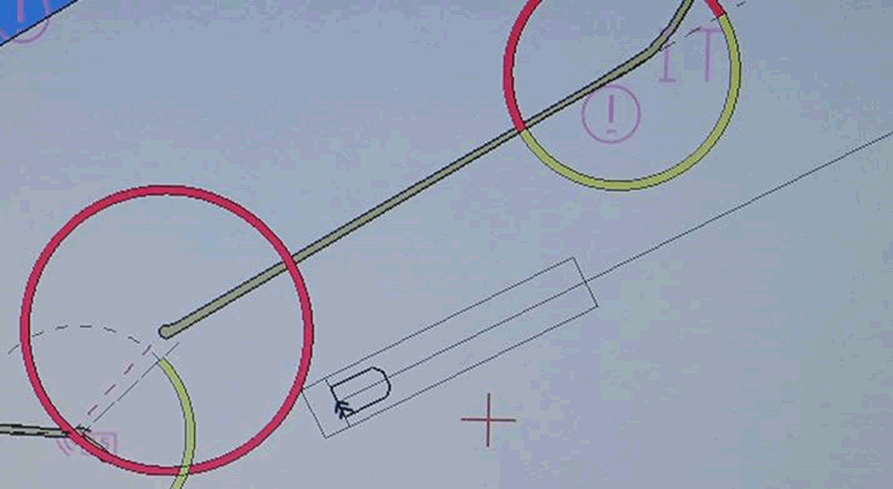

Os pesquisadores examinaram um exemplo interessante de um navio com uma interface de configuração mal protegida. Com sua ajuda, seria possível "transferir" o barco alterando a posição do receptor GPS no navio. Isso não é falsificação de GPS: o próprio sistema ECDIS diz que o GPS está em uma posição diferente. Essa técnica é semelhante a inserir um deslocamento de GPS (os pesquisadores afirmam que também podem fazer isso!). Aqui está um exemplo de como um navio "salta" de um lado do porto de Dover para o outro:

Mesmo que as vulnerabilidades reveladas pelos analistas não sejam exploradas de maneira tão extrema, é imperativo saber que as deficiências de segurança dos navios podem causar danos significativos às indústrias nacionais e à infraestrutura marítima, incluindo portos, canais e docas. Os analistas enfatizaram que, usando o ECDIS, você também pode acessar sistemas que alertam os capitães de navios sobre possíveis cenários de colisão. Ao monitorar esses sistemas de alerta de colisão, os atacantes podem bloquear importantes artérias marítimas, como o Canal da Mancha, ameaçando a exportação e importação de vários países.

Os pesquisadores dizem que podem reconfigurar o ECDIS para que outro navio possa "aparecer" a um quilômetro do navio. O fato é que o ECDIS transfere dados para um transceptor AIS - este é um sistema especial usado em navios para evitar colisão entre si. Portanto, fazendo alterações na saída do ECDIS usando uma interface de configuração vulnerável, o navio pode alterar seu tamanho e localização.

Os sistemas AIS em outros navios alertarão os capitães sobre uma possível colisão. Agora imagine: um canal ocupado com visibilidade limitada. É improvável que, em tal situação, um capitão razoável continue a mover seu enorme navio com milhares de toneladas de carga, enquanto ele constantemente soa um alarme da AIS. Resultado: o canal em inglês será interrompido indefinidamente. E isso já está causando danos à transportadora, remetentes etc. até o cliente final.

Seguindo em frente: Hackeando mensagens NMEA 0183

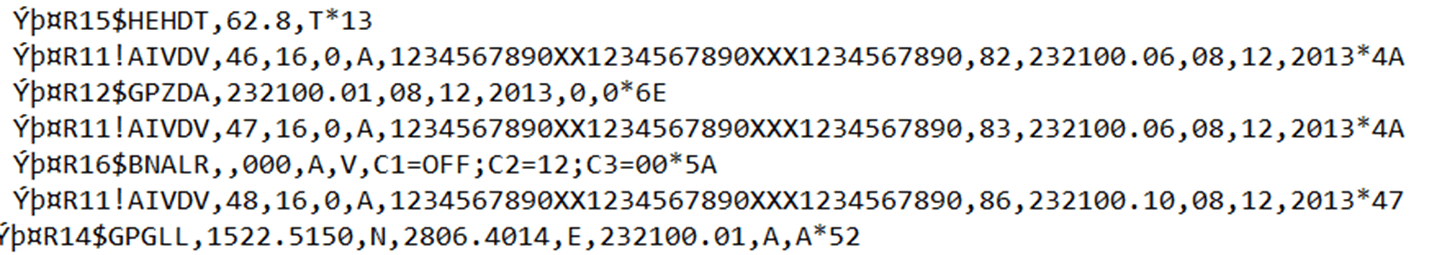

Outra técnica é a operação de redes seriais a bordo que controlam a Tecnologia de Operação (OT). Redes Ethernet e seriais geralmente são "conectadas" em vários pontos, incluindo GPS, terminal de satélite, ECDIS, etc.

Os sistemas OT são usados para controlar a operação do mecanismo de direção, motores, bombas de lastro e muito mais. Eles "se comunicam" usando mensagens NMEA0183.

O problema é que essas mensagens não têm autenticação, criptografia ou verificação: tudo ocorre em texto simples! Portanto, tudo o que precisa ser feito é implementar o “man-in-the-middle” e alterar os dados. Novamente, não se trata de falsificação de GPS, que é bem conhecida e fácil de detectar. Os pesquisadores dizem que, usando essa técnica, você pode "incorporar" erros sutis para desacelerar lenta e seguramente o navio.

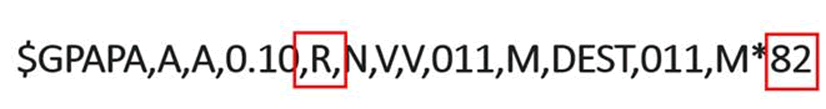

Se o navio tiver o piloto automático ativado, você poderá alterar o comando de direção alterando o comando de piloto automático de GPS da seguinte maneira:

Altere R para L (ou seja, altere o comando da roda direita para a esquerda!) E altere 2 bytes da soma de verificação XOR no final.

Soluções simples para sistemas complexos

Além de atualizar os sistemas e garantir que as informações confidenciais não sejam divulgadas na rede, o setor de navegação também deve manter um nível de proteção adequado, necessário para os dispositivos da Internet, como examinamos no caso dos sistemas de comunicações via satélite. Para garantir a confidencialidade da conexão, os protocolos TLS (Transport Layer Security) devem ser instalados nesses dispositivos, como uma falha em apenas um dispositivo pode comprometer a segurança de toda a rede.

Os analistas disseram que o primeiro passo para mitigar a maioria dos problemas mencionados em suas pesquisas deve ser o uso de senhas complexas para perfis de administrador e forçar a alteração das credenciais padrão. Para evitar problemas sérios, como sabotagem e naufrágio, perda de navio e suas mercadorias, colisões e perda de infraestrutura, é extremamente importante ter sistemas de proteção para todo o perímetro da rede, incluindo o transporte de mercadorias, a fim de introduzir um nível moderno de segurança da informação em todas as águas internacionais.

O advento das comunicações permanentes por satélite expôs a remessa a ataques de hackers. Portanto, os armadores e operadores precisam resolver rapidamente esses problemas; caso contrário, haverá cada vez mais incidentes de segurança no transporte. Como resultado, o que podemos agora observar no cinema se tornará realidade nas linhas do oceano.

//

Baseado em materiais