Imagine que você

leu um artigo no Kommersant que um pacote completo para ataques a bancos Pegasus foi disponibilizado publicamente na Internet. Você provavelmente desejará descobrir se também foi pego na distribuição e se o código malicioso está na sua rede. Por um lado, você tem vários logs e eventos de segurança de vários meios de proteção e, por outro, pode receber informações sobre ameaças como parte de uma assinatura de qualquer serviço pago ou gratuito do Threat Intelligence (por exemplo, do BI.ZONE, do State Security Service ou FinCERT). Por um lado, você tem muitos dados para analisar, mas não sabe se eles têm vestígios do que você está procurando. Por outro lado, você tem informações sobre os rastreamentos (isto é, indicadores de comprometimento), mas não sabe como eles são aplicáveis a você. Você precisa combinar esses dois conjuntos de dados implementando o que é comumente chamado Threat Hunting ou localizando vestígios de ataques em sua infraestrutura. Vamos ver como você pode automatizar essa tarefa com a solução gratuita Cisco Visibility, lançada recentemente.

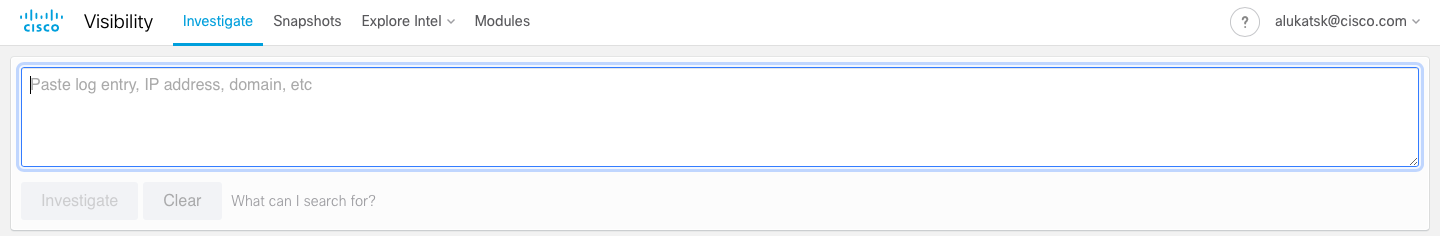

Você não sabe por onde começar? Onde procurar vestígios de uma ameaça que lhe interessa? Aqui está uma folha em branco e, no Cisco Visibility, fica assim:

Nesta janela, você carrega tudo o que procurará. Vamos usar o TeslaCrypt como exemplo (na vida real, em vez do TeslaCrypt, você substituirá qualquer outra ameaça que você precise encontrar vestígios ou provar sua ausência durante a caça às ameaças). Primeiro, você precisa reunir todos os indicadores de comprometimento para os quais usa os serviços existentes de Threat Intelligence. Por exemplo, você obtém dados do TeslaCrypt

no blog Cisco Talos . Você tem 9 indicadores à sua frente - endereços IP, hashes de arquivos de malware e domínios com os quais o criptografador implantado entra em contato para receber comandos adicionais e pagar pelo resgate em criptomoeda. Você carrega todos esses indicadores no Cisco Visibility:

Aqui você precisa fazer uma pequena digressão. O Cisco Visibility agora trabalha com dados do Cisco AMP for Endpoints, ou seja, com uma solução de classe EDR (Endpoint Detection and Response) instalada em computadores pessoais e móveis com Windows, Linux, MacOS, Android e iOS. Portanto, a detecção de ameaças com o Cisco Visibility agora é realizada em dispositivos de terminal, que são 70% direcionados por atacantes.

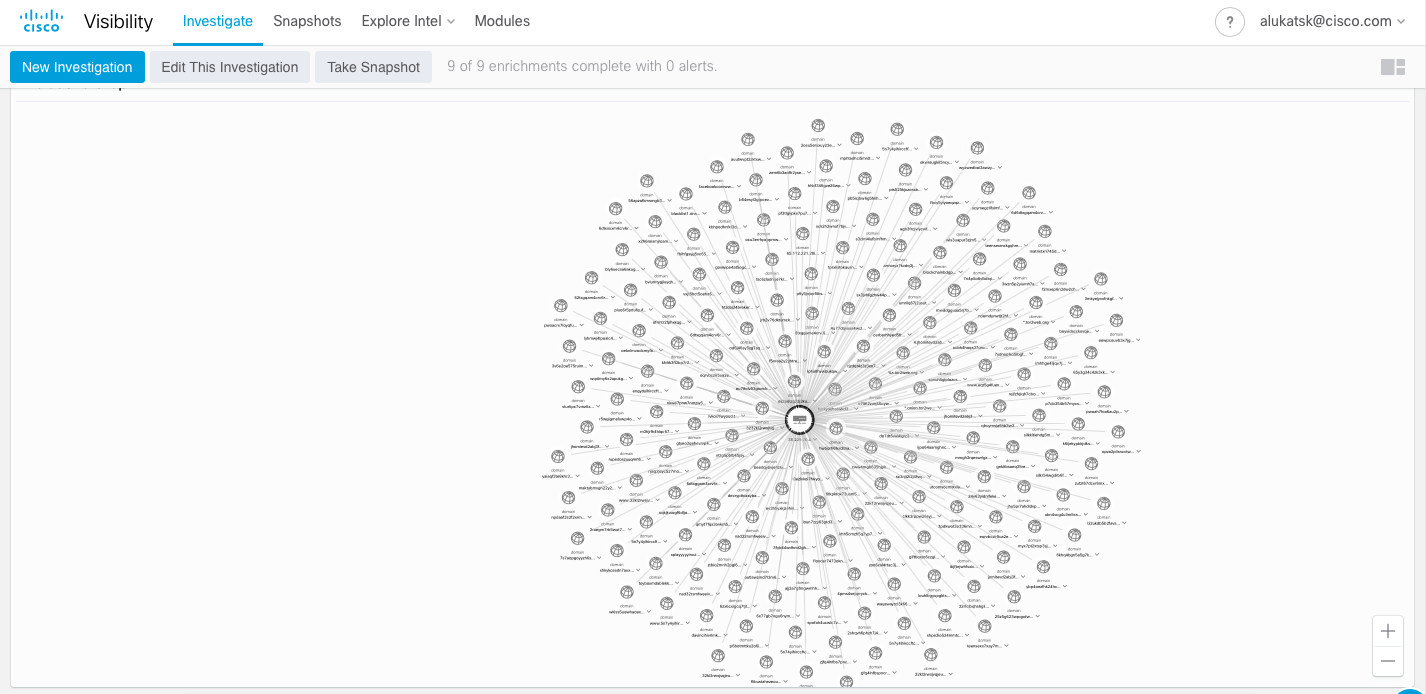

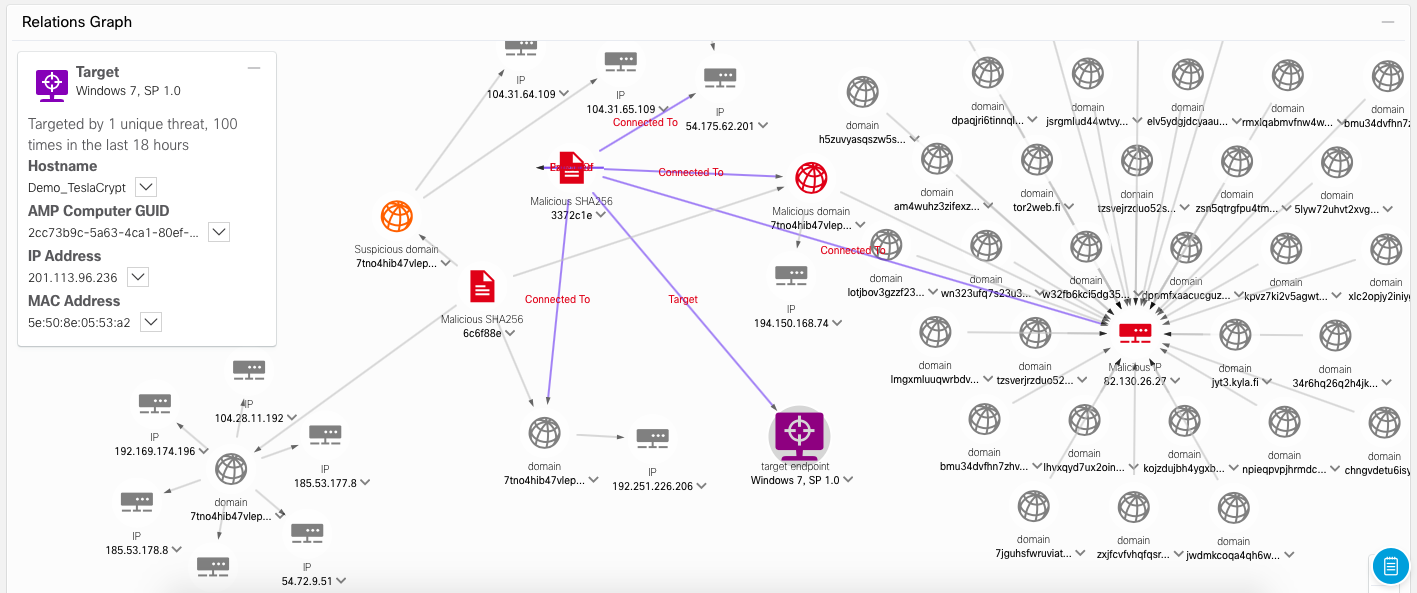

O que vemos após carregar indicadores no Cisco Visibility? A área principal da tela é ocupada pelo gráfico de relacionamento, que reflete as interações entre indicadores de comprometimento, eventos de segurança coletados da infraestrutura do cliente e o ambiente externo. Você pode dimensionar a imagem para ter uma idéia geral da imagem do que está acontecendo.

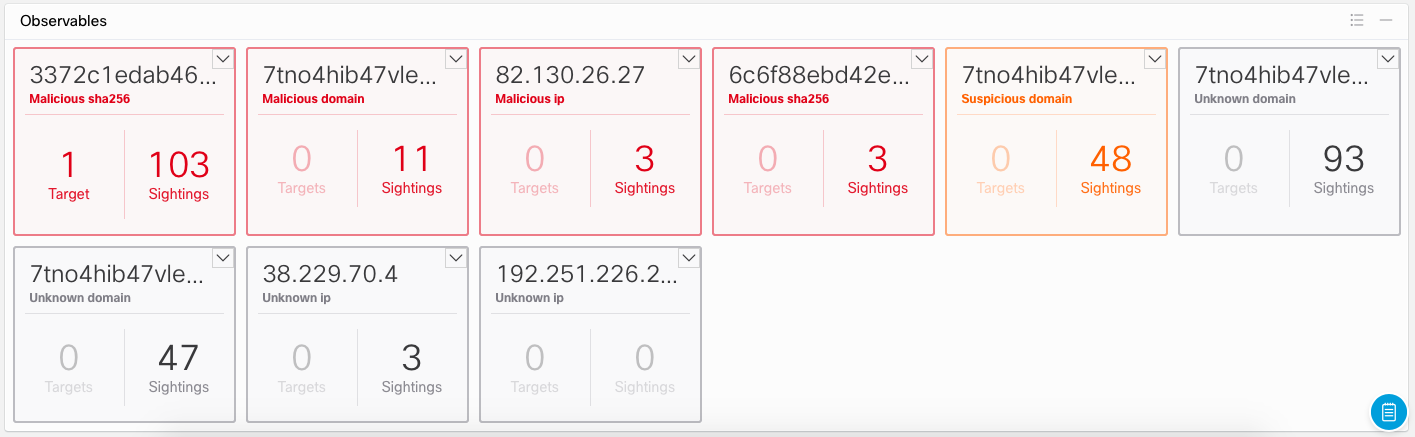

Acima do gráfico de interações, há um painel que exibe um resumo de todos os pontos de interesse para nós:

- Metas ou sacrifícios. Ao clicar neste campo, você receberá imediatamente uma lista de todos os nós da sua rede nos quais as faixas que você procura são encontradas. É exatamente isso que você precisa para entender a escala do desastre e o quanto você sofreu. Se nenhum nó for mostrado aqui, você não terá nós envolvidos no ataque.

- Pegadas. Ao clicar neste campo, você obterá uma lista de faixas que procura, com destaque para cores que reflete o fato de que essas faixas estão nos bancos de dados do Cisco Threat Intelligence.

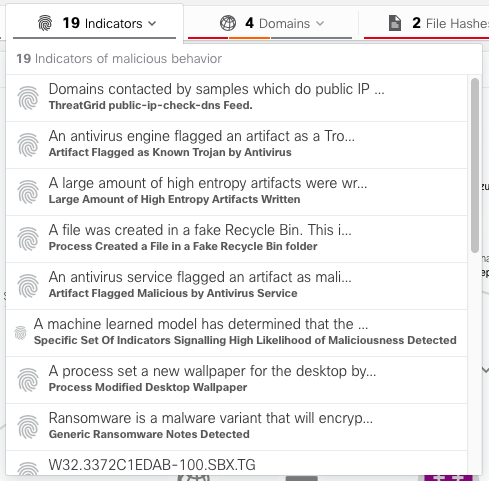

- Indicadores. Ao clicar neste campo, você verá os padrões de comportamento encontrados em sua infraestrutura que correspondem aos rastreamentos que você está procurando.

- Domínios, hashes, endereços IP e URLs. Esses campos mostram os traços correspondentes.

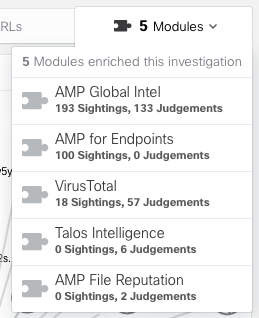

- Módulos Este item de menu reflete a lista de módulos com a ajuda de quais dados foram enriquecidos e rastros de ataques foram detectados. Existem vários módulos e incluem soluções da Cisco (por exemplo, Cisco ThreatGrid, Cisco Umbrella, Inteligência Global da Cisco AMP, Talos Intelligence) e soluções de terceiros (por exemplo, VirusTotal). A lista desses módulos será expandida.

Considerando que os agentes AMP4E podem ser instalados em centenas e milhares de computadores, não estamos interessados em todos eles, mas apenas naqueles que “ficaram sob a distribuição” (se é que conseguiram, é claro). Ao clicar no campo Destino, obtemos uma lista daqueles nós em que foram encontrados traços da ameaça. No nosso caso, este é apenas um nó.

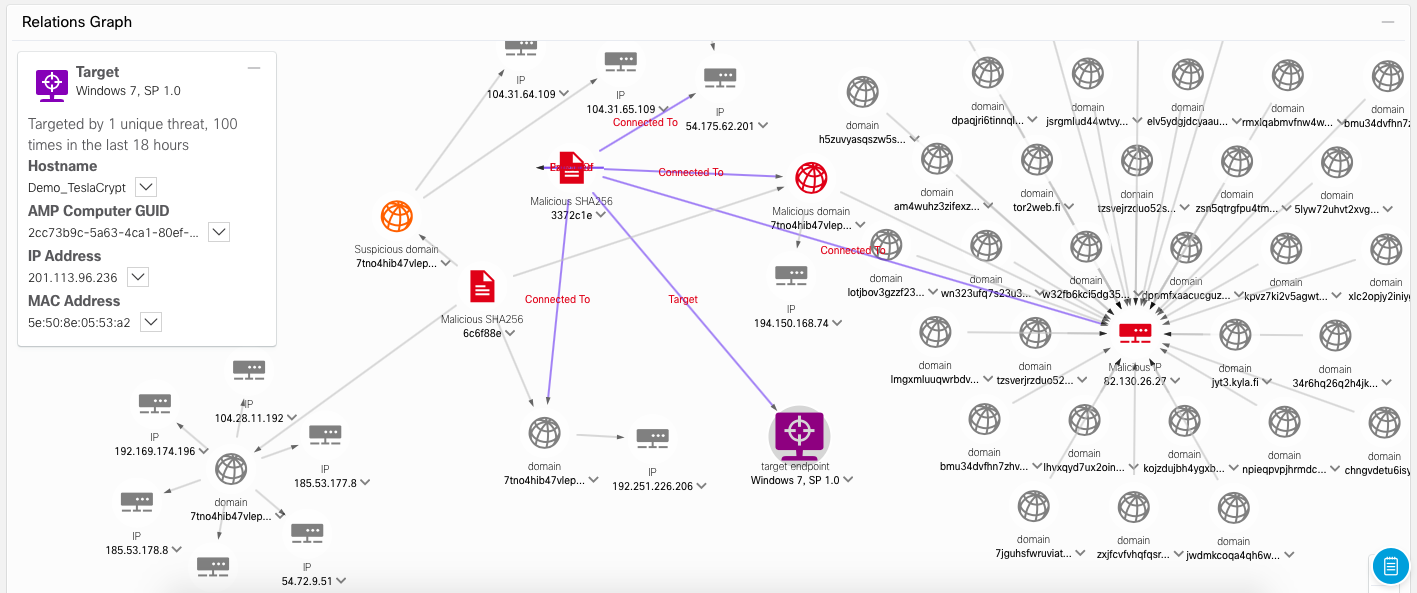

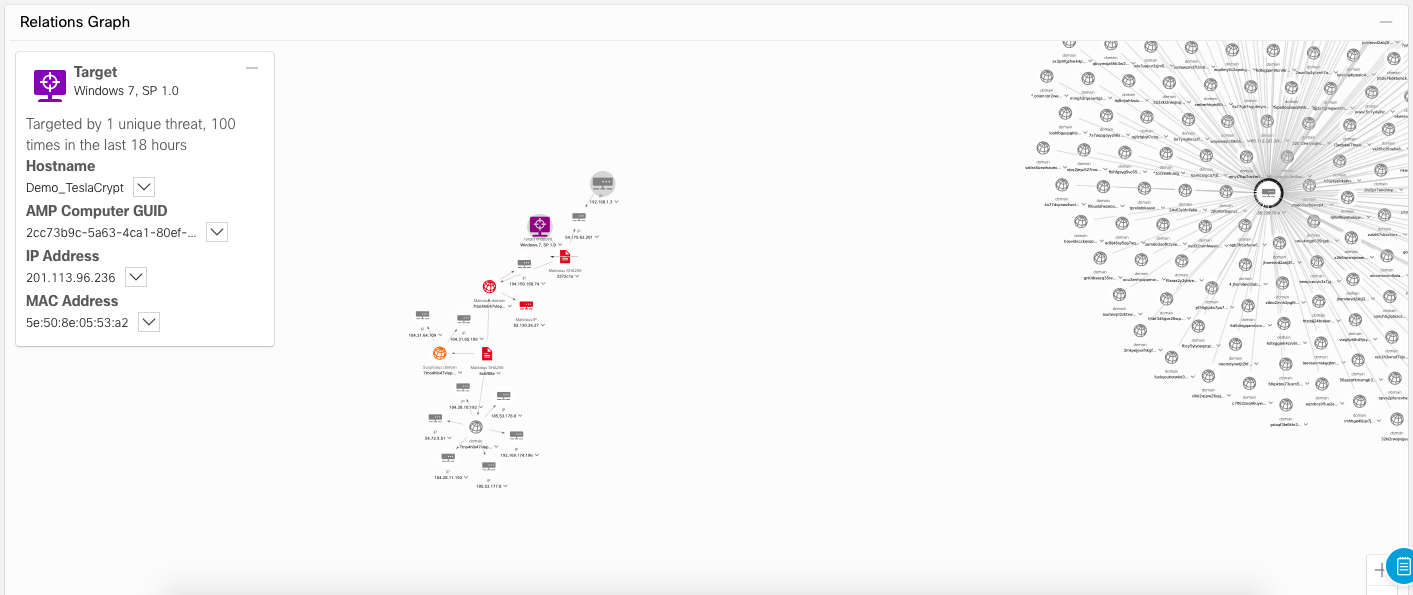

Ao clicar no nome desse nó, obtemos imediatamente a área do gráfico de interações, que reflete todas as conexões entre os traços desejados e o nó comprometido.

É imediatamente claro que apenas uma pequena parte da infraestrutura foi afetada, na qual você pode se concentrar.

Os rastreamentos encontrados foram aprimorados usando vários módulos, incluindo soluções de terceiros (neste caso, VirusTotal). Isso nos permite ter mais confiança nos resultados da análise, já que a confirmação dos rastreamentos encontrados foi obtida de várias fontes de Threat Intelligence. Nesse caso, a investigação foi enriquecida com dados de TI de 5 fontes:

Muitos indicadores de comprometimento, isto é, padrões comportamentais, foram encontrados com relação aos traços procurados (19):

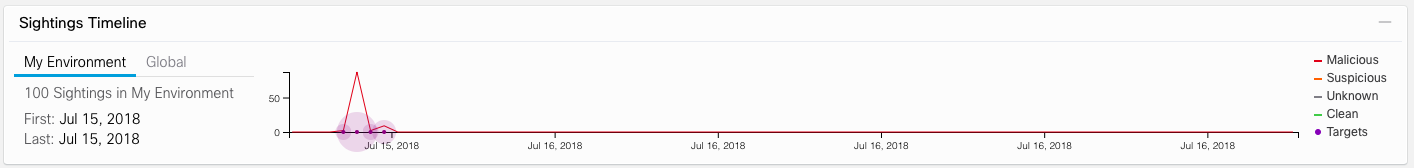

A área da tela "Linha do tempo da avistagem" mostra uma linha do tempo que reflete duas questões importantes - quando os rastros foram encontrados em nossa infraestrutura local e quando foram encontrados fora da empresa, no mundo (os últimos 30 dias são exibidos para não levar os analistas muito longe do momento atual ) Essa comparação das duas linhas do tempo nos permite concluir se a atividade maliciosa é global (e nós apenas caímos em distribuições como muitas outras) ou se foi focal, projetada especificamente para nós.

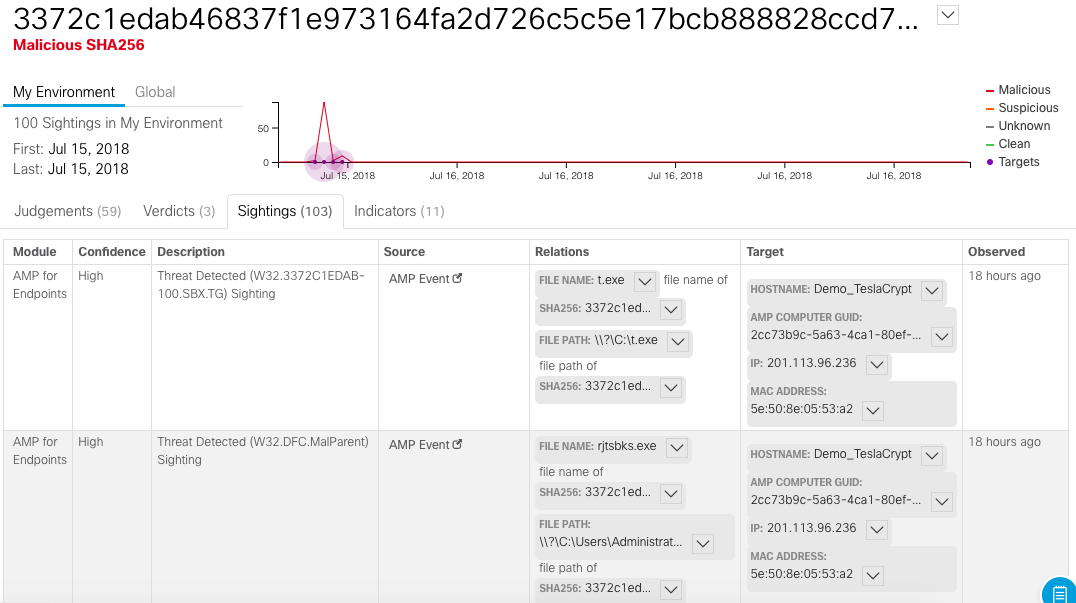

Na parte inferior da tela, veremos uma seção onde você pode obter os detalhes de cada faixa, artefato, indicador de comprometimento encontrado e fazer uma análise mais detalhada. Observe que, de todos os rastreamentos que procuramos, apenas um foi encontrado em nossa rede - o hash do arquivo malicioso.

Por exemplo, é assim que as informações sobre arquivos maliciosos detectados em nossa infraestrutura com o hash correspondente são exibidas. No entanto, vale a pena prestar atenção a um ponto tão importante. Para cada faixa, vemos várias guias. O primeiro deles são os julgamentos. Nele, vemos referências a vários módulos que "viram" esses traços algum dia. Por exemplo, vemos que no banco de dados do VirusTotal há um hash correspondente e é reconhecido por diferentes mecanismos antivírus. Isso significa que esta ameaça está em nossa rede? Ainda não. Talvez este seja um malware antigo que não é mais válido. Por exemplo, no campo Expiração, pode haver uma observação de que esse rastreamento foi registrado pela última vez "na natureza" dois meses atrás.

A guia Veredicto (sentença final) é muito mais importante, o que nos permite tirar uma conclusão final (avaliando dados diferentes, cujo resultado ponderado é exibido na guia Veredicto) sobre a presença ou ausência de uma ameaça em nossa infraestrutura.

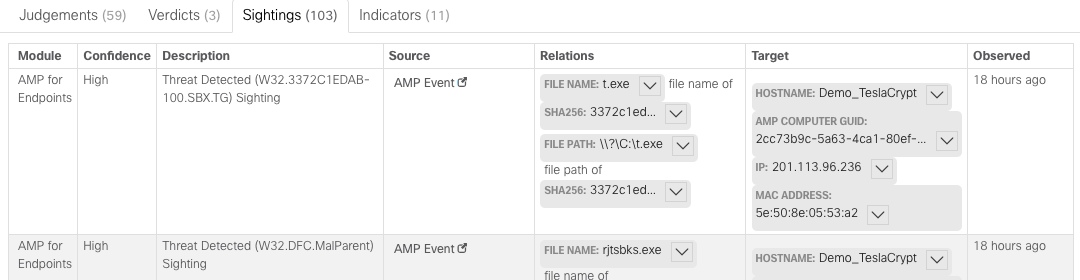

A guia Avistamentos mostra artefatos por ameaça e onde foram descobertos:

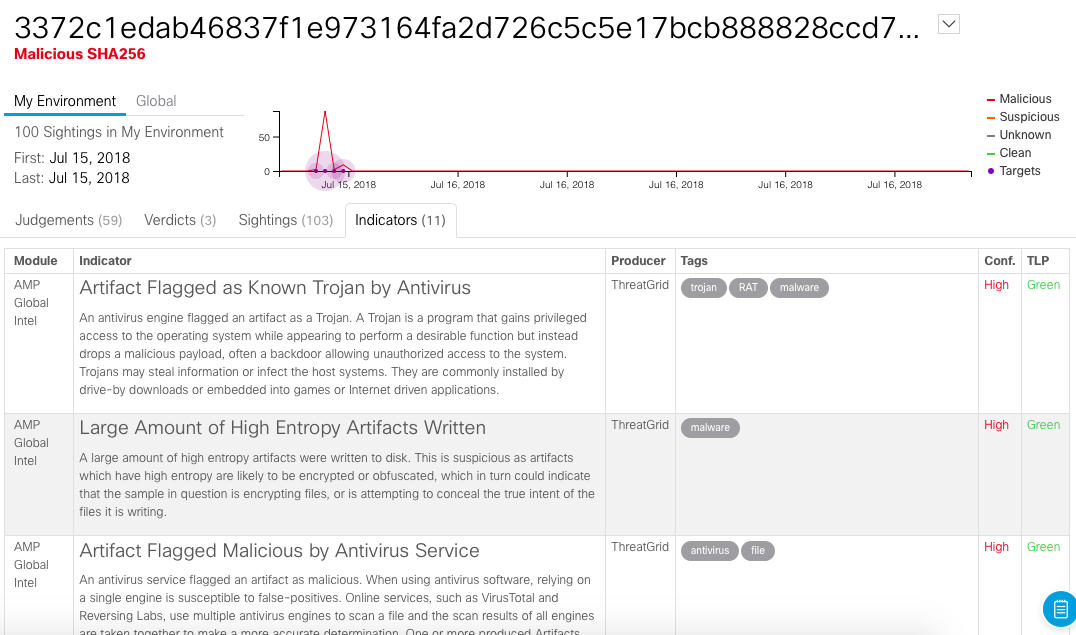

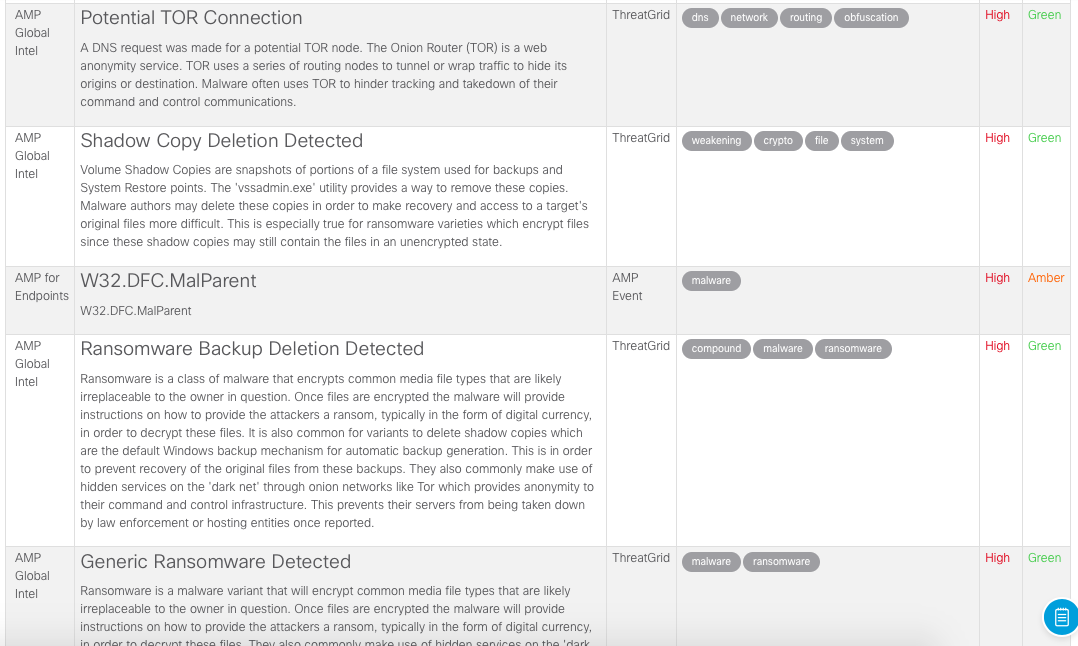

A guia Indicadores mostra uma descrição detalhada de cada indicador inerente aos rastreios detectados:

Observe que temos interação com o Tor, exclusão de cópias de backup, reconhecimento de antivírus e criação de um grande número de artefatos etc. Nos nossos bancos de dados de Inteligência de Ameaças, analisamos cerca de 1000 indicadores diferentes.

Após receber informações sobre os rastreamentos de um ataque encontrado em nossa infraestrutura, podemos realizar uma investigação mais detalhada usando as ferramentas que forneceram os dados iniciais ao Cisco Visibility. Por exemplo, podemos executar o AMP for Endpoints para obter uma análise detalhada de um evento específico, o que levou à possibilidade de detectar uma ameaça.

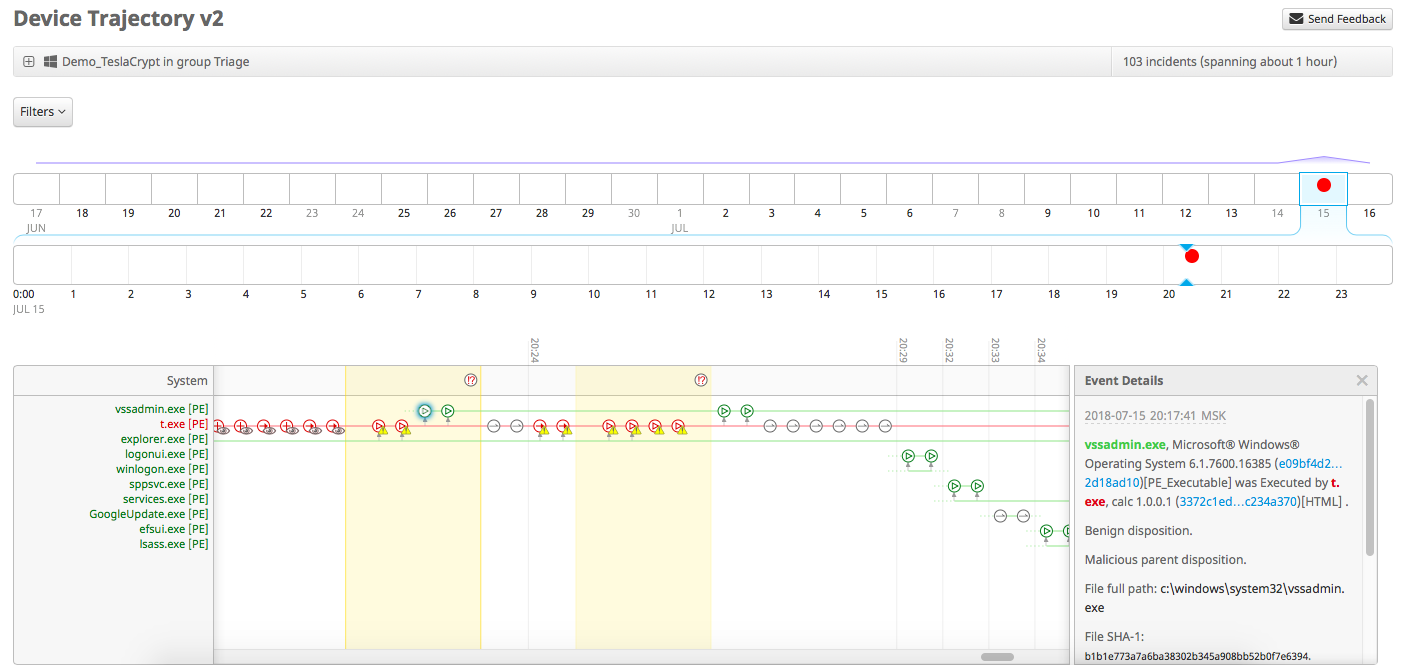

Vemos toda a imagem do que está acontecendo. Arquivo malicioso criado pelo processo explorer.exe às 20:00:00, horário de Moscou, em 15 de julho. Vemos onde esse arquivo está localizado e os valores de seus hashes de acordo com vários algoritmos (SHA1 e MD5).

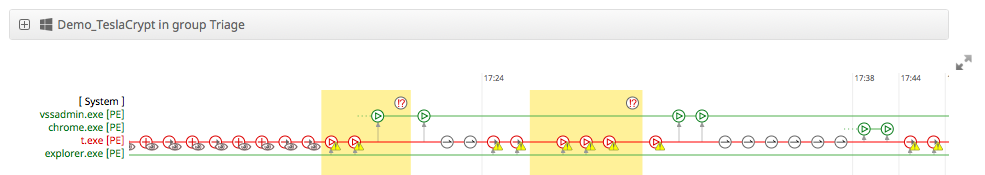

Usando a tecnologia de segurança retrospectiva e o mecanismo de visualização da Trajetória de dispositivos, podemos visualizar todas as ações realizadas ou realizadas pelo arquivo de seu interesse. Nesse caso, vemos que o objeto de arquivo t.exe criado pelo processo explorer.exe lançou o utilitário Windows completamente legal - vssadmin.exe, que gerencia cópias de sombra e, entre outras coisas, é frequentemente usado pelos criptografadores para excluí-las (para que não possam ser restauradas) dados criptografados). Se você olhar a descrição do TeslaCrypt, veremos que esse criptografador usa vssadmin em suas atividades.

A propósito, recentemente atualizamos o mecanismo Device Trajectory e agora parece um pouco diferente:

No exemplo acima, o arquivo t.exe não foi bloqueado e não foi colocado em quarentena, embora isso seja exatamente o que o AMP for Endpoints faz na vida real. Mas, para os fins deste artigo, o AMP4E opera no modo de auditoria, que permite monitorar eventos, mas não bloqueá-los. A propósito, se o PowerShell fosse iniciado em vez do vssadmin (também uma ferramenta de administração do sistema totalmente legal), veríamos isso e os parâmetros da linha de comando usados no PowerShell.

Portanto, resumindo, parece trabalhar com o Cisco Visibility enquanto procura vestígios de ameaças na infraestrutura local e enriquece os eventos de segurança existentes com dados de várias fontes de Threat Intelligence.

PS: O Cisco Visibility é baseado no Cisco Threat Intelligence Model (CTIM) que desenvolvemos, que, por sua vez, é baseado no padrão de comunicação Threat Intelligence - STIX. Porém, diferentemente do STIX, o modelo CTIM não se concentra na formalização do formato dos dados de ameaças, mas no processo de coleta, armazenamento e análise desses dados. Com base na Cisco Threat Intelligence API (este é um

projeto de código aberto e pode ser usado em suas soluções), planejamos expandir a lista de fontes com as quais trabalharemos, tanto em termos de recebimento de eventos de segurança quanto em termos de recebimento de dados de Threat Intelligence. Além disso, planejamos adicionar ao Cisco Visibility a capacidade de trabalhar não apenas com indicadores atômicos de comprometimento (IP, hash, domínio, URL), mas também com dados de vulnerabilidade (CVE), programas de configuração (CWE) e banco de dados de padrões de ataque (CAPEC). e uma base de conhecimento sobre métodos, táticas e procedimentos do invasor (ATT e CK). Este trabalho está em andamento.

PPS: No começo da nota, eu era um pouco esperto. O Cisco Visibility é realmente uma solução gratuita, mas, para usá-lo, você deve pelo menos ter o Cisco AMP for Endpoints instalado em sua organização (e de onde obter os dados para a busca de ameaças?). Também é desejável (mas não necessário) ter acesso aos serviços Cisco Threat Grid (sandbox) e Cisco Umbrella (análise de DNS). Nesses casos, será possível realizar uma análise mais profunda das ameaças (rastreamentos e indicadores) já dentro dos serviços especificados lançados pelo Cisco Visibility. E, é claro, você deve ter acesso a serviços externos de Threat Intelligence que se integram ao Cisco Visibility. Até agora, este é apenas o VirusTotal (mas não estamos parados e expandimos seu número), acesso ao qual qualquer pessoa pode obter.