Um amigo meu me perguntou hoje sobre a higiene do comportamento digital. Tentarei descrever brevemente os princípios, seguindo os quais você aumentará seu nível de segurança na rede.

Neste artigo, tentei passar de conselhos completamente banais a bastante difíceis de implementar. Todos devem decidir por si mesmos qual nível de segurança é pessoalmente aceitável para ele. Tudo é exatamente igual aos cofres: há um cofre por cem dólares, há um cofre por cem mil dólares. É tolice guardar milhões de dólares no primeiro e um punhado de pequenas coisas no segundo.

Se você possui informações importantes e tem medo de perdê-las, e o simples pensamento de que essas informações possam alcançar seus inimigos o assusta, então você deve pensar em segurança das informações.

Bem, levar a proteção de dados a sério quando os dados não custam nada é uma perda de tempo.

Princípios de segurança

Se você deseja proteger suas informações, a primeira coisa a fazer é entender os princípios básicos.

Se você tem experiência em segurança da informação, vá com ousadia para o próximo capítulo.

A extensão mais ampla sobre isso pode ser encontrada no livro de Kevin Mitnik, intitulado The Art of Deception. Há um grande número de histórias sobre quais problemas as empresas enfrentaram porque não ensinaram a seus funcionários os princípios básicos de proteção de suas informações.

Mas se você ainda der algumas dicas universais, elas serão assim:

- Não use senhas fáceis: senhas que podem estar associadas a você ou encontradas no dicionário.

- Não use as mesmas senhas para serviços diferentes.

- Não armazene senhas em texto não criptografado (um histórico recente com documentos do google que foram indexados pelo Yandex, mostrou).

- Não conte a ninguém a senha. Até a equipe de suporte.

- Não use redes Wi-Fi gratuitas. E se você usar, tenha cuidado e tente não funcionar em sites sem uma conexão https.

Você aprenderá mais com o livro. Muitas histórias interessantes são descritas lá e, embora algumas já estejam desatualizadas devido ao progresso, é improvável que a própria essência deixe de ser relevante.

"Quem precisa de mim?"

As pessoas costumam fazer essa pergunta quando se trata de proteção de dados. Algo como: "Por que as empresas precisam dos meus dados?" ou "Por que um hacker deveria me quebrar?" Não entendendo que eles não podem ser hackeados. O serviço em si pode ser hackeado e todos os usuários registrados no sistema sofrerão. Ou seja, é importante não apenas cumprir as regras de segurança da informação, mas também escolher as ferramentas certas que você usa. Para deixar mais claro, darei alguns exemplos:

Quando um pouco agravadoHá alguns dias, todos aprendemos que o aplicativo Burger King, localizado no Google Play e na Apple Store, registra tudo o que o usuário faz. E não há absolutamente nenhum dado anonimizado, como nos dizem representantes do Burger King. Literalmente, tudo é registrado: como o usuário digita seu nome, sobrenome, endereço e até informações do cartão de crédito. O vídeo é sempre gravado.

Você acha que esse é o único aplicativo que captura tudo o que você faz nele?

AppSeeEu trabalho para uma empresa de software. E tivemos alguns casos.

Em fevereiro de 2016, um cliente com um aplicativo móvel veio até nós e pediu para adicionar algumas funcionalidades lá.

Analisamos o código e vimos que a coisa de análise chamada AppSee estava sendo usada. Eles pediram acesso ao cliente e ele respondeu que ele próprio não sabia de onde vinha e que não havia acesso a ele. Conversamos com o suporte por um longo tempo e gastamos muito tempo restaurando o acesso. E eles viram que o desenvolvedor anterior configurou o AppSee para gravar vídeo em algumas telas. E algumas telas eram aquelas em que o usuário inseria dados de cartão de crédito ou paypal.

Criptografar senhasO segundo caso foi quando um cliente chegou até nós com um projeto bastante grande, no qual havia aproximadamente dois milhões de usuários registrados. Começamos o trabalho, o cliente nos deu acesso ao código e ao banco de dados. E no banco de dados todas as senhas de usuário em forma não criptografada.

Eu acho que você entende o que poderia ser as consequências se a base caísse em mãos ruins.

Você tem certeza de que todos os serviços que você usa são muito sensíveis à segurança, não mesclam seus dados e nunca os usarão contra você? Não tenho certeza.

E o pior: e se serviços de armazenamento de senhas como 1password, o LastPass não puder armazenar suas senhas com segurança? E se eles vazarem? Pessoalmente, tenho até medo de pensar nisso.

Possível solução

Como vejo uma saída? Na minha opinião, isso é Open Source.

Usando aplicativos de código aberto, você obtém uma grande vantagem e uma grande menos. A desvantagem é a falta de suporte, todos os riscos são com você. A vantagem é que não há outro link que armazene seus dados: você exclui a possibilidade de esse link perder, vender ou comprometer seus dados. Obviamente, o Código Aberto por si só não é uma panacéia e não garante que o desenvolvedor não coloque nada de ruim no código. A confiança vale apenas os projetos em que uma grande comunidade.

A seguir, falarei sobre o que eu pessoalmente uso.

Eu sei que qualquer tópico que comece a falar sobre o que é melhor: mac ou win, win ou linux, está entrando em um debate fútil. Por favor, não faça isso.

O sistema operacional é apenas uma ferramenta. E é improvável que os profissionais argumentem que estão melhor usando uma chave de fenda ou um martelo. Para cada caso, eles encontrarão a ferramenta mais adequada. Vamos tratar os sistemas operacionais e outros softwares da mesma maneira.

Gerenciador de senhas

Não por acaso, em primeiro lugar. Afinal, esta é a parte mais importante em sua segurança. Tudo é armazenado aqui. E, tendo perdido o acesso ao gerenciador de senhas, você pode obter uma enorme pilha de problemas.

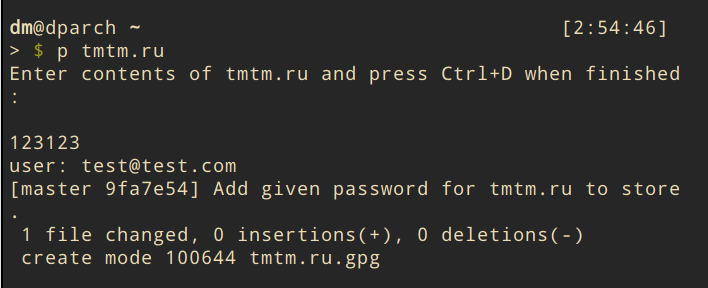

Como eu disse anteriormente, não tenho idéia do que acontecerá se todas as minhas senhas vazarem. Portanto, eu uso pass. Este é um programa de terminal no qual você pode armazenar suas senhas na forma criptografada.

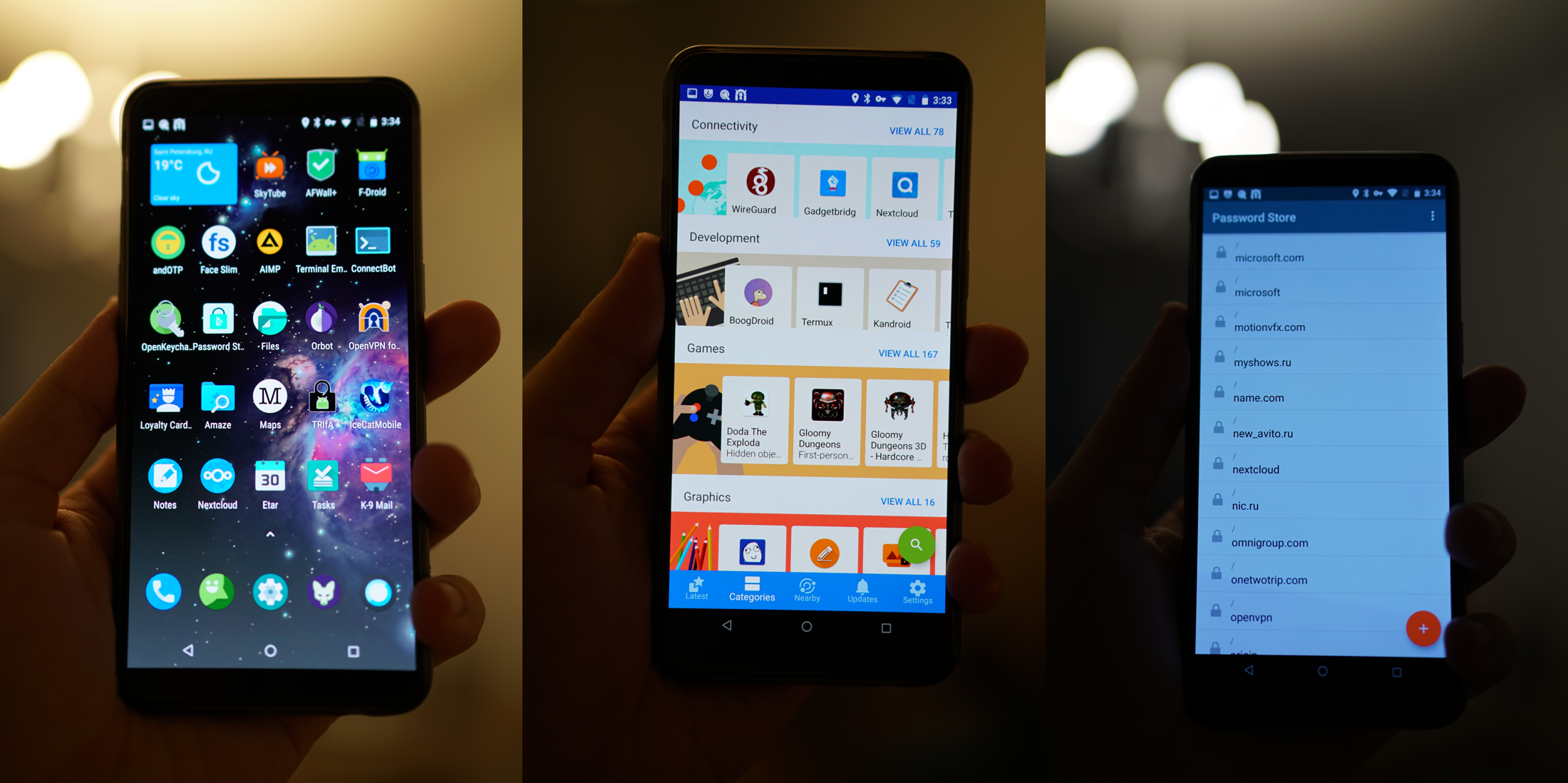

É para todos os sistemas operacionais. Existem aplicativos para iOS e Android. E também existem plugins para Chrome e Firefox.

O programa é completamente aberto e gratuito, usa a biblioteca GPG gratuita. Ele criptografa cada registro com sua chave GPG. Na minha opinião, esta é a opção mais segura.

Sistema operacional

Na minha opinião, os mais seguros são os SOs de código aberto. Existem muitos deles. Você pode começar com o mais fácil de instalar e usar - Ubuntu. Mas, pessoalmente, não gosto muito disso, porque possui vários serviços, como o concurso de popularidade, que enviam alguns dados aos desenvolvedores.

Além disso, o ubunta já minou um pouco sua reputação, usando a chamada “busca por espião” até a versão 16.04.

Pessoalmente, fiz minha escolha em favor do arch linux, embora seja mais difícil de instalar. Embora existam muitos análogos, não posso dizer que eles são piores.

Smartphone

Na minha opinião, um excelente sistema operacional de código aberto é o LineageOS. É muito estável e atualizado com bastante frequência. Agora é um Android 8.1.0 muito recente, que funciona bem. Não esqueça de bloquear o gerenciador de inicialização após a instalação.

Juntamente com um sistema operacional gratuito, recomendo o uso de uma loja de software gratuita chamada F-Droid.

Pense em como você desbloqueia seu smartphone.

Na minha opinião, desbloquear na cara não é um método muito confiável, há um grande número de problemas.

A impressão digital também é um método bastante controverso. De fato, se você não confia no Google ou na Apple e não usa seus sistemas operacionais, mas ao mesmo tempo desbloqueia os telefones com sua impressão digital, pode assumir que sua impressão digital já está comprometida. E você não pode mais usar uma impressão digital para proteger algo importante.

Armazenamento de arquivos

Em vez do Google Drive ou Dropbox, uso o NextCloud no meu servidor. Existem várias vantagens.

- Segurança Estou certo de que ninguém mais tem acesso aos meus dados. E mesmo que apareça, todos os dados no NextCloud são criptografados. Como o Dropbox, ele tem clientes para todos os sistemas operacionais, incluindo dispositivos móveis.

- Flexibilidade. Posso usar a quantidade de armazenamento necessária. Eu posso facilmente fazer 100GB e 20TB.

- Plugins O NextCloud oferece alguns complementos bastante úteis. Como notas, calendário, gerenciador de tarefas. E tudo isso é sincronizado e também funciona em um smartphone.

Navegador

Provavelmente o mesmo que nos parágrafos anteriores. É melhor usar navegadores de código aberto: Firefox, Chromium, Brave, Icecat. Em termos de facilidade de uso e outras características, eles não são inferiores ao mesmo cromo.

Mecanismo de pesquisa

Eu realmente não gosto do fato de que o mecanismo de pesquisa sabe muito sobre mim. Aqui estão exemplos do que o Google sabe sobre você.

myactivity.google.com/myactivitymaps.google.com/locationhistoryadssettings.google.com/authenticated?hl=enDevo dizer que o Google é realmente bom em aparência. Existem alguns análogos gratuitos que respeitam sua privacidade. De fato, há apenas DuckDuckGo que não está parecendo perfeitamente.

Criptografia imediata

Existem programas como o TrueCrypt que permitem criptografar suas informações em tempo real.

O próprio TrueCrypt foi considerado o mais confiável para criptografia de disco completa ou criação de contêiner. Mas aqui apenas os desenvolvedores publicaram uma mensagem na qual aconselharam todos os usuários a mudarem para o Bitlocker. Nesta mensagem, a comunidade viu o chamado "testemunho do canário", isto é, uma tentativa de dizer algo sem dizer nada e dar uma dica de sua falta de sinceridade. Desde que os desenvolvedores sempre ridicularizaram o Bitlocker.

Além disso, alguns usuários queriam bifurcar o projeto. Mas o autor do TrueCrypt respondeu de forma sucinta e sucinta: “Sinto muito, mas acho que você está pedindo o impossível. Não acho que o garfo TrueCrypt seja uma boa ideia. ”

Com base nisso, acredito que o TrueCrypt, e todos os seus análogos como o VeraCrypt, não são seguros.

Eu não conheço outros análogos. Embora eu tenha ouvido falar sobre Tomb, sempre quis experimentar, mas minhas mãos não chegaram. Se você puder aconselhar alguma coisa, escreva nos comentários.

Adições importantes

Criptografar o disco inteiroVocê sabe o que acontecerá se você perder o laptop e uma pessoa má o encontrar? Ele o ativará com qualquer unidade flash USB inicializável e obterá silenciosamente acesso a todos os seus dados.

Portanto, é muito importante criptografar o disco inteiro. Para que, se você perder o seu dispositivo, uma pessoa não possa ter acesso a ele.

Faça backups (e criptografe-os)Da mesma forma, é importante não perder todos os seus dados. Portanto, faça backups. E não se esqueça de criptografá-los. Bem, é claro, não armazene backups na mesma mídia.

Acompanhe o acessoAo vender seus dispositivos, não se esqueça de excluí-los de suas contas. Isso é muito importante.

myaccount.google.com/device-activitywww.dropbox.com/account/securitywww.icloud.com/#settingsAcompanhe o nível de acesso que seus aplicativos e plugins exigem.

Há situações em que você instala um aplicativo, mas requer acesso total à pasta Dropbox. Embora pareça que este aplicativo não precise de tal acesso. Bem, em casos extremos, o tipo de acesso: "pasta de aplicativos" seria suficiente para ele. Essas coisas para o Dropbox podem ser verificadas aqui:

www.dropbox.com/account/connected_appsE alguns aplicativos exigem acesso ao Google Drive. Não entendo muito bem por que eles precisam acessar meus documentos. Isso pode ser verificado neste link:

myaccount.google.com/permissionsAutenticação de dois fatoresUse autenticação de dois fatores sempre que puder. Essa é uma camada extra de segurança muito eficaz. Existem vários tipos deles.

- Senhas sincronizadas com hora. Na minha opinião, uma das opções de autenticação de dois fatores mais comuns, seguras e bem-sucedidas. Você verá um código QR que precisa fotografar com o aplicativo e verá uma linha com sua senha descartável que muda a cada 30 segundos. Eu recomendo que você, de alguma forma, armazene imagens desses códigos QR ou use aplicativos que possam exportar o banco de dados com seus registros.

- Chave de hardware FIDO U2F. Na minha opinião, esta também é uma boa opção, mas estou confuso com alguns pontos. Por exemplo, não está claro o que fazer se essa chave quebrar e parar de funcionar. Ainda assim, esta é uma técnica, e qualquer técnica é interrompida. Além disso, não entendo o que fazer se apenas o perder.

- Uma lista de senhas descartáveis é uma opção decente se não houver mais nada. O problema com esta opção é que o usuário costuma armazenar a senha e a lista de senhas únicas em um só lugar.

- Autenticação de SMS. Eu absolutamente não gosto desse método, e tento não usá-lo, embora às vezes não funcione, pois alguns serviços oferecem apenas ele. O problema é que existem muitas maneiras de obter seu número de telefone.