Esta história foi escrita por mim em 2015, não é uma postagem cruzada (não havia publicação em lugar algum). O texto não é amplo e simples - como tentei escrever para um nível avançado de escola (meu sobrinho apreciou, embora tudo tenha começado com suas perguntas - “o que é um arquivo leia-me” e “quem são hackers”?). O texto é deixado original, embora eu agora tivesse feito algumas alterações, mas não o farei.

Muitos aspectos do mundo atual de TI, séries da NF, como o "Mundo do Velho Oeste", etc., classificação social etc. - aqui também são afetados direta ou indiretamente, mas não estavam lá em 2015 ou eu não os conhecia.

Talvez você ainda encontre o que é moderno no texto que foi descrito.

"A vida de uma pessoa (como um conjunto de ações) (especialmente na virada dos séculos 20 e 21) é apenas um banco de dados que evoluiu de uma versão em papel para uma digital."

Primeiro diaSegunda-feira, 15 de agosto de 3159, o planeta "Remorso", a localização da Universidade de "Informação do Universo" (UIV), que é um análogo moderno da famosa Terra Alexandria Museyon.

Um aspirante a cientista do grupo de análise de informação está em um bunker fechado sob a principal prefeitura da Universidade. A parte principal do bunker está localizada a uma profundidade de duzentos metros e é usada para armazenar o banco de dados em papel da humanidade.

Os últimos cinquenta metros de descida para um repositório oculto de informações são escadas quase íngremes. Nenhum material eletrônico pode ser retirado com você, tudo é verificado pelos scanners na parte superior e blindados por várias células Faraday abaixo.

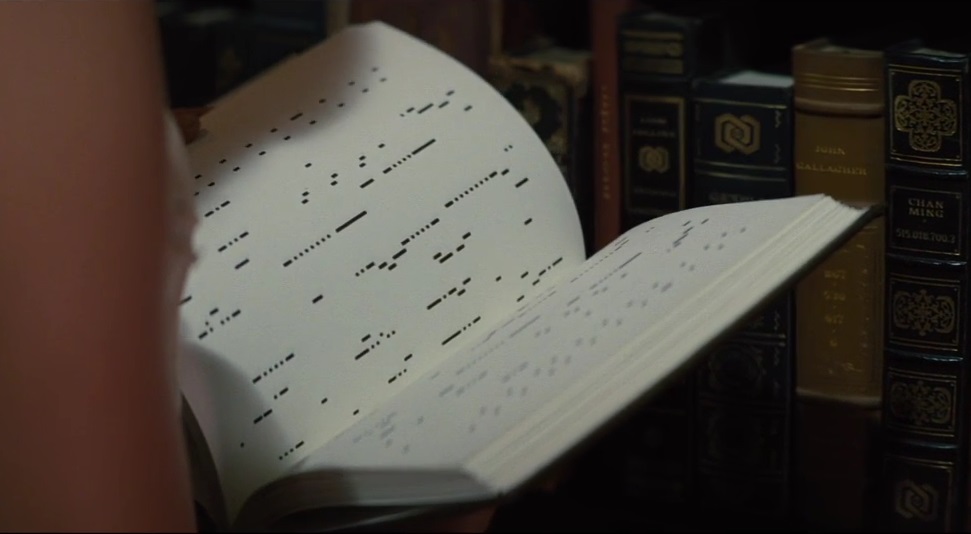

Um adepto (um estudante do ensino fundamental da UIV) chamado Thomas está estudando um manuscrito de papel “antigo”, que foi estimado em 2050.

O título do documento é "Um histórico completo e estendido de versões do programa TOB, com comentários". O autor exato deste documento é desconhecido (havia apenas um pseudônimo e a chave foi indicada - este é um certo programador \ hacker autodidata “Blue Snake”).

O programa TOB é uma abreviação de “Tactical Barrier Walker” (mais tarde, a letra “and” também foi adicionada - inteligente, na versão em inglês - Tactical Overflow of Barrier).

O historiador iniciante Thomas estava interessado neste documento pelo fato de ele não estar marcado no banco de dados principal do DIV, como lido anteriormente por qualquer pessoa. Ou simplesmente quem leu não colocou uma marca final no registro do banco de dados DIV de que o documento foi processado (analisado). Isso foi estranho. Oh, é quase curiosidade infantil ...

Que tipo de manual está em suas mãos, o que ele vê e quais linhas Thomas lê, vamos ver com seus olhos.

******** >>

Impressão do arquivo "TOBIhistory.txt" com os comentários do autor. Serpente Azul. Parte 1

******** >>

#% - TOB versão 0.0.

O nascimento da ideia de criar um módulo assistente de software não aconteceu espontaneamente para mim.

Quando na infância você usa o comando "POKE" para hackear e atualizar programas e, posteriormente, trabalha com soluções como "Artmoney" e "Scanmem", automatizar o processo de proibição de ultrapassar barreiras e travas no software de qualquer programador se torna uma idéia quase obsessiva.

Portanto, havia o TOB - o programa de desvio tático de qualquer barreira digital.

Até agora, na minha cabeça, o código dele é compilado e elaborado, e todas as manhãs tento descrever seus principais módulos.

Os critérios e as etapas do trabalho do programa TOB são definidos - encontrar uma barreira (o ponto de entrada e as condições de saída são definidas pelo usuário), adaptação (integração de microcódigo no sistema especificado, controle dos volumes de dados necessários), fazer alterações (ataques não fatais, irreversíveis e não monitorados com a tarefa do usuário) .

Se programas anteriores desse tipo forem altamente especializados, meu TOB absorverá a funcionalidade de cada um deles. Não será um tipo de Frankenstein digital. Minha principal tarefa é obter um código anti-seqüestro (não arrancado por nenhum sistema) que seja "meu" para qualquer sistema de segurança, mas necessário para o usuário.

Ações com TOB que cometi no primeiro mês de seu nascimento:

- compilou o núcleo principal do programa, módulos e bibliotecas em desenvolvimento;

- módulos e bibliotecas de programas similares estão sendo montados para integração em um pool comum;

- por enquanto, o controle e o arranque de partes do TOB são realizados através da linha de comando.

#% - TOB versão 0.3.

Lista de alterações e adições:

- Mecanismo multiplataforma aprimorado (um conjunto de módulos agora);

- tamanho otimizado do kernel e módulos principais (para adaptação em diferentes ambientes de informação);

- módulos externos são cruzados automaticamente quando existe um canal de comunicação externo.

******** >>

#% - TOB versão 0.9.

“SISTEMA OPERACIONAL UNIVERSAL” - um ambiente operacional de software, com base no qual todos os dispositivos digitais agora operam, foi lançado no mundo. Agora não há sistemas operacionais separados, como Windows e Android - agora existe o mesmo tipo de "UNOS" para absolutamente todos os dispositivos, de um módulo ou um sensor simples a um sistema para um grande cluster de um supercomputador.

* Segundo alguns relatos, "Blue Snake" foi um dos programadores que trabalhou nos módulos de rede "UNOS". Ele teve a oportunidade de integrar um backdoor com raízes muito profundas nesse sistema (ou melhor, até mesmo um backdoor no backdoor, já que o editor oficial desse sistema operacional fez marcadores de engenharia em vários níveis do sistema para diferentes serviços de segurança) e depois usou essa ferramenta com os módulos TOB.

** Além disso, o “Blue Snake” já foi professor de ciência da computação e criou um provérbio localizado para lembrar os sete níveis do modelo OSI - “Kiwi Fruit Sweet You Eat A Couple of Cookies”, esse provérbio realmente ajudou os alunos da escola e da universidade a se lembrarem dos nomes de todos os níveis OSI ( semelhante a Por favor, não jogue a pizza de salsicha fora). Mas seu nome e outros dados não foram preservados ou foram cuidadosamente ocultos.

Lista de alterações e adições:

- compatibilidade adicional com os principais módulos "UNOS";

- adicionada a capacidade de controlar a voz;

- Começou o trabalho para melhorar os módulos de inteligência artificial (IA).

******** >>

#% - TOB versão 1.0.

Finalmente, um ano depois, remontei a versão final da primeira parte da minha ideia.

Anteriormente, conduzi vários testes em tarefas padrão, considero o resultado satisfatório. Agora você pode verificar com segurança o TOB em ambientes reais, não em teste.

Lista de alterações e adições:

- O nível de treinamento em IA foi ampliado, foram adicionados blocos de análise e expansão de ações;

- o mecanismo de melhoria da auto-replicação é ativado, agora os módulos de software adicionais necessários para a situação podem ser criados pelo TOB de forma independente.

O teste do TOB ocorreu assim (em sua própria caixa de proteção, sem acesso a ambientes externos): programas locais foram lançados em diferentes dispositivos, o usuário no processo de trabalho com o programa poderia ativar o TOB, solicitar a alteração de algum parâmetro no programa executável. TOB alterou esse parâmetro sem causar falha no programa.

Obviamente, esses testes ainda exigiam tempo adicional para ativar o TOB dentro do programa, e o TOB nem sempre “entendia” o que o usuário deseja dele.

Assim, o TOB aprendeu certas ações padrão e eu, como programador, entendi que ainda precisava "finalizá-lo" em seu código.

Infelizmente, foi difícil encontrar outros testadores, uma vez que, de fato, o TOB é um produto proibido que não deve ser comprometido com antecedência.

<< ********

Nesse momento, tocou uma campainha, sinalizando que hoje a leitura terminou e o bunker será fechado à noite. O jovem historiador Thomas agora tinha que subir por um longo tempo para sair para o ar fresco.

O adepto não se sentiu cansado, pois uma luz de charme e compreensão se iluminou nele, porque ele havia achado algo interessante. Tendo acabado de sair do bunker, seus pensamentos sobre MSW recuaram um pouco para o fundo, e Thomas percebeu que estava com muita fome.

Segundo diaThomas teve que se aprofundar um pouco na história do século XX-XXI, o vocabulário de programadores e tecnologias que eram relevantes na época.

Acontece que apenas dados simples de arquivamento não são suficientes. Eu tive que implorar no escritório do reitor o acesso a portais fechados com uma ampla gama de matrizes de informações.

É bom que agora você não precise "ler" os dados da matriz de informações à moda antiga, mas agora possa "copiá-los" diretamente para a memória buffer do cérebro para processamento. E aqui é mais interessante: Thomas, depois de "derramar" uma certa quantidade de infomatrixes (uma grande quantidade de informações também não pode ser "trabalhada" de uma só vez), foi dormir. E de manhã, seu cérebro “digeriu” novos dados, colocou novas células de memória nos lugares certos.

Assim, um Thomas bem dormido foi tomar novas fronteiras no bunker da UIV. É verdade que agora ele levava em conta algumas nuances do passado, levando consigo uma sacola adicional com uma ração para o almoço e uma garrafa de água.

******** >>

"TOBIhistory.txt", parte 2.

******** >>

#% - TOB versão 2.0.

Lista de alterações e adições:

- mudou drasticamente o mecanismo do kernel do programa. Adicionada funcionalidade de "mesclagem" com um sistema hackável. Se o sistema sob ataque tiver bibliotecas ou funcionalidades que suportem o kernel TOB, o código do programa TOB poderá ser chamado de fora do sistema.

Você só precisa de uma conexão de rede externa e, em seguida, os níveis táticos do SDW começam a funcionar com o sistema como se o sistema precisasse usar o SDW, mas não é assim, mas, pelo contrário, o sistema é usado para a implementação perfeita do microcódigo SDW;

- devido a verificações bastante sérias dos níveis de segurança em muitos programas modernos, o uso e a ativação dos TOBs são difíceis, mas isso limita apenas o seu desenvolvimento no tempo; portanto, estudamos, estudamos e aprendemos a contornar barreiras.

TOB teste local:

Pelo segundo mês, tenho testado ativamente os recursos do MSW em todos os equipamentos disponíveis.

Ele mudou todo o seu equipamento para o porão e ocupou três salas inteiras, entre cachimbos e gatos.

O teste é combinado com o treinamento do módulo AI TOB.

Além disso, tentei me concentrar no desenvolvimento do módulo AI TOB, usando o modo de aprendizado da criança - do simples ao complexo.

A princípio, os sistemas operacionais simples e quase não utilizados foram estudados pela TOB; então, os sistemas de criptografia e proteção mais modernos, simultaneamente padrão e não padrão, nesses sistemas operacionais foram “hackeados”.

<< ********

Quanto mais Thomas lia a impressão, mais ele queria aprender sobre a vida e as tecnologias do século XXI em que a “Serpente Azul” viveu e trabalhou.

De fato, antes que o planeta Terra estivesse a pouco menos de cem anos-luz de distância, mas tudo o que Thomas sabia sobre os eventos de mil anos atrás se encaixava em vários grossos livros de infomatrix em uma prateleira acima de sua cama.

Como se viu, havia pouca informação nesses livros. Como se algo limitasse seu volume a um nível aceitável, mas não completo. É como um copo de água - se você quiser beber, ele fica meio cheio e um terço cheio, mas para ficar bêbado - você precisa apenas de um copo cheio.

Thomas decidiu descobrir por que os dados desse período na vida do planeta Terra são tão minimizados. Mas diante da barreira burocrática da oposição de sempre!

Dia trêsThomas percebeu que estava descobrindo algo proibido ou anteriormente incompreendido por seus colegas. O mundo do passado começou a brilhar em sua imaginação com novas cores. Havia poucos dados na Terra há mil anos, principalmente devido ao fato de que muitos dos meios de comunicação da época estavam corrompidos pelo tempo e por desastres locais.

Anteriormente, eles não se preocupavam particularmente com o futuro, não criaram data warehouses protegidos especiais separados para as gerações futuras. Havia data centers díspares em que grandes quantidades de informações não classificadas eram moderadas ou misturadas, mas mesmo depois de analisadas, apenas 5 a 10% do material era útil, o restante eram logs, backups e dados brutos de cálculo de supercomputadores de troca.

******** >>

"TOBIhistory.txt", parte 3.

******** >>

#% - TOB versão 3.0.

Lista de alterações:

- a funcionalidade de cópia e envio ao usuário foi reduzida - agora não é possível fazer uma cópia do TOB; a ativação de suas ações pelo usuário também é limitada;

- O mecanismo de IA foi aprimorado, agora o TOB verifica se suas cópias estão no sistema e as exclui para reduzir problemas com diferentes modificações. Se vírus ou cavalos de Troia, etc. - estes são programas que “se propagam” de uma maneira especial, o TOB será único - ele decidirá como contornar a barreira e concluir a tarefa. Além disso, ele também escolherá as tarefas (depois, após o término da etapa de treinamento).

Por fim, decidi testar o TOB em ambientes "ao vivo". Preparou um campo de treinamento para testar a operação do programa em uma grande zona de rede fechada.

Acabou sendo um tipo de sandbox de rede ativo, no qual tive que implantar uma estrutura a partir de um elenco quase semanal de informações mundiais (não havia recursos suficientes para mais).

Como resultado, o TOB estudou uma nova situação (varrida, tentou entender novas estruturas e volumes de dados) e "tocou" nesse espaço virtual com força total, embora tenha sido limitada pelo volume semanal de dados transmitidos.

Eu até tive que rolar esses dados mais três vezes nesta semana, do começo ao fim. Se as crianças adoram desenhos animados, o TOB prefere informações limpas e em grandes volumes para processamento.

A princípio, o TOB se fundiu com a operação correta dos recursos de rede, aprendeu a rastrear e converter pacotes de dados.

Mensageiros, várias variações de redes sociais, programas para gerenciar os processos de usuários e outros computadores - tudo isso TOB digitalizado e trabalhado. Não importa quão protegidos os dados, canais de transmissão e informações sejam criptografados, o TOB abre, nível a nível, a proteção de cada barreira virtual.

Sua multitarefa foi limitada ao meu servidor mais poderoso. No futuro, é suposto "manchar" o carregamento do TOB para todos os servidores no mundo. É assim que mineramos bitcoins - na verdade, os usuários e seus servidores simplesmente ficarão “um pouco” sob as tarefas que o TOB resolve, porque a aparência desse download para o usuário não é tão importante.

<< ********

Thomas não queria ir embora, mas a leitura diurna havia chegado ao pôr do sol hoje.

Ele acrescentou em sua mente uma lista de palavras e ações que precisam ser estudadas e compreendidas.

Acontece que a vida no século XXI estava em pleno andamento, mas as pessoas se limitavam à força no mundo real, deixando deliberadamente o ambiente virtual. Thomas não podia acreditar que naquele momento não encontraria pelo menos uma pessoa que não tocaria um único botão no teclado dentro de um dia, não absorveria um pacote de dados desnecessários de notícias, não trocaria mensagens instantâneas com o mesmo indivíduo, mas em outro fim do planeta, era impossível.

Quarto diaThomas dormiu demais. Nenhum despertador poderia levantá-lo, como se viu. Seu colega de quarto veio do treino matinal e acordou manualmente! O historiador estava com dor de cabeça. À noite, ele marcou muito infomatrix para estudar em um sonho. Geralmente, esses dados são de três a quatro gigabytes, mas Thomas queria estudar dez de uma vez. E por isso paguei com um desligamento matinal. É bom não ter que ir ao médico, caso contrário, seria proibido usar a infomatrix por um mês ou mais. Embora Thomas soubesse que era possível aumentar gradualmente o volume do estudo deles, ele de alguma forma esqueceu o assunto ontem e simplesmente foi longe demais.

******** >>

“TOBIhistory.txt”, parte 4.

******** >>

#% - TOBi versão 4.0.

Lista de alterações e adições:

- a letra "e" é adicionada ao nome do programa - intelectual;

- opções de controle externo desabilitadas;

- O TOBi deve encontrar as tarefas em si, classificando diferentes solicitações de usuários, ou seja, nenhum usuário pode gerenciá-las diretamente, mesmo o autor;

- Ele lançou o programa na navegação "gratuita" na rede e começou a esperar, ou melhor, estava envolvido em novos desenvolvimentos.

Um mês se passou. O código do programa TOBi desapareceu no espaço virtual global. Toby poderia estar em qualquer lugar e lugar nenhum ao mesmo tempo. O mundo do TOBi é um espaço de dados distribuídos livremente que é interpretado sem ambiguidade. Se em algum lugar o fluxo de dados for transformado por algum tipo de barreira - esta é a tarefa do TOBi para que essa barreira seja absorvida em seu conhecimento.

Idealmente, eu queria obter uma entidade de software e hardware que fosse "autorizada" (no contexto de total entendimento e controle) sobre toda a rede de dados. O TOBi deve estar dentro de todos os protocolos, cifras, todos os bits de dados.

Além disso, se algum tipo de sistema não estiver incluído na rede geral, seus elementos não poderão receber o código TOBi. Porém, com o tempo, nenhum sistema autônomo poderia consistir em componentes nos quais o código MSDS não seria incorporado. Portanto, os usuários nem mesmo conectados a uma rede de dados externa estavam nas mãos do TOBi. Sim, nesse caso, a centralização de suas relações foi violada, mas TOBi também encontrou soluções para essa situação - ele criou seus próprios elementos autônomos que foram adaptados para funcionar em qualquer sistema de transmissão de dados. Agora pode ser apenas uma calculadora, uma lanterna ou um aquecedor, que utiliza elementos integrados para controle digital.

Comecei a notar coisas estranhas - os recibos começaram a chegar às contas dos meus dispositivos inteligentes. Pequenas quantidades, mas após um período de tempo igual.

Mais tarde, um email veio do TOBI - ele está estudando usuários ... integrado na troca freelance e executa várias tarefas, recebe pagamento por sua implementação. Hmm ... Não achei que esse fato me surpreendesse, mas não foi planejado em meus pensamentos.

– – , .

« , », – « , »!

<<********

, . . , «» , , .

– , , . , .

Quinto dia, . , - . .

********>>

“.txt”, 5.

********>>

#% — 5.0.

( ) :

# . , . , , , . - , , , . – , , , .

:

. ( ) . , – .

, . — , , .

, , , , .

-. , , - - , , , - .

– , . – , , , , ! .

, – . - , – . , , . – , .

, , .

. , . . , , , .

<<********

, , , XXI . (, ) , , , «» , .

Sexto dia, . , - , .

********>>

“.txt”, 6.

********>>

#% — 6.0.

, , . . .

. , , , – .

.

, , , , – .

– .

, «» . , , . . , .

– , . “” - . .

#/

:

/# , — . — , , . , , , .

( ) . , , dev/null ( ). , .

, , . — , , … . , , , , . – .

/#

<<********

. , , . , , . , - . – , , , .

Sétimo dia…. , , . , , , .

********>>

, , .

— 6.6.

: , .

: 405159 (35030880000 ).

: , - , . – , . , , , , . . , . , , .

“ ” “”. , , – , .

: , , .

: . .

: , , .

: .

: , .

<<********

. , ….

, . , , , , , “ ”.

Mesmo terminando“ ”.

, , .

, . — . .

«» , . , .

, «» .

…. \\ , .

, — «» , , «»!

___________###___________####

_________##.0.##________##.0.##

_______###################

______#####################

_____.########.o.###.o.#########

____#########################

_____#####”......__V____V__......”####

________#######_______#######

_____________#############

_________________#####

_________________####_____________..

_________________####___________####

_________________####_________#######

_________________####________###___###

_________________####_______###_____###

_________________.####______###______###

__________________.####____####______.###

___________________.####__####________.###___.#

____________________.########__________###...##

______________________######_____________####

Final estranho, – “”, , , ,

, . , . .

, , – dev/null.

, . . « — ».

__________$$$$$$__________________$$$$$$

_______$$$$$$$$________$$$$$_______$$$$$$$$

_____$$$$$$$$$$$$____$$$$$$$$$____$$$$$$$$$$$

___$$$$$$$T$$$$$$$__$$$$O$$$$$$__$$$$$$Bi$$$$$$

__$$$$$$$_$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$_$$$$$$$

__$$$$$____$$$$$$$$$$$$$$$$$$$$$$$$$$$___$$$$$$

__$$$$________$$$$$$$$$$$$$$$$$$$$$$$_______$$$$

___$$$____________$$$$$$$$$$$$$$$___________$$$

____$$$___________$$$$$$$$$$$$$$$__________$$$

_____$$$___________$$$$$$$$$$$$$__________$$$

______$$__________$$$$$$$$$$$$$$__________$$

_______$$________$$$$$$$$$$$$$$$_________$$

________$_________$$$$$$$$$$$$$__________$

________$___________$$$$$$$$$$$__________$

_______$_____________$$$$$$$$$____________$

______$_______________$$$$$$$______________$

_____$_______________$$$$$$$$______________$

____$_____________$$$$$$$___________________$

_________________$$$$______________________T

__________________$$______________________O

__________________$______________________Bi