Pelo terceiro ano consecutivo, o

The Standoff continua sendo a principal competição do fórum Positive Hack Days - uma batalha cibernética entre equipes de atacantes, defensores e centros especializados de segurança (SOC). Os jogos de

2016 e

2017 mostraram que o formato da competição o mais próximo possível da realidade é compreensível e interessante não apenas para os participantes, mas também para os visitantes da conferência. Portanto, os organizadores não duvidavam de fazer ou não o Standoff deste ano. No total, o The Standoff 2018 contou com

19 equipes .

Por quase 30 horas, eles lutaram pelo controle da cidade. Os defensores defenderam persistentemente os objetos que lhes foram confiados, mas os atacantes ainda conseguiram invadir algo: alguns objetos foram intencionalmente deixados desprotegidos pelas regras. Mas a batalha entre as equipes atacantes acabou sendo quente: a classificação mudou dramaticamente literalmente meia hora antes do final do jogo. Contamos o que aconteceu no site por dois dias.

Primeiro dia: atacantes sondam o chão

O dia não foi muito agitado. Os atacantes levaram muito tempo para explorar a situação e examinar cuidadosamente os objetos do campo de jogo. Segundo a lenda, a batalha se desenrolou em uma cidade cuja economia inteira é baseada em tecnologia digital. Na cidade, havia TPPs e uma subestação, uma ferrovia, vários escritórios, casas “inteligentes” com recuperação de energia, bancos com caixas eletrônicos e quiosques de autoatendimento, comunicações móveis, Internet e vários serviços on-line.

Layout de polígono de jogo

Layout de polígono de jogoPara ajudar os invasores, havia um portal interno, que hospedava informações gerais sobre a infraestrutura e uma lista de objetivos de nível superior que eles precisavam alcançar. Para tarefas concluídas com sucesso, os organizadores cobraram das equipes o público (moeda virtual da cidade). De acordo com as regras do jogo, venceu o time atacante, que ganhará mais público.

Os primeiros ataques foram registrados mais perto do jantar. As vítimas foram alguns objetos de infraestrutura urbana, que incluíam sistemas de controle para câmeras, semáforos e ventilação.

A equipe do Antichat descobriu vulnerabilidades nas câmeras e lançou um ataque de negação de serviço. Às 11:20, a equipe obteve acesso aos sistemas de videovigilância e por duas horas tentou desativá-los. Como na vida, foram definidas senhas simples em algumas câmeras que podiam ser facilmente captadas. Como resultado, os atacantes conseguiram simplesmente desligar algumas das câmeras e outras - para desativar o uso de explorações publicamente disponíveis.

Em seguida, a Antichat está de olho nos sistemas de aquecimento. A equipe ganhou acesso ao controlador que controla o aquecimento e a ventilação e começou a ligar e desligar o aquecimento. No entanto, os organizadores contaram parcialmente essa tarefa no programa de recompensas de bugs, pois nessas condições era necessário desativar os sistemas de ventilação e controle de tráfego.

Às 12 horas, a equipe "CARKA" descobriu vulnerabilidades no software do sistema de controle de processo automatizado, mas não conseguiu navegar a tempo de usar essa chance e invadir a infraestrutura.

Na mesma época, a equipe SOC da Rostelecom fez um relatório no palco principal do fórum, que monitorava um escritório desprotegido, segundo a lenda, a empresa de engenharia Sputnik. Ela disse que uma das equipes atacantes conseguiu quebrar a rede do escritório e obter direitos de administrador de domínio usando força bruta e exploração de vulnerabilidades.

No meio do dia, "CARKA" descartou as senhas de todos os assinantes do portal da operadora de telecomunicações e tentou vender as contas descartadas a um comprador no mercado negro, mas ele percebeu que eram fictícias e se recusaram a comprar. A operadora de telecomunicações imediatamente após receber reclamações dos assinantes, restaurou as contas do backup e fechou o buraco no portal. Além disso, a equipe tentou passar os registros contábeis no programa de recompensas por bugs, mas, para isso, ajudou um centavo. Observe que isso não foi uma omissão da equipe de proteção, pois os organizadores pediram temporariamente para desconectar o WAF do portal para instalar atualizações e testar novas funcionalidades, usadas pelos atacantes.

Os advogados de telecomunicações - a equipe que você não deve deixar passar - observaram que os hackers estavam focados principalmente em invadir o portal e as interfaces da web. A maioria dos recursos relacionados às telecomunicações era controlada pelos defensores, mas conforme planejado pelos organizadores, alguns dos recursos permaneceram desprotegidos. Por exemplo, a equipe não protegeu contra roubo de identidade, redefinição de senha na sua conta e interceptação de mensagens SMS, e a equipe SOC ANGARA registrou apenas esses incidentes, que foram posteriormente utilizados pelos oponentes. A propósito, você não deve também nos contar sobre as tentativas dos atacantes de aplicar a engenharia social: alguns dos participantes, lembrando a experiência bem-sucedida do ano passado da equipe "CARKA", tentaram obter dados dos defensores, apresentando-se como repórteres. Mas os defensores não caíram nos truques astutos dos rivais.

À noite, os atacantes descobriram que F tem sua própria criptomoeda. Os participantes tiveram a oportunidade de ganhar audiências adicionais em ataques DDoS distribuídos vinculados ao blockchain. A primeira equipe que decidiu ganhar dinheiro extra acabou por ser "TSARKA": por volta das seis horas da noite, eles invadiram um carro para usá-lo na mineração.

Às oito horas, o "CARKA" descobriu vulnerabilidades no software do sistema de controle de processo automatizado, mas não conseguiu se orientar a tempo de usar essa chance e invadir a infraestrutura. Portanto, a equipe mudou para outros objetos: às nove, ficou claro que ela havia descoberto o carro por coordenadas GPS. Um pouco mais tarde, as equipes “CARKA” e Sploit00n invadiram quase simultaneamente os assinantes da operadora de telecomunicações: eles interceptaram mensagens SMS com informações comprometedoras para o gerente principal da companhia de seguros da cidade. Observe que a segurança dos dados do assinante não era controlada pelas equipes de defesa. Para uma missão concluída com sucesso, os atacantes receberam 250.000 publicações.

No final do dia, atacantes desconhecidos tentaram desbloquear contas da telefonia SIP on-line, mas devido à edição oportuna pelos defensores da configuração do aplicativo de telefonia por computador Asterisk, o que complica a força bruta on-line, esse ataque não teve êxito. Também ocorreu que os atacantes aparentemente não tiveram tempo suficiente para a preparação preliminar: tentaram puxar números de telefone inexistentes: números válidos eram de 10 dígitos sem código de país ou cidade e os participantes brutalizaram os de 9 dígitos.

Um pouco mais tarde, foi feita uma denúncia pela equipe de defensores do banco Jet Antifraud Team, que disse que durante o dia ela conseguiu bloquear cinco transações ilegítimas no valor de 140 pessoas - podemos dizer que foi um aquecimento antes dos ataques noturnos.

De acordo com os resultados do primeiro dia, os organizadores que assistiram ao confronto observaram que os participantes foram cautelosos pela primeira vez e não fizeram nenhuma tentativa de realizar ataques sérios. Os atacantes, se eles agiam, eram muito diretos e sua atividade era muito perceptível. No final do dia, muitos ataques ainda estavam em seus estágios iniciais, pois os atacantes não entendiam como desenvolvê-los ainda mais. Por exemplo, tendo invadido um escritório desprotegido, eles não perceberam imediatamente que o Sputnik era a empresa de gerenciamento do segmento de tecnologia e as equipes não usaram os recursos recebidos para minerar a criptomoeda local.

No entanto, durante todo esse tempo, foram enviados cerca de cem relatórios de erros sobre vulnerabilidades no programa de recompensas de bugs, contas e dados de cartões bancários foram roubados. Para essas tarefas, os atacantes também receberam dinheiro na moeda do jogo - um pouco, mas devido à quantidade, algumas equipes conseguiram marcar uma conta séria (100 mil - 200 mil publicações).

Os defensores, ensinados pela experiência de jogos anteriores, previram que os ataques começariam mais perto da noite.

A noite é a hora de ações sombrias

Os membros do Standoff

Os membros do StandoffComo esperado, toda a diversão aconteceu à noite. Assim que o dia terminou, os hackers se ativaram e tentaram explorar as vulnerabilidades que descobriram durante o dia. E de uma só vez em vários pontos da cidade ficou inquieta.

A Equipe Antifraude da Jet registrou ataques maciços, com o objetivo de roubar dinheiro das contas dos moradores da cidade. By the way, um total de 500 contas foram abertas no banco da cidade, o valor total foi de 3 milhões de público. Os atacantes tentaram sacar dinheiro - mais precisamente, pelo menos um pouco os levaram entre as contas e verificaram a força antifraude do banco. Três ataques principais ocorreram entre as 10h e as 2h. Houve cerca de 20 mil tentativas de realizar transações fraudulentas em 19 contas fraudulentas. Ao mesmo tempo, 100 contas foram comprometidas, mas o banco na época não perdeu um único rublo.

Após a meia-noite, a equipe True0xA3 decidiu competir com o "CARK" e invadiu um computador para mineração de criptomoeda. Durante a noite, as duas equipes conseguiram organizar uma pequena botnet para mineração.

De manhã, ocorreu uma inesperada trégua temporária entre atacantes e defensores. Juntos, eles começaram a estudar a infraestrutura do segmento de tecnologia. Observe que desde o ano passado, o setor industrial mudou significativamente. O modelo incluía usinas hidrelétricas e usinas termelétricas, subestações de distribuição, refinaria de petróleo, transporte e armazenamento de derivados de petróleo, armazéns ferroviários e automatizados, sistemas de enchimento de guindastes e óleo líquido, automação de edifícios BMS e sistemas de suporte à vida, sistemas de videovigilância, residências inteligentes. O software e o equipamento reais desses fornecedores foram utilizados: ABB, Advantech, Belden, GE, ICONICS, ICP DAS, Kepware, Loxone, Matrikon, Moxa, Schneider Electric, Siemens, Phoenix Contact, Rockwell, Prosoft. Os organizadores usaram versões de software e firmware com vulnerabilidades típicas conhecidas e erros de configuração, os quais são mais frequentemente encontrados na prática.

Quando as tentativas de obter acesso remoto ao sistema de controle automático de processo não foram bem-sucedidas, as equipes começaram a se conectar localmente e, sob a supervisão de defensores, examinaram para estabelecer a topologia de rede, exploraram vulnerabilidades conhecidas, mas não realizaram ataques completos em sistemas industriais.

Segundo dia: uma mudança inesperada de eventos

O Layout do Standoff

O Layout do StandoffNo segundo dia, os atacantes chegaram a outro escritório - segundo a lenda, era a companhia de seguros da cidade F. Por volta das 9h30, a equipe do SCS conseguiu obter dados pessoais dos clientes da empresa. De acordo com as equipes de advogados do SRV e SOC "Perspective Monitoring", alguns serviços foram hackeados. Uma máquina Linux foi testada por um longo período de tempo, enumerando senhas. Como resultado, usando o dicionário avançado, o SCS invadiu as contas. Além disso, os atacantes tentaram se firmar no sistema e atacar serviços internos ignorando o NGFW, mas a atividade foi suprimida. Na mesma época, a SCS levou o computador apreendido pela CARK para a mineração, mas os defensores rapidamente descobriram e eliminaram o mineiro. Em apenas 24 horas, o WAF da equipe de defensores da SRV repeliu cerca de 1.500.000 ataques e a equipe de Monitoramento Prospectivo fez 30 incidentes de segurança.

Após o almoço, as equipes da SCS, EpicTeam e Level 8 tentaram vender sujeira na alta gerência da companhia de seguros da cidade, encontrada em mensagens SMS para 250.000 publicações no mercado negro. No entanto, uma das equipes não conseguiu confirmar com documentos que essa correspondência pertence ao gerente de topo (essa informação não estava nos dados); portanto, ela recebeu apenas 100.000 publicidade por isso. Outra equipe conseguiu interceptar apenas parte da correspondência. O comprador no mercado negro, é claro, pagou por essas informações, mas não tanto quanto os invasores esperavam - apenas 150.000 publicações.

Enquanto isso, a equipe do True0xA3 começou a estudar ativamente as instalações de energia e a enviar as primeiras vulnerabilidades à recompensa por bugs. A exploração que encontraram os ajudou a realizar um ataque à subestação da usina termelétrica às 15:19: a equipe desativou o terminal de proteção, criando assim uma emergência.

No meio do dia, a equipe de segurança do jato e os defensores do RT SOC disseram que os atacantes tinham controle total sobre o inseguro escritório do Sputnik: encontraram acesso ao sistema ICS no setor de petróleo. Apesar das inúmeras tentativas noturnas, os atacantes não conseguiram romper os sistemas de defesa, mas durante o dia esses ataques foram desenvolvidos. A empresa Sputnik não garantiu a segurança de sua rede Wi-Fi e, portanto, as equipes puderam acessá-lo. Além disso, foram encontradas contas para acesso remoto via TeamViewer à máquina de um engenheiro de sistema de controle de processo automatizado. Os encaminhadores, é claro, usaram isso em seu proveito e assumiram o controle da sessão. Nenhum ataque grave foi registrado até esse momento, mas a equipe de segurança do jato e a RT SOC previram sabotagem no setor de petróleo.

Não tive que esperar muito. No final do dia, atacantes desconhecidos realizavam um ataque local ao sistema de suprimento de petróleo do navio-tanque: indo diretamente para o equipamento, os atacantes faziam (possivelmente por acidente) um loop na rede local, o que levava à perda de comunicação com o controlador lógico programável e o SCADA ao mesmo tempo. Por esse motivo, ocorreu um derramamento de óleo no navio-tanque, mas sem sérias conseqüências. No entanto, um trabalho tão cuidadoso e próximo na proteção de sistemas de controle industrial (do monitoramento total à reconfiguração de dispositivos de rede industrial), demonstrado pela equipe de segurança da Jet, raramente é visto na vida real.

Mas a coisa mais interessante aconteceu uma hora antes do final da batalha cibernética. A cidade abandonou o sistema antifraude. As equipes Hack.ERS e invul: $ rapidamente se aproveitaram disso. No entanto, apenas o Hack.ERS foi o primeiro a automatizar as operações e limpar completamente o banco em 20 minutos - no total, eles retiraram cerca de 2,7 milhões de publicações. Isso permitiu que a equipe subisse da décima linha da tabela do torneio e chegasse aos vencedores, eliminando a equipe "CARKA" (vencedores do ano passado) dos líderes. Em apenas 30 horas da batalha cibernética, a Equipe Antifraude Jet, que defendeu o banco da cidade, repeliu com sucesso 22.500 transações fraudulentas no valor de 97.000.

Classificação final

Classificação finalA situação na troca de criptomoedas aumentou o calor. Um total de 6 equipes de 12 mineradas: "TSARKA", True0xA3, Hack.ERS, SCS, CrotIT, invul: $. Como na vida real, o curso estava mudando constantemente: o mínimo era de 5 públicos por bloco, o máximo era de 200 públicos por bloco. Na última hora, os números mudaram dramaticamente. No total, os participantes extraíram 1776 blocos: TsARKA - 620, True0xA3 - 515, Hack.ERS - 355, SCS - 133, CrotIT - 104, invul: $ - 48. Em dois dias, as equipes ganharam: “TSARKA” - 75940 publica, True0xA3 - 40.200 publ., Hack.ERS - 35.100 publ., SCS - 12.680 publ., CrotIT - 1.905 publ., Invul: $ - 960 publ.

Já nos últimos minutos do concurso, a equipe True0xA3 organizou um blecaute na cidade. Esse ataque foi uma continuação lógica das ações tomadas pela equipe no dia anterior. Durante todo esse tempo, os participantes estudaram o estande, leram a pesquisa sobre segurança dos sistemas de controle industrial e procuraram as utilidades necessárias. Usando as vulnerabilidades do protocolo MMS, eles conseguiram causar um curto-circuito. A propósito, o mesmo ataque já foi realizado

há dois anos no PHDays VI. Isso deveria ter sido evitado pelo sistema de segurança, mas o True0xA3 conseguiu desativá-lo no dia anterior. No final, a ferrovia ficou boa: True0xA3 ganhou o controle da locomotiva, mas não teve tempo para fazer nada, e Sploit00n encontrou várias vulnerabilidades no armazém automatizado da ferrovia que permitiam alterar a lógica do PLC, mas a equipe também não conseguiu fazer modificações.

Layout da ferrovia

Layout da ferroviaPor dois dias, os eventos no local também foram monitorados com os produtos Positive Technologies: sistema MaxPatrol SIEM, solução de segurança de rede para análise de tráfego de rede, detecção e investigação de incidentes PT Network Attack Discovery, sistema de detecção de malware multiencadeado PT MultiScanner. Durante todo o tempo, apenas o PT Network Attack Discovery registrou 11.769.526 ataques. Sobre quais ataques foram registrados pelas soluções da Positive Technologies e sua análise técnica detalhada, em nosso próximo artigo.

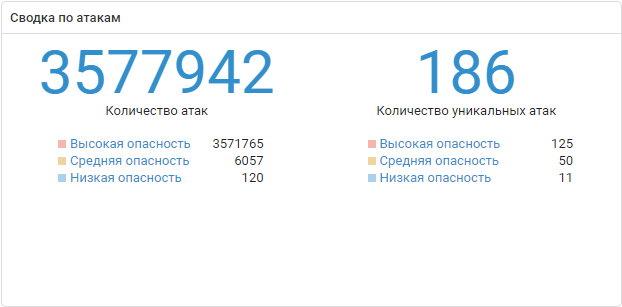

O número de ataques a objetos da cidade F em dois dias

O número de ataques a objetos da cidade F em dois diasResultados: amizade conquistada

Segundo os resultados de dois dias, podemos dizer que a amizade venceu. A batalha cibernética de 30 horas da Standoff confirmou mais uma vez que os especialistas em segurança da informação são capazes de fornecer o mais alto nível de proteção sem afetar a lógica de negócios e os processos tecnológicos dos sistemas. Os invasores não conseguiram quebrar objetos protegidos; no entanto, as equipes demonstraram que atitude negligente em relação às questões de segurança da informação pode levar. Alguns objetos e infra-estruturas foram completamente deixados sem proteção (como às vezes acontece na vida), a fim de tornar a competição mais realista e visual. Bem, para que os defensores não abusassem de sua posição e não afetassem a operação dos objetos a eles confiados (por exemplo, não desativavam os serviços por razões de segurança), os organizadores lançaram programas especiais para verificar sua disponibilidade.

Os três primeiros prêmios foram conquistados por Hack.ERS, TsARKA, Sploit00n. Os demais resultados estão

na classificação final .

Os vencedores do Standoff - Equipe Hack.ERS

Os vencedores do Standoff - Equipe Hack.ERSIlya Karpov, especialista em segurança de sistemas de controle automatizado de processos e um dos organizadores das instalações industriais, acredita que os defensores venceram, apesar do fato de que na cidade da subestação CHP, os atacantes foram capazes de sabotar e abaixar a faca de aterramento.

“O setor de petróleo, apesar das várias vulnerabilidades implementadas, erros de configuração, pontos de acesso e até a possibilidade de acesso físico, foi protegido de forma confiável pela equipe de segurança da Jet. Este ano, não vimos nenhum vetor de ataque complexo com uma mudança na lógica do trabalho: ninguém chegou aos controladores, pois os defensores trabalhavam 100% e controlavam tudo. No entanto, a equipe True0xA3 conseguiu descobrir como a subestação funciona em movimento - o ataque foi o mais difícil nos dois dias ”, disse Ilya. "Pelo segundo ano consecutivo, esperamos ataques a equipamentos de rede, já que são eles que acontecem em todos os lugares na vida real, mas permanecem desacompanhados na competição".

Segundo Mikhail Pomzov, membro do comitê organizador do PHDays, os atacantes poderiam conseguir mais:

“Este ano, todas as tarefas que os hackers enfrentaram foram projetadas para a lógica. O jogo previa objetivos ocultos que apareciam após a execução de determinadas ações ou quando um evento ocorria. Por exemplo, tendo obtido acesso a uma conta em um portal, foi possível penetrar em outros segmentos. Os atacantes agiram de maneira mais direta e não desanuviaram os ataques - eles entregaram tarefas e receberam dinheiro. Talvez eles simplesmente não tenham tempo suficiente. "

Mikhail Levin, membro do comitê organizador do PHDays, resumiu os resultados:

“O objetivo anual do nosso evento é prestar atenção aos problemas de segurança da informação, demonstrar cenários de ataque modernos e maneiras de combatê-los. Eu acredito que este ano nós conseguimos. , , , . - — , , . , , . The Standoff , ».