Inicialmente, eu só queria colocar um link para alguns comentários da primeira ramificação deste artigo , como exemplo, por que não é bom destacar portas (quanto em vão).

Bem, a resposta cresceu na folha neste artigo, e o comentário verá uma ou duas pessoas (e talvez alguém seja útil).

Não estamos falando sobre vulnerabilidade no sentido mais verdadeiro da palavra, mas sobre como negligenciar (negligência ou preguiça) atirar no pé imediatamente com uma longa rajada.

A equipe do UpGuard Cyber Risk encontrou um "buraco" em que muitos documentos, incluindo documentos secretos, estavam mentindo (não posso escolher outra palavra) no acesso público direto.

Para avaliar a seriedade - entre as empresas cobertas por essas divisões de “buracos” estão a VW, Chrysler, Ford, Toyota, GM, Tesla e ThyssenKrupp.

Os dados para todos os tipos diferentes, graus de confidencialidade e sigilo de "assinatura", mas ...

Onde arrastado encontrado

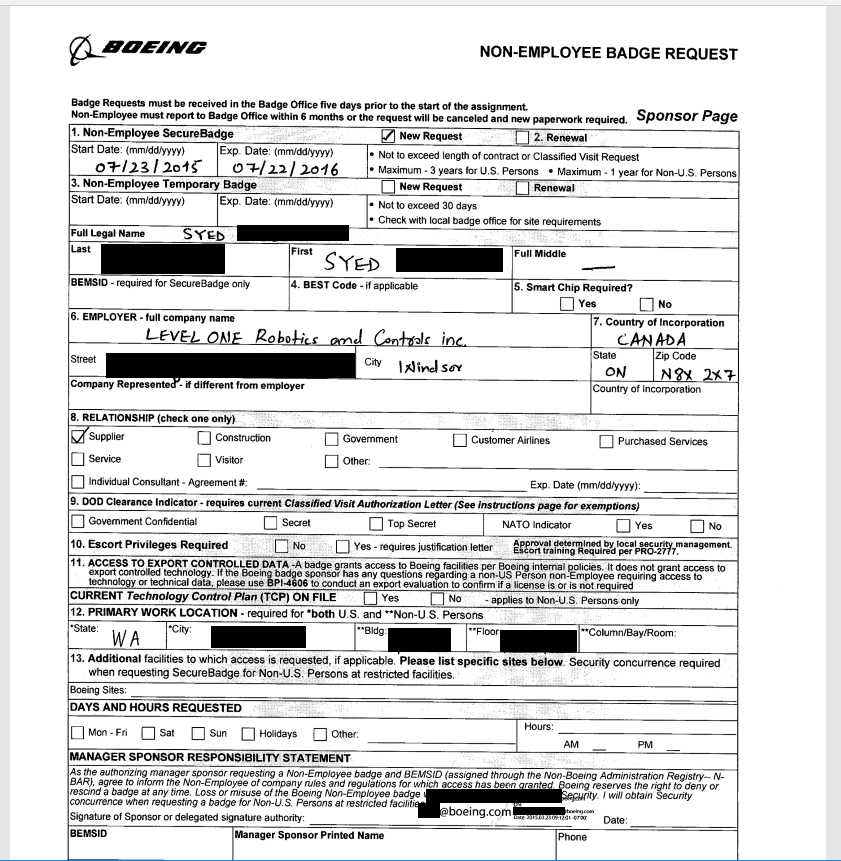

Em servidores acessíveis ao público pertencentes ao grupo Level One Robotics, "um provedor de serviços de engenharia especializado no processo de automação e montagem de OEMs" ...

A lista das empresas manufatureiras realmente afetadas, veja acima.

O que arrastado encontrado

Cerca de 157 GB de bens, incluindo diagramas de linhas de montagem (por mais de 10 anos), planos de localização para instalações de fábrica, configuração e documentação robótica, formulários de solicitação com IDs de funcionários, formulários de solicitação de acesso VPN, acordos de não divulgação (risos aqui), etc. .d. etc. Isso é verdade para quase todas as empresas acima. Além disso, dados pessoais de funcionários (Nível Um e outros), incluindo digitalizações de carteiras de motorista e passaportes, dados comerciais de Nível Um (faturas, contratos e detalhes de contas bancárias). Mas então, para um aquecimento.

E finalmente aparentemente para terminar completamente, o nível de acesso (conjunto de permissões) instalado no servidor, no momento da abertura do "buraco", apareceu repentinamente como gravável , ou seja, alguém poderia alterar os documentos ali, por exemplo, alterando o número da conta bancária nas instruções para o contador para transferência direta, ele poderia se inscrever como um ente querido na equipe, ele poderia aderir a um programa malicioso etc. alegrias.

Como arrastado parado por

E aqui (como eu já sugeri acima) tudo é muito simples - o servidor foi (ou subitamente se tornou) acessível através do rsync . O servidor rsync não era limitado por IP (não no nível de usuários, chaves etc.), ou seja, todos os dados podem ser baixados por qualquer cliente rsync conectado à porta rsync.

Mais uma vez - o rsync estupidamente estendeu uma porta aberta do lado de fora, sem nenhuma verificação adicional.

Provavelmente simples - a configuração errada (o efeito de vários cozinheiros na mesma cozinha, etc.).

Não sei (e o UpGuard é silencioso) o que exatamente estava lá - se o ssh estava aberto (o que é improvável), foi para o rsh como uma camada de transporte, uníssono direto ou outro método de soquete, rdiff ou csync via HTTP, etc. Existem muitas opções, mas a questão é que, em qualquer caso, o "vetor de ataque" seria anulado pela regra de firewall mais simples que permite a conexão apenas a portas estritamente definidas e a partir de 127.0.0.1 , [::1] e alguns "amigos" endereços, também conhecidos como lista de permissões.

O que temos

A automação da produção mudou o setor, mas também criou muitas novas áreas de risco, nas quais o elo mais fraco (incluindo o fator humano, seja por intenção maliciosa, devido a supervisão, configuração incorreta ou estupidez da preguiça) anula todo o sistema de segurança corporativo, o que significa que as empresas precisam cuidar mais seriamente de todos os links envolvidos no ecossistema digital da organização.

E no seu VPS-ke (ou talvez em outro lugar, onde o tráfego possa ser encapsulado amanhã ou de alguma forma desviado para "fora"), feche tudo, desde o pecado, com uma lista branca (lista branca), para que amanhã algum serviço tenha acesso repentino ao exterior ( ou um novo vetor de ataque que apareceu) não diminuiu sua segurança abaixo do rodapé.

Bem, coloque um auditor familiar no seu "provedor de engenharia e outros serviços" ...

De repente também portas rsync destacam-se - estigma na arma.