No artigo, contarei a experiência de criar a interação de rede entre computadores físicos e máquinas virtuais criadas no ambiente VMWare Esxi 6.7. A organização do roteamento entre todos os dispositivos é realizada usando o Mikrotik CHR.

E então, vamos começar

1. Introdução

Em alguns casos, às vezes é necessário combinar máquinas físicas em uma infraestrutura de rede com máquinas virtuais. Ao mesmo tempo, verifique se cada espaço de endereço está isolado um do outro, mas forneça acesso a máquinas virtuais compartilhadas a partir de qualquer dispositivo dentro da infraestrutura.

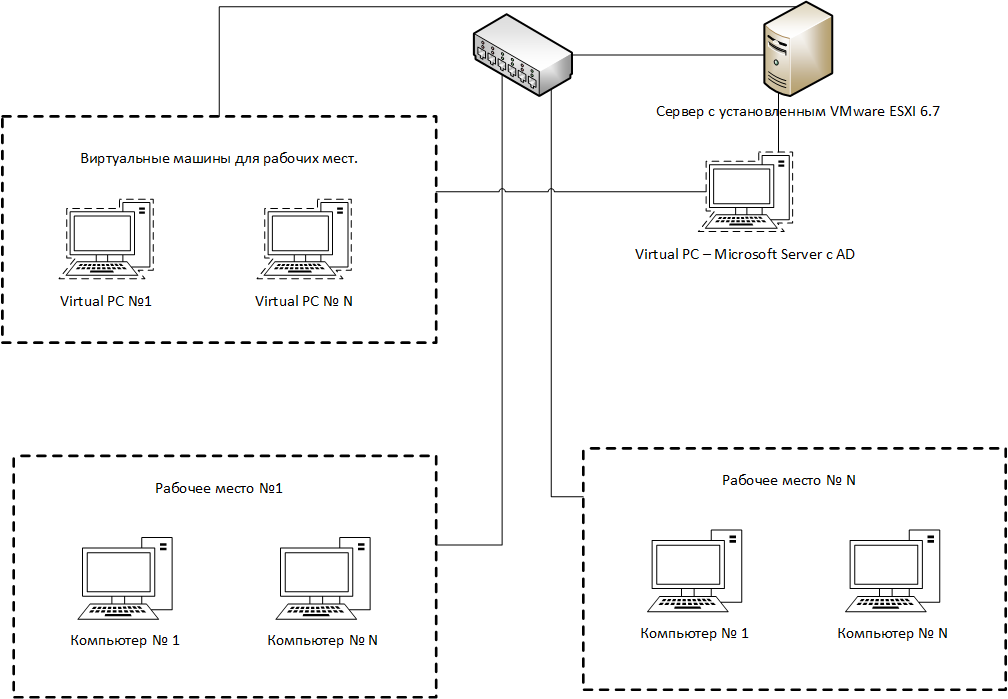

Eu darei a topologia inicial.

O que temos:

- Comutador D-Link Máquinas físicas e um servidor com VMWare ESXI estão conectados a ele. O próprio switch está conectado ao equipamento superior da organização.

- Alguma frota de máquinas físicas.

- Um conjunto de máquinas virtuais.

- Uma máquina virtual na qual o Windows Server e o AD estão instalados.

Desafio

É necessário combinar 2 máquinas físicas e 2 máquinas virtuais em um espaço de endereço. Ao mesmo tempo, a infraestrutura geral da organização não pode ser afetada. Cada conjunto de máquinas deve ser isolado um do outro, mas deve ser fornecido com acesso à Internet e acesso ao AD.

Implementação

Inicialmente, começamos colocando as portas no comutador às quais as máquinas físicas estão conectadas em suas próprias VLANs, que não estão na infraestrutura da organização. O resultado é que existem duas máquinas físicas em cada VLAN. Em seguida, colocaremos todas as VLANs criadas no servidor em que o VMWare está instalado.

No comutador virtual VMWare, obtemos a seguinte estrutura:

Para organizar o roteamento e a sub-rede, usamos o Mikrotik CHR. No servidor VMWare, dividimos as VLANs criadas entre as máquinas virtuais e o Mikrotik. Como resultado, obtemos a seguinte visualização para cada VLAN:

A nova topologia com o Mikrotik CHR é a seguinte:

Como resultado, as seguintes interfaces chegam ao roteador virtual:

- Interface para acesso à rede interna da organização

- Interface com endereços IP reais

- A interface de cada VLAN criada

Configurar o Mikrotik CHR

Para todas as interfaces criadas no roteador, adicione um comentário e defina um nome.

Interfaces/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

Agora, para cada interface, podemos definir nosso próprio espaço de endereço; em cada espaço de endereço, o servidor DNS será uma máquina virtual com Windows Server e AD. Assim, cada dispositivo pode ser adicionado ao AD criado. Dentro do AD, também especificamos o servidor DNS da organização.

Endereçamento /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

Para garantir o isolamento de cada sub-rede, criaremos uma regra apropriada, mas ao mesmo tempo forneceremos acesso à rede em que o Windows Server com AD está localizado (cadeia direta). Também proibimos pacotes ICMP entre redes (cadeia de entrada).

Firewall /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

Para simplificar o trabalho, colocamos as interfaces necessárias em uma lista, garantindo a conveniência de configurar o firewall.

Após todas as configurações, obtemos a seguinte situação do servidor DHCP:

Como você pode ver, as máquinas ocupam endereços de determinadas redes.

Sumário

Usando o Mikrotik CHR virtual, é fornecida interoperabilidade entre máquinas físicas e máquinas virtuais. A separação de cada conjunto de máquinas em seu próprio espaço de endereço permite isolar objetos criados.