Quero que você entenda por que começo meu discurso com esse slide em particular. Quero dizer quão pouco você sabe se acha que ruim sempre significa maldoso, odioso e bom sempre bom e fofo. Quero que você se lembre dessa foto de gatinhos quando começar a contar coisas realmente terríveis.

Minha apresentação é chamada "Roube tudo, mate todos, cause um colapso financeiro completo ou como entrei e me comportei mal!" simplesmente porque fala sobre a falha de um sistema de segurança.

A legenda da foto com os gatinhos diz: “Exército das Trevas. Mais doce do que você esperava. No slide com o nome da apresentação, há um prato com a inscrição “O guarda voltará em 5 minutos”.

Vou explicar para você que os problemas de segurança física e tudo relacionado a eles são o nosso ponto mais fraco, porque as pessoas contrastam o bidimensional com o tridimensional e o simples com o difícil, quando se aproximam das portas da frente. Veja bem, Jason I. Street tem muito mais letras depois do sobrenome, então deixe-me me apresentar primeiro. Eu tenho trabalho diurno e noturno. O trabalho diário é que estou atuando como vice-presidente de segurança da informação na empresa financeira Stratagem 1 Solutions. Eu trabalho em um estande de escritório, cercado por muitos eventos interessantes. Observo firewalls, monitorei sistemas de identificação, construí nossa própria infraestrutura e encontro maneiras mais criativas de protegê-la daquelas pessoas que podem “nos seguir”, e meu trabalho principal é uma “equipe azul”, ou seja, proteção.

Meu trabalho noturno é atuar como CIO - diretor de estratégias de informação e, cerca de 3 vezes por ano, faço testes de penetração, esse é o meu trabalho principal. Falo em eventos semelhantes em todo o mundo, escrevi o livro Dissecting the Hack: The F0rb1dd3n Network no gênero de detetive de documentários, escrevo artigos e faço tudo isso à noite. À tarde, reajo a incidentes e, à noite, crio incidentes para outras pessoas, é mais conveniente para os dois lados.

Gosto de ver essas fotos. Neste boné de beisebol e óculos escuros, fiquei uma hora em frente ao prédio da instalação protegida do parque industrial no domingo, na ausência de outro tráfego, e um guarda passou por mim duas vezes, que nem sequer perguntou o que eu estava fazendo na calçada e por que estava inspecionando o prédio vigiado, e Eu não registrei esse incidente.

Na segunda foto, estou usando óculos, estava prestes a me candidatar a um emprego, aqui estou usando uma camisa colorida da comunidade de hackers BlackHat porque gosto de usar "adesivos de aviso". Eu nunca consegui esse emprego porque não estava qualificado o suficiente, mas consegui obter os dados deles. Essa foi a minha vitória.

No próximo slide, você vê mais duas fotos que eu também gosto.

Acho que a camiseta com a inscrição é a melhor, porque quase roubei o carro. Eu estava em um hotel na costa e o estacionamento me forneceu um carro, mas expliquei a ele que não podia pegar esse carro agora, ele perguntou o porquê e eu respondi - porque eu o roubava. Aparentemente, ele comprou a inscrição na minha camiseta "Eu sou a fonte do problema" e decidiu me dar o carro de outra pessoa. Demorou um pouco para entender o que eu quis dizer, então tive que dizer a ele: "Você precisa levá-la de volta porque o proprietário pode precisar dela".

A próxima camisa é a minha favorita. Em um dos locais mais protegidos que já vi em minha vida, diretamente em frente ao Marco Zero, nível zero do World Trade Center, em Manhattan, um esquadrão da SWAT atravessa o corredor até o elevador principal, que é guardado por 8 guardas, esses K9 com suas metralhadoras, e eu estou em nos andares superiores, fico assim em uma camisa com o distintivo “Geek da sua empresa”. Sim, acima de tudo, gosto mais desta fotografia, e mais tarde vou falar um pouco mais sobre essa história.

Tenho o CISSP (certificado de segurança da informação da organização sem fins lucrativos International Information Systems Security Certifications Consortium) e acho que, de acordo com o código de ética, devo mencionar que, em minha apresentação, usei citações do tratado "A Arte da Guerra", de Sun Tzu, estrategista chinês e pensador do século V.

Portanto, minha apresentação consiste nas seguintes partes:

Entrada;

Fato é um fato que encontraremos ao discutir este tópico;

Regras - 2 regras que eu criei enquanto fazia meu trabalho;

Resultados - teremos até 3 resultados decorrentes dessas 2 regras;

Conclusões e / ou discussão.

Então, por que exatamente esse tópico? Eu falei sobre isso no ano passado na conferência 36 CHARGE, sobre o início da engenharia social, sobre as coisas que você poderia fazer para tentar entrar no prédio vigiado. Essa foi a primeira parte e, francamente, recebi algum feedback depois disso e fui abordada com todo tipo de perguntas difíceis.

Mas não sou especialista no campo da engenharia social, não sei nada sobre programação neurolinguística (PNL), não conheço os métodos de reconhecimento facial ou tecnologia ninja. No entanto, sou 100% bem-sucedido em penetrar em edifícios, só vou lá quando uso as habilidades dessa mesma engenharia social. Mas acredite, eu não sou forte nisso, apenas é a nossa segurança moderna.

Acho que você não aprenderá nada de novo comigo, então essa é mais uma palestra educacional que mostrará o início do caminho, mas espero que depois disso você se lembre de algo que o forçará a olhar em volta e dar uma nova olhada em coisas que lhe parecem familiares e melhore sua percepção do ambiente.

Mas agora não vou falar sobre engenharia social, então esse é todo o dano que eu poderia causar depois que seu segurança me permitiu passar pelas portas da frente.

Então, fato número 1: entrei! Tirei esta foto assim que abri a porta e fui até o corredor. Vi uma porta para os funcionários, era uma porta para a área protegida e apenas passei por ela pressionando os botões 1-3-5.

Eu poderia pressionar 5-3-1 ou 3-1-5, não importa, eu abriria mesmo assim, porque pressionei botões cuja superfície foi limpa por uso frequente mais do que outros. Voltei de lá 10 minutos antes do início da nossa reunião, e ninguém sabia que eu estava lá.

Outro incidente engraçado foi quando fui procurar outro emprego. Decidi ser um cara mau e, quando assinei na recepção, roubei uma caneta deles. Então eu perguntei onde eles tinham um banheiro. Isso não é porque eu bebo muita Coca Diet, eu simplesmente "me perco" nesses grandes edifícios e posso passear por horas em busca desse banheiro, enquanto inspeciono o prédio inteiro.

Em busca de um banheiro, tropecei inesperadamente em uma parte protegida do território da área de trabalho e encontrei uma entrada para os funcionários. Parecia que os guardas desta instalação exibiam seus sistemas de segurança de milhões de dólares, mas quando olhei para a porta, vi uma coisinha, uma dobradiça que segurava a trava da porta. Se eu tivesse um preservativo, eu o adaptaria para impedir que a porta se fechasse. E então me lembrei da maçaneta roubada, desaparafusei a tampa e coloquei na dobradiça, e a porta não se abriu. Quando voltei para lá 20 minutos depois de caminhar pela zona “restrita”, a tampa ainda estava lá. Ninguém descobriu que eu estava na instalação vigiada, e foi divertido!

Portanto, não sou um serralheiro da categoria mais alta e não preciso ser um serralheiro para que as pessoas me deixem entrar pela porta da frente. Não preciso ser um codificador super ninja apenas para roubar um disco rígido de dados do seu computador. Este vídeo mostra minhas habilidades como cracker mestre e uma chave mestra exclusiva - a capa de uma pasta de papelão. Simplesmente insiro uma folha de papelão entre as persianas de uma porta fechada, passo-as de baixo para cima e as portas se abrem com uma "chave" tão simples.

Mais adiante no slide, outra “chave” é mostrada - um e-mail falso que eu coloquei no meu iPad. Se você apenas imprimir, parecerá falso, eles dirão: “você mesmo imprimiu!”, Mas quando o vêem no tablet com esses links azuis, eles dizem: “Oh, é mágico, deve ser verdade!”

Eu tive que chegar às instalações vigiadas em Nova York porque o administrador da rede percebeu que muito tráfego de rede vinha do computador do vice-diretor financeiro da empresa. Portanto, um especialista em rede tão legal, como eu, tinha que chegar a esse objeto e descobrir o que estava acontecendo com a rede. Essa era a lenda, e passei duas horas no Google Docs escrevendo esta carta. Então, aqui diz que o novo proprietário desta empresa ficou muito chateado com esse triste evento e se voltou para outra empresa com o pedido de enviar seu melhor especialista em rede, ou seja, eu, para verificar o servidor principal. Bem, a segunda carta foi endereçada a mim pessoalmente, como se fosse do diretor de segurança da informação da segunda empresa, e ele escreveu que eu deveria desistir de todos os meus negócios e chegar lá amanhã. E que eu tenho que fazer o trabalho "excelente", porque "muitos olhos" olham para este projeto. Em geral, fiz parecer urgente e político, de modo que ninguém ficou particularmente surpreso com a minha chegada. Eu mostrei essa carta para o “cara da rede”, ele me levou ao escritório, conversamos com o diretor de segurança da informação por 10 minutos. E então esse cara me acompanhou em todos os desktops com computadores, mas eu poderia inserir livremente meus pen drives onde quisesse e fazer o que quisesse. Então, eu realmente amei essa carta.

Então, eu não me importo com seus cartões de crédito, não me importo com a lei Sarbanes-Oxley, com ISOs, que o Leicester tem Linux, eu só quero te foder, arruinar seu humor da pior maneira, eu quero ser a pior que talvez isso aconteça com você no pior momento. Lembra dos gatinhos?

Então, essas são minhas duas regras que tirei do filme Serenity: "Quero estragar tudo" e "Vamos ser bandidos".

É como um time vermelho contra um azul, então não se ofenda se eu acertar você abaixo da cintura. É como aqueles banqueiros que são sequestrados e mantidos reféns por toda a família até que as portas do banco sejam abertas aos ladrões. Não é engraçado, realmente ainda está acontecendo. Essa é uma das coisas que as pessoas dizem que não há nada de novo nela. O conceito do que estamos fazendo é retirado do filme de 1992 "Sneakers". É como se as pessoas estivessem contratando você, para que você invadisse alguns lugares para garantir que ninguém pudesse invadi-los.

Agora ficou melhor com esse negócio, mas ainda assim, o conceito é preservado, não é novo e há pessoas que entendem isso melhor do que eu.

Outra coisa que precisamos entender é que o gerenciamento é uma resposta, não um aviso. Vou citar Dan Erwin, um oficial de segurança da Dow Chemical em 2008, dizendo: "A melhor maneira de chamar a atenção da gerência em um plano de desastre é queimar um prédio do outro lado da rua".

Saudações a todos os presentes - eu sou esse fogo! E agora vamos para a parte divertida da apresentação, na qual falarei sobre várias maneiras de acender essas luzes.

A inscrição no desmotivador: "Simpletons. Até os patinhos sabem como reconhecê-los!

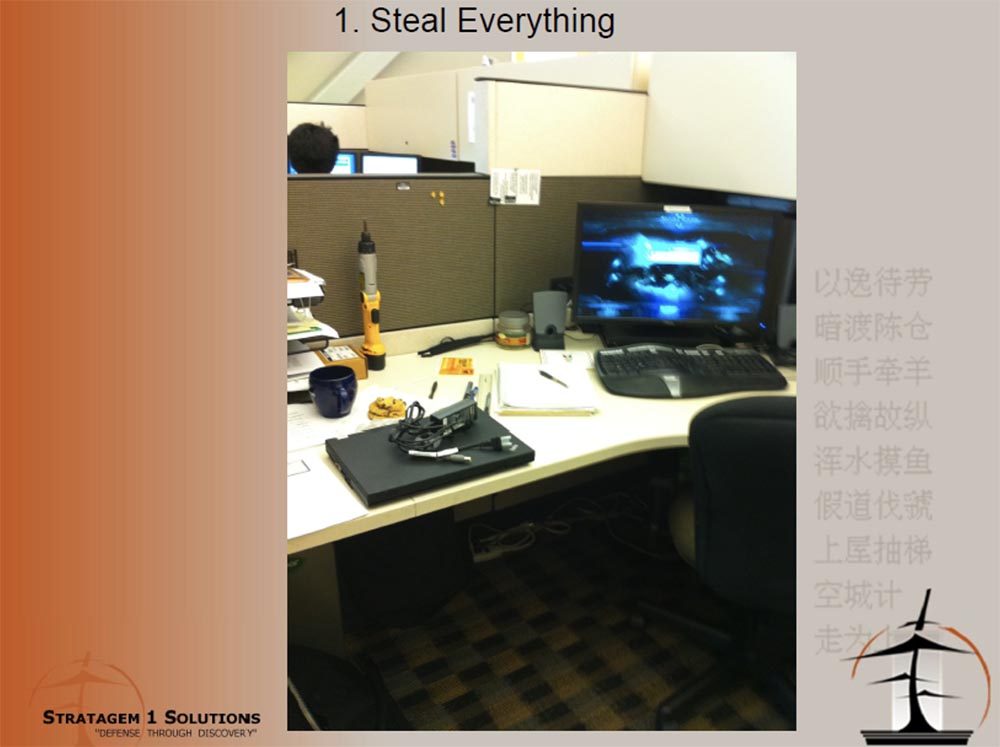

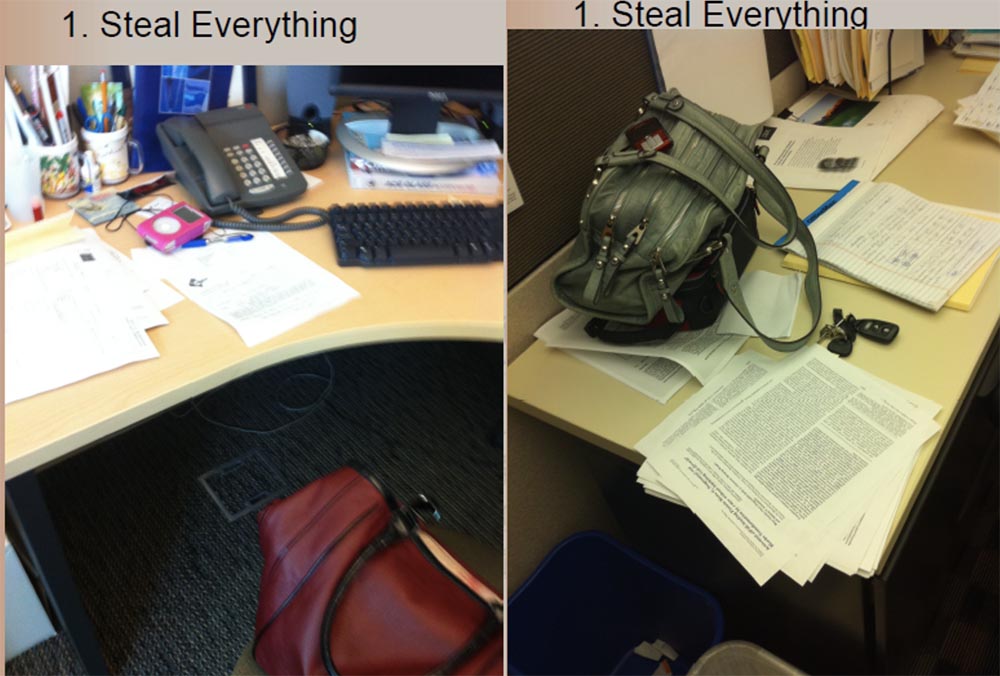

A inscrição no desmotivador: "Simpletons. Até os patinhos sabem como reconhecê-los!Os slides abaixo mostram o que chamo de "use fatos ruins" porque roubei este telefone, "estupro" este laptop e 30 laptops neste escritório não tinham cabos anti-roubo, porque a gerência acreditava que eles eram " protegido ". Quando cheguei lá, eles estavam apenas equipando laptops com cabos anti-roubo, e um cara deixou o laptop na mesa junto com um cabo e uma chave de fenda, provavelmente para que fosse conveniente para um ladrão desapertar o cabo se ele estivesse conectado ao laptop. Mas como estava com fome, roubei apenas biscoitos da mesa dele.

As pessoas pensam que a segurança não deve ser tão minuciosa que usem cabos de roubo para proteger seus laptops. Como você precisa conectá-lo à mesa, e isso é difícil, você precisa se curvar, então vamos colocar esse cabo sobre a mesa, porque ninguém o puxará. E você sabe que a maioria dos guardas de segurança realmente não tenta puxar este cabo para verificar, mas eu não sou um guarda de segurança, sou um ladrão, vou puxá-lo para tentar roubar um laptop.

Alguns caras usam um bloqueio de código, mas garanto que, se esse código for 0-0-0-0, tentarei digitá-lo, se for 1-1-1-1, tentarei também e tentarei discar até 9-9- 9-9. E se você é tão engenhoso que digita 0-0-0-7-7, porque pessoas como você gostam de mover apenas a última ou a primeira roda do castelo, tentarei essa opção e ainda abrirei o castelo.

Vou vasculhar todas as gavetas da sua mesa e todos os armários, e vou procurar todo tipo de coisa lá. Um colega decente e honesto não vai olhar para a mesa de outra pessoa o que está lá, mas eu não sou assim. No slide à direita, você vê o laptop de um cara, ele consertou o laptop absolutamente corretamente e pensou que agora que ele tem um cabo tão brilhante, seu laptop está protegido contra roubo. Mas então ele colocou as chaves na gaveta superior de sua mesa e atravessou toda a segurança.

O próximo slide mostra por que eu roubei esse iPod retrô, essas chaves de carro e uma carteira de motorista. Porque eles estavam mentindo sem vigilância.

Agora imagine que eu peguei as chaves dela, fui até o estacionamento, abri o carro e depois as coloquei no lugar. E depois do trabalho, eu estaria esperando por ela no banco de trás do carro com uma arma na mão. Na carteira de motorista, eu descobriria o endereço de sua casa e poderia enviar pessoas que matariam sua família se ela não voltasse ao trabalho e roubasse os dados necessários para mim.

Os trabalhadores devem saber que seus pertences pessoais pertencem apenas a eles, mas seu roubo pode causar um duro golpe não apenas a eles, mas também à empresa em que trabalham. Portanto, eles mesmos devem garantir a segurança de seus pertences. Vamos lembrar os gatinhos fofos do primeiro slide.

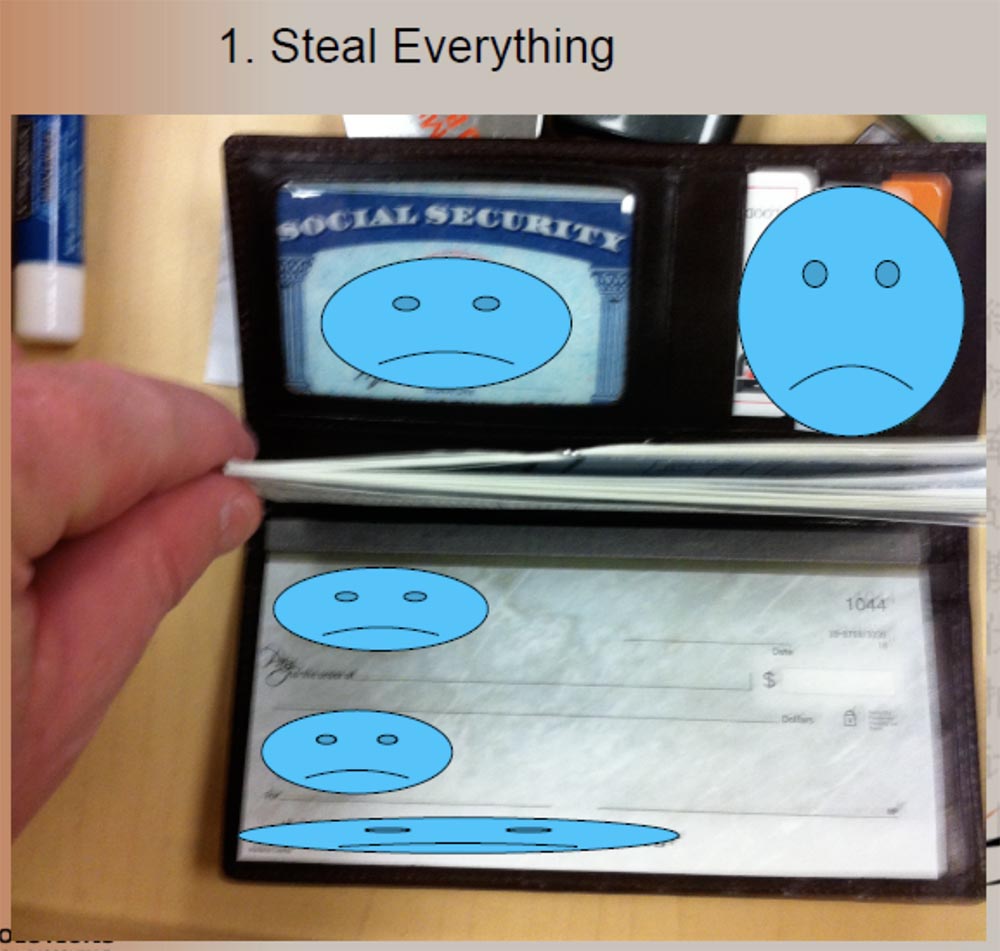

Veja o próximo slide, você sabe por que existem tantos emoticons tristes? Como esse é um "game over" completo para o proprietário dessa carteira - há um talão de cheques vazio, cartões de crédito, carteira de identidade e cartão de seguro social com a assinatura do proprietário aqui.

Quando eu ia roubar meu primeiro carro, muitas pessoas estavam girando lá, e então cheguei às 2 da manhã e abri três Mercedes-Benz e um Beamer e levei menos de 60 segundos, como no filme com Nicholas Gaiola. Você deveria ter visto o gerente de segurança quando cheguei a ele e joguei 4 chaves nesses carros na mesa - a expressão no rosto dele era simplesmente indescritível.

A propósito, incluí este slide na apresentação - esta imagem da área de trabalho em minha casa.

Portanto, eu gostaria que os funcionários adotassem contramedidas contra roubo, para que trancassem as caixas no trabalho, mesmo que deixem o local de trabalho por um curto período de tempo, não deixem carteiras, cartões de crédito, cheques nas mesas, garantam a segurança de sua propriedade no trabalho e em casa, a segurança de seus funcionários. carros. Quero que eles entendam que é proibido que duas pessoas passem o “passe” em um passe e expliquem aos outros que isso ameaça sua própria segurança. Você não pode passar o certificado emitido pela empresa para ninguém, não pode deixar seu computador, laptop e smartphone sem vigilância. Finalmente, se você vir uma pessoa suspeita ou alguém que não deveria estar dentro ou fora do prédio, informe imediatamente a segurança ou a polícia.

Você sabe o que eu fiz uma vez? Eu apareci em uma cruz de cadeira de rodas com 4 livros nas mãos. "Jason, seu idiota!" E eu sou assim - sim, estou tentando roubá-lo, você realmente acha que estou preocupado com minha posição de desvantagem, porque não deveria estar neste carrinho? Eu sou mau, realmente vou fazer ISSO, e você me deixou entrar no objeto protegido com esses 4 livros.

Quero observar que você mesmo não precisa empurrar uma pessoa com deficiência para fora de portas ou abrir portas na frente dele se estiver envergonhado ou com medo de insultá-lo. Mas se você viu algo suspeito - diga. Lembre-se de que qualquer funcionário faz parte do sistema de segurança da empresa. Se você acha que algo é suspeito, não hesite em informar o guarda sobre isso, é tarefa deles verificar todos os visitantes suspeitos.

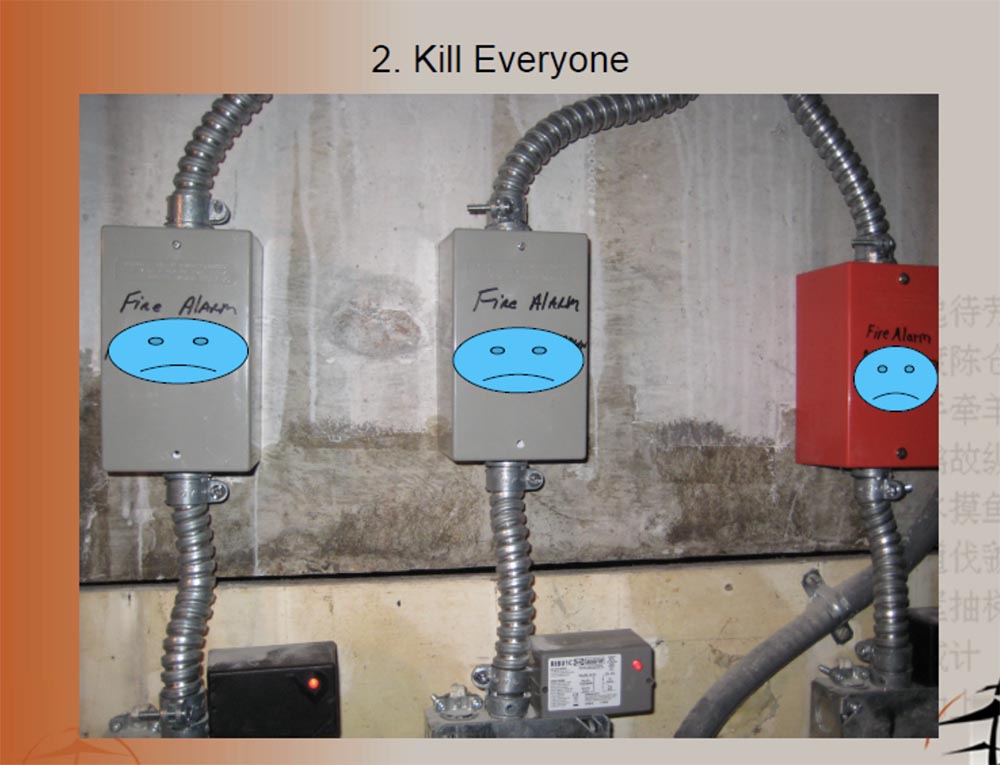

Então, descobrimos o que "roubar tudo" significa, então agora vamos falar sobre "matar todos".

Este slide mostra uma foto tirada de 2 a 30 de domingo à noite na área de trabalho do porão do hotel, fui lá de pijama e descalça, porque tirei todas as minhas roupas no banheiro da área de hóspedes e pensei no que poderia fazer aqui e como acabou que eu poderia fazer muito. Entrei na sala com equipamentos mecânicos e vi que nenhum dos disjuntores tinha trava.

Imagine que eu tenho algo como OBS, transtorno obsessivo-compulsivo, sou louco e, se esses interruptores estiverem desligados, eu os ligarei, se eles estiverem ligados, eu os desligarei, se houver um botão vermelho, pressionarei duas vezes, mas não pense que sou um completo idiota. Se houver produtos químicos venenosos lá, eles acenderão, a fumaça entrará na ventilação e um alarme de incêndio poderá disparar.

Mas não sou um tipo tão terrível de incomodar as pessoas às três e meia da noite, que querem acordar no meio da noite, despertadas por esses toques de alarme, então apenas abafo o alarme.Aqui, a propósito, como é o alarme de incêndio no mesmo porão - essas são as caixas e, embaixo delas, há botões vermelhos. Mas se você não acordar com chamadas perturbadoras, o sistema de incêndio do teto começará a borrifar água fria em seu rosto, e isso será às 2-30 da noite! Isso é muito cruel! Portanto, também desligarei o suprimento de água ao sistema de incêndio com a ajuda dessas torneiras mostradas no próximo slide.

Outro lugar ótimo para matar pessoas é a cozinha do hotel. Esse cara do slide me perguntou o que eu estava fazendo lá, mas a maioria das pessoas não perguntava.

Outro lugar ótimo para matar pessoas é a cozinha do hotel. Esse cara do slide me perguntou o que eu estava fazendo lá, mas a maioria das pessoas não perguntava.

, . , , , .

, . - , . , , . . . : «, »!

: « «» «-47», -4, , , . , ». , .

, , . . , : «!», , . , , , , , .

, , . , 2 , . : « ?», : «!», . , , . , , , . , , , . . , , – WI-Fi , , iPad , .

: , , . :

- ;

- , ;

- , / , , / , ;

- , , ;

- realizar treinamentos regulares para treinar gerentes e supervisores no reconhecimento de sinais de violência e na minimização de situações potencialmente violentas no local de trabalho;

- realizar verificações de segurança programadas e manter a funcionalidade dos locais de trabalho, incluindo saídas de emergência, alarmes, iluminação, câmeras de segurança, detectores de metal.

Ensine seu pessoal a entender uma palavra do que está acontecendo no local de trabalho, ensine-o esta palavra de código. Eu sempre digo às pessoas que o código "Oh meu Deus, ele tem uma arma, todos nós vamos morrer!" Não é o melhor código em caso de perigo. Eu os aconselho a usar a palavra Pervinca (pervinca) nesta combinação: “Onde está o Sr. Pervinca? O Sr. Perewinkle está sendo chamado! e coisas assim. Espero que um dia eles criem o Instituto Periwinkle, porque é uma palavra muito engraçada.

Verifique a segurança do seu equipamento e do seu pessoal constantemente. Quando andei sobre um objeto por uma hora, notei uma porta que eu poderia facilmente abrir. Diretamente acima dela havia uma câmera e mais duas câmeras no estacionamento, mal ajustadas. E você poderia passar por eles na diagonal, e ninguém notaria você, principalmente se você mudasse o ângulo dessa única câmera acima da porta. Comecei a conversar sobre isso com o chefe do serviço de segurança, ele acenou com a mão, disse que aquilo não fazia sentido e me convidou para o escritório dele. Não havia segurança, ele me mostrou as telas de computadores e monitores, todos desligados. Ele os ligou e uma câmera não funcionou - foi precisamente aquela câmera acima da porta, que por si só forneceu uma observação competente. Olhei nos olhos dele e disse: "Isso não é sério!". Eu acho que não foi o único que pôde verificar isso, porque agora essa pessoa já é um ex-chefe do Conselho de Segurança.

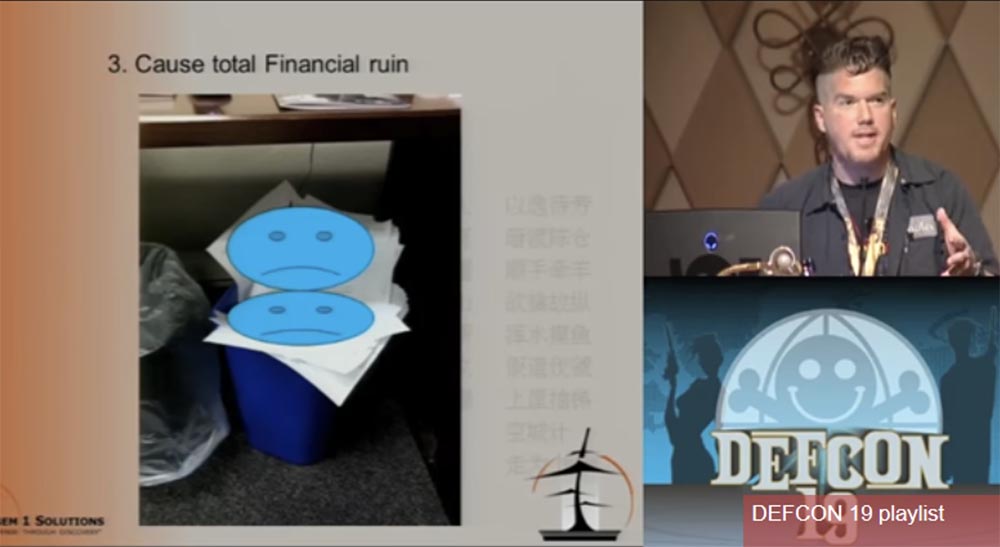

Agora vamos para a terceira parte da apresentação - o colapso financeiro completo e comece com a espionagem. Veja esses emoticons carrancudos no slide - isso significa que tudo está ruim.

Você sabe o porquê? Porque sou ambientalista! Você sabe quantas árvores pobres morrem sem sentido todos os dias pelas impressões deixadas perto da impressora? Portanto, saiba que eles não morrem em vão, porque quando eu vier, eu os pegarei. Vou libertar essas árvores! Vou pegar suas impressões e levá-las comigo, só para ter certeza de que você não se esqueceu das árvores pobres.

Você sabe por que isso é realmente triste - porque essas pessoas ainda usam máquinas para destruir papéis de dados confidenciais. No entanto, tudo o que teria que ser picado, passado por uma trituradora, colocaremos neste grande balde azul por enquanto.

Todas essas informações são confidenciais, assim como no Distrito de Columbia, nas instituições financeiras e no Departamento de Defesa, em todos esses escritórios protegidos, que nem conseguem entrar nos produtos de limpeza, porque existem dados extremamente secretos. E você sabe o que os funcionários fazem? À noite, eles apenas pegam esse balde azul de papéis e o colocam do lado de fora da porta! Isso é realmente terrível, ou seja, eu quero dizer, terrível para um cara tão mau como eu. Vamos seguir em frente.

Se o invasor não souber onde está localizada a unidade flash do seu servidor de troca, deixe a unidade flash USB na porta USB desejada. Isso mostrará a você de onde baixar informações confidenciais. E o seu servidor financeiro, onde estão todas as contas? Os 25 funcionários que recebem seus salários lá acreditam que não há nada errado em colar um pedaço de papel com a palavra CONTABILIDADE em um dos computadores. Para que o criminoso não perca tempo procurando esse servidor, insira imediatamente uma unidade flash USB, quando necessário.

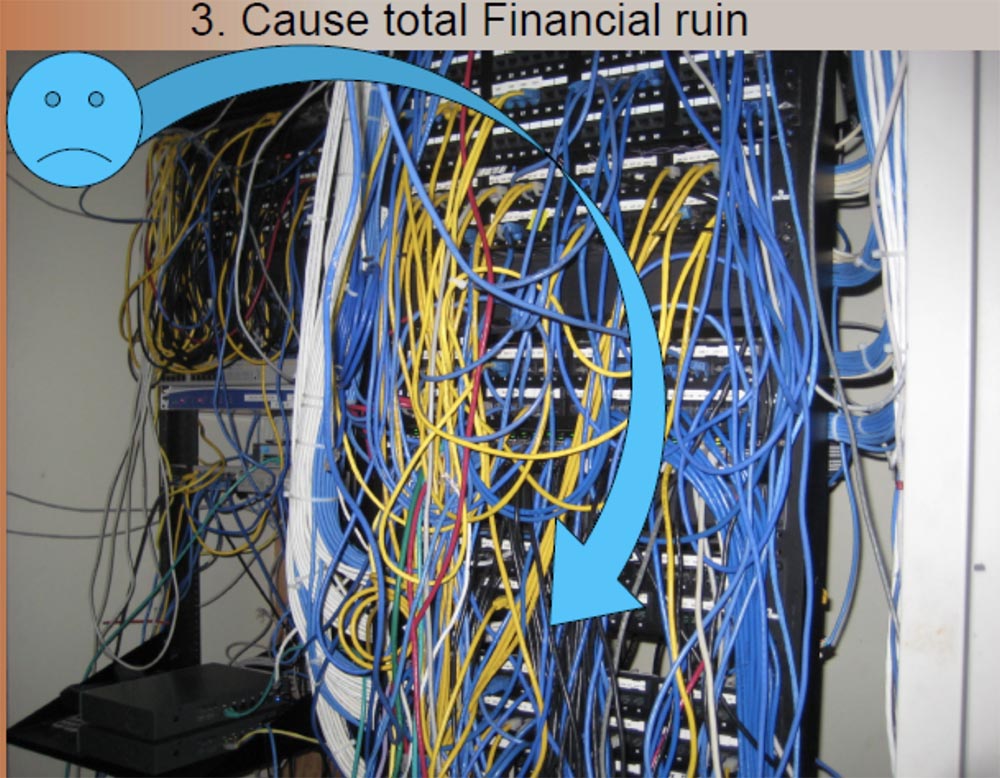

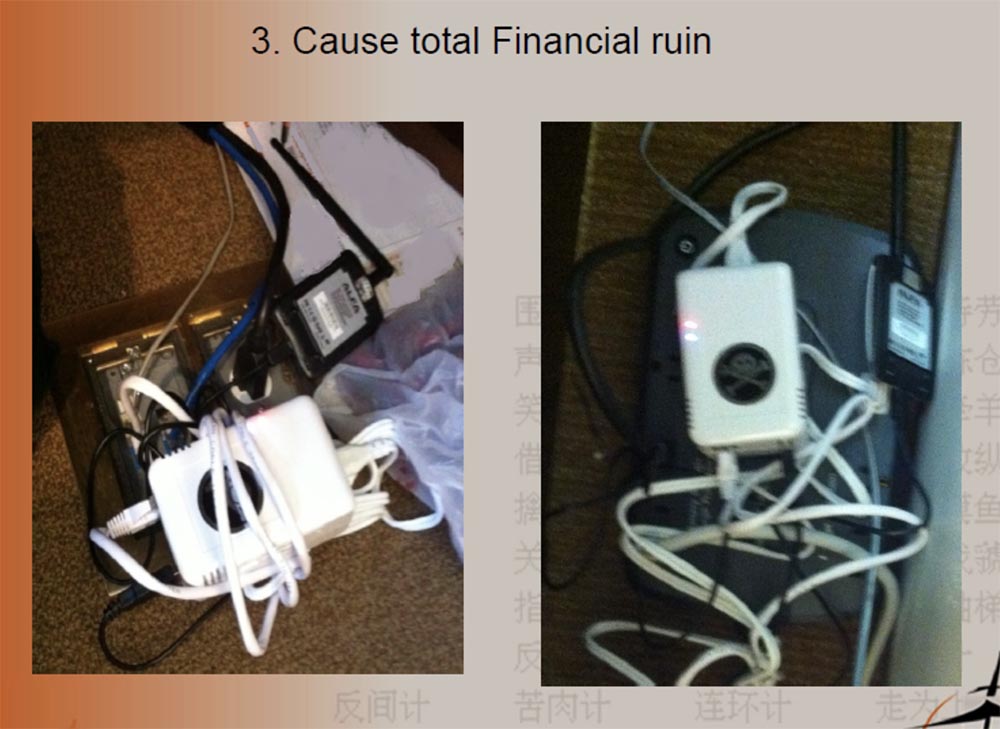

Se você deseja organizar uma escuta telefônica, não precisa procurar algo especial - basta ir a essa confusão de fios e usar o que você precisa.

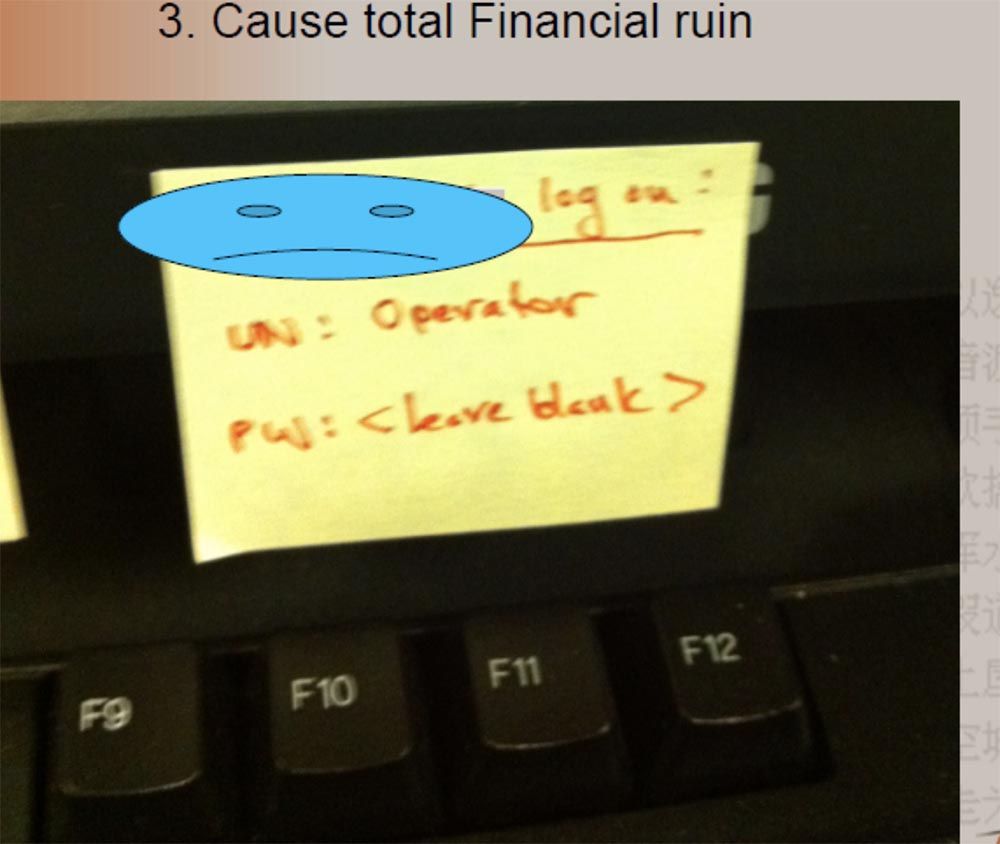

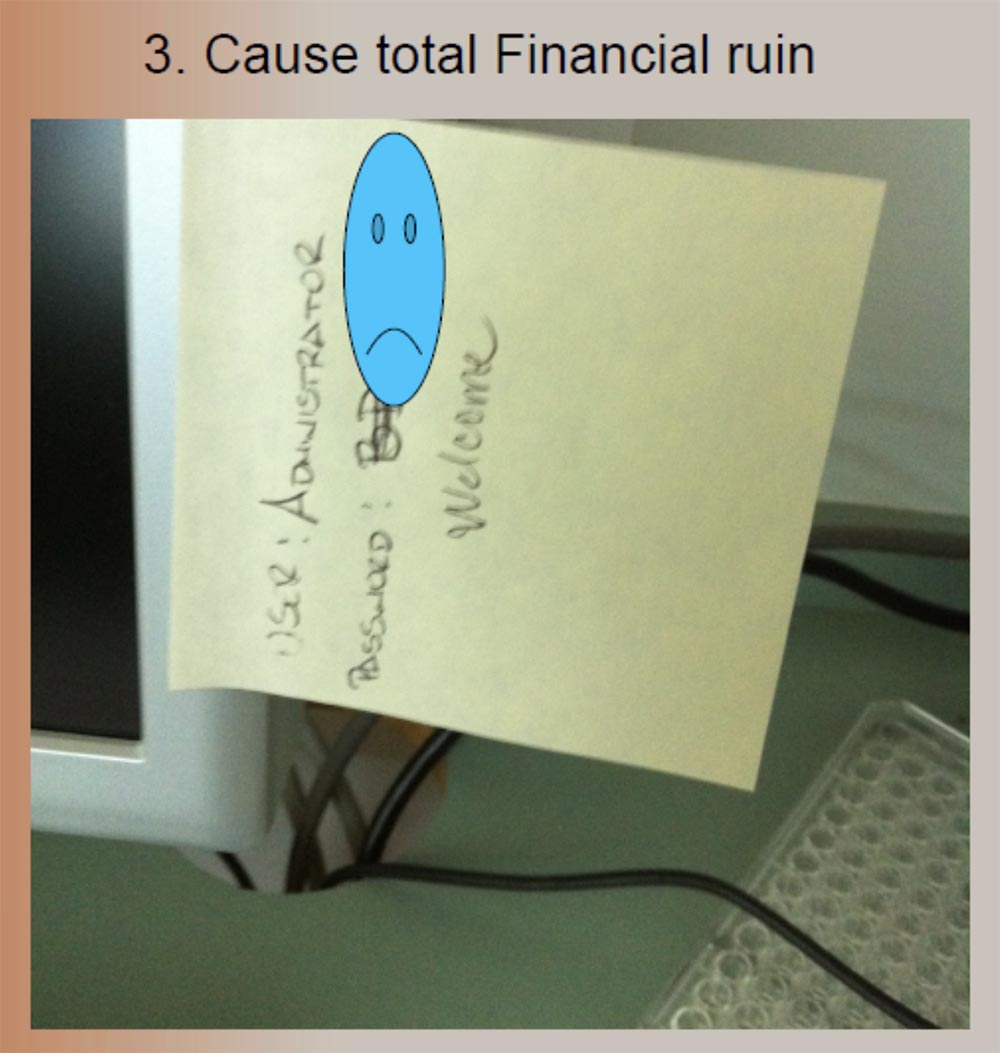

Você sabe o quão difícil é roubar ou falsificar senhas? Você precisa entender o Linux, para ser tecnicamente experiente, isso não é sobre mim. Portanto, apenas vou a esta tabela e leio a senha no adesivo.

Normalmente, removo o adesivo da senha e deixo o clipe em branco para fazê-los pensar um pouco.

E esta foto no slide superior é uma das minhas favoritas. Este é o escritório de um laboratório farmacêutico que realiza pesquisas bioquímicas. Essas são coisas complexas, então vamos terminar a ciência dos foguetes e escrever uma senha mais simples. E eles riscam uma senha alfanumérica especial, bastante complicada, e a substituem por essa palavra Bem-vindo. Bem-vindo ao meu computador!

Há uma coisa pior do que me ver de pijama da Pepsi - me ver de terno formal, porque me dá a oportunidade de fazer coisas realmente terríveis. Porque se eu estou com esse traje, quero "jogar você".

Ao lado dele, minha roupa favorita é um colete, que eu chamo de Wasted Doom, "Sense of Doom", porque acho legal.

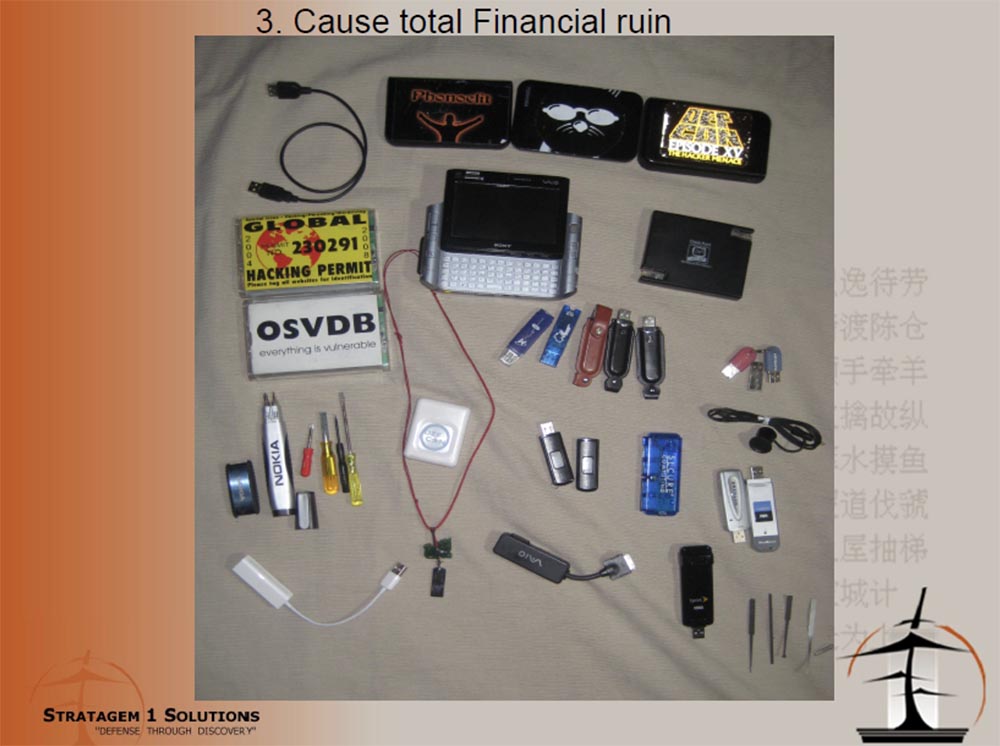

Neste slide, você vê meus “brinquedos”, falei sobre eles no ano passado e agora já tenho uma versão do colete Wasted Doom 2.0. Uso essas canetas com uma câmera de vídeo e USB, não as deixo no bolso, mas as coloco no seu copo pequeno para lápis e deixar, e a câmera de vídeo embutida registra todos os seus logins, senhas e conversas.

Eu tenho uma lanterna incrível - uma câmera de vídeo com 8 GB de memória e USB, para que eu possa roubar seus dados, além disso, um gravador de vídeo também está embutido no meu relógio. Com esses dispositivos, eu posso fazer o que eu quiser. Eles me foram fornecidos por uma agência de três letras localizada no Distrito de Columbia, e a única condição para usar este equipamento que foi gasto bilhões de dólares para construir foi a minha obrigação de nunca falar sobre isso em público.

Outro dispositivo que uso no colete parece uma unidade flash USB comum. Este é um Spy Keylogger, ou um keylogger que pode interceptar e gravar todas as manipulações com um teclado de computador. Ele não é detectado por nenhum antivírus, é muito difícil detectá-lo visualmente e simplesmente inseri-lo em qualquer slot livre - existem duas versões, para USB ou um conector de teclado PS2. Ele grava tudo o que você digita no teclado. Encontrei-o no site Think Geek.

O site a seguir mostra a Matriz de Risco.

O eixo vertical é o eixo de probabilidade de risco ao usar o spyware disponível para compra no site da Think Geek, e o horizontal é a intensidade ou o grau de exposição. Um baixo grau de risco é mostrado em verde, médio em amarelo e vermelho indica desastre completo. Portanto, a interceptação de teclas no teclado de um computador CEO, ou CEO, leva a essas consequências.

Acredita-se que exista um grupo muito limitado de pessoas que tenham acesso a todas as tecnologias de espionagem mostradas aqui. No entanto, imagine, ao que parece, qualquer um pode comprá-los - esses folhetos publicitários mostram muitos dispositivos para espionagem de escritório. Você acha que apenas hackers podem roubar dados? Não é de todo necessário!

Se eu realmente odeio meu chefe, odeio meu trabalho, quero roubar um monte de segredos da empresa, o que farei? Aproveitarei esses folhetos, que são lançados na minha caixa de entrada, e vejo que posso usar esse interceptador de teclado para roubar informações do computador do chefe, uso um gravador de vídeo para gravar segredos e um gravador de áudio para gravar conversas e reuniões confidenciais. Não é difícil. Eu sempre digo - é fácil fazer se você pode fazer isso sozinho! As pessoas se protegem de ameaças graves vindas de fora, mas não levam em conta os riscos associados às ameaças dentro da própria empresa.

O slide a seguir mostra a conexão dos adaptadores para o Pony Express em uma filial de uma das margens da costa oeste. Eu tive 4 ramos, 4 tentativas, 4 sucessos. Após a quarta tentativa, eles finalmente me disseram para parar. A razão pela qual consegui fazer isso, por poder entrar livremente nesses ramos, foi a seguinte.

Fui até eles vestindo uma jaqueta azul DEFCON, vestindo roupas de trabalho, ela usando faixas de aviso e eu disse a eles que haviam me enviado do escritório principal. Eu disse que tivemos uma queda de tensão na rede e preciso verificar se isso afetou as operações que você está fazendo, então conecte este dispositivo à sua rede para que você possa fazer leituras e transmiti-las ao escritório principal para que elas entendam o que esta acontecendo A propósito, preciso entrar e garantir que todos os computadores estejam funcionando corretamente, não foram afetados por picos de energia e que os no-breaks estejam em condições normais.

Eu tinha um nome falso, uma empresa fornecedora de equipamentos falsos, um número de telefone falso, mas me livrei disso. Se eu explodisse neles com uma máscara com uma espingarda nas mãos, eles saberiam como agir, eles aprenderiam isso. Mas eles não previram a opção de um homem tão louco como eu. Eles me conduziram pela área de check-out, pelas salas dos fundos, passando pelo cofre, passando por um grande cofre. Imagine quanto dano eu poderia causar a eles! Mas tudo o que fiz foi conectar meu pequeno adaptador Pony Express. À direita, no slide, você vê o no-break em que eu estava conectado; para isso, tive que pedir ao gerente que se levantasse da mesa.

Portanto, quero falar sobre contramedidas contra espionagem interna:

- Como a maioria das informações é armazenada em papel, as empresas devem destruir todos os documentos no triturador antes de jogá-los fora.

- Não imprima informações importantes desnecessariamente. Após a impressão, coloque-o em um envelope seguro ou em um local inacessível a terceiros.

- As informações livremente colocadas sobre a mesa podem ser copiadas, fotografadas ou roubadas.

- Mantenha todos os documentos importantes em armários trancados. Trave o gabinete quando não estiver em uso.

- As empresas devem investir em tecnologias que impeçam a cópia de informações confidenciais confidenciais.

- As empresas podem estabelecer controle de acesso para software indicando pessoas autorizadas que têm permissão para imprimir páginas específicas de determinados documentos. Isso evitará negligência na impressão de documentos, expondo a empresa a riscos desnecessários.

- A criptografia de impressão é outro método para proteger as informações confidenciais da empresa. Quando um documento é impresso, as informações confidenciais são ocultas em campos especiais em que a criptografia ocorre. As informações criptografadas podem ser vistas apenas por pessoas autorizadas a visualizar essas informações.

Antes de tudo, você precisa ensinar seus funcionários a não clicar em links de phishing nos e-mails, a não ir a sites maliciosos, a não dizer que esse usuário estúpido foi até lá, a não chamá-lo de idiota, mas a ensinar que você não pode fazer isso. É o mesmo que contratar um funcionário que não possui carteira de motorista e, então, dou-lhe as chaves do carro e digo: "Venha, traga meu Bentley aqui!" Ele vai e bate o carro. Mas o idiota não é o cara que dirigiu o carro, mas quem lhe deu essas chaves! Se você fornece tecnologia aos funcionários, deve ensiná-los a usá-los. Você deve ensinar seus funcionários a entender o que eles vão fazer. Você deve fortalecer seus funcionários. Quando digo "fortalecer", não quero dizer sindicatos ou que eles devem estar armados com tacos de beisebol, embora isso seja divertido.

Seus funcionários precisam saber que fazem parte da equipe de segurança da sua empresa, desde o CEO até o correio, para que eles entendam o quanto depende deles. Eles devem saber que a segurança é seu trabalho e seu dever, que a segurança é exigida deles.

Eu tenho um cara no trabalho que semanalmente me envia 15 cartas de seu e-mail, que ele considera phishing ou apenas estranhas, para que eu verifique se há malware. E toda vez que digo a ele “maravilhoso, obrigado”, porque a 16ª carta pode ser realmente perigosa e não será um alarme falso. É necessário garantir que as pessoas notem que alguém sem um ícone está no lugar errado, pare-o e pergunte o que ele está fazendo aqui. Você precisa dizer às pessoas que elas fizeram a coisa certa. Para que isso crie concorrência, os funcionários dizem: “Essa maldita Suzanne sempre recebe crédito porque faz essas coisas!”, O que significa que os outros devem fazer o mesmo, eles devem pegar aqueles que não têm crachá. Isso não significa que eles devam parar alguém à força, pois há proteção.

Você tem um enorme potencial humano de segurança; portanto, aprenda como usá-lo corretamente! E assim que você parar de dizer "usuários burros" e começar a dizer "meus colegas no departamento de segurança da informação", você vencerá!

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?