Meu nome é Ken Westin, vou lhe dizer o que significa ser um perseguidor cibernético profissional

( perseguição

cibernética é o uso da Internet para procurar uma pessoa, grupo de pessoas ou organização) .

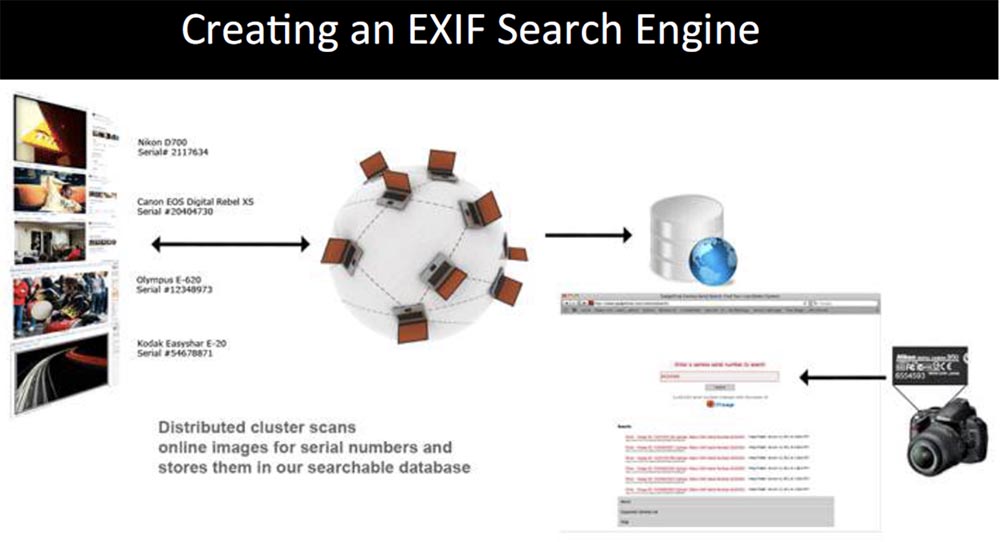

Sou o fundador do GadgetTrak, no qual fui um hacker e CEO em meio período, e o desenvolvedor de ferramentas técnicas para recuperar dispositivos roubados de pessoas. Também criei um mecanismo de pesquisa para pesquisar dados EXIF em imagens.

Agora, não trabalho para o GadgetTrak e atualmente sou o atual analista sênior de segurança da Tripwire Inc., envolvido em muitas investigações, coleto informações de redes sociais e outras fontes, e envia pessoas más para a cadeia.

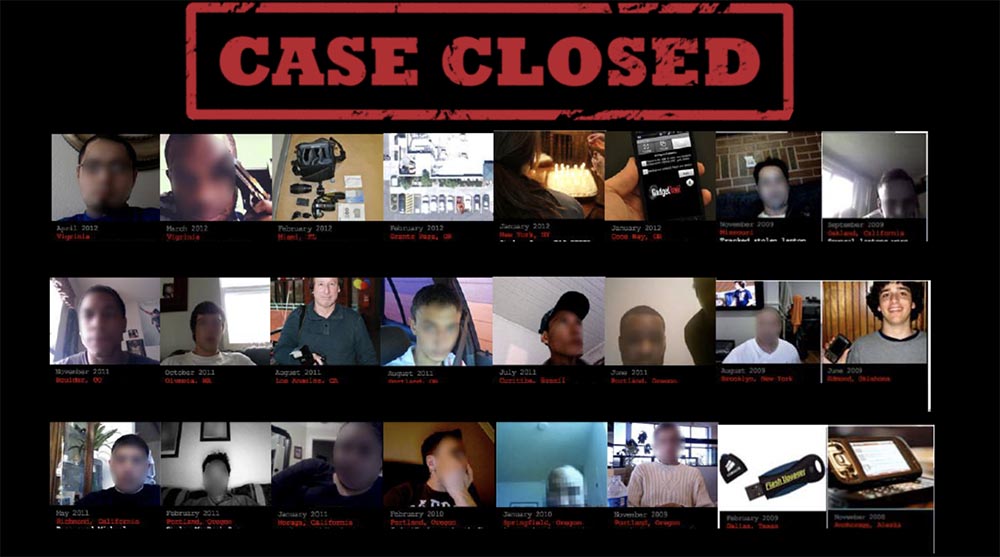

Este slide mostra o “Muro da Vergonha” - são fotos de pessoas reais de investigações reais das quais participei. Você vê muitas fotos tiradas pela webcam, deliberadamente desfoquei o rosto dos atacantes para mantê-los anônimos. Algumas dessas fotos foram tiradas dos dispositivos que eu devolvi e não tiradas por uma webcam.

Curiosamente, durante mais da metade do tempo em que fui à polícia recuperar os dispositivos roubados, eles me pediram para me ajudar em outras operações que realizavam. Muitas vezes eu ajudei em assuntos relacionados a drogas, roubo de carro violento, roubo de laptop. Alguns desses casos foram relacionados ao uso de dispositivos Trojan que usam vulnerabilidades de vírus, programas maliciosos que espionam pessoas. Falarei sobre isso com mais detalhes durante a apresentação. Desenvolvi ferramentas que ajudavam a manter um olho nos invasores enquanto tentavam manter minha privacidade.

Você pode imaginar que parte do meu trabalho critica pessoas que não entendem que os métodos de espionagem que utilizo são usados para solucionar crimes e evitar suas graves conseqüências.

A tela mostra um slide com uma citação de uma revisão da conferência Black Hat: “Acho que você deve prestar atenção ao lado ético da aplicação de tecnologias que você está tão feliz em demonstrar.”

Quero observar que muitos dos aplicativos oferecidos no mercado são capazes de fazer coisas mais terríveis com informações do que aquelas que eu uso para devolver dispositivos roubados.

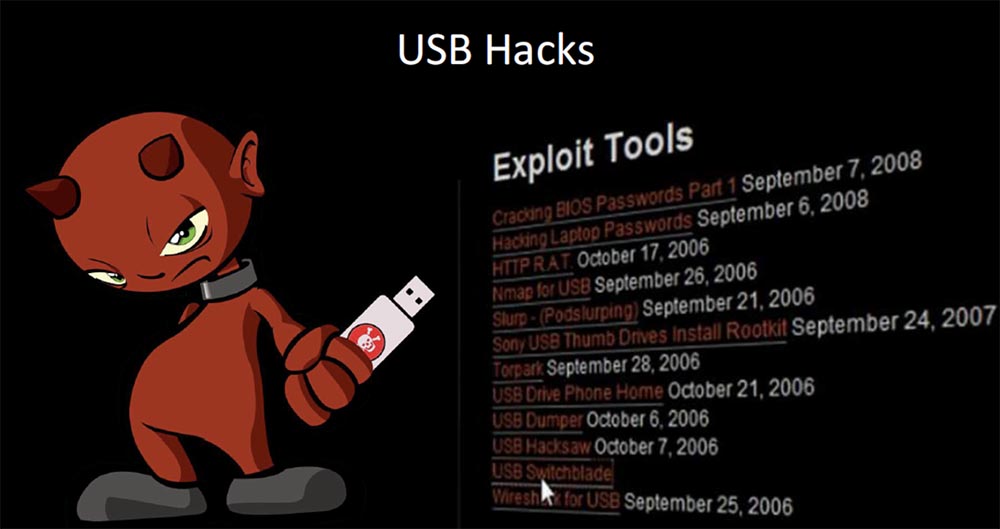

Comecei a usar minhas ferramentas quando trabalhava para uma empresa especializada em bloquear dispositivos USB. Foi há muito tempo, em 2006-2008.

Na época, meu impacto na segurança era semelhante ao modo como um administrador de rede tenta proteger seus servidores da web e gerenciamento de sites. Eu realmente me perguntei como essas ferramentas baseadas em USB são usadas para invadir redes. Você sabe que acessar a rede a partir do exterior é bastante difícil, mas, sendo um hacker preguiçoso, pode usar dispositivos USB para quebrar o sistema e roubar dados. Então comecei a trabalhar com essas ferramentas e até criei o site

usbhacks.com , onde comecei a postar algumas das minhas ferramentas, e a comunidade de usuários do site começou a se desenvolver. Trabalhar com alguns membros da comunidade foi realmente interessante, e o interesse em meus desenvolvimentos foi manifestado nos dois lados da lei.

Então, pela primeira vez, recebi uma pequena ligação do FBI, mas eles ainda descobriram minhas intenções de fazer o bem, não o mal. Naquele momento, ninguém discutia ou distribuía essas ferramentas para testes de segurança. Mas agora, com a ajuda de tais ferramentas, os administradores de rede podem realmente verificar suas redes para ver como responderão a essas ferramentas de hackers.

Muitos pesquisadores de segurança ainda me pedem essas ferramentas, por isso forneço um link para o meu site

usbhacks.com/USBHACKS.zip , onde você pode baixá-los, basta configurar o seu antivírus para que não bloqueie esses programas. Você pode adaptá-los às suas necessidades alterando alguns scripts, e eles ainda funcionarão.

Depois de estudar esses dispositivos USB, pensei em como usá-los, tornando-os mais amigáveis, como substituir o software “Trojan” malicioso por algo útil.

Geralmente, você conecta uma unidade flash USB usando a execução automática, executa o arquivo binário e pode coletar muitas informações. Você pode fazer muitas coisas se puder interceptar o hash. Para devolver coisas roubadas, acho que você sabe disso, pode obter um endereço IP, pode descobrir o endereço de rede interno, pode determinar a geolocalização por esse endereço IP e descobrir em qual cidade está localizada. Porém, informações mais úteis foram o nome do computador e o nome do usuário que trabalha com este sistema.

Publiquei minha ferramenta online gratuitamente. Na verdade, fazia parte do diploma de mestrado, parte do sistema que eu construí, e fiquei curioso sobre o que as pessoas fariam com ele. Fiquei muito surpreso com quantas pessoas se interessaram pelo meu recurso e usaram o gadget publicado na página principal do site. Dentro de 2-3 dias, cerca de 20.000 pessoas se registraram lá. Você pode imaginar que tudo isso passou por um servidor central e foi possível ativar o rastreamento remoto, pois, após conectar o dispositivo, ele enviou dados ao proprietário. Consegui coletar uma enorme quantidade de informações sobre os dispositivos com os quais meu gadget funcionava.

O slide mostra o texto da carta que foi enviada aos usuários.

"Assunto: Roubo de gadget: dispositivo detectado.

A unidade flash USB que você relatou como perdida ou roubada estava conectada a um PC e conseguimos extrair os seguintes dados do sistema para investigação:

- endereço IP público: xxx.xx.xxx.xxx,

- host: xxx.xx.xxx.xxx,

- endereço IP interno: xxx.xx.xxx.xxx,

- nome do computador: XXXXXXXXX,

- nome de usuário: xxxxx

País: EUA

Estado: Oregon

Cidade: Thialatin,

Código Postal: 97062

Código de Área: 503

Latitude: 45.3653

Longitude: - 122,758 ”

Não se tratava apenas de dispositivos USB, descobri que meu gadget funciona com discos rígidos externos e dispositivos GPS, porque acontecia exatamente como atualizar mapas. Ele trabalhou com o iPod, e se durante esse período eles não conseguiram alterar o software no tablet, bastava conectar uma unidade flash USB a ele e obter acesso. Tudo isso foi muito interessante.

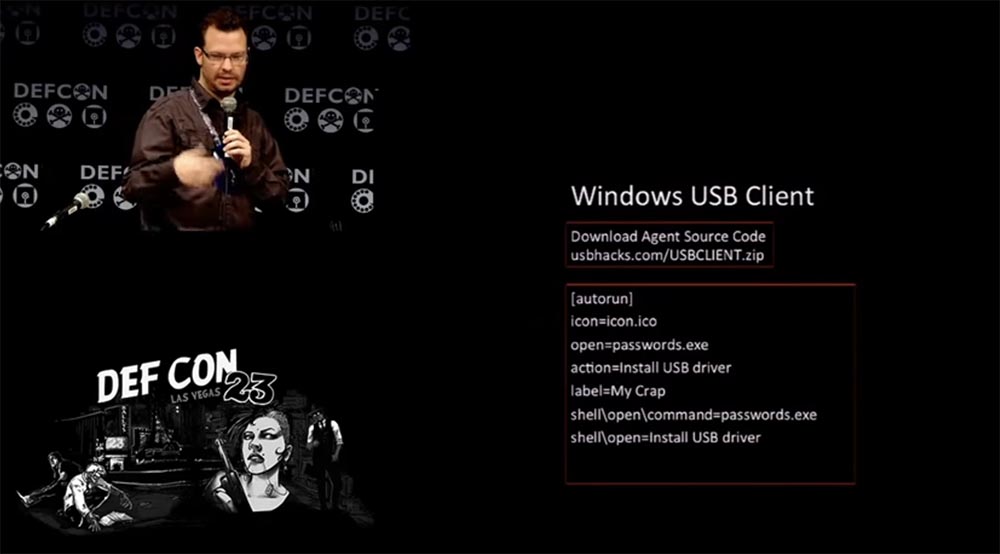

Também criei um cliente USB para Windows, cujo código é fornecido neste slide, e você pode baixá-lo em

usbhacks.com/USBCLIENT.zip .

Ele está escrito em C ++, tem execução automática e usa a vulnerabilidade do produto Microsoft que existe até hoje. Você pode ver computadores executando o Windows XP em várias instituições e centros médicos ainda vulneráveis a esse tipo de ataque. Vou dar alguns exemplos mais tarde. E, embora todos saibamos o quão vulneráveis são os dispositivos USB, mesmo na conferência BlackHat deste ano, muitas pessoas “jogaram” um monte de seus drives flash e se tornaram vítimas desses dispositivos espiões com a ajuda de quais dados foram roubados de seus sistemas. . E não tenho certeza de que, se fosse um de vocês, ele não teria aproveitado essa oportunidade.

Outra coisa que descobri é o problema de obter um endereço IP. A autoria de um ataque desse tipo é atribuída à China, mas é difícil afirmar inequivocamente onde foi inventado. Você sabe, as agências policiais não gostam de mexer com papéis, mas quando precisam lidar com endereços IP, precisam elaborar muitos papéis para receber uma ordem judicial para receber essas informações de um provedor de serviços de Internet (ISP).

Além disso, não é possível identificar exatamente quem estava na frente deste computador ou de um dispositivo roubado durante o crime. Você pode determinar o proprietário do IP, mas ele dirá: “não fui eu!”, E você não provará nada. Além disso, ele pode alterar o endereço IP ou usar um anonimizador. Devido à conexão através do servidor proxy, a determinação do endereço IP não é particularmente precisa.

Em geral, o processo de determinação de IP leva muito tempo - de 2 semanas a 3 meses, e esse é um problema muito grande; portanto, ao procurar dispositivos roubados, você precisa agir rapidamente, principalmente se o ladrão tentar protegê-los da detecção. Deve-se notar que geralmente as empresas envolvidas na busca por dispositivos roubados usam métodos de investigação mais "ousados". O slide a seguir mostra o iPod que eu procurei.

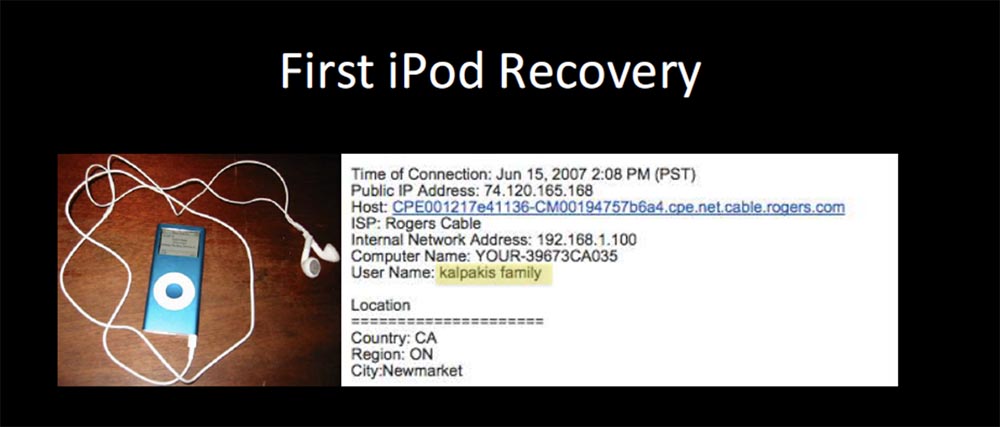

Muitas crianças instalaram meu gadget em seus tablets. Quando um cara roubou um tablet desse tipo na escola, e quando ele chegou em casa e o conectou a um computador, meu dispositivo determinou rapidamente todos os dados necessários, e foi uma boa sorte que o nome do usuário fosse "família Kalpakis". Como a escola tinha apenas um filho com esse nome, a escola conseguiu devolver esse iPod para ele.

O significado da minha ideia era que, se um dispositivo roubado pudesse ser rastreado, muitas pessoas se recusariam a roubar esses dispositivos.

Também descobri que todos esses dispositivos podiam funcionar em conjunto com uma câmera infravermelha de alta qualidade que capturava uma imagem térmica. Voltei-me para a empresa com uma proposta de criar um agente de software especial para eles, que poderíamos usar para proteger essas câmeras, cada uma delas custando cerca de US $ 3000. Era bem simples, já que as câmeras gravaram a imagem em um cartão SD e eu escrevi um código especial para fazer o flash da câmera.

O significado da proteção era que, se alguém ejetar um cartão antigo da câmera e inserir um novo, o código gravado no firmware da câmera será automaticamente instalado nesse novo cartão, o que ajudará a bloqueá-lo. Isso facilitou não apenas a busca por câmeras infravermelhas roubadas, mas também possibilitou o controle de sua exportação ilegal para países estrangeiros. Por exemplo, se fosse descoberto que essa câmera estava conectada a um computador em algum lugar no Irã, o vendedor da câmera teria tido grandes problemas.

Além disso, o agente do software permitiu o uso de um arquivo com uma imagem de IR como senha, como esta foto de um gato.

Além disso, mostrarei como tentei criar um cliente semelhante para os produtos da Apple. A dificuldade era que não havia recurso de execução automática no Mac OS X, mas era possível enganar as pessoas. A maior vulnerabilidade que eu gosto de explorar é a ganância e a estupidez humanas. Eu usei o script da Apple, e você pode perguntar por que? Como esses scripts são mais confiáveis, eles são adequados para a maioria dos aplicativos para o eixo "apple". Há um aplicativo do iTunes que eu tentei enganar. Coloquei meu cavalo de Troia em um arquivo .mp3. Mas o fato é que o OS X possui esse recurso: se você tentar alterar a extensão do aplicativo escrevendo no final de .mp3, o sistema lançará automaticamente a extensão .app no final do arquivo para que o usuário saiba que esse é realmente um programa, não um arquivo de música .

Portanto, eu tive que usar algo como um homóglifo - um símbolo com largura zero. Por isso, peguei a letra turca chamada "orgânico" e o sistema deixou .mp3 no final do meu arquivo, sem tentar fornecer um "app" de cauda. O slide a seguir mostra o código usado no meu script.

Permite obter informações sobre o sistema, nome de usuário, nome do computador e outras informações ao usar o aplicativo iTunes. Esse script permite que você descubra sobre todos os aplicativos em execução, e isso é legal, porque você pode escrever vários scripts que serão incorporados a eles e tentar roubar dados. Fiz o iTunes coletar os dados necessários e enviá-los como arquivos de música para o meu URL, para poder ouvir música e fazer coisas "ruins" contra ele.

O melhor é que você pode criar scripts de shell a partir de scripts da Apple, mas tenha cuidado se decidir executá-los em seu sistema.

Esteja ciente de que os dispositivos USB ainda permanecem um vetor de ataque. Sabe-se que, com a ajuda deles, o vírus Stuxnet entrou no sistema de instalações nucleares no Irã e, da mesma forma, se espalhou para os equipamentos russos. O software malicioso - o worm W32.Gammima AG - penetrou na Estação Espacial Internacional (ISS) usando um dispositivo USB em 2008.

Em 2012, o Centro de Resposta a Incidentes de Computadores do ICS-CERT em locais industriais e de missão crítica relatou que duas usinas de energia dos EUA foram feridas depois que um funcionário trouxe uma unidade flash infectada pelo vírus. Muitos computadores que usam o Windows XP ainda estão sujeitos a essas ameaças, o que foi observado na conferência da Black Hat em 2015.

Um endereço IP é uma maneira de detectar a perda, mas eu tenho que processar informações de muitas outras fontes. Este slide mostra o “muro maluco” que você viu em muitos programas de televisão nos quais a polícia tenta resolver o assassinato. Eles têm todas as evidências e desenham todas essas linhas corretamente, tentando conectar as evidências. Esse é um tipo de processo de pensamento que eu sigo. Eu também uso ferramentas como o Multigo, que automatiza bastante esse processo. Não tenho certeza se você já o usou, esta é uma ferramenta bastante grande e você pode escrever todos os módulos especializados para ajudá-lo a fazer muito trabalho.

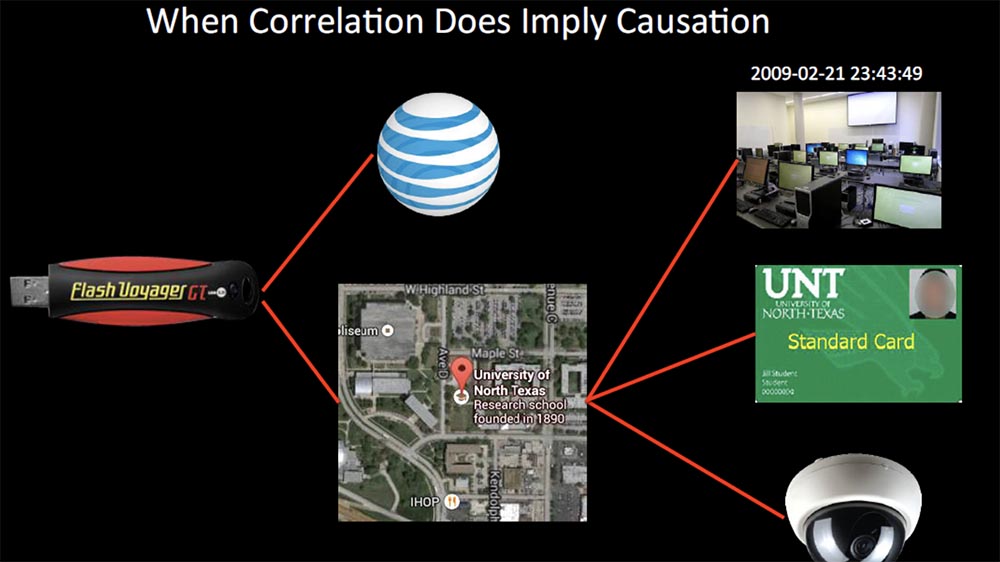

Eu tive um caso com o rastreamento de uma "unidade flash" ausente. Conseguimos obter o endereço IP de origem, que indicava um nome de usuário estranho que não nos permitia identificar uma pessoa. Queríamos compará-lo com os nomes que estavam no banco de dados de assinantes da AT&T, mas você sabe como é a AT&T; em três meses, podemos perder o controle dessa “unidade flash”. Ela foi roubada de um professor e continha dados sobre estudos importantes, mas não conseguimos convencer a polícia a usar todos os seus recursos nesta investigação.

Portanto, começamos a monitorar as conexões entre a universidade e um laboratório de informática específico, o que foi útil porque também recebemos informações da rede interna. Ela nos permitiu avançar na investigação. Visitamos o departamento de segurança de computadores da universidade, aproveitando o fato de termos um endereço IP e um carimbo de data e hora e determinamos o endereço interno do computador na rede. No entanto, era um computador “convidado”, que não permitia reconhecer o aluno de identidade que havia feito login. Comecei a fazer perguntas e descobri que, para obter acesso aos computadores, é necessário digitalizar um cartão de estudante, e o sistema de segurança possui registros relevantes sobre isso.

Associamos isso a um carimbo de data e hora e obtivemos uma lista de todos que estavam nesta sala durante o roubo. Soubemos que há um ano vários dispositivos de mesa foram roubados desta sala, após o qual as câmeras de vigilância foram instaladas aqui. Nem todo mundo sabe que muitas dessas câmeras armazenam dados, que também são gravados em um arquivo de log. Descobrimos quem estava nesta sala com o professor e sabíamos que a segurança estava do lado de fora da sala naquele momento. Como resultado, devolvemos o "pen drive" ao professor, nem tivemos tempo de apagar as informações nele.

Eu também queria encontrar maneiras de ajudar a devolver itens roubados, como laptops. Todas as ferramentas de pesquisa existentes foram baseadas principalmente na determinação do endereço IP e na identificação do usuário, o que levou muito tempo. Métodos de implementação mais invasivos foram introduzidos, abrindo a porta traseira do sistema, o que possibilitou a instalação de interceptores de entrada do teclado. No entanto, esses métodos, em muitos casos, tornaram o sistema mais vulnerável a hackers reais, pois exigiam alterações no software original.

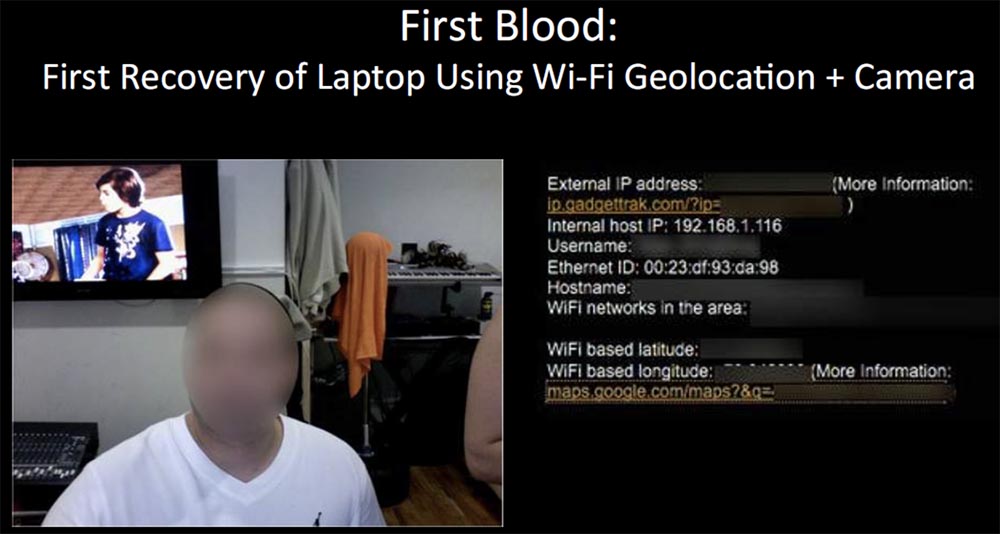

Cheguei à conclusão de que você não deve recorrer a medidas tão extremas, mas precisa adaptar os dispositivos existentes nos laptops para isso. Por exemplo, eu combinaria o uso de uma webcam embutida com a geolocalização baseada em Wi-Fi. Você sabia que havia uma empresa que fornecia câmeras aos MacBooks, mas ninguém usava a localização Wi-Fi. Quando o primeiro iPhone foi lançado, ele já usava esse recurso. Eu trabalhei com o sistema Skyhook, e ele pode ser implantado para que possamos obter geolocalização usando as informações da câmera. Portanto, era uma espécie de "conversor de jogos", especialmente para as agências policiais.

No entanto, existem algumas dificuldades com a operação deste sistema. Portanto, quando você ativa o rastreamento em um servidor remoto, ele verifica se este dispositivo foi roubado e coleta muitas evidências. Por exemplo, para rastrear o movimento de um laptop para outra rede com uma alteração no endereço IP, verifique o evento de logon, observe que o local de registro do dispositivo na rede mudou e envie as informações.

Mas naquele momento, eu não queria me preocupar com coisas como enviar fotos para o servidor, para que você pudesse ir diretamente para a hospedagem de fotos do Flickr, registrar uma conta lá e obter controle sobre todos os seus dados. Ao mesmo tempo, você receberá uma mensagem dessa natureza: “Determinamos que a pessoa na foto acima tentou obter acesso não autorizado ao seu computador. As informações abaixo foram coletadas do seu MacBook ausente. ” Isso foi seguido por dados sobre o endereço IP externo, host interno, nome de usuário, ID Ethernet, nome do host, nome da rede Wi-Fi e coordenadas do ponto de acesso obtidas usando a localização geográfica.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

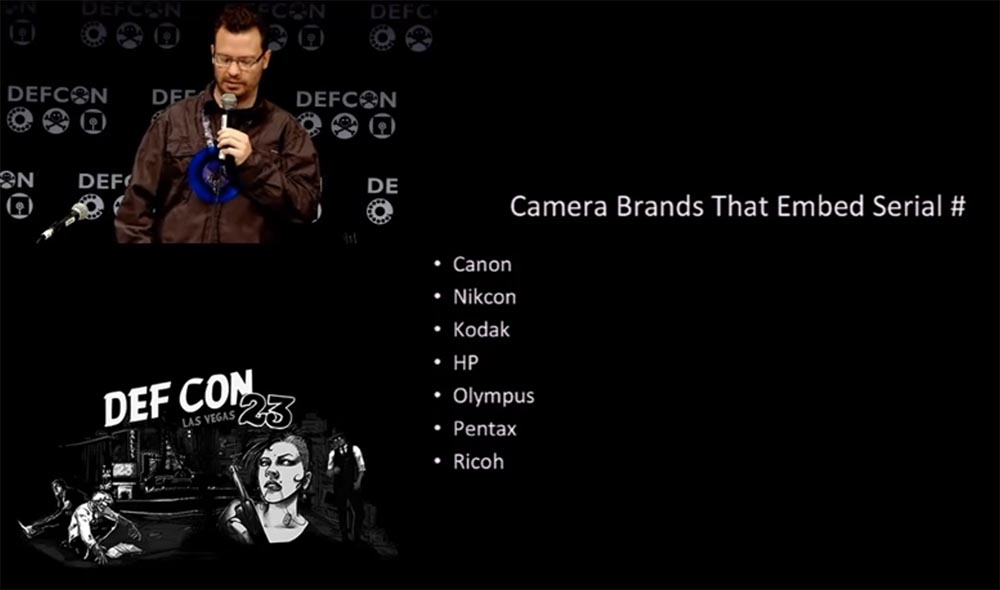

, GPS , , EXIF , . , , .

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

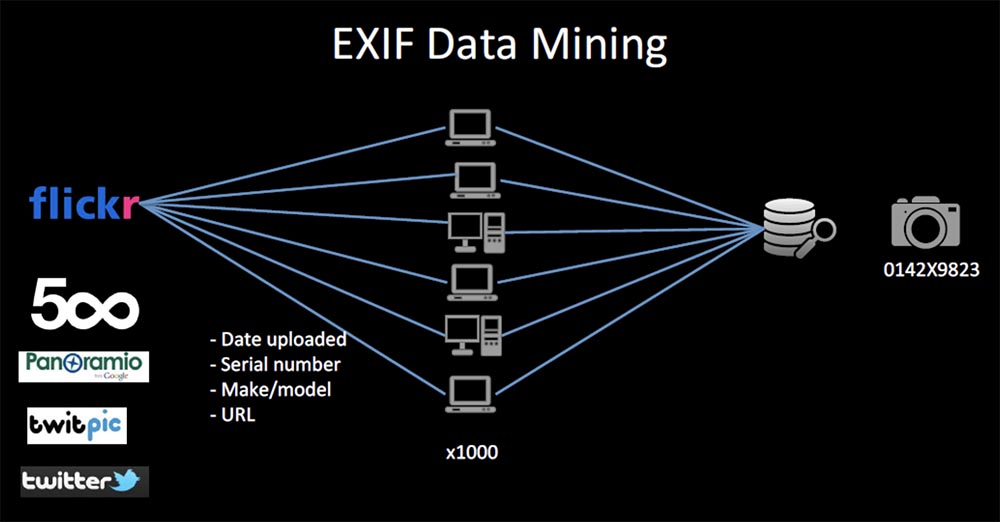

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

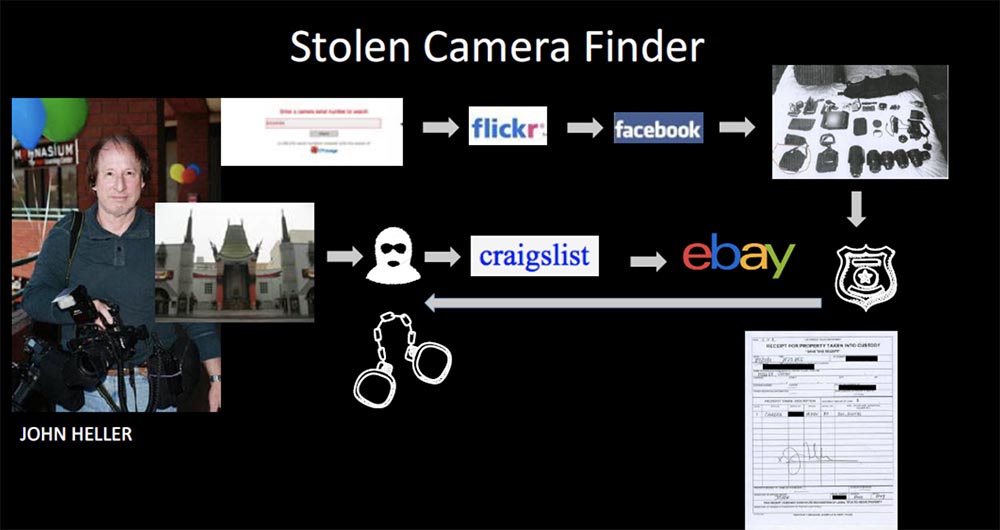

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?