A falha no protocolo Bluetooth não é atendida há mais de uma década, mas ainda há trovões. Verifique seus dispositivos!

Os cientistas israelenses Eli Biham Lior e Newman descobriram uma séria vulnerabilidade criptográfica na especificação do Bluetooth padrão. A violação permite que um invasor realize um ataque

intermediário para interceptar e substituir chaves de criptografia durante uma conexão entre dois dispositivos. O problema ocorre devido à verificação insuficiente dos parâmetros de segurança e afeta a implementação do protocolo em drivers de dispositivos de fornecedores como Apple, Qualcomm, Intel e Broadcom e muitos outros.

O número de vulnerabilidade

CVE-2018-5383 ,

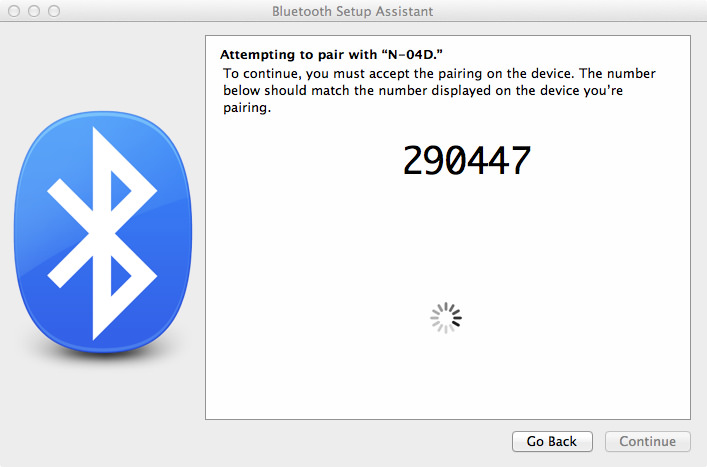

anunciado pela Bluetooth SIG, permite que os invasores interfiram no processo de emparelhamento de dois dispositivos via Bluetooth.

Digit.in da imagem

Digit.in da imagem Como dispositivos Bluetooth emparelham

Durante o processo de emparelhamento, os dispositivos “concordam” com a criação de uma chave privada compartilhada, que será usada ainda mais para criptografar dados. A troca inicial de dados ocorre em um canal de rádio desprotegido dentro da estrutura do protocolo

Diffie-Hellman de curva elíptica (ECDH).

Durante o emparelhamento, os dois dispositivos estabelecem um relacionamento, criando um segredo compartilhado conhecido como chave de link. Se ambos os dispositivos armazenam a mesma chave de comunicação, eles são chamados emparelhados ou emparelhados. Um dispositivo que deseja apenas se comunicar com um dispositivo emparelhado pode autenticar criptograficamente o identificador de outro dispositivo, garantindo que seja o mesmo dispositivo com o qual foi emparelhado anteriormente. Após a criação da chave de comunicação, a comunicação através do protocolo de comunicação

ACL (Asynchronous Connection-Less) entre dispositivos pode ser criptografada para proteger os dados trocados contra a interceptação. O usuário pode, a seu pedido, remover as chaves de comunicação do dispositivo que ele possui, que desconecta a conexão entre os dispositivos. Portanto, o segundo dispositivo do antigo "par" do dispositivo ainda pode armazenar a chave de comunicação do dispositivo com o qual não está mais emparelhado.

O que é vulnerabilidade?

Pesquisadores israelenses descobriram que, em muitos casos, é muito fácil verificar os parâmetros da curva elíptica usada para criptografia. Essa omissão permite que um invasor não autorizado na zona de recebimento de sinal realize a substituição de uma chave pública incorreta durante o emparelhamento de dispositivos Bluetooth e com alta probabilidade de impor uma chave de sessão usada para criptografar o canal de comunicação.

Um dispositivo atacante deve interceptar a troca de chaves públicas, silenciar cada transmissão antes de ser recebida pela parte receptora, enviar um aviso de recebimento ao dispositivo remetente e, em seguida, enviar o pacote de dados maliciosos ao dispositivo receptor em uma janela de tempo estreita.

No entanto, se apenas um dos dispositivos conectados estiver vulnerável, é provável que o ataque falhe. Após receber a chave, o invasor pode interceptar, descriptografar e fazer alterações no tráfego do Bluetooth entre dois dispositivos vulneráveis.

Imagem de arstechnica.com

Imagem de arstechnica.comA exploração da vulnerabilidade parece bastante complicada, mas bastante real, especialmente em combinação com engenharia social e baixo nível de qualificação de possíveis vítimas. O hacker deve estar localizado em uma área bastante pequena (vários metros) de recepção confiável do sinal Bluetooth dos dois dispositivos atacados. No entanto, se for bem-sucedido, o hacker obtém mais oportunidades para atividades maliciosas.

A causa da vulnerabilidade é a presença na especificação Bluetooth apenas de recomendações opcionais para verificar chaves públicas ao emparelhar dispositivos nos modos Bluetooth LE Secure Connections e Bluetooth Secure Simple Pairing. Atualmente, o grupo Bluetooth SIG já fez correções na especificação e trouxe o procedimento de verificação de quaisquer chaves públicas para a categoria de obrigatórias, além de verificar a conformidade com o novo requisito nos testes de certificação.

Área afetada

A vulnerabilidade está presente no firmware e drivers de vários fabricantes, incluindo,

mas não limitado a fornecedores como Apple, Broadcom, QUALCOMM e Intel. Felizmente para os usuários do MacOS, a Apple lançou uma correção de bug em 23 de julho.

A Dell publicou um novo driver para

os módulos baseados na

Qualcomm que usa, enquanto a atualização de emergência da Lenovo é para dispositivos com

módulos baseados na Intel .

A LG e a

Huawei mencionaram o CVE-2018-5383 em seus boletins de atualização móvel de julho.

Ainda não se sabe se a vulnerabilidade afeta o Android, o Google ou o kernel do Linux de maneira global. Isso não é mencionado no

Boletim de segurança do Google Android de julho ou em boletins anteriores.

Embora a Microsoft tenha dito que o sistema Windows não foi diretamente afetado, a Intel

publicou listas de vários módulos sem fio cujo software para Windows 7, 8.1 e 10, bem como para computadores baseados no Chrome OS e Linux, é vulnerável.

Cuidado

Vale lembrar que, se o seu dispositivo móvel tiver mais de dois ou três anos, ele também poderá ser exposto a essa e outras vulnerabilidades do Bluetooth, mas ficará sem um patch de segurança do fabricante. É recomendável não manter o Bluetooth ativado permanentemente, sem necessidade real (ou melhor, não ativá-lo) e emparelhar os dispositivos apenas em um ambiente seguro.