Uma história de coincidência, sorte e recompensa.

Há dois anos,

dinikin escreveu um

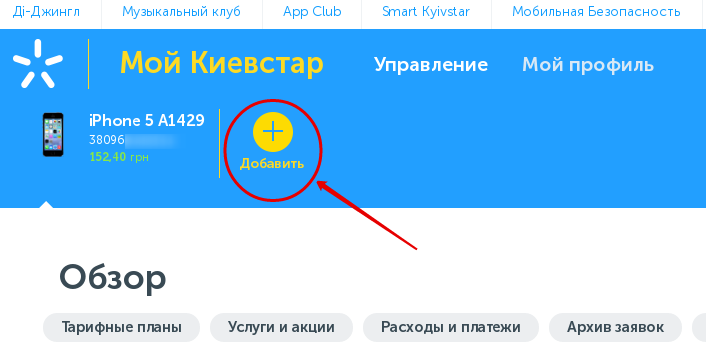

post sobre como encontrou uma vulnerabilidade no

painel da maior operadora de telefonia móvel

da Ucrânia, a Kyivstar. A vulnerabilidade permitiu adicionar qualquer número de telefone da Kyivstar à sua conta sem verificação e gerenciando-o completamente:

- visualizar detalhes do saldo e da chamada;

- veja o código PUK e o número de série do cartão SIM, o que permite substituir você mesmo o cartão SIM;

- adicionar novos serviços e alterar o plano tarifário;

- e mais importante, transfira dinheiro de telefone para telefone.

A vulnerabilidade foi encerrada e o autor, em gratidão, recebeu

um grande bônus ao conectar 4.000 megabytes de Internet por 3 meses.

Mais tarde, o

usuário rewiaca habruble em seu post “

Por que não existem hackers brancos na Ucrânia ou a história dos hackers da Kyivstar ” descreveu a situação com uma recompensa tão generosa e emocionalmente.

Nos comentários, Vitaly Sultan,

Soultan , Chief Digital Officer Kyivstar foi observado na época,

prometendo lançar em breve na Bug Bounty.

E agora, após quase dois anos, a Kyivstar

anuncia o lançamento de seu próprio programa Bug Bounty. Uma das primeiras frases do anúncio foi a seguinte:

A Kyivstar observou que eles decidiram iniciar o programa depois que encontraram uma vulnerabilidade durante o teste beta do sistema My Kyivstar atualizado.

Como você pode ver, a empresa é falsa, porque foi o usuário Habrahabr.ru

dinikin que encontrou a vulnerabilidade no sistema My Kyivstar.

Algumas letrasMesmo antes do lançamento do Bug Bounty, encontrei no site da Kyivstar a oportunidade de receber informações sobre a solvência dos clientes da empresa por número de telefone e se esse ou aquele número está ativo.

E sabendo quanto o assinante gasta, as pessoas desonestas podem usar esses números para ligar ou simplesmente coletar e vender um banco de dados de números para distribuição.

Mas o programa de reembolso de vulnerabilidades foi lançado por apenas duas semanas, após as quais mudei para o modo privado e não tive tempo de informá-los sobre o problema (e o que acontece se você enviar um sinal através dos canais de comunicação não destinados a arquivar esses aplicativos é descrito no final o mesmo

post sobre a Kyivstar).

Conversando com a

w9w sobre outras questões, descobriu-se que ele teve a oportunidade de enviar um relatório ao programa privado da Kyivstar. Foi decidido tentar transmitir o problema através de um colega. Mas enquanto eu estava compilando uma descrição e capturando capturas de tela, a operadora móvel novamente abriu o acesso ao

Bug Bounty a todos.

Portanto, projetei independentemente o caso que descobri. Tendo recebido a resposta de que isso faz parte da lógica do trabalho e que os riscos foram assumidos no estágio de sua implementação, não discuti.

À noite, encontrei na minha pasta Spam uma carta do domínio Kyivstar com um anexo HTML.

E aqui começa a diversão.Apesar do nome do remetente coincidir com o nome do funcionário que respondeu à minha solicitação anterior na plataforma Bugcrowd, o email não chegou à caixa usada para o registro.

Depois de verificar o anexo em busca de vírus, abri-lo com um notebook e pesquisar no remetente, ainda não pude acreditar em tal coincidência: esses eram indicadores do navegador do computador do funcionário da Kyivstar.

A maior operadora de telefonia móvel da Ucrânia teve sorte por uma carta com um anexo do formulário "Bookmarks_July.2018.html" não chegar a lugar algum (desculpe a tautologia), mas para alguém que entenda o valor desses dados e as consequências de sua perda.

Havia 113 favoritos no total no arquivo. E entre os vários links, tanto para o trabalho (que não foi aberto na rede externa) quanto para não muito, houve um que se abriu, o que abriu meus olhos por cinco centavos.

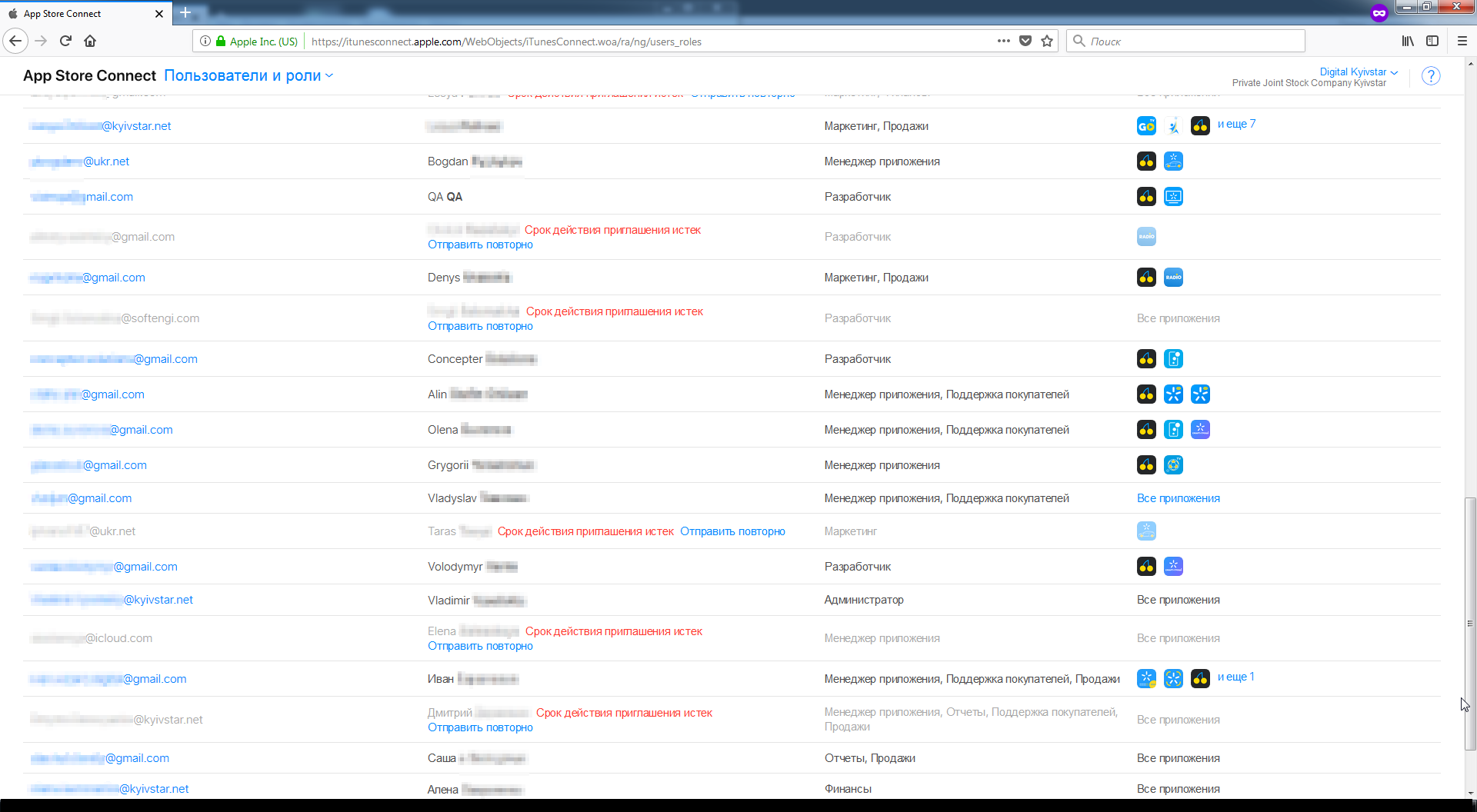

O link levou a um arquivo desprotegido, que, entre outras coisas, continha as seguintes colunas: "URL do serviço", "Login" e "Senha":

(para ampliar a imagem, abra-a em uma nova guia)

(para ampliar a imagem, abra-a em uma nova guia)Pensando novamente, seja falso ou

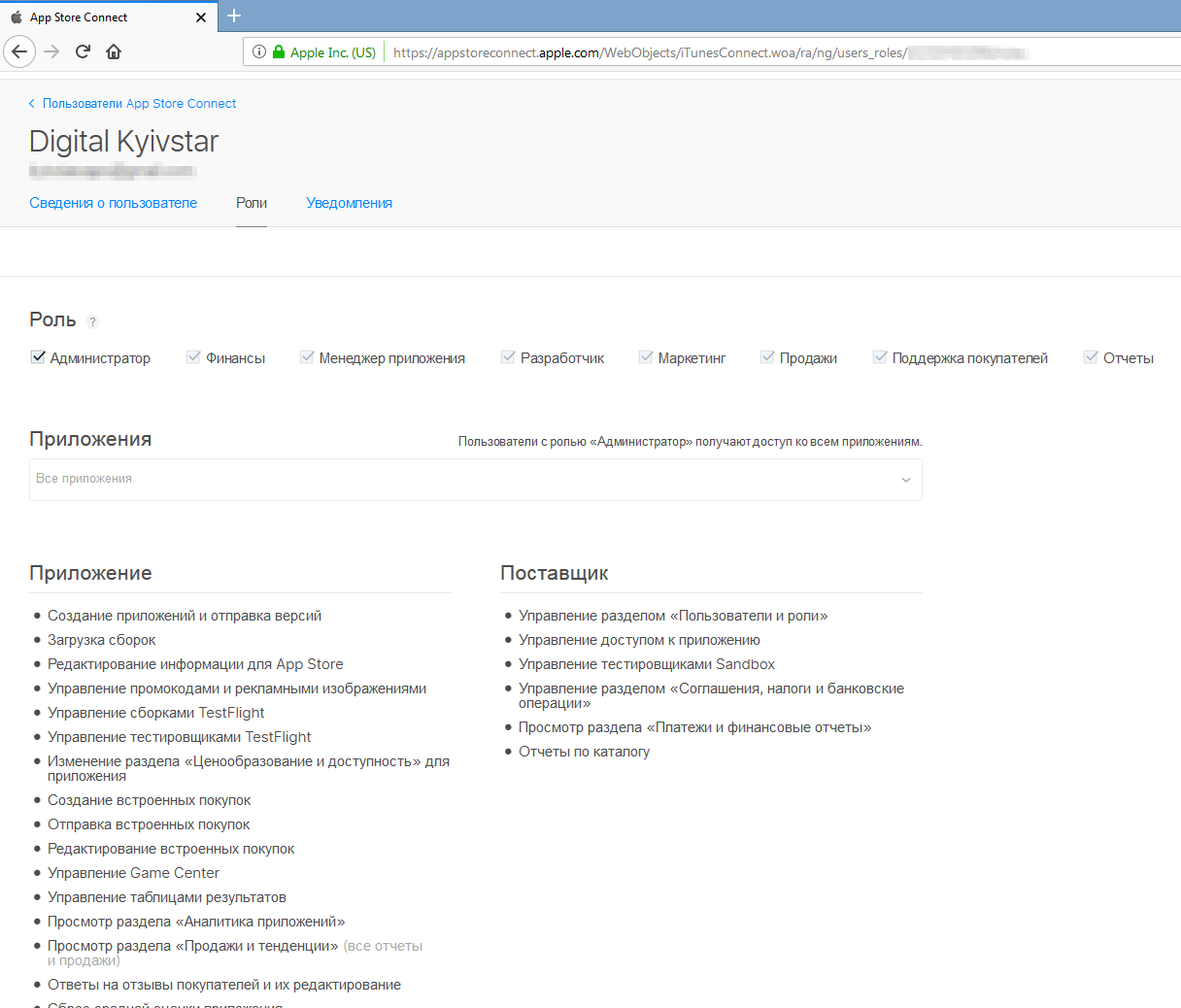

honeypot , tentei entrar em vários dos serviços, esperando um obstáculo na forma de autenticação de dois fatores. Mas ela se foi e eu entrei. Conectado como administrador:

Entendendo que o acesso com direitos de administrador é fundamental, no dia seguinte eu rapidamente criei e enviei uma solicitação à Kyivstar no mesmo Bugcrowd. Mais tarde, recebi um agradecimento, pontos de reputação e US $ 50.

US $ 50 para acesso a contas com um valor oficial total de mais de US $ 5.800.

Eu escrevi esse acesso aos serviços da lista com direitos de administrador:

Amazon web services

Desenvolvedor da Apple

Ação para celular

App annie

Disqus

Desenvolvedores do Google

Centro de Desenvolvimento do Windows

KBRemote

Jira

Smartsheet

Pushwoosh

TicketForEvent

Desenvolvedores Samsung

CMS para bigdata.kyivstar.ua e hub.kyivstar.ua

Gmail

Zeplin

Prezi

Bitbucket

esse é um problema crítico, é o acesso a quase toda a estrutura da empresa e aos serviços que ela usa.

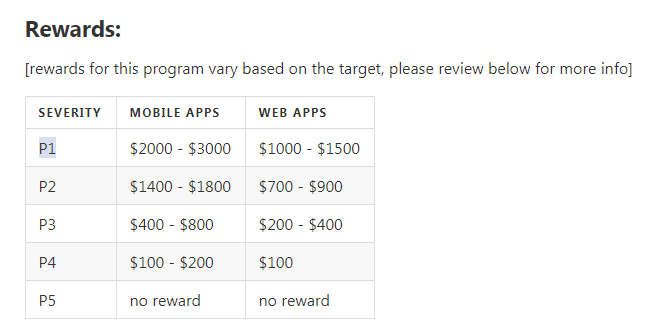

Confiando nos possíveis danos aos negócios, na reputação e nos clientes e apenas olhando para a tabela de recompensas da Kyivstar, onde meu sinal recebeu a prioridade P1 (Exposição de Dados Sensíveis: Dados Criticamente Sensíveis - Divulgação de Senha), eu esperava mais:

Perder o acesso a esses serviços de qualquer empresa digital é um golpe significativo nos negócios e na reputação. Isso é muito pior do que apenas algum tipo de vulnerabilidade, é acesso total. Esta é uma informação útil da Klondike para qualquer criminoso.

Usando apenas uma conta, por exemplo, no Apple Developer, um invasor pode alterar o nome de usuário e a senha e carregar as compilações de aplicativos ou simplesmente adicionar-se ao administrador, deixando o backdoor.

No entanto, a Kyivstar foi inflexível: "Obrigado, aqui estão 50 dólares para você, essa descoberta está além do escopo do programa".

É uma pena que, devido a essas decisões das empresas, pessoas honestas pensem sobre onde denunciar tais coisas: através de canais oficiais como eu, ou melhor, encontrar alguém que ofereça mais por essas informações. As próprias empresas levam as pessoas a maus pensamentos e ações.

E o ponto não está no dinheiro, mas no desrespeito da empresa por mim. Enquanto em um dos bancos encontrei oportunidades de receber recebimentos de outros clientes e recebi pouco mais de US $ 300 por cada oportunidade que encontrei, também existem serviços de pagamento que pagam menos de US $ 20 pela mesma vulnerabilidade - e nada, não estou bravo com os segundos, 500 UAH dinheiro também. Mas aqui ...

Talvez eu tenha me enganado ao esperar uma recompensa maior. Selecione nas opções da pesquisa abaixo a remuneração correta em sua opinião nesta situação. Você pode expressar sua opinião aqui nos comentários.

PS: toda regra tem uma exceção.

UPD de 09/09/2019: respostas publicadas a perguntas decorrentes da leitura deste post + novo problema da Kyivstar - https://habr.com/post/435074/