As notícias de alto perfil do ano passado sobre a máquina de café, que infectou os computadores de uma das plantas petroquímicas europeias com um vírus ransomware, além de outros casos frequentes envolvendo eletrodomésticos, dispositivos robóticos, drones e outros dispositivos e sistemas inteligentes usados na cidade, escritório, empresas, em produção e outras áreas das quais ouvimos mais e mais frequentemente da mídia, por exemplo:

- o robô de limpeza doméstica ligou por si próprio, subiu no fogão elétrico, empurrou a panela sobre o queimador e se queimou, quase queimando o apartamento de seus proprietários;

- guarda de segurança se afogando na fonte de um centro de negócios;

- um cortador de grama robótico que escapou de um emprego e cortou uma mangueira de combustível ao longo do caminho;

- um cirurgião robô batendo em pacientes durante as operações e apertando tecidos de órgãos internos com a mão;

- controlar interceptações de veículos aéreos não tripulados;

- casos de desligamento de dispositivos industriais responsáveis por sistemas de controle, aquecimento e refrigeração;

- invasão de brinquedos, relógios, pulseiras de fitness e outros dispositivos portáteis para uso pessoal e de escritório,

tudo isso nos faz pensar por um longo tempo sobre o nível de segurança de sistemas e dispositivos inteligentes que encontramos na vida cotidiana ...

Alguns desses casos podem ser uma falha simples de dispositivos inteligentes, mas a maioria deles são ações maliciosas planejadas com o objetivo de obter vários benefícios devido às ações confirmadas.

Em uma era de um grande número de ataques de hackers e outras ameaças cibernéticas, é necessário aumentar a segurança de seus próprios dispositivos e da empresa. E as empresas devem pensar na segurança do uso de sistemas inteligentes em seus processos de negócios, na indústria, na manufatura, na medicina, etc., principalmente para reduzir os riscos de falha simples do equipamento devido a intervenções de terceiros e, claro, a proteção dos dados corporativos e pessoais transmitidos, armazenados.

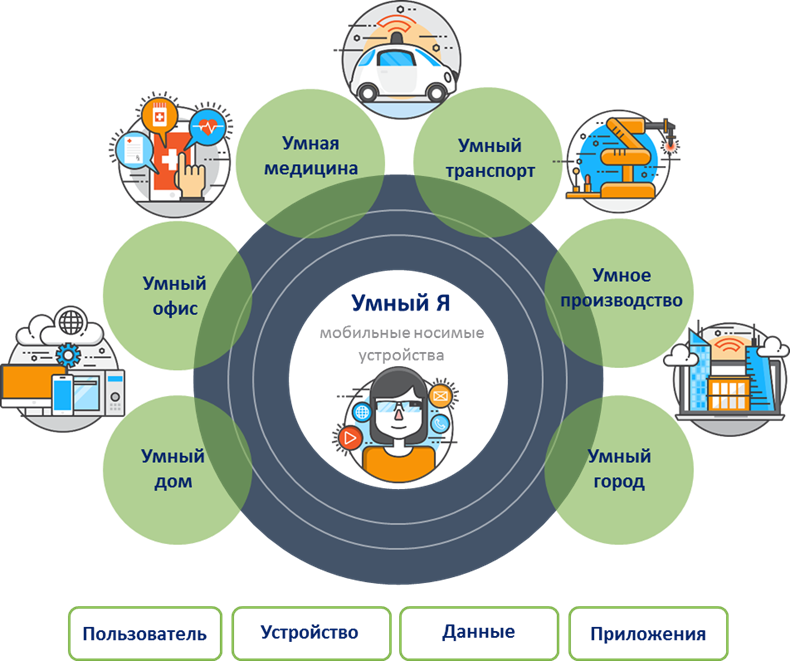

Coisas inteligentes já estão nos acompanhando por toda parte: na cidade, em casa, no escritório, assim como nos setores de medicina, transporte, manufatura, indústria, agricultura, logística, energia elétrica e outros campos, e a cada ano essa lista é reabastecida e estamos cada vez mais próximos Estamos nos aproximando de um ambiente “inteligente”, mas ainda não seguro.

No mercado em rápido crescimento da Internet das Coisas, como uma das tecnologias mais promissoras dos próximos anos, os desenvolvedores dedicam pouco tempo e pouca importância à segurança dos dispositivos, focados no desenvolvimento dos próprios sistemas, para não perder seu nicho no mercado e ser um dos inovadores nesse campo de produtos e produtos. serviços.

Essa corrida no desenvolvimento e no lançamento de mais e mais dispositivos inteligentes permite que os invasores implantem corretamente suas hipóstases.

Hoje, não vou me concentrar nos tipos de dispositivos de IoT e em sua segurança em geral, mas tentarei prestar um pouco de atenção à questão do gerenciamento de contas e acesso do usuário a esses dispositivos e à funcionalidade que os sistemas IDM precisarão para mudar de aplicativos para coisas.

Então, o que é IDM para IoT? O que precisará ser considerado ao criar sistemas de IDM? O que nos espera no futuro próximo?

A implementação da IoT implica uma interação complexa entre pessoas, coisas e serviços, o que implica racionalmente a necessidade de garantir a verificação constante das contas e a relevância dos direitos de acesso entre aplicativos, sistemas, dispositivos / coisas.

Crucial para o sucesso da IoT, tanto no consumidor quanto no espaço industrial, será o fato de uma interação transparente entre dispositivos e dados transmitidos, controle sobre eles. As soluções de IoT devem oferecer um conjunto de controles de usuário e controle de acesso que possam determinar corretamente quem tem acesso a quê, devem poder autenticar usuários, verificar políticas de autorização e direitos de acesso.

De acordo com o Gartner, uma agência analítica líder, até o final de 2020, 40% dos provedores de soluções IDM precisarão atualizar suas soluções para trabalhar com a Internet das Coisas (IoT), em comparação com os 5% atuais.

O QUE É IMPORTANTE?Aplicando contas a dispositivosSerá necessário determinar os atributos que podem constituir, por assim dizer, a identidade do dispositivo. Você precisará criar um esquema ou modelo de dados comum que os fabricantes de IoT possam usar para tornar o processo de registro, verificação e autenticação simples e repetível. Quando um conjunto de atributos é definido e montado a partir do dispositivo, eles precisam ser usados durante o processo de registro do dispositivo. Para alguns dispositivos, o registro pode exigir alguma verificação exclusiva adicional, por exemplo, para confirmar que o próprio dispositivo é legal.

InteraçãoA interação entre pessoas (pessoa a pessoa) não será mais suficiente, será necessário estabelecer outras relações entre dispositivos, coisas, pessoas, serviços e dados); será necessário usar o princípio da interação muitos-para-muitos.

Alguns relacionamentos serão usados para acesso temporário aos dados, enquanto outros serão permanentes / a longo prazo, como "dispositivo humano-inteligente" ou "produção inteligente de dispositivo inteligente". Essas interações precisarão ser registradas, verificadas e canceladas, se necessário.

Autenticação e AutorizaçãoOs componentes de autenticação e autorização precisarão ser aplicados em todos os estágios do fluxo de dados da IoT. Os seguintes protocolos agora são suportados: OAuth2, OpenID Connect, UMA, ACE e FIDO.

Gerenciamento de direitos de acessoCriação e / ou gerenciamento de atributos: usuário e dispositivo - terão que ocorrer tanto no estágio de carregamento, inicializando o dispositivo, quanto no estágio de registro do usuário. Padrões desenvolvidos nesta área: LWM2M, OpenICF e SCIM.

Como sabemos, os sistemas tradicionais de classe IDM são projetados para emitir direitos de acesso aos sistemas internos da empresa no perímetro da rede. A tecnologia IoT em evolução requer soluções IDM mais dinâmicas que podem atender e conectar não apenas usuários internos, clientes e parceiros, mas também dispositivos e sistemas inteligentes, independentemente de sua localização, expandindo assim as possibilidades de fornecer proteção nas condições de transformação digital.