As listas de interfaces apareceram no MikroTik RouterOS por um longo tempo, mas, por observação, nem todo mundo sabe sobre elas e, portanto, não as usa.

Descrição do produto

O que é isso claro no nome - Lista de interfaces, o mesmo que listas de endereços, apenas com interfaces. Não confunda com pontes e interfaces delimitadoras, estas são três tecnologias diferentes para tarefas diferentes. Essa funcionalidade apareceu cerca de um ano atrás e está presente em todas as versões atuais (atuais e de correções de bugs) do RouterOS 6.

O principal a lembrar: as interfaces nas listas continuam independentes, o tráfego não começará a passar por elas (como no caso de bridge) e não será paralelizado (como no caso de delimitar), isso é ridículo para você, mas existem caras espertos.

Listas padrão

[Interfaces] -> [Lista de interfaces] -> [Listas]

Por padrão, existem três listas: todas, nenhuma, dinâmica. Com os dois primeiros, tudo fica claro, atualmente a dinâmica é preenchida a partir de determinadas conexões ppp e Detect Internet.

Opção de console:

/interface list print

Crie sua lista[Interfaces] -> [Lista de interfaces] -> [Listas] -> [+]

nome - nome

incluir - inclui interfaces da lista especificada na nova lista

excluir - excluir interfaces da lista especificada da nova lista

Opção de console:

/interface list add name=test

Incluir exemploAs seguintes interfaces estão disponíveis para acessar a Internet:

ether1-wan (ip real)

ether2-wan (ip real)

l2tp-vpn1 (ip cinza)

l2tp-vpn2 (ip cinza)

Dos dois primeiros, esperamos conexões de entrada de fora, do segundo, se o fizerem, não estamos interessados.

As interfaces ether1-wan e ether2-wan são combinadas em uma lista de wan. Linhas verdes.

As interfaces l2tp-vpn1 e l2tp-vpn2 são combinadas em uma lista vpn. Linhas vermelhas.

A lista inet contém (inclui) wan e vpn. Linhas pretas.

Agora, no firewall, você pode dividir o tráfego de entrada (e passagem do lado wan / vpn) com wan e vpn e escrever regras separadas, e o filtro de saída (e passagem para o lado wan / vpn) juntos (provavelmente haverá um banal estabelecido, novo) através do inet .

Um exemplo é desajeitado, mas não tenho outro.

Adicionando interfaces

Você pode adicionar quaisquer interfaces: ethernet, wlan, bridge, vlan, vpn, vif, ... Tudo é feito no menu principal [Listas de interfaces].

Opção de console:

/interface list member add interface=ether1 list=test

Uso no filtro de firewall

O aplicativo principal é simplificar as regras do firewall, digamos que você tenha um hub vpn e precise configurar as regras astuciosamente para o tráfego que passa, mas deixe o mais claro possível.

Antes:

Faça o check-in na interface e envie para a cadeia 1.

Na cadeia 1, faça check-out da interface, envie para a cadeia 2.

Na cadeia 2, estabelecemos as regras.

E assim para cada interface. 4 conexões - 8 regras, 8 conexões - 16 regras. As conexões são dinâmicas? Você pode sair e usar todo o ppp, jogá-lo na cadeia 1 e depois retornar; você precisa de interfaces extras da cadeia 1.

Agora:

Adicionamos todas as interfaces a uma lista e criamos uma regra com a mesma lista de interface e lista de interface externa, que são transferidas para cadeias com regras de filtragem. Tornou-se visivelmente mais curto.

Há menos neste esquema, se você olhar para o “anterior”, para cada interface são esperadas sub-redes de endereços que são esperadas na interface, no novo esquema você pode direcionar todas as interfaces para a lista de endereços, mas os endereços das sub-redes não estarão mais claramente conectados às interfaces.Outro exemplo é que você tem vários provedores e fica com preguiça de duplicar as regras de cada um:

Uso no firewall nat

Quando as listas de interfaces apareceram, no fórum o mikrotik reclamou do trabalho das listas de interfaces no nat, agora parece ter sido reparado. Eu decidi investigar

Suporte de teste:

O esquema não possui endereços suficientes para o mesmo

O esquema não possui endereços suficientes para o mesmoResultados:

Cadeia src-nat:

* disfarce - funciona. Dependendo da interface de saída, substitua o ip correspondente.

src-nat - funciona. Substitui o ip especificado apenas pela interface na qual esse ip está presente.

* mesmo - funciona. Da mesma forma com src-nat.

Cadeia dst-nat:

* redirecionar - funciona.

* dst-nat - funciona. Incluindo em combinação com mascarada.

* netmap - funciona. Se você usá-lo em vez de dst-nat. Quando usado como pretendido, também funciona.

Uso no firewall mangle

Isso funciona. Por exemplo, se você precisar marcar todo o tráfego recebido das interfaces para a árvore de filas.

Uso em perfis de VPN

Recordamos um exemplo com VPN regional. A quinta região foi adicionada e você a adiciona manualmente à lista de interfaces, mas é possível facilitar e especificar no perfil vpn qual lista a interface será colocada na conexão, independentemente de ser vinculativa ou criada automaticamente quando o cliente desconecta a interface da lista. excluído. Para vpn de saída, isso também funciona.

[PPP] -> [Perfis]

Está tudo bem, mas há um erro (no momento da publicação, versão RoS 6.42.6). Se você criou a ligação e a adicionou estaticamente à lista especificada nos perfis, a conexão não será estabelecida. Nos logs (servidor) haverá algo como isto:

Uso na ponte

Você pode especificar uma lista de interfaces como membro da ponte, mas somente interfaces capazes de trabalhar na Camada 2 (ethernet, wlan, bounding, eoip, ovpn-ethernet, ...) serão adicionadas; a exceção são outras pontes.

Detectar internet

A funcionalidade apareceu na versão atual do firmware e ainda não está pronta para uso.

[Interfaces] -> [Detect Intrnet]

* Detect Interface List - uma lista com as interfaces nas quais as verificações serão realizadas.

* LAN Interface List - uma lista à qual todas as interfaces layer2 ativas são adicionadas. Obter status de lan.

* WAN Interface List - uma lista à qual todas as interfaces túneis lte e vpn são adicionadas. Também faz interface com o status da LAN que não possui servidor dhcp e a partir do qual o endereço 8.8.8.8 está disponível. Além de tudo, o mikrotik adicionará um cliente dhcp à interface na tentativa de obter as configurações automaticamente.

* Internet Interface List - uma lista de interfaces com status de wan, se cloud.mikrotik.com opin0000 estiver disponível nelas. Verificando novamente a cada minuto, após três tentativas malsucedidas, a interface retorna ao status de wan. Alterar o endereço de verificação, ou intervalos não podem.

[Status da interface] - resultados do teste.

É assim que deve funcionar, mas, na prática, solicitações para cloud.mikrotik.com não são enviadas. Estamos esperando e esperamos que: eles consertem; remover restrições; adicione a capacidade de executar scripts ao alterar o estado da interface.

Outros

No ramo atual, o MikroTik decidiu que vale a pena usar a Lista de interfaces mais ativamente e agora as seguintes opções são configuradas através de listas de interfaces, em vez de interfaces específicas:

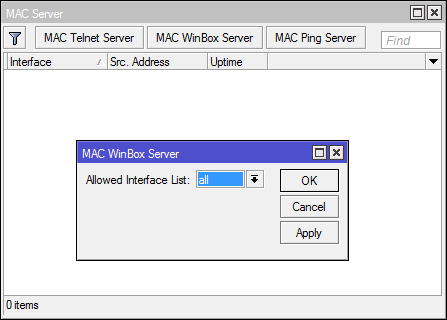

* [IP] -> [Vizinhos] -> [Configurações de descoberta]

* [Ferramentas] -> [Servidor MAC] -> [Servidor Mac-Telnet] e [Servidor Mac-Winbox]

Após a atualização, não esqueça de reconfigurar.

Scripts e CLI

Você pode encontrar uma situação em que uma das interfaces da lista se torna desconhecida (se você excluir a interface antes de excluí-la da lista) e eu pessoalmente não consegui encontrar uma maneira de simplesmente (sem limpar a lista inteira e preencher demais) excluir essa interface usando CLI e scripts. Se alguém souber - escreva nos comentários.

Só isso. Espero que no mundo haja menos configurações com a integração de interfaces na ponte para reduzir as regras no firewall.