Publicação de aniversário do telegrama

Os bate-papos secretos do Telegram usam criptografia de ponta a ponta, e daí? Criptografia de ponta a ponta O Telegram protege fracamente a correspondência do usuário. Um exemplo simples: um invasor conseguiu a chave privada .pgp de Alice, é claro, para descriptografar a mensagem criptografada para Alice, você precisa de uma senha para essa chave, que não pode ser removida usando a moderna doutrina de proteção por senha. No Telegram, criptografia de ponta a ponta no Android - isso se torna possível com uma probabilidade de 100%. O desvio da autenticação de dois fatores, a recuperação do código PIN e o seqüestro de bate-papos secretos no Telegram sobre essa vulnerabilidade serão um artigo.

No meu trabalho, tentarei descrever um manual detalhado sobre a vulnerabilidade no Telegram em dispositivos Android, dar exemplos de como restaurar o código local do Telegram no Android, Desktop Linux / Windows. Comprometerei o bate-papo secreto do Telegram. Minha empresa vai me ajudar nesse confronto com a equipe de Durov: I (Root); Android 7.0; Android 6.0 (raiz) Android 4.4.2 (raiz) PC com SO GNU / Linux / Windows (raiz). À primeira vista, parece que as forças não são iguais, vamos ver ...

IMHO. Como tudo começou

No meu caso, também senti todo o poder da campanha de relações públicas em torno da plataforma Telegram. Nas enormes rodas do “carrinho”, o hype rolava mês a mês, sem centro e sem fronteiras. A influência de E. Snowden na popularização da criptografia onipresente de correspondência de usuários. Lembre-se do cult ICQ messenger com seu aplicativo QIP 2005 na área de trabalho, onde toda a correspondência foi armazenada em um PC no domínio público em arquivos .txt. O telegrama sobre a criptografia da correspondência "que começou a criptografar a correspondência privada em massa" não o fez imediatamente, mas depois afirmou que ele foi o pioneiro. A história do Telegram não foi particularmente distinta: uma disputa pela segurança do protocolo MTProto contra durov; Kolyma para artistas e pintores (desenho de adesivos); API para criação de bots / aplicativos; ICO TON, que trouxe muito dinheiro para os proprietários do Telegram; bloquear o mensageiro no Irã, na Federação Russa e novamente no Irã; bem como entrar na rede de itens on-line raros dos detalhes do Telegram. Em julho de 2018 "O carrinho também correu através de mim." Quando o “próximo Telegrama” apareceu no mercado de massa de mensagens instantâneas com seu próprio slogan e uma pequena advertência (isso é super rápido, simples e gratuito). "O Telegram é um aplicativo de mensagens com foco em velocidade e segurança." À custa deste último, em um slogan tão legal, durov e sua equipe (devido ao forte lado técnico de Nikolai Durov) interagem abertamente com especialistas em segurança da informação / caçadores de bagagens que encontram / tentam encontrar vulnerabilidades no protocolo MTProto ou bugs na plataforma Telegram. Os especialistas enviam seu material para security@telegram.org - este é o método oficial dessa interação por “caçadores de recompensas” e desenvolvedores de Telegram, também é mencionado

aquiDe fato, damos as boas-vindas aos especialistas em segurança para auditar nosso sistema e agradecemos qualquer feedback (security@telegram.org)

Um formato não oficial de comunicação, quando as cartas são ignoradas pelos desenvolvedores do Telegram e, em seguida, os especialistas geralmente postam seus tweets no microblog, onde durov comenta sobre alguns deles.

Ao serviço do

Príncipe Negro do usuário, a privacidade na plataforma móvel Telegram é apresentada como um desenvolvimento inexpugnável, formidável e novo do MTProto de Nikolai Durov. As conversas secretas no Telegram (daqui em diante MF) são conversas presentes na plataforma móvel Telegram e protegidas por criptografia de ponta a ponta, as chaves são armazenadas apenas nos dispositivos em que foram geradas, e esse também é o orgulho do Telegram-Dubai (chamarei assim). Os midrange de telegrama são considerados salas de bate-papo muito seguras em todo o mundo, no mundo do Telegram-Dubai. Várias vezes durov sacudiu o ar, comparando seu produto com os concorrentes em forma bélica pública e sempre venceu.

Ignorando a criptografia de ponta a ponta do Telegram messenger no Android, um relatório de bug foi enviado por email para o e-mail mencionado acima. Não recebi resposta, alguns dias depois escrevi para o suporte técnico dos voluntários do Telegram. Os voluntários me responderam que transmitiriam minha idéia à liderança do Telegram, pedindo esclarecimentos: para onde e quando enviei minha carta. Depois de duas semanas de silêncio, lembrei mais uma vez minha carta aos voluntários, desta vez os voluntários mensageiros ignoraram completamente meu lembrete. Uma semana depois, repeti novamente o envio da carta para o correio oficial do Telegram - não há resposta. O que resta, o que fazer? se incomodar com o seu relatório de erros do Telegram via microblogging?, sitiar fontes de comunicação não oficiais da equipe durov? Ou escreva e publique um artigo para a mídia? Apenas algum tipo de burocracia cibernética se formou nas fileiras do Telegram. Não posso deixar de mencionar o

w9w no habr.com, que, na minha opinião, encontrou a melhor vulnerabilidade na plataforma Telegram: vulnerabilidade no telegra.ph. Conclusão - "qualquer usuário" pode editar o artigo de outra pessoa no telegra.ph. Com o

relatório de vulnerabilidade do

w9w (ele encontrou vários), ele também não conseguiu entrar em contato com security@telegram.org. Depois de concluir uma missão burocrática, o

w9w recebeu uma pequena recompensa financeira pelas vulnerabilidades encontradas. Eu me pergunto é Telegram ganância? ou algum outro motivo? De volta ao Telegram, alguns comentários sobre o assunto.

Muitas pessoas têm seu próprio álbum de fotos de família, e os caçadores de bagagens têm seu próprio histórico de "bugs / erros / vulnerabilidades encontrados". No meu PS, após a conclusão do artigo, pintarei indiferentemente a célula B30 em vermelho, deixando assim minha pergunta para a equipe do Telegram em aberto.

Parte 1. Restaure o Telegram do código local no SO Android Linux / Windows Desktop. Baseado em eventos reais.

Em julho, verão 2018 no Github, um dos desenvolvedores de

um agrupamento informal da versão de John The Ripper (doravante JTR) postou o código fonte do módulo de análise "telegram2john.py" escrito em Python (com base em uma dica de um usuário "aleatório" que leu o código da linha

411 ) . A partir do nome do programa, fica claro por que e para quem esse módulo serve. Quem não entende o significado de tais módulos, esses são módulos que estendem a funcionalidade JTR. O JTR oficial pode estripar 8 formatos e o JTR jumbo-1-sangramento - 263 formatos (sem contar + centenas de formatos dinâmicos sha1 / 2 / md5 / $) e um desses formatos é o código local do Telegram. Depois de testar o "telegram2john.py", encontrei um erro: uma das três funções de análise de código local do Telegram não funcionou corretamente, o que relatei aos desenvolvedores de JTR no Github.

A correção para "telegram2john.py" saiu imediatamente. Este não é o primeiro recurso para os bugs encontrados pelos desenvolvedores do JTR, e cada vez que uma resposta rápida e uma correção de erro menos rápida são boas quando existem canais de comunicação estabelecidos todos os dias. Depois de alguns dias

em uma veche secreta , o módulo telegram2john.py foi aprovado e enviado ao repositório JTR.

O esquema de recuperação de código local (Desktop-Telegram) é um processo de várias etapas :Read the salt (32 bytes), encrypted data and sha1 of decrypted data from a file.

Compute a PKCS5_PBKDF2_HMAC_SHA1 on the UTF8 (passcode), using the salt, 4000 iterations, keysize of 256 bytes

Use a Telegram-specific KDF to get the AesKey and AesIV (Relatively cheap - bunch of memcpy and 4x sha1)

Perform an AES-IGE-DECRYPT on the encrypted data using the derived key and IV from step 3.

Compare sha1 of decrypted data with the sha1 read in step 1. If they match - passcode is correct.

userconfing.xml (Android)

Internals

/data/data/org.telegram.messenger/shared_prefs/userconfing.xmlPara o usuário JTR, a operação “sangramento / Android-Telegram” é simplificada para um processo de dois estágios: usando o módulo “telegram2john.py”, “hash drawing” para o processador John a partir do arquivo userconfing.xml pertencente ao aplicativo Telegram (operação instantânea) e força bruta esse "hash" usando o JTR. Com essa operação, a probabilidade de recuperação de código local no Android e é 100% bem-sucedida, o tempo de espera é de vários milissegundos. A probabilidade de recuperar código local no Desktop Linux / Windows é de X% de sucesso, o tempo de espera é indefinido. Porque Como, em primeiro lugar, o código local é um código PIN digital comum em um telegrama de quatro dígitos (10 ^ 4 todos os tipos de combinações de pinos) não é mais nem menos e, em segundo lugar, o algoritmo de criptografia de telegrama de código local no Android não é

criptográfico [SHA256 ($ s. $ p. $ s)] , daí a alta velocidade de adivinhação de senha. A situação é diferente nos aplicativos Telegram Desktop onde não há bate-papos secretos: no aplicativo Desktop, a criptografia de código local é forte (a velocidade de pesquisa na CPU de hash Desktop / Telegram é 10.000 vezes mais lenta que a velocidade de pesquisa de hash Anroid / Telegram) e, o mais importante o código local no Desktope / Telegram pode ser definido como "qualquer" comprimento e usar qualquer caractere.

A força criptográfica do código local do Telegrama para desktop é alta, a velocidade da força bruta é 10k vezes mais lenta que o código local da força bruta do Android Telegram.

A força criptográfica do código local do Telegrama para desktop é alta, a velocidade da força bruta é 10k vezes mais lenta que o código local da força bruta do Android Telegram.Pessoalmente, tenho a impressão de que os desenvolvedores do Telegram trabalharam na criação de um protocolo MTProto exclusivo e seguro, e não na privacidade abrangente do usuário, por exemplo, o cache aberto do aplicativo armazenado em um diretório raiz não Android ou código local não criptográfico, que, como se vê, recupera com 100% de probabilidade.

No momento da redação deste artigo, as JTRs prontas para uso nos sistemas operacionais Kali Linux e Parrot Security mais recentes não são atualizadas desde 2015, possuem bugs que não permitem analisar o código local do telegrama (o jTR-1-bleeding JTR sempre possui alguns bugs, mas sua funcionalidade desenvolve-se mais íngreme do que você pensa se pensar no software Hashcat). Portanto, um usuário experiente do Kali / Parrot não pode invadir para restaurar o Telegram do código local; no Windows / Android, os JTRs truncados na funcionalidade também não são bons. Portanto, você deve instalar o JTR com Github no seu sistema operacional (para sistemas Linux). Para que o software JTR seja compilado com êxito, antes de compilar o programa, entregue o pacote ao seu sistema operacional “libssl-dev” e, em seguida,

git clone git://github.com/magnumripper/JohnTheRipper -b bleeding-jumbo john && apt-get install libssl-dev && cd john/src && ./configure && make -s clean && make -sj4 john/run/telegram2john.py userconfing.xml >

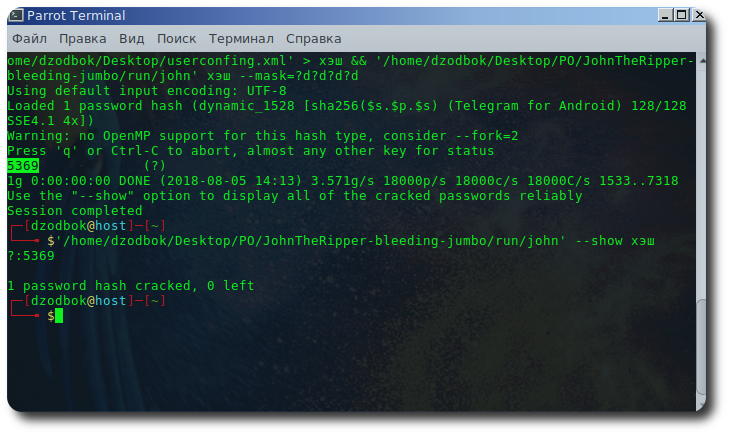

Código local restaurado Android Telegram. Pino 5369.

Código local restaurado Android Telegram. Pino 5369.Da mesma forma, com o código local bruto do aplicativo Linux / Windows local do Telegram, em vez do arquivo userconfing.xml, o caminho para o diretório Telegram é indicado:

(Linux): ~ / telegram2john.py ~ / .local / share / TelegramDesktop;

(Windows): ~ / telegram2john.py “C: / Usuários / Nome / AppData / Roaming / Telegram Desktop” (para um aplicativo Telegram desatualizado no Windows);

(Windows): ~ / telegram2john.py ”Telegram Desktop" (para o aplicativo Telegram atualizado no Windows).

Observe que, se você deseja analisar o código local do telegrama novamente, o JTR exibirá "Sem senha". O motivo é que a senha já foi encontrada anteriormente. Johnny, nunca restaura uma senha na segunda e subsequente vez. Em vez disso, use a opção "--show hash", mas às vezes os erros podem acontecer e a opção "--show" não funcionará como deveria (encontrei esses erros com outros hashes, mas tudo já foi corrigido pelos desenvolvedores do JTR). Nesse caso, observe o arquivo ~ / john / run / john.pot, todas as senhas encontradas são armazenadas nele; se você a limpar, poderá refutar os hashes com as senhas encontradas.

John The Ripper não vai sujar as mãos

John The Ripper não vai sujar as mãos de sangue sobre o código local Android Telegramo arquivo userconfing.xml , que é o destino da JTR, está localizado no diretório raiz do Android:

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

Assim, você pode acessar o arquivo com direitos de root, através do TWRP ou usando análise forense digital.

Um manual de vídeo detalhado para recuperar o código local do Telegram no link Android / Linux / Windows no final do artigo.

Parte 2. O branco começa e perde. Roubo de conversas secretas no Telegram. Baseado também em eventos reais.

Como a proteção se baseia no Telegram:- Digite o número de telefone;

- Recebendo SMS ou código no aplicativo em outro dispositivo - opcional, digitando o código ou código SMS recebido no aplicativo em outro dispositivo.

- Bloqueio temporário de conta com login frequente (incluindo bem-sucedido) do usuário.

Ao interceptar um SMS, você pode invadir a conta do usuário, mas não pode acessar as conversas secretas do

terrorista , uma vez que elas existem e vivem apenas nos dispositivos

do capanga do ISIS , onde foram geradas, o que significa que você não será especialmente cauteloso com os que controlam as operadoras móveis.

Proteção Telegram básica + básica opcional:- Digite o número de telefone;

- Receber SMS ou código no aplicativo em outro dispositivo - à vontade, digitando o código ou código SMS do aplicativo;

- Digite o código de nuvem Telegram (armazenado no servidor Telegram e, em sua mente, redefinir / vincular via e-mail);

- Definir código local (no Android, configurações - privacidade e segurança - código de senha);

- Verificar as sessões atuais / recentes de entrada no messenger;

- Saia de todas as sessões, exceto a atual;

- Limpando o conteúdo do cronômetro de gama média;

- Proibição da tela / gravar tela de médio porte;

- Bloqueio temporário de conta com login frequente (incluindo bem-sucedido) do usuário;

- Como aconteceu durante o roubo do midrange (fazendo login na conta de outra pessoa de outro ip), uma proibição temporária da conta real / comprometida ~ após 5 minutos e o cancelamento do midrange no Telegram. Na mesma rede de contas reais / comprometidas, o Telegram esquece de proibir o seqüestro de uma conta.

Abaixo, mostrarei que a faixa intermediária é vulnerável, sequestrarei uma delas (minha conta de teste no Telegram) e representarei o usuário "Boss"

Após recuperar com êxito o código local do Telegram, decidi sentir os arquivos ao lado do arquivo userconfing.xml no Android. Criou um bate-papo secreto, analisou quais arquivos e em quais subdiretórios são atualizados no tempo. Tentei copiar esses arquivos do sistema operacional Android 4.4.2 para outro dispositivo com o sistema operacional Android 6.0 (transferi arquivos entre dispositivos por meio de arquivos rar; zip). Instalado com o GP a versão mais recente do Telegram no Android 6.0. Transferido do Android 4.4.2> Arquivos atualizados do Android 6.0 para diretórios semelhantes

/data/data/org.telegram.messenger/shared_prefs /data/data/org.telegram.messenger/files /data/data/org.telegram.messenger/no_backup

De acordo com a conta de teste

roubada , o Telegram restaurou os direitos (que estavam no 4.4.2) para cada arquivo e pasta pessoalmente, a operação não é rápida (arquivos diferentes têm os direitos mais diversos), atribuída o Telegram UID GID.

Lançou o aplicativo. Imediatamente todos os arquivos roubados foram atualizados a tempo e a tela "novo usuário" me recebeu. O Telegram se comportou como se eu fosse um novo usuário e sugeriu o registro ou o login via telefone (o procedimento padrão para a instalação inicial do Telegram no Android). Ou seja, não consegui entrar na conta de outra pessoa. Sneaked mais e mais várias vezes de lados diferentes, mas no final - um

arquivo .

Tentei de outra maneira - backup da conta de teste do Telegram via backup do Titanium.Fiz um backup do aplicativo no Android 4.4.2, implantei um backup do 4.4.2. no Android 6.0.

Os direitos do aplicativo "roubado", alterando o UID / GID, não são necessários - tudo será feito pela Titanium Base. Lancei contas comprometidas do Telegram no Android 6.0 e magia! Recebo uma solicitação para inserir o código local do usuário "Host". Esse jogo intermediário com um backup fornecia um desvio da autenticação de dois fatores sem vítimas e truques. O Telegram, por sua vez, solicitou apenas o código local da conta roubada. Enviar arquivo roubado

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

no VDS com o Kali Linux instalado, onde o JohnTheRipper não dorme mais nos processos em execução, é hora de agir. No instante seguinte, o inferno bateu o código local! Hash não aguentou um segundo, rachado.

Destaque em vermelho (de cima para baixo) recebido:

- Hash para JTR usando o módulo telegram2john.py;

- Código local recondicionado Android Telegram;

- Trabalho em período integral de Johnny (senha indecentemente de alta velocidade de força bruta, opção - - -mask =? D? D? D? D, dizendo a Johnny que ele seleciona um código digital de 4 dígitos, não o liga, para que o JTR acelere e mostre sua velocidade de

fúria ); - Solicite a JTR do código local restaurado.

Johnny legal! isso não é verdade?

Tendo abusado da "parte" da propriedade do Telegram, restaurado o código local Telegram usando o JTR Android, ele fez login com sua conta de teste IP na conta de

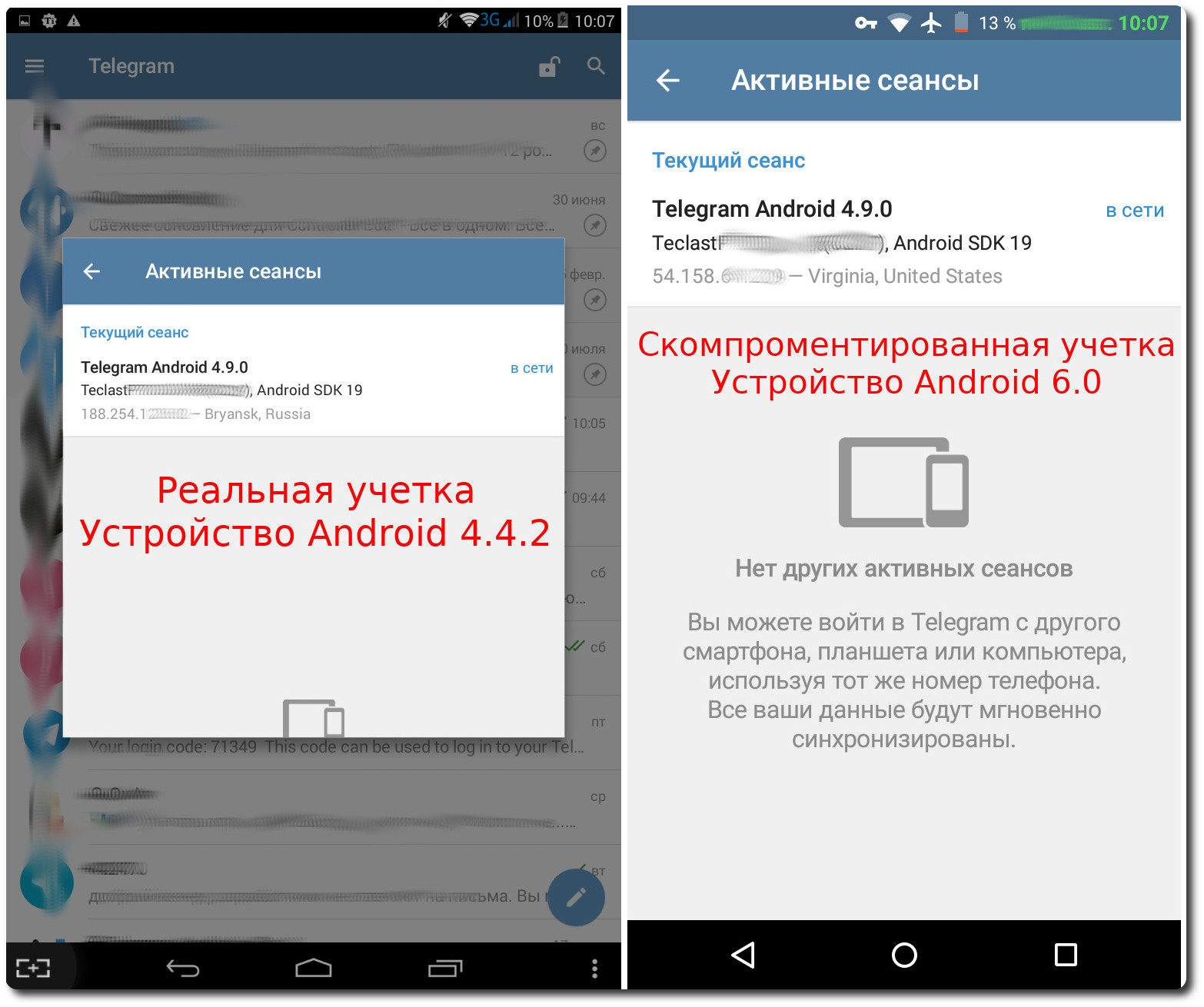

outra pessoa , originalmente localizada no Android 4.4.2. E agora foi construída no Android 6.0. Ao mesmo tempo, vejo todas as conversas secretas da vítima e toda a correspondência nelas. Tentei escrever, no midrange criado anteriormente, para um usuário do Android 7.0 e a mensagem foi enviada com sucesso. O usuário do Android 7.0 enviou uma resposta, a mensagem de resposta não foi apenas recebida, mas recebida em dois gadgets: no Android 6.0 e no Android 4.4.2. Eu verifiquei a última sessão de login: o usuário real exibiu seu ip e seu gadget Teclast Android 4.4.2 (configurações - privacidade e segurança - sessões ativas); um invasor Android 6.0 em "sessões ativas" exibia o dispositivo Teclast Android 4.4.2, ip Virginia. Ou seja, o usuário real não recebe informações através de "Sessões ativas" que sua conta foi comprometida, mas recebe informações "falsas" de que ele está online de um de seus dispositivos e de um de seu IP.

O usuário real através de sessões ativas não vê que ele está comprometido. O histórico de sessões recentes não registra os pontos de entrada do invasor. Além disso, na conta real "Host", cliquei em "sair de todas as sessões, exceto a atual". Ao mesmo tempo, o invasor não foi expulso da sessão, independentemente do status online / offline do invasor.

Tentei a mesma operação em relação a uma conta comprometida - o resultado é semelhante: o “mestre” não foi expulso do telegrama, as chaves da sessão eram as mesmas. Incrivelmente, né?

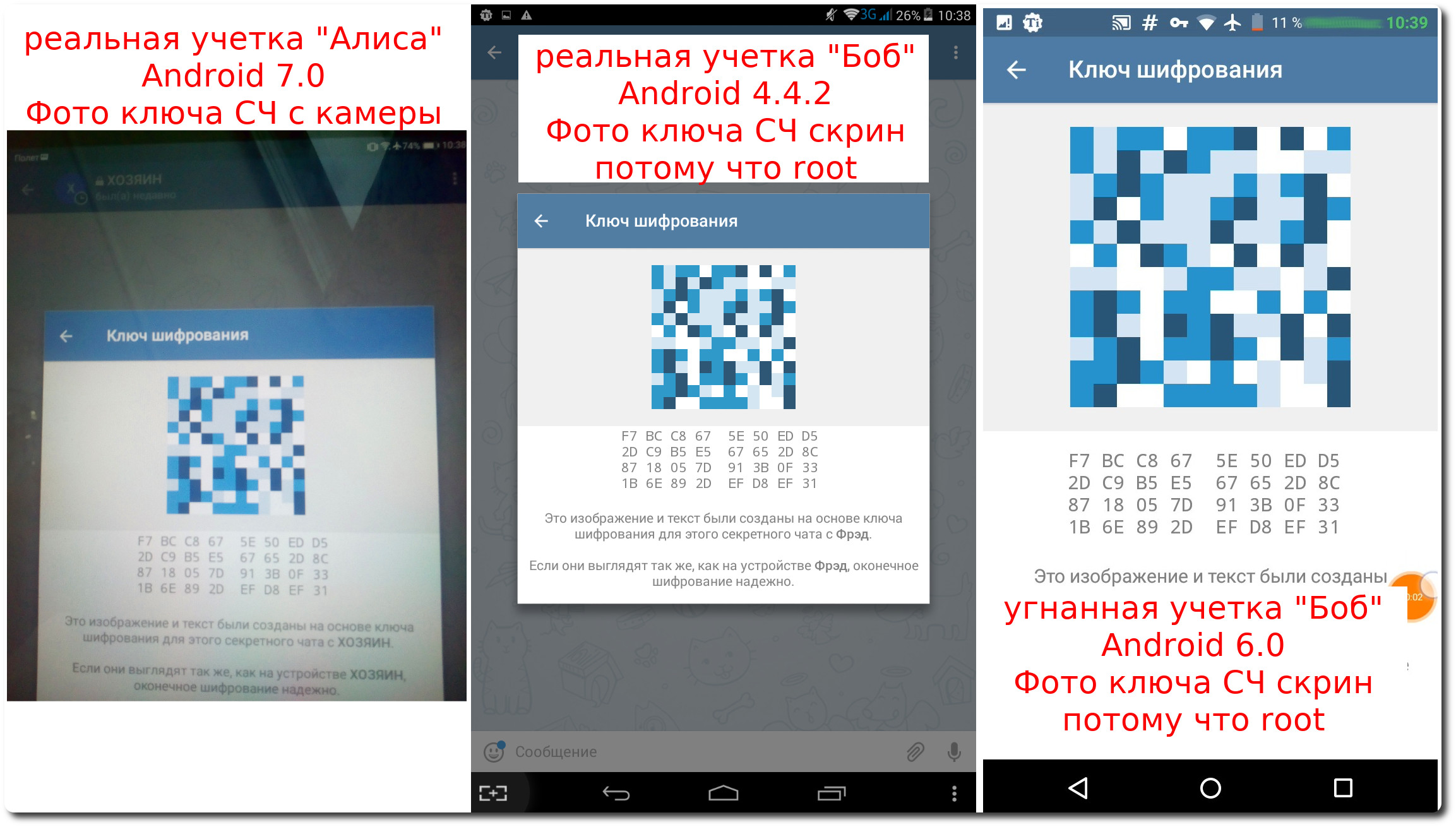

As teclas gráficas podem indicador de segurança de médio porte? As chaves das conversas secretas não são um indicador de segurança; nesse experimento, as três estão batendo entre si.

Todas as chaves são iguais, incluindo uma conta comprometida.

Todas as chaves são iguais, incluindo uma conta comprometida.O Telegram afirma que, se as teclas forem pressionadas em 2 dispositivos, você estará seguro - não é assim.

(Digressão. Você ainda precisa verificar as chaves, depois de instalar o Telegram no Android e ao criar os primeiros usuários de médio porte, os usuários de médio porte não tiveram instantâneos de chave, e as imagens gráficas das chaves diferiam nos dispositivos. Os médios funcionavam normalmente, o que eu não entendia e era um caso isolado quando as teclas não batiam entre si).Voltei ao primeiro método de "copiar e colar", que inicialmente não obtive êxito.Repeti todas as etapas anteriores, adicionando uma terceira ação intermediária.

1) Instalado com o GP a versão mais recente do Telegram.

2) Diretórios transferidos do OS 4.4.2 para outro dispositivo com o OS 6.0 (apenas dados confidenciais transferidos. Eu não copiei o Telegram e seus outros diretórios)

/data/data/org.telegram.messenger/shared_prefs /data/data/org.telegram.messenger/files /data/data/org.telegram.messenger/no_backup

3)

Excluiu a pasta no Android 6.0 , verifique

/data/data/org.telegram.messenger/code_cache

4) Eu não restaurei pessoalmente os direitos; em vez disso, distribuí 777 direitos (acesso total) a todos os diretórios descritos acima "recursivamente". Atribuí os mesmos diretórios ao proprietário e proprietário do grupo (UID / GID) "Telegram" (na verdade, "recursivamente" no diretório raiz não funciona bem no TC, então tive que verificar duas vezes a atribuição de direitos).

5) Atacante! Eu inicio o Telegram em outra rede com uma falha de IP diferente, novamente é uma saudação de um novo usuário em inglês.

6) Atacante! Reinicie o Telegram, xeque-mate! O Telegram emitiu um aviso para inserir o código local de um usuário que estava no Android-e 4.4.2 (e que é restaurado com uma probabilidade de 100%), enquanto não houve solicitações do Telegram para o código da nuvem ou SMS e ainda está completamente ausente. Desvio de autenticação de dois fatores, não! Ignorando criptografia ponta a ponta O Telegram foi bem-sucedido.

Resultado: as mensagens de um invasor na faixa intermediária também foram enviadas com sucesso em nome de um usuário real e toda a correspondência da faixa intermediária também estava disponível. Depois de ~ 400 batidas no meu coração ansioso, os medos foram confirmados: a conta roubada foi bloqueada pelo Telegram por um invasor e um usuário real; MF - cancelado.

Bloqueio temporário da conta do Telegram.

Bloqueio temporário da conta do Telegram.Depois de fazer login novamente no Telegram (às vezes a proibição acontece por um dia, mas tenho sorte, por algum motivo todos os sinos foram distribuídos por um segundo naquele dia), o usuário real tinha tudo como sempre, e o invasor não conseguia mais cheirar a conta comprometida (as chaves da sessão foram atualizadas).

Consegui refutar várias declarações do Telegram

telegram.org/faq - “MFs só podem estar em dispositivos de origem MF”.

I - "Como você pode ver, a faixa intermediária pode estar não apenas nos dispositivos de origem da faixa intermediária, mas também nos dispositivos em que há uma chave Raiz e faixa intermediária, independentemente da versão do sistema operacional Android".

telegram.org/faq - “Você pode comparar esta imagem (nota: imagem do meio da chave) com a que seu amigo possui - se as duas imagens forem iguais, você pode ter certeza de que o bate-papo secreto é seguro”

I - "Sim, seguro, mas apenas no mundo do Telegram-Dubai"; "Você não pode ter certeza de que o bate-papo é seguro."

telegram.org/faq - “Também recomendamos que você ative a autenticação em duas etapas e defina um código de acesso forte para bloquear seu aplicativo. Você encontrará as duas opções nas configurações - Privacidade e segurança.”

I - “Um código de acesso forte pode ser definido apenas em aplicativos Linux / Windows do Telegram Desktop, mas não pode fixar /“ senha ”em um aplicativo Android”

telegram.org/faq - “Um usuário com acesso root pode ignorar facilmente os recursos de segurança integrados ao sistema operacional, ler a memória do processo ou acessar áreas restritas, como armazenamento interno. Depois que um invasor tem acesso à raiz, qualquer esforço de mitigação se torna inútil. "Nenhum aplicativo pode ser chamado de seguro nessas circunstâncias, não importa quão fortemente criptografado."

I - "

Bobagem de marketing , devido à falta de pessoal técnico qualificado em 2013." “Restaure o código local do Android e obtenha / clone a conta. A cada nova tentativa incorreta de inserir um pino, o Telegram aumenta o tempo de espera entre as tentativas de inserir um pino. Aparentemente, o Telegram está satisfeito com esse algoritmo para proteger o usuário da força bruta manual 10 ^ 4 de todas as combinações possíveis de pinos, mas o usuário fica satisfeito quando é fácil comprometer? Se os desenvolvedores do Telegram quiserem atenuar as ameaças nessas circunstâncias, poderão implementá-lo como um bloqueio temporário por alguns segundos, digitando o código local incorretamente e substituindo a função de alfinete “falso” por Telegram na senha por senha, com criptografia PBKDF2 - isso é muito forte retardará o ataque da força bruta. Como um exemplo de boa proteção - senha para entrar no banco de dados de senhas criptografadas Keepass2Android.

telegram.org/faq “Você pode acessar mensagens de bate-papo secretas no seu dispositivo de origem. Eles estão seguros desde que seu dispositivo esteja seguro no seu bolso. ”

I - "É aí que a verdade acontece!"

Conclusões

local code Telegram Android/Linux/Windows.Telegram.PS: / - , Telegram , - Telegram- .PPS: root-. root ( ), - root . , GNU/Linux « » (Android — Linux GNU ). Windows «» ? Android- , .

: gpg/pgp , keepass2android offline, rar. «» / root . Telegram Android pin, 100% .local code Android-e «password» «pin». : ...