O que o sistema pergunta quando você liga o computador ou desbloqueia o telefone, insere um cartão em um caixa eletrônico ou insere uma página em uma rede social? O sistema requer sua senha. Esse estágio de proteção de dados, pelo qual nós mesmos somos responsáveis em grande parte, é muito comum em nosso tempo. E quanto mais complicada a senha, mais difícil é buscá-la e, portanto, mais difícil é que um invasor obtenha seus dados. No entanto, nem todos os usuários abordam a criação de senhas com toda a seriedade necessária. Hoje falaremos sobre explorar frases secretas. Por que as frases secretas não são constantes para nós, que variantes de tais sistemas existiam no passado e como os cientistas se propõem a popularizar essa variante de proteção? Isso e muito mais vamos descobrir hoje. Vamos lá

AntecedentesAnedota "data de nascimento", "dia do casamento", "nome do personagem de um livro favorito", etc. Por muito tempo, elas foram as senhas mais comuns, mas certamente não as mais difíceis.

Uma ligeira digressão lírica. Recentemente, assisti o filme Keepers (2009). No final do filme, os personagens principais vão até o escritório do vilão para obter informações. Mas o acesso ao computador é protegido por senha. O que fazer? Se virar e sair? Não, é apenas uma senha, o que poderia ser mais fácil.

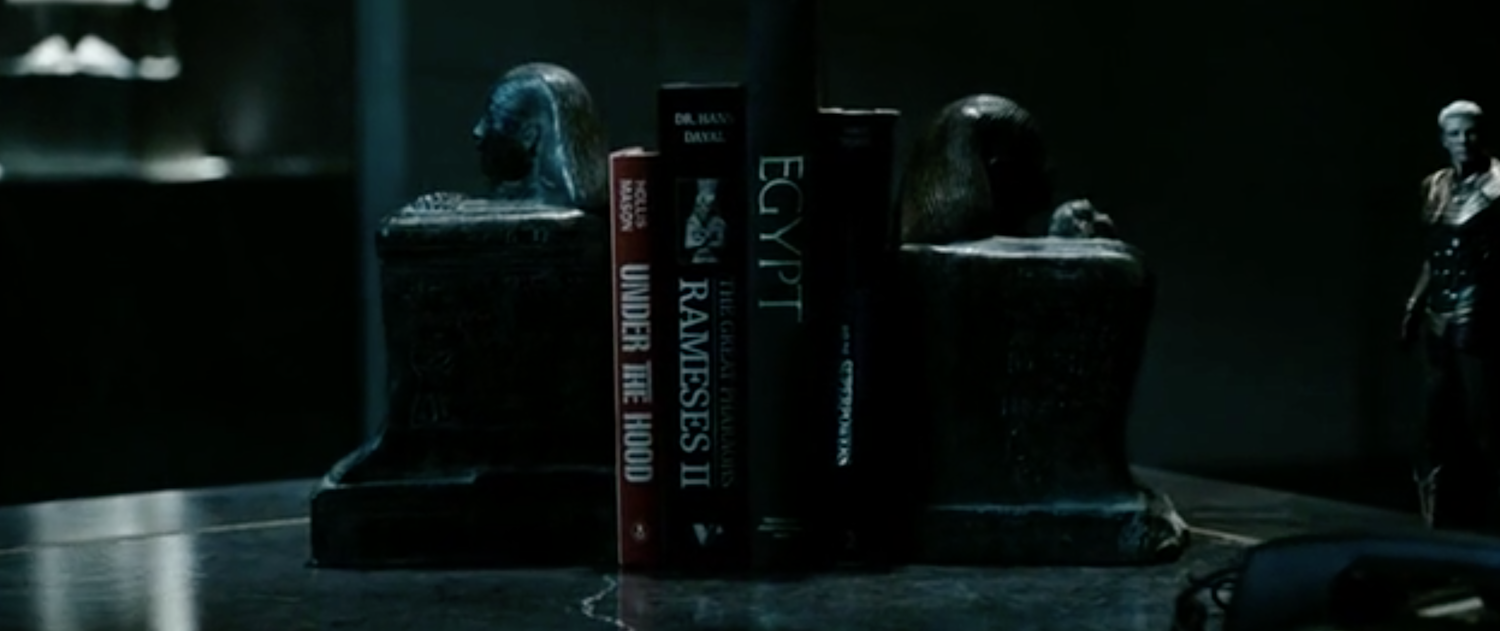

Nota: esse escritório está localizado no prédio da Pyramid Corporation e, na mesa do vilão, próximo a um PC tão importante, há livros sobre o Egito, deuses e faraós locais.

Aquele momento do filme "Guardiões" (2009)

Aquele momento do filme "Guardiões" (2009)Assim, o herói começa a pegar uma senha usando o método de cutucada científica, mas sem sucesso. Então ele olha para os mesmos livros e vê Ramesses II. Claro, essa era a senha. Os heróis obtêm informações e o enredo segue em frente. E agora a pergunta é: o principal antagonista da foto Adrian Weidt, considerado o mais inteligente do planeta, não conseguiu criar uma senha mais complicada e não deixá-la diretamente na área de trabalho? Todas essas são convenções cinematográficas, mas isso não diminui minha perplexidade.

É lamentável, mas o fato é que muitas pessoas têm senhas exatamente desse nível de complexidade. Embora existam sistemas de login que "forçam" o usuário a criar uma senha que atenda a certos requisitos: pelo menos 8 caracteres, pelo menos 1 letra maiúscula, pelo menos 1 dígito e mais. No entanto, você deve admitir que watson e Watson99 não são tão diferentes. Existem usuários que levam seus dados muito mais a sério e, portanto, suas senhas podem ser, à primeira vista, um conjunto de caracteres confuso. Eu tinha um colega cuja senha consistia em 15 a 20 caracteres e ele a digitou como se quisesse tocar a música “Na caverna do rei da montanha” no teclado.

Com letras e exemplos divertidos, vamos ao que interessa.

Existe uma senha “spwaop”, que é mais difícil de lembrar do que a data de nascimento, mas não tanto. Essas senhas protegem os dados muito melhor, pois complicam o processo de invasão pelo método de seleção, quando o cracker tenta todas as opções possíveis. Para um exemplo simplificado, vamos usar três dígitos - 123. Suponha que uma senha seja composta por esses números, mas em que ordem? Opções: 123, 132, 213, 231, 312, 321. Existem 6 opções no total, portanto, escolher a correta não será difícil. Se você adicionar um dígito - 1 2 3 4, haverá 24 opções, o que complica o processo de seleção.

No entanto, há um problema - o fator humano. Os pesquisadores descobriram que a disseminação de senhas complexas é inibida pelos próprios usuários. Muitas pessoas pensam que essas senhas são muito complicadas para serem lembradas. Se seus dados são importantes para você, lembre-se de 6 a 8 caracteres - você diz e estará certo. No entanto, não há argumento contra a opinião das massas. Portanto, os cientistas decidiram desenvolver uma metodologia que se tornou a base do sistema de login, permitindo que uma pessoa crie senhas complexas e, o mais importante, ajudando a lembrar essa senha.

Eu próprio sou cético em relação a esse tipo de pesquisa. Eles podem ser considerados um desperdício de tempo e recursos, mas qualquer pesquisa, experimento ou experiência tem o direito de existir. Além disso, tendo abandonado sua atitude ambígua em relação ao problema de “preguiça de lembrar a senha”, é curioso como o sistema desenvolvido pelos pesquisadores funciona.

Antes desse desenvolvimento, havia muitos antecessores cujos sistemas de senhas foram implementados em um grau ou outro, mas não encontraram popularidade entre os usuários devido à complexidade, baixo nível de segurança, ao estranho processo de criação de uma senha etc.

Por exemplo, havia um sistema Diceware (1995). Havia 7776 palavras no dicionário do sistema que formaram a senha e nem todas eram em inglês. O princípio de seleção foi baseado no uso de dados pelo usuário. Aqui está um exemplo do site oficial do

Diceware :

Suponha que você queira uma senha de seis palavras, recomendada para a maioria dos usuários. Você precisará rolar dados 6x5, ou seja, 30 vezes. Suponha que os seguintes números caíram:

1, 6, 6, 6, 5, 1, 5, 6, 5, 3, 5, 6, 3, 2, 2, 3, 5, 6, 1, 6, 6, 5, 2, 2, 4, 6, 4, 3, 2, 6.

Agora escreva todos os números em grupos de 5 jogadas:

1 6 6 6 5

1 5 6 5 3

5 6 3 2 2

3 5 6 1 6

6 5 2 2 4

6 4 3 2 6

Compare os 6 números recebidos com os que correspondem à palavra da lista e você receberá:

1 6 6 6 5 fenda

1 5 6 5 3 came

5 6 3 2 2 sínodo

3 5 6 1 6 rendado

6 5 2 2 4 anos

6 4 3 2 6 wok

Sua senha: cleft cam synod lacy yr wok

Quais problemas estão associados a esse método de geração de senhas? É bastante óbvio que haverá poucas pessoas que querem jogar dados, escrever e depois pesquisar e comparar números com palavras, a fim de simplesmente criar uma senha para si mesmo. O segundo problema foram as próprias palavras. No exemplo acima, você pode entender que isso não é uma frase, mas apenas um conjunto aleatório de palavras. Como resultado, você pode se lembrar disso, mas não sem esforço. Mesmo uma pesquisa realizada vários anos após o advento do sistema Diceware mostrou que os usuários a classificaram em 1,71 pontos em 5.

Outro estudo mostrou que as senhas são mais fáceis de lembrar, não reduzindo o número de palavras, mas reduzindo as próprias palavras. Como diz o ditado, se você precisa de um análogo do símbolo "C", por que precisa da palavra "anti-horário" para isso, se um simples "gato" também é adequado. Isso significa que uma senha de 3 palavras longas e uma senha de 6 palavras curtas terão o mesmo grau de dificuldade, mas a última é mais fácil de lembrar.

Apesar de todas as deficiências, o Diceware ainda ganhou popularidade em certos círculos e ainda é usado hoje.

A principal tarefa dos pesquisadores modernos é criar um sistema que combine todas as vantagens de seus antecessores, mas tente evitar seus problemas e deficiências.

Noções básicas do sistemaPara criar um novo sistema, foi decidido combinar certos recursos dos antecessores:

- modelo de dicionário e frase especializado;

- criação pelo usuário de uma imagem mnemônica * ;

- mascaramento dos dados inseridos.

Mnemônicos * - vários métodos e técnicas para aumentar o grau de memorização de uma ou outra informação.

Para começar, foi usado o dicionário

VOA Special English Word List , criado em 1959. Era destinado a pessoas para as quais o inglês não é sua língua nativa.

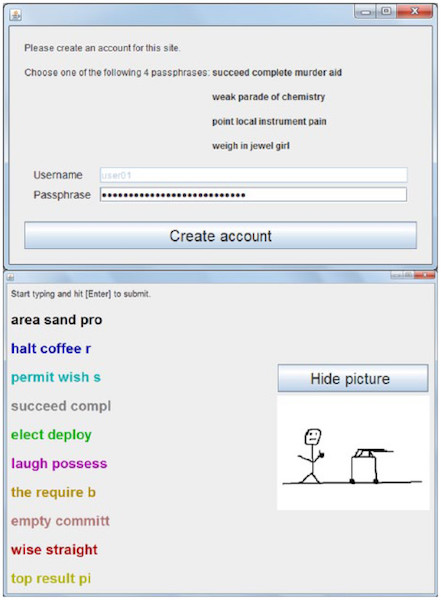

A simplicidade das palavras não garante que o usuário goste dessas palavras. No entanto, dar a oportunidade de gerar frases infinitamente significa diminuir o grau de segurança. Portanto, o programa simplesmente fornece ao usuário 4 frases aleatórias, das quais ele pode escolher uma que ele gosta.

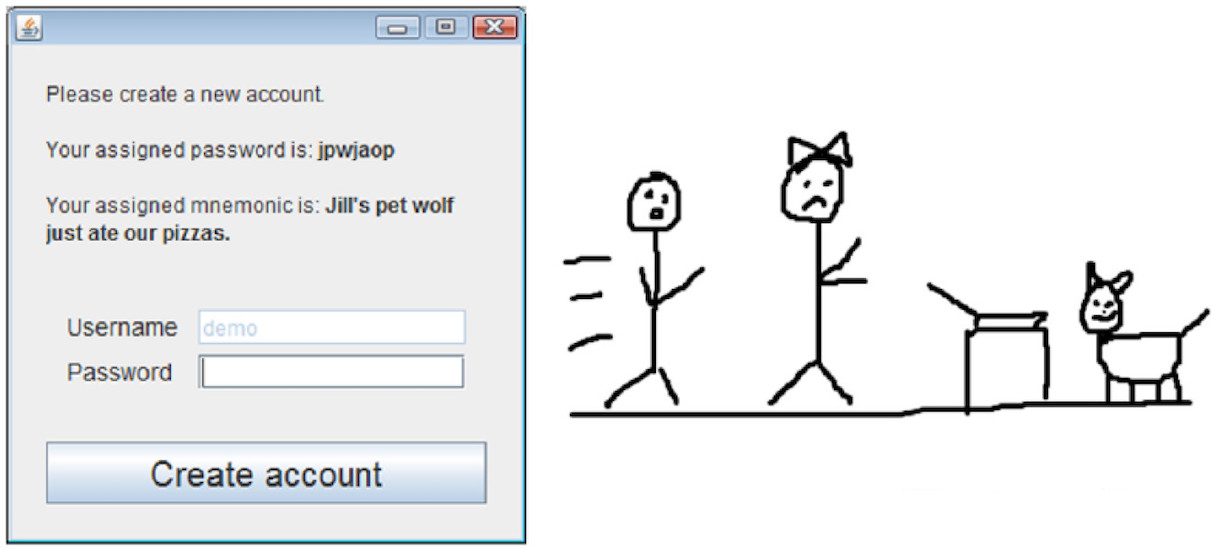

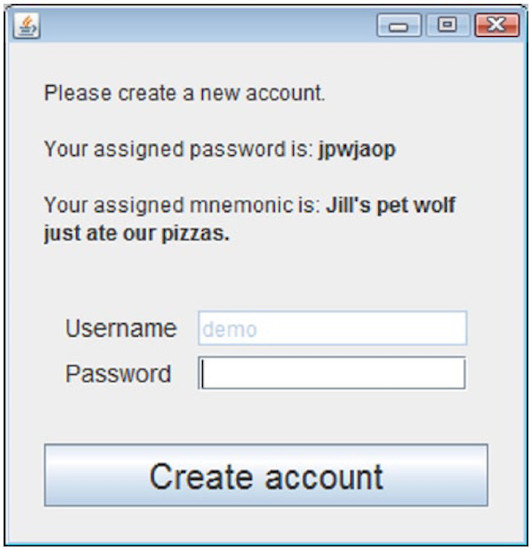

Imagem nº 1: o programa fornece ao usuário uma frase, as primeiras letras de cada palavra correspondem aos caracteres na senha do usuário.

Imagem nº 1: o programa fornece ao usuário uma frase, as primeiras letras de cada palavra correspondem aos caracteres na senha do usuário.Outra implementação pequena, porém útil, foi o dicionário explicativo. Para garantir que o usuário entenda completamente o significado da palavra na frase secreta, ao passar o mouse sobre ela, é emitida uma interpretação.

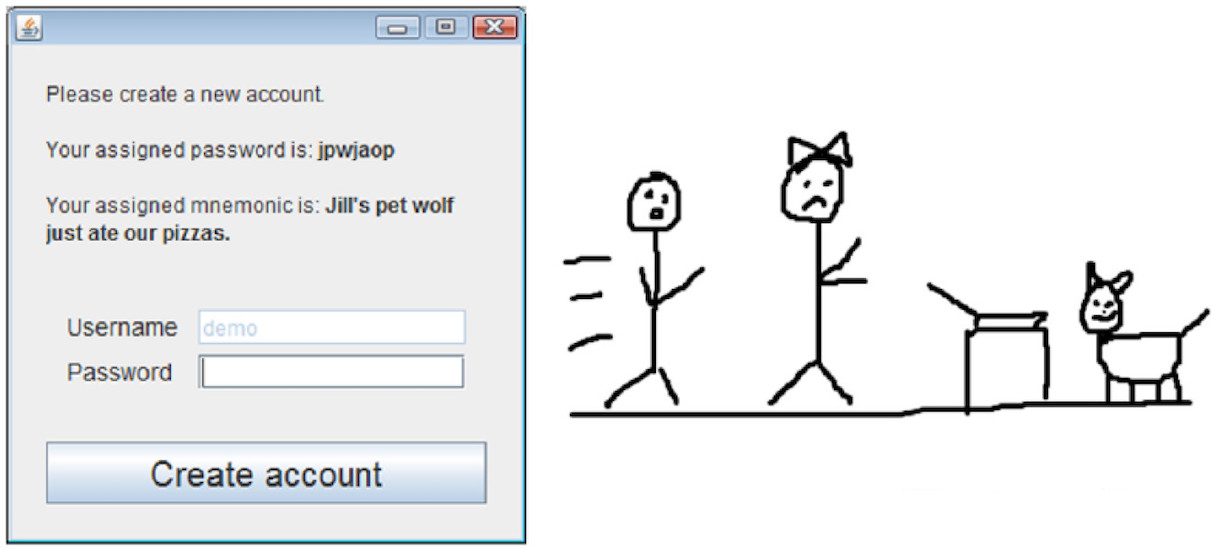

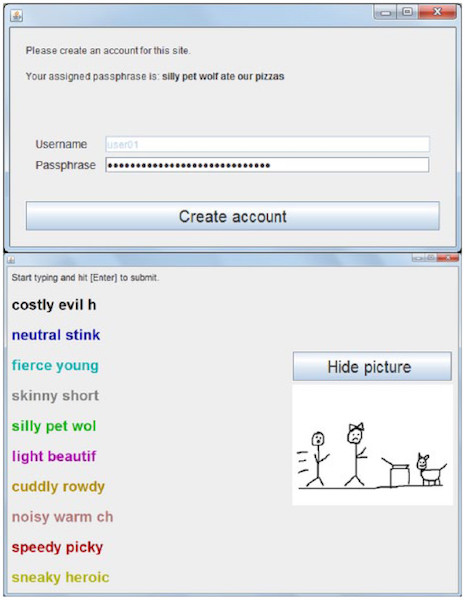

O mais incomum, mas muito eficaz do ponto de vista da mnemônica, foi a introdução de um editor gráfico simples. O usuário, com base na senha recebida, pode criar uma imagem que o ajude a lembrar a senha. Muito pouco convencional, eu concordo. No entanto, qualquer processo de visualização, especialmente se o equivalente visualizado de uma frase for criado pelo próprio usuário, permitirá lembrar melhor a senha.

Imagem No. 2: Uma representação gráfica de uma senha. Concorde, se você mostrar apenas a imagem, dificilmente poderá recriar a senha. Isso só é possível para quem conhece a senha.

Imagem No. 2: Uma representação gráfica de uma senha. Concorde, se você mostrar apenas a imagem, dificilmente poderá recriar a senha. Isso só é possível para quem conhece a senha. Imagem # 3: máscara de senha.

Imagem # 3: máscara de senha.Disfarçar uma senha é necessário principalmente como proteção contra testemunhas aleatórias que podem ver como você cria uma senha. A maneira mais comum são “

* ” (

asterisco ), que aparecem no campo de senha em vez dos caracteres em si. No mesmo estudo, outra opção de disfarce foi introduzida no sistema, trabalhando com o princípio de “esconder-se em um local visível”. Como você pode ver na imagem nº 3, há uma lista de senhas, apenas uma delas está correta e as demais são falsas. Esse método, como mostram as estatísticas, não é pior que o mascaramento padrão de asterisco (****).

Há um pequeno recurso. As senhas falsas são compostas de palavras da lista que não são usadas nessa senha. Quando um invasor tenta digitar uma senha aleatoriamente, o sistema reconhece uma tentativa de inserir uma "farsa" e a bloqueia enviando logs e um aviso sobre uma tentativa de invadir um usuário completo. A questão é: e se o usuário simplesmente cometer um erro? O fato é que é muito improvável que um erro ao digitar uma senha e uma tentativa de digitar uma senha falsa. Infelizmente, não há explicações mais precisas e fundamentadas dos pesquisadores. Talvez o sistema não bloqueie ao inserir os caracteres iniciais de uma senha falsa, mas apenas ao inserir a senha inteira. Mas este é apenas o meu palpite.

Os pesquisadores também adicionaram correções de bugs ao sistema. Como o dicionário não é muito grande, essas correções são realizadas com precisão e não causam imprecisões ao inserir uma senha. Ao mesmo tempo, o script de correção de erros funciona com uma senha real e uma senha falsa, o que permite manter o nível de segurança do sistema.

Requisitos de sistemaO grau de complexidade do sistema foi definido para 40 bits de entropia. Para aumentar o grau de segurança, basta aplicar a técnica de expansão de chave quando a senha fraca original é executada através de um algoritmo que torna o tamanho da senha muito grande para força bruta (enumeração completa de opções).

Entropia de informações * é uma medida da incerteza ou imprevisibilidade dos sistemas.

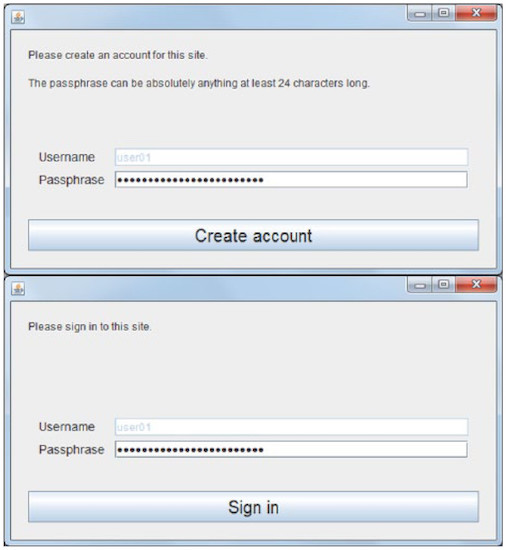

O sistema de senha possui 4 opções. Abaixo estão as capturas de tela e uma descrição de cada uma delas.

Opção I:

A frase gerada pelo usuário deve consistir em pelo menos 24 caracteres (incluindo espaços). Não há outros requisitos. Mnemônicos não são usados e o mascaramento de senha é padrão (******).

24 caracteres = 1 caractere x 4 bits + 7 caracteres x 2 bits + 12 caracteres x 1,5 bits + 4 caracteres x 1 bit = 40,0 bits de entropia.

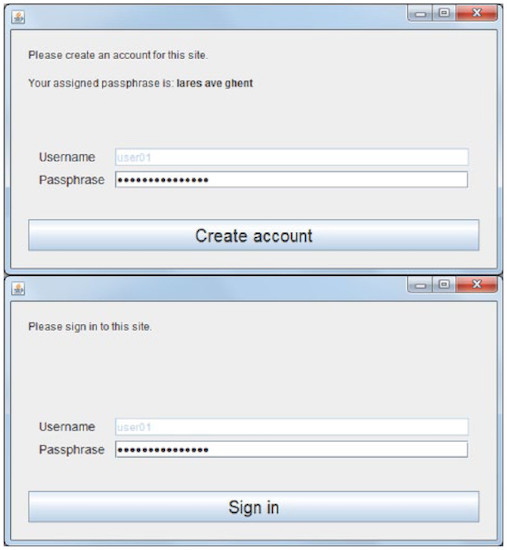

Opção II:

A frase é gerada pelo sistema e consiste em 3 palavras selecionadas aleatoriamente em várias listas (Diceware8k, lista alternativa de Beale e 1Password expandida lista de Diceware em inglês). O número total de palavras é 10326. Mnemônicos não são usados e o mascaramento de senha é padrão (******).

3 palavras x log

2 10326 variantes de palavras = 40,0 bits de entropia.

Opção III:

A frase é selecionada dentre quatro opções propostas pelo sistema, cada uma das quais composta por 4 palavras. Como base de palavras usadas lista Inglês Especial, 1450 palavras. Interpretação das palavras aplicadas. É possível criar imagens mnemônicas no editor, que são exibidas durante o login. Correção de bug incluída. E o mascaramento de senha é feito usando o método falso.

4 palavras x log

2 1450 variantes de palavras - log

2 4 variantes de frases = 40,0 bits de entropia.

Opção IV:

A frase é gerada pelo sistema e consiste em 6 palavras. É possível criar imagens mnemônicas no editor, que são exibidas durante o login. Correção de bug incluída. E o mascaramento de senha é feito usando o método falso.

log

2 (151 x 151 x 155 x 61 x 78 x 66) combinações possíveis = 40,0 bits de entropia.

Então, o sistema está teoricamente pronto. Agora você precisa verificar na prática.

Testes práticosPara realizar o teste, os pesquisadores reuniram um grupo de pessoas - 52 pessoas (28 homens e 24 mulheres), cuja idade variou de 20 a 61.

4 variantes do sistema foram distribuídas entre os participantes através do

quadrado latino * .

Quadrado latino * - uma tabela preenchida com elementos do conjunto para que em cada linha e coluna os elementos não sejam repetidos.

Após um breve conhecimento do objetivo do estudo, cada um dos participantes teve que criar uma senha e uma imagem mnemônica em 5 minutos. Depois disso, o participante preencheu os questionários

NASA-TLX e

SUS .

<b> NASA-TLX </b> - Índice de carga de tarefas da NASA. (Exemplo de questionário) <b> SUS </b> - Escala de usabilidade do sistema. (Exemplo de questionário) O próximo passo foi usar as senhas geradas. Os participantes tiveram que fazer login em 4 contas (4 variantes do sistema de login) criadas por eles anteriormente. O número de tentativas foi limitado a cinco. Após cada entrada, os participantes preencheram novamente os questionários NASA-TLX e SUS. Eles também tiveram que avaliar o grau de segurança e a qualidade geral de uma versão específica do sistema de entrada.

Uma semana depois, os participantes que foram proibidos de registrar senhas retornaram para passar novamente pelo palco com a entrada nas contas.

Os participantes também entraram no papel de espiões. Eles foram autorizados a espionar um ao outro no processo de criar uma imagem mnemônica para uma senha. Depois disso, eles deveriam ter tentado adivinhar a própria senha.

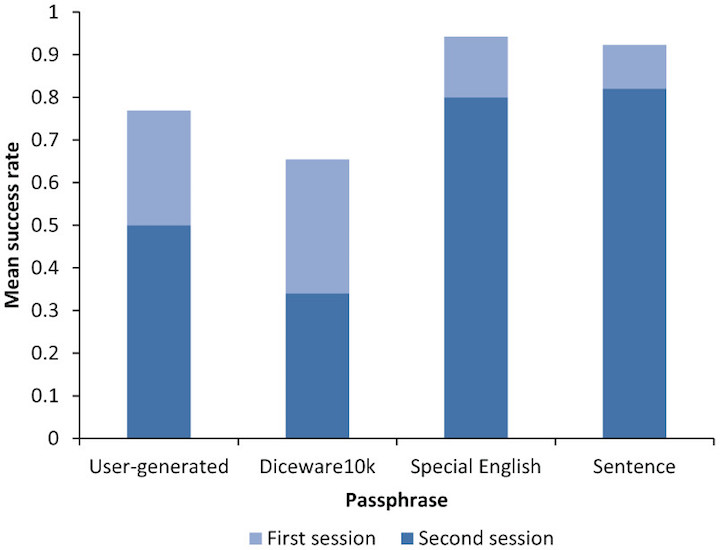

Resultados e Resumo do TesteUma análise dos resultados do teste mostrou que as duas últimas opções para o sistema de entrada eram as mais eficazes. 82% dos participantes concluíram com êxito a etapa de reinserção de contas com base no inglês especial. Para comparação: apenas 50% passaram pelo mesmo estágio com êxito quando um sistema foi usado no qual o próprio usuário criou senhas. Para o Diceware10k, o número é ainda pior - apenas 34%. Um salto tão significativo na eficácia de novos sistemas está associado ao uso de correção de erros de digitação e mascaramento pelo método falso.

O gráfico acima mostra como os indicadores de desempenho de um sistema específico foram alterados: azul claro - o primeiro login no sistema após a criação da conta, azul escuro - o segundo login na conta. Como podemos ver, é o inglês especial e as frases secretas como frases integrais que mostraram o melhor resultado.

No entanto, 82% não é o sonho final para o nosso tempo, uma vez que estamos falando de sistemas destinados a proteger dados. Os pesquisadores afirmam que superestimaram intencionalmente o grau de dificuldade em concluir tarefas para os sujeitos, enquanto na realidade tudo seria mais simples. Primeiro, os sujeitos tinham que criar quatro frases-chave seguidas e lembrá-las, com ou sem ajuda mnemônica. Era impossível, e não necessário, anotar as senhas criadas, pois os sujeitos recebiam uma recompensa (um vale-presente de US $ 20) não pelo melhor resultado, mas pela própria participação. Concordo que essas medidas não são tão claras e não podemos garantir que um dos participantes do teste não aprenda suas senhas apenas para mostrar o melhor resultado. Obviamente, você pode bloquear todos os participantes em salas de vidro sem acesso ao mundo exterior e, depois de uma semana, verificar se o sistema os ajuda a lembrar suas senhas. Mas, é claro, isso não seria muito humano, mesmo por causa da pureza do experimento.

De qualquer forma, os cientistas farão testes no futuro, levando em consideração os fatores de erro descritos acima, a fim de confirmar que seus resultados "laboratoriais" aumentarão apenas em condições reais. Eles têm tanta certeza de sua ideia.

Em relação à "espionagem", os resultados de todas as variantes dos sistemas não diferiram muito. Como esperado, ocultar a senha com asterisco e usar frases-falsas eram medidas igualmente eficazes de proteção contra olhares indiscretos.

As medidas do grau de proteção contra hackers de máquinas mostraram que o sistema com senhas de usuários lida com essa tarefa pior do que qualquer outra pessoa. Em média, a invasão de uma senha passou por 224 tentativas de pesquisa, o que representa cerca de 1000 tentativas a menos que as outras versões do sistema. E o indicador de entropia, como a complexidade da senha, era 10 bits menor que as outras opções.

Uma análise de segurança contra crackers (pessoas, não programas) mostrou um resultado inesperado. Nesse caso, a variante das frases de acesso do usuário e o Diceware10k, atrasados nos indicadores anteriores, acabaram sendo os mais protegidos. Aqui o componente negativo do assistente mnemônico aparece. As imagens criadas pelos usuários para melhorar a memorização da senha ajudaram os crackers a encontrar a senha correta e, como resultado, comprometer o acesso não autorizado à conta. No entanto, o coeficiente de vulnerabilidade não era tão grande (de 0,4 a 0,6). Em outras palavras, se um invasor espionar o processo de criação de uma senha protegida por asterisco, será muito mais fácil invadir uma conta do que se ele for repelido apenas da imagem mnemônica.

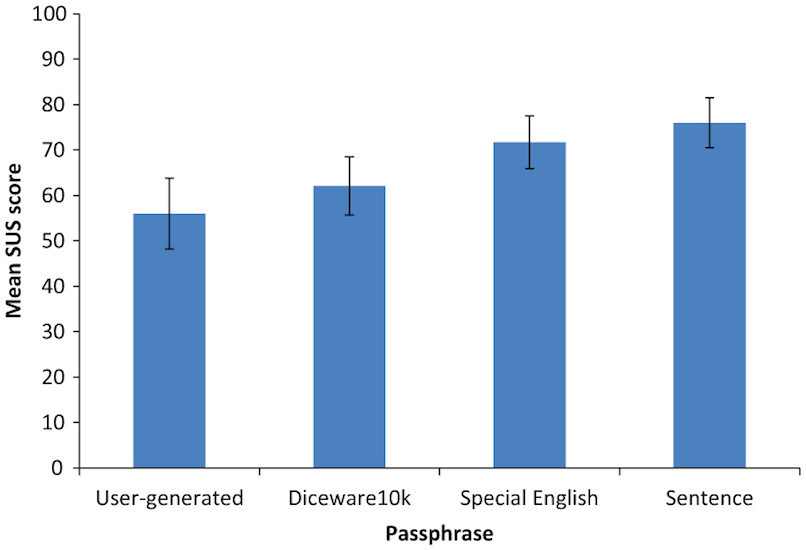

Este gráfico mostra como os sujeitos avaliaram 4 opções para o sistema de entrada. A melhor opção foi com frases lógicas. A pior opção foi quando os próprios sujeitos criaram suas frases. Isso é muito notável, porque pode-se supor que a criação de uma frase ao seu gosto deve aumentar o grau de memorização, se assim posso dizer. No entanto, as instruções do sistema, neste caso as frases geradas por ele, foram melhor lembradas. Uma avaliação completamente oposta era esperada, porque, de acordo com as estatísticas coletadas anteriormente, a maioria dos entrevistados considerou a geração de uma senha pelo próprio sistema algo complicado e irritante.

Os pesquisadores acreditam que seu sistema foi capaz de evitar esses epítetos graças a um assistente mnemônico e a um script para corrigir erros de ortografia.Para um conhecimento mais detalhado dos detalhes do estudo, recomendo a leitura do relatório dos cientistas.EpílogoApesar de todas as tentativas de diferentes grupos de pesquisadores e desenvolvedores, a introdução em massa de senhas ainda não foi descrita. Segundo eles, isso se deve em grande parte à implementação técnica de tais sistemas. Eles sugerem que dar ao usuário a oportunidade de criar uma senha de forma independente significa sacrificar a segurança, pois o fator humano afeta muito a seleção de palavras e a própria frase como um todo. Em outras palavras, muitos usuários continuam a criar senhas simples e as senhas de senha sofrem com essa tendência. Se o sistema gerar uma frase secreta e for nesse ponto que o relacionamento com o usuário na fase de criação da proteção terminar, isso também causará uma negação para a maioria das pessoas. É necessário desenvolver não apenas novos métodos para aumentar o grau de segurança da senha, alterar sua forma,introduzindo novas condições para sua criação e assim por diante, mas também para ajudar o usuário a manter essa senha em sua cabeça. Exemplo exagerado: uma vez nas notícias, havia uma história sobre um homem infeliz cujo cartão de crédito foi roubado. Todas as economias foram retiradas dela apenas porque ele escreveu seu código PIN. Sim, lembrar de 4 dígitos e uma sentença de 6 palavras são coisas completamente diferentes, mas com um começo comum.Talvez o estudo acima pareça absurdo ou simplesmente inapropriado para você, no entanto, e tenha o direito de existir. Eu pessoalmente considero isso através do prisma de pessoas com memória problemática, que, surpreendentemente, os pesquisadores não mencionam em seus trabalhos. De fato, muitas pessoas sofrem de um distúrbio da memória e deve haver alguns métodos para preservar e reconstruir as informações ocultas em suas consciências. É precisamente por isso que acredito que o assistente mnemônico do sistema de entrada é, embora não o topo do desejado, mas também um método muito interessante e até divertido.Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

3 meses de graça ao pagar por um novo Dell R630 por um período de seis meses -

2 x HDD Intel Deca-Core Xeon E5-2630 v4 / 128GB DDR4 / 4x1TB ou SSD 2x240GB / 1Gbps 10 TB - de US $ 99,33 por mês , apenas até o final de agosto, faça o pedido pode estar

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?