Atualmente, o MikroTik não possui soluções ou protocolos empilháveis para sincronização de hardware e comutação de dispositivos. Não há muitas soluções com várias linhas de energia. Portanto, se você teve a tarefa de redundância de hardware, o MikroTik tem muito, muito poucas opções (e elas funcionarão longe do que elas querem), uma delas é o vrrp.

O que você precisa dizer sobre VRRP

O VRRP (Protocolo de redundância de roteador virtual) é um padrão aberto para combinar um grupo de roteadores em um roteador virtual para aumentar a disponibilidade. A Wikipedia diz "gateway padrão", mas na verdade pode ser qualquer roteador.

O MikroTik suporta duas versões do protocolo vrrp (v2 e v3), em três versões há suporte para IPv6, mas a autenticação não funciona (pelo menos está escrita no wiki).

Ao criar a interface vrrp, você deve especificar o ID do roteador virtual (VRID), ele pode assumir os valores de 0 a 255. Um roteador real pode fazer parte de vários roteadores virtuais VRRP.

Cada roteador no VRID deve ser definido como Prioridade. O roteador com a maior prioridade será selecionado como mestre e se tornará o proprietário do ip virtual (o endereço em que outros dispositivos na rede se comunicarão com o roteador).

O roteador mestre uma vez por segundo (pode ser alterado) envia mensagens sobre sua atividade para o endereço multicast 224.0.0.18 (IPv6: FF02: 0: 0: 0: 0: 0: 0: 0: 12) 00: 00: 5E é especificado como o destinatário mac: 00: 01: XX (IPv6: 00: 00: 5E: 00: 02: XX), em que XX é a representação hexadecimal do VRID.

IP virtual - o endereço do roteador virtual, configurado na interface vrrp.

Um roteador virtual pode ter mais de dois roteadores, enquanto o padrão é aberto e, em teoria, você pode usar equipamentos de diferentes fornecedores.

Mais alguns comentários

O VRRP não é responsável por sincronizar a configuração ou o status da conexão. Além disso, o MikroTik não possui ferramentas internas para essa funcionalidade. Você pode capturar alterações no mestre via log, criar um arquivo com seções alteradas, usar buscar para enviar arquivos para backup, que verificará os arquivos por cronômetro e executá-los. Ou use um servidor diff de terceiros, que compare uma vez por dia a configuração e faça o upload das alterações para o backup, mas tudo isso está além do escopo do vrrp.

A principal aplicação dos esquemas descritos abaixo é o uso de dois (ou mais) roteadores alimentados por diferentes linhas de energia (independentes) com comutação contínua em caso de problemas em uma das linhas.

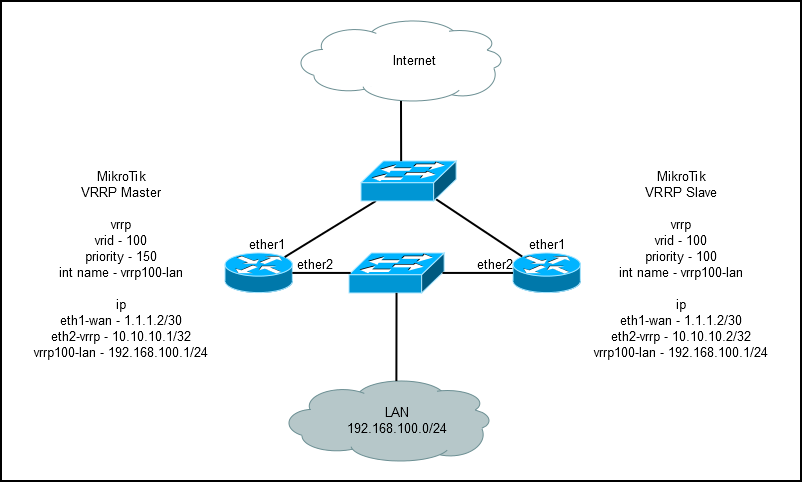

Esquema 1. Reserva com dois fornecedores

Configuração preliminar do MikrotTik master:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuração preliminar do Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=2.2.2.2/30 interface=eth1-wan /ip route add distance=1 gateway=2.2.2.1 /system identity set name=vrrp-backup

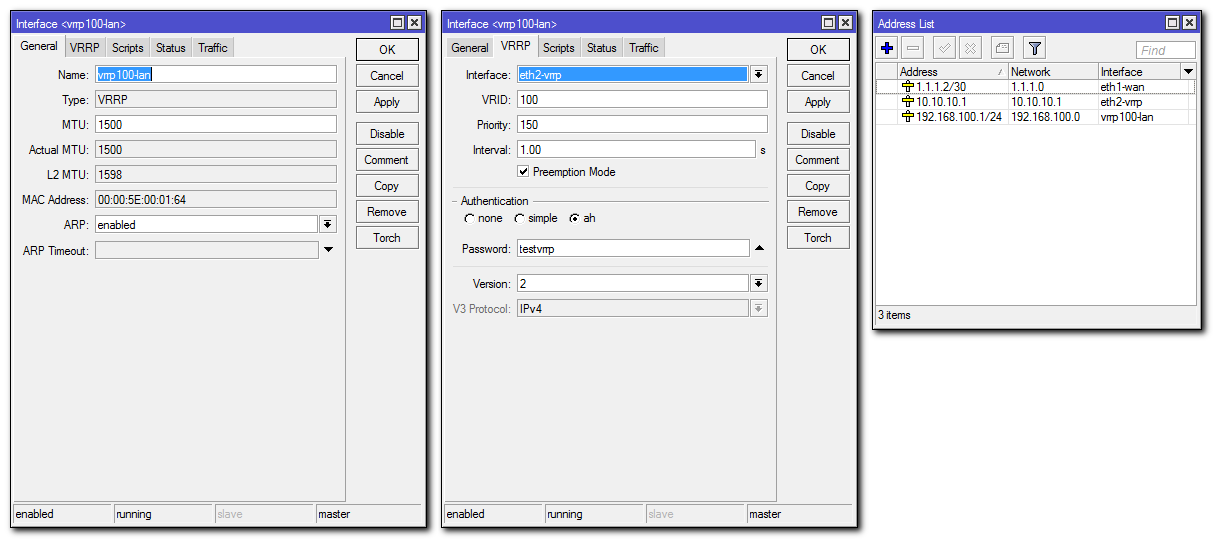

Adicionando vrrp ao vrrp-master:

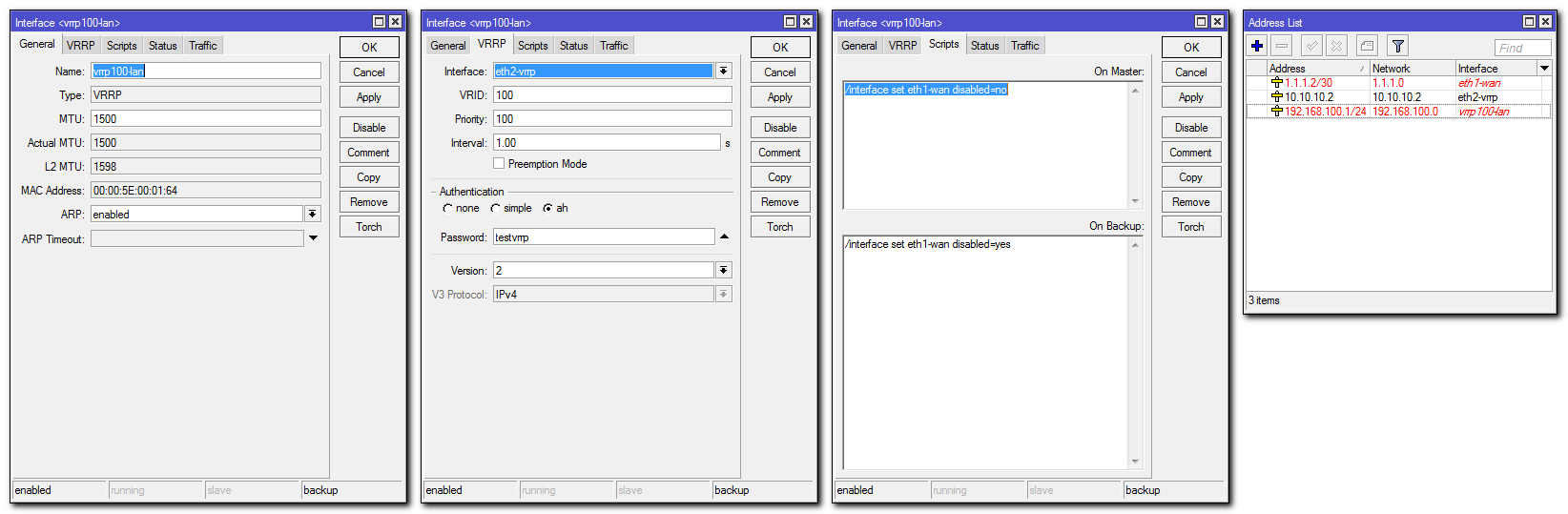

[Interfaces] -> [VRRP] -> [+]

nome: vrrp100 (possível)

interface: eth2-lan

VRID: 100

Prioridade: 150

Auth: ah

Passar: testvrrp

Versão: 2

O VRRP é executado na interface da LAN, portanto, faz sentido definir a autenticação para proteger contra sabotagem.

Adicionando um ip de serviço:

[IP] -> [Endereço] -> [+]

interface: eth2-vrrp

endereço: 10.10.10.1/32

Nesta configuração, não é necessário usar endereços / 32, pois o endereço de sub-rede de trabalho e os endereços de serviço vrrp não se cruzam. Ao usar endereços da sub-rede em funcionamento (por exemplo, 192.168.100.251 - mestre; 192.168.100.252 - backup), o uso de / 32 é um pré-requisito; caso contrário, você pode ter uma rota ECMP para a sub-rede LAN e tudo funcionará muito mal.

Se o serviço e os endereços reais corresponderem, há outro recurso. Um roteador no qual o ip virtual será configurado em uma interface real, independentemente da prioridade, é considerado mestre.

Adicionando um ip de trabalho:

IP virtual na terminologia VRRP.

[IP] -> [Endereço] -> [+]

interface: vrrp100-lan

endereço: 192.168.100.1/24

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

Adicionando vrrp ao vrrp-backup:

[Interfaces] -> [VRRP] -> [+]

nome: vrrp100-lan

interface: eth2-vrrp

VRID: 100

Prioridade: 100 (menor que o mestre)

Modo de preempção: desativado

Auth: ah

Passar: testvrrp

Versão: 2

Modo de preempção - configuração para o roteador de backup. Se ativado, o roteador não retornará o controle ao roteador com alta prioridade, quando ele aparecer na rede.

Adicionando um ip de serviço:

[IP] -> [Endereço] -> [+]

interface: eth2-vrrp

endereço: 10.10.10.2/32

Adicionando um ip de trabalho:

[IP] -> [Endereço] -> [+]

interface: vrrp100-lan

endereço: 192.168.100.1/24

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=100 version=2 vrid=100 preemption-mode=no /ip address add address=10.10.10.2/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

Após a configuração, a coordenação ocorrerá - os roteadores trocarão um alô e decidirão qual é a prioridade mais alta.

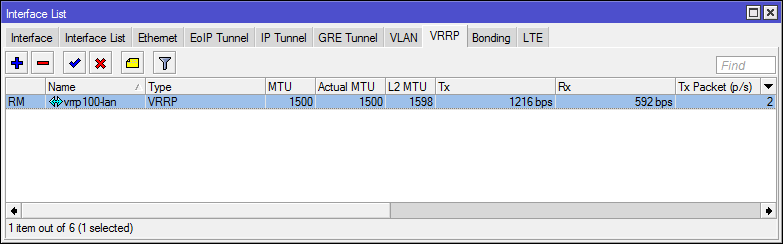

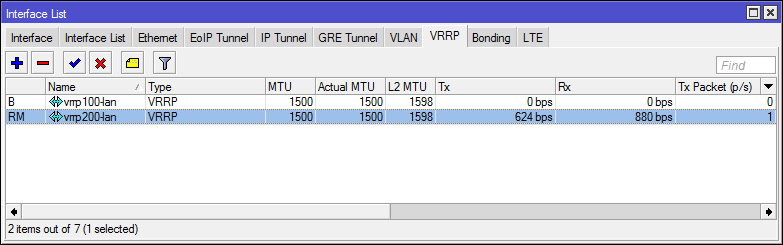

Estado mestre Vrrp ([R] unning, [M] aster)

Status vrrp-backup ([B] ackup)

Acima, tentei nomear as interfaces da maneira mais clara possível, para que não haja confusão ao adicionar regras de firewall etc. A interface vrrp100-lan é responsável pela rede local. A interface eth2-vrrp é responsável pelo tráfego técnico do vrrp. Se a vlan for usada na interface da LAN, ela deverá ser configurada na interface vrrp.

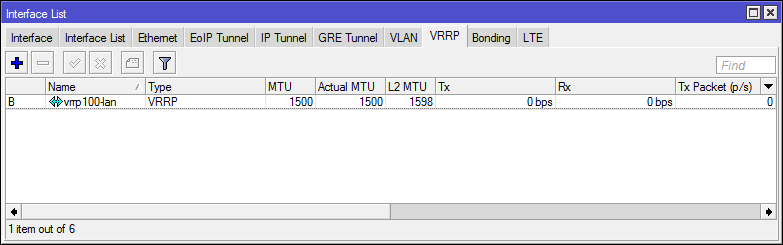

Esquema 2. Reserva e equilíbrio com a participação de dois fornecedores

O esquema anterior funciona bem, mas um dos provedores fica suspenso no ar e quase nunca é usado. Você pode corrigir a situação usando várias rotas padrão na rede. Você pode distribuir vários roteadores padrão aos usuários usando dhcp ou controlando-os com estática. De qualquer forma, a configuração não é flexível. Mas este exemplo mostra bem a operação do roteador em vários roteadores vrrp virtuais.

Tomamos o esquema anterior como base e adicionamos uma interface vrrp adicional.

No vrrp-master:

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=100 version=2 vrid=200 preemption-mode=no /ip address add address=192.168.100.2/24 interface=vrrp200-lan

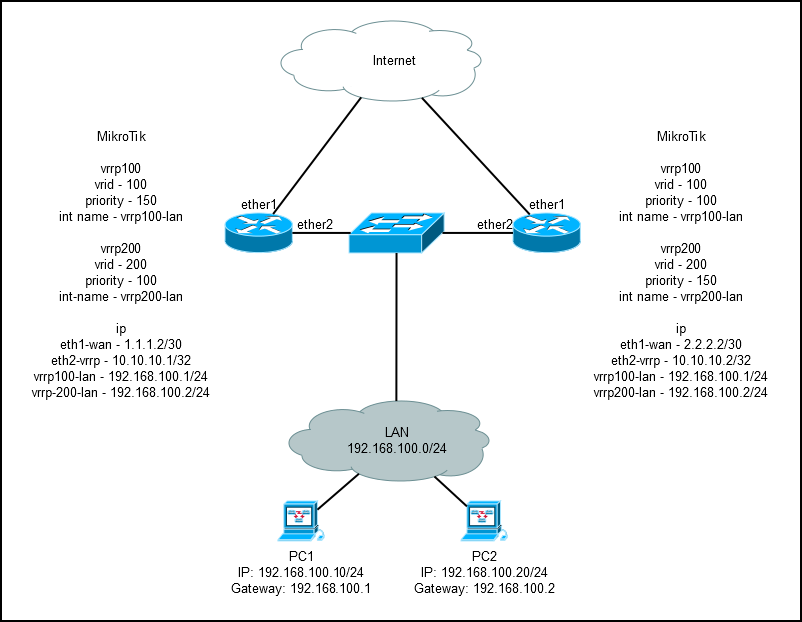

No vrrp-backup:

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=150 version=2 vrid=200 /ip address add address=192.168.100.2/24 interface=vrrp200-lan

Não é inteiramente apropriado usar o mestre / backup de terminologia, pois agora ambos os roteadores são simultaneamente ambos em relação a diferentes vrid.

Resultado para vrrp-master:

Resultado para vrrp-backup:

Esquema 3. Reserva com a participação de um provedor

Configuração preliminar do MikroTik Master:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuração preliminar do Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan disabled=yes set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-backup

Importante: no mikrotik vrrp-backup, a interface eth1-wan é desativada por padrão.

A configuração básica do VRRP é semelhante ao caso com dois provedores.

Configurando vrrp-master:

Com o vrrp, tudo é semelhante.

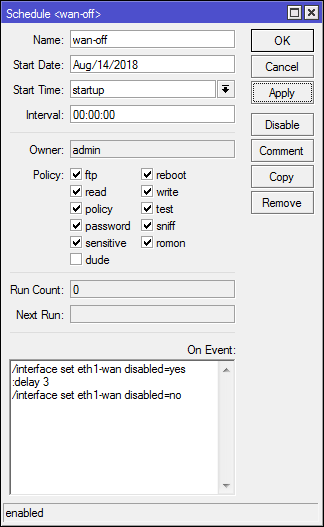

Mas um script adicional aparece em [Sistema] -> [Agendadores], que, quando carregado, desativa a interface wan por alguns segundos. Isso evita colisões (se o mac foi alterado para backup) ou a proibição do switch do operador.

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes\r\ \n:delay 3\r\ \n/interface set eth1-wan disabled=no" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Configurando o vrrp-backup:

Tudo é semelhante, mas as ações aparecem nos scripts vrrp para mudar o estado eth1-wan.

E o sheduller é adicionado, o que desativa o eth1-wan na inicialização (se necessário, o vrrp o ativará).

Opção de console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan on-backup="/interface set eth1-wan disabled=yes\r\ \n" on-master="/interface set eth1-wan disabled=no" password=testvrrp preemption-mode=no version=2 vrid=100 /ip address add address=10.10.10.2 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Se o provedor restringir o acesso ao mac, não esqueça de alterá-lo na interface do roteador de backup.

Nesse esquema, temos um ponto fraco - um switch na frente das interfaces wan. É possível concordar com o provedor que ele levará dois fios e eles serão conectados a diferentes segmentos de sua rede com encaminhamento de vlan, etc. Ou ... coloque um tee passivo , mas isso é pornografia terrível e no início de qualquer roteador haverá algumas colisões, mas é funcional (se você não ativar o eth1-wan no roteador de backup com as mãos).

E, é claro, você pode usar o vrrp na interface wan (se as configurações forem estáticas), mas a instalação de um switch adicional ou as negociações com o provedor não poderão ser evitadas.

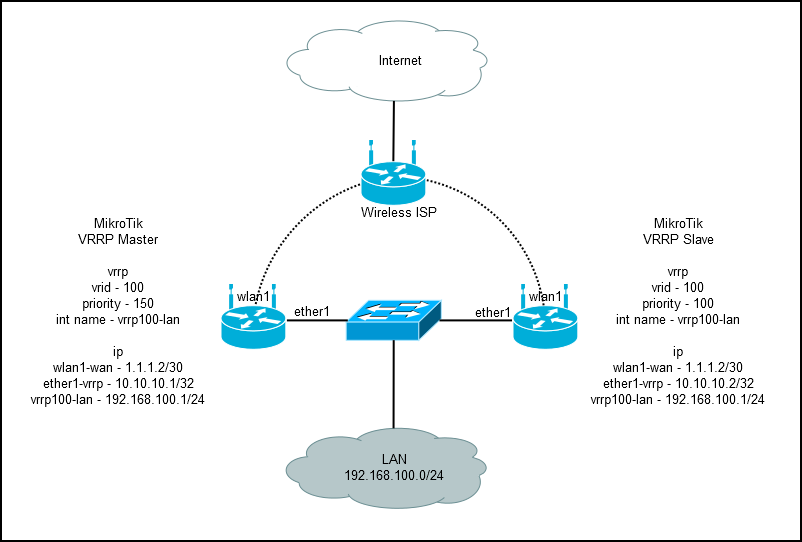

Esquema 4. Reserva com a participação de um provedor WISP

Pode parecer para você que o vrrp é um estranho mal-entendido que você não pode pensar em usar fora do laboratório sem muletas. De fato, existe um esquema, que é muito semelhante ao anterior, mas construído em pontes sem fio.

O provedor possui uma ponte-ap (de preferência com uma ampla área de cobertura). No lado do cliente, existem duas placas (por exemplo, SXT com um éter) espaçadas em mastros diferentes (ou cantos do edifício), que são alimentados por linhas de energia diferentes, mas fornecem acesso à Internet para a mesma sub-rede.

As configurações são completamente semelhantes ao esquema anterior, apenas a interface wan se tornará wlan1 e a interface lan ether1. As placas podem ser configuradas o mais estático possível e todo o tráfego pode ser controlado em um dispositivo adicional por trás delas. Este é um esquema anti-vandalismo completamente funcional, sem interação adicional com o provedor.