Bem-vindo à sexta lição e continuamos o tópico IPS.

A lição anterior foi inteiramente dedicada aos conceitos errôneos da IPS e também revisamos brevemente o histórico do desenvolvimento de sistemas de prevenção de intrusões. Eu recomendo assistir

a quinta lição antes de iniciar esta. Isso permitirá uma compreensão mais profunda do problema. Esta lição já está totalmente dedicada à parte prática. Para vários ataques, usaremos a

distribuição Kali-Linux com ferramentas como

OpenVAS ,

Metasploit e

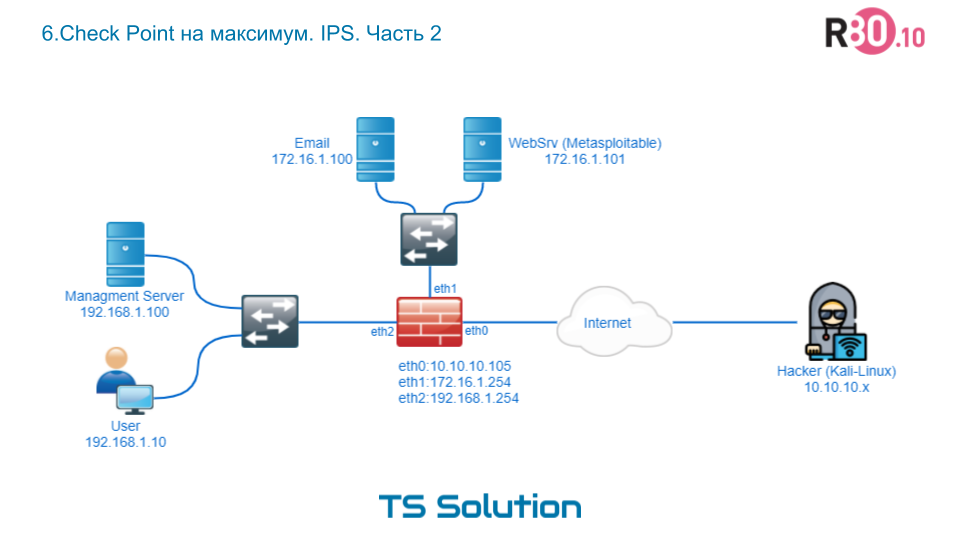

Social Engineering Toolkit . Como sistemas atacados, teremos:

- Computador do usuário, ou seja, Usuário

- E WebSrv, localizado na DMZ.

Vejamos o layout com o qual trabalharemos. Como você pode ver, este é o mesmo layout:

Como WebSrv, uma distribuição meta-explorável "vulnerável" especial é implantada. É muito usado no ensino de hackers éticos.

Tanto o usuário quanto o servidor estão por trás do Check Point, que experimentaremos. Como teste, tentaremos "arrastar" um arquivo de vírus pelo ponto de verificação, tentar um scanner de vulnerabilidades, explorar remotamente uma das vulnerabilidades e executar a força bruta mais simples. Vamos ver como o ponto de verificação com configurações padrão reagirá a isso, depois tentaremos fortalecer a proteção e verificar o resultado. A lição acabou sendo bastante longa (35 minutos de vídeo), por isso não carregarei todas as capturas de tela. É melhor eu anexar o tutorial em vídeo em si:

Pontos principais para otimizar as configurações de IPS:

- Coloque o IPS em uma camada separada;

- Crie várias políticas de IPS para diferentes segmentos;

- Selecione apenas as assinaturas desejadas usando filtros.

Mais detalhes no vídeo acima.

A principal coisa que você deve aprender com esta lição:

O IPS é um sistema relevante e eficaz para proteger sua rede. Não negligencie sua configuração.

Se você estiver interessado em outros materiais no Check Point, aqui você encontrará uma grande seleção (

Check Point. Uma seleção de materiais úteis da TS Solution ). Você pode realizar uma auditoria gratuita das configurações de segurança do Check Point

aqui. Você também pode se inscrever em nossos canais (

YouTube ,

VK ,

Telegram ) para não perder novos artigos, cursos e seminários.

PS Gostaria de agradecer a Alexey Beloglazov (empresa de Check Point) por sua ajuda na preparação da lição.