Queremos compartilhar nossa experiência com os servidores 1cloud. Não queremos culpar ninguém, só queremos colocar o problema em exibição pública, para que os funcionários da 1cloud tenham a motivação de realizar uma análise detalhada desse problema.

Tudo começou com o fato de que, nos últimos meses, nos servidores Windows 1cloud, começamos a notar uma carga anormal, mas não demos muita importância a ela, pois os servidores Windows eram usados principalmente para executar várias tarefas pequenas, como usar um navegador e outros programas, e especialmente não havia um desejo de descobrir o que havia e como.

Mas outro dia houve uma situação muito desagradável e ofensiva por parte dos funcionários da 1cloud, o que nos levou a publicar este artigo. Estamos usando o servidor 1cloud por cerca de 1,5 a 2 anos, não violamos as regras para o uso de servidores. Fiquei desagradavelmente surpreso ao fazer login na minha conta e vi que todos os 40 servidores estavam bloqueados com a nota “O servidor está bloqueado pelo administrador. Razão do bloqueio: força bruta ".

Eu ia escrever para o suporte e vi uma nova mensagem do serviço de suporte técnico, que dizia:

Olá.

Uma atividade de rede anormal foi registrada no servidor IP 111.111.11.111: tentativas de conexão com um grande número de servidores arbitrários na porta 22 (SSH)

O servidor pode ter sido hackeado. Você precisa corrigir rapidamente o problema.

Se não houver reação a essa solicitação, o servidor será desconectado da rede.

Devido a um erro do funcionário ou devido a algum problema com o sistema de gerenciamento de servidores, todos os 40 servidores foram desligados em vez de um problema e ficaram indisponíveis por um dia. O suporte recebeu a seguinte mensagem:

Os servidores estão desbloqueados, eles ligam automaticamente. De acordo com as instruções internas, um servidor com problema deveria ser desconectado; esse incidente será investigado.

Por favor, para evitar tais situações, responda ao tratamento mais rapidamente.

Além disso, informe sobre a eliminação de um problema no servidor.

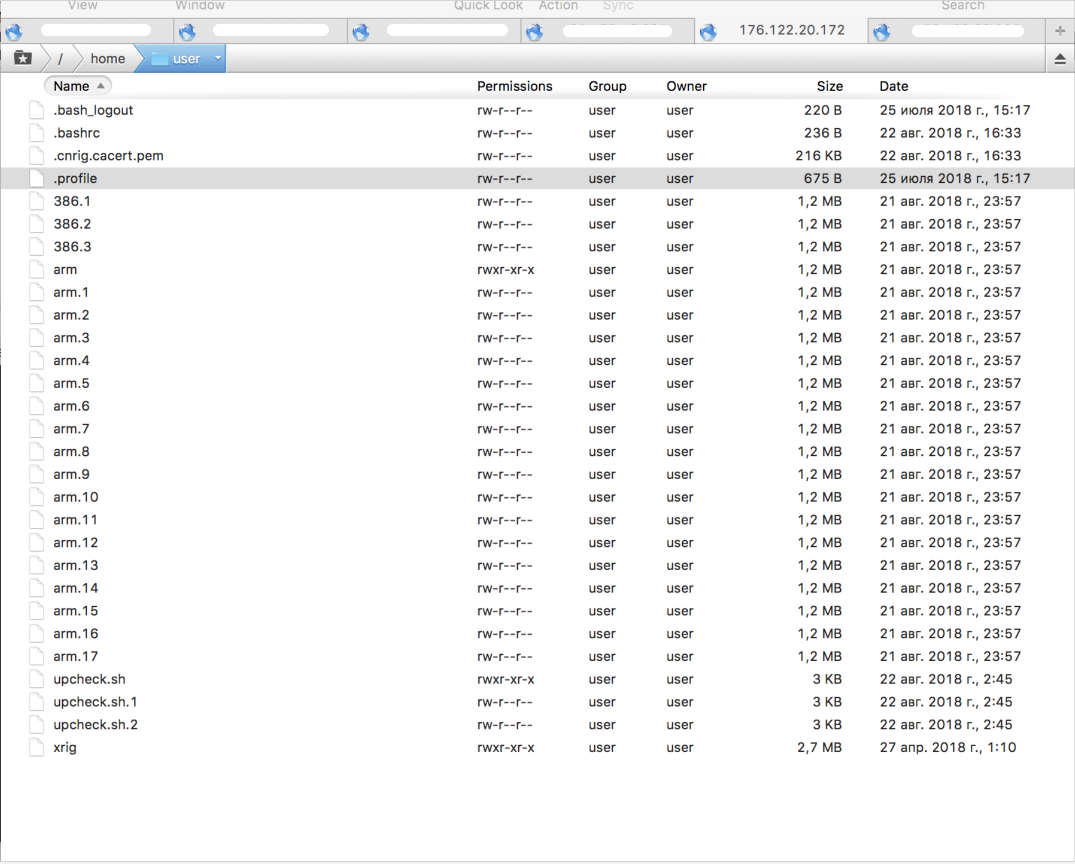

É claro que é uma situação desagradável, mas acontece, pensei, e começamos a resolver o problema que causava o bloqueio dos servidores. Os servidores não ligaram automaticamente, como prometemos, e eu tive que iniciar manualmente todos os servidores, mas isso é um pouco comparado ao principal problema. Efetuamos login no servidor e imediatamente notamos a coisa estranha que conectamos via ssh pela última vez em 20 de agosto, e vários arquivos maliciosos foram carregados no servidor nos dias 21 e 22. Como se constatou, durante a criação de cada servidor no 1cloud, é adicionado um usuário duvidoso "usuário", na pasta na qual vários arquivos maliciosos começaram a aparecer no futuro, incluindo o xrig miner.

Eles começaram a ligar para o suporte, explicaram a situação, perguntaram que tipo de usuário "usuário" é adicionado ao criar o servidor e quais arquivos maliciosos são criados em suas pastas. O oficial de suporte técnico tentou negar que o usuário "usuário" foi adicionado automaticamente quando o servidor foi criado e afirmou que não tinha nada a ver com isso. Criamos um novo servidor para o teste, no qual o usuário "usuário" também estava presente imediatamente, mas até agora sem arquivos maliciosos, pois o malware não é injetado no servidor imediatamente, mas após um dia ou mais. O funcionário do suporte técnico não pôde dar uma resposta clara de onde o usuário "usuário" apareceu por padrão no servidor recém-criado.

Eles subiram para olhar os logs, descobriu-se que alguém, conhecendo a senha, se conectou ao usuário "usuário" e enviou arquivos maliciosos ao servidor para mineração e força bruta. Gostaria de esclarecer imediatamente que os clientes do 1cloud não recebem a senha do usuário, além disso, o oficial de suporte técnico teimosamente argumentou para mim que mesmo esse usuário não estava em seus servidores e nunca esteve, embora tenhamos visto esses usuários em todos os servidores durante todo o período uso de servidores.

Acreditamos e tudo indica que um dos funcionários do 1cloud (eu realmente espero que isso não seja um guia) começou a caçar no escuro, instalando mineradores e malware nos servidores de seus clientes, pelos quais, aliás, pagamos dinheiro. Nos primeiros dias após a criação de um servidor, alguém se conecta a ele através do usuário "user", enquanto conhece sua senha, e obtém o controle do seu servidor. Talvez seja brutal, você diz, mas não, infelizmente, os logs mostram que não é bruta, ou seja, autorização comum sem seleção de senha. Antes de entrar no servidor sob o usuário "user", os logs mostram uma tentativa de se conectar aos usuários user, admin, ubuntu, ubnt, test e osmc uma vez e, em seguida, efetue login com sucesso usando o usuário "user".

Aug 20 03:46:59 debian8x64 sshd[1328]: Invalid user test from 219.135.136.144

Aug 20 03:46:59 debian8x64 sshd[1328]: input_userauth_request: invalid user test [preauth]

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:02 debian8x64 sshd[1328]: Failed password for invalid user test from 219.135.136.144 port 1072 ssh2

Aug 20 03:47:02 debian8x64 sshd[1328]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:03 debian8x64 sshd[1330]: Invalid user debian from 219.135.136.144

Aug 20 03:47:03 debian8x64 sshd[1330]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:05 debian8x64 sshd[1330]: Failed password for invalid user debian from 219.135.136.144 port 8178 ssh2

Aug 20 03:47:05 debian8x64 sshd[1330]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:06 debian8x64 sshd[1332]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:07 debian8x64 sshd[1332]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:09 debian8x64 sshd[1332]: Failed password for root from 219.135.136.144 port 14224 ssh2

Aug 20 03:47:09 debian8x64 sshd[1332]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:10 debian8x64 sshd[1334]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:10 debian8x64 sshd[1334]: Invalid user debian from 219.135.136.144

Aug 20 03:47:10 debian8x64 sshd[1334]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:13 debian8x64 sshd[1334]: Failed password for invalid user debian from 219.135.136.144 port 21466 ssh2

Aug 20 03:47:13 debian8x64 sshd[1334]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:15 debian8x64 sshd[1336]: Invalid user osmc from 219.135.136.144

Aug 20 03:47:15 debian8x64 sshd[1336]: input_userauth_request: invalid user osmc [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:16 debian8x64 sshd[1336]: Failed password for invalid user osmc from 219.135.136.144 port 28516 ssh2

Aug 20 03:47:17 debian8x64 sshd[1336]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:18 debian8x64 sshd[1338]: Invalid user ubnt from 219.135.136.144

Aug 20 03:47:18 debian8x64 sshd[1338]: input_userauth_request: invalid user ubnt [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:20 debian8x64 sshd[1338]: Failed password for invalid user ubnt from 219.135.136.144 port 34656 ssh2

Aug 20 03:47:20 debian8x64 sshd[1338]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:22 debian8x64 sshd[1340]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:22 debian8x64 sshd[1340]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:24 debian8x64 sshd[1340]: Failed password for root from 219.135.136.144 port 40882 ssh2

Aug 20 03:47:24 debian8x64 sshd[1340]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:25 debian8x64 sshd[1342]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:25 debian8x64 sshd[1342]: Invalid user admin from 219.135.136.144

Aug 20 03:47:25 debian8x64 sshd[1342]: input_userauth_request: invalid user admin [preauth]

Aug 20 03:47:26 debian8x64 sshd[1342]: Failed none for invalid user admin from 219.135.136.144 port 47736 ssh2

Aug 20 03:47:26 debian8x64 sshd[1342]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:27 debian8x64 sshd[1344]: Invalid user test from 219.135.136.144

Aug 20 03:47:27 debian8x64 sshd[1344]: input_userauth_request: invalid user test [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:29 debian8x64 sshd[1344]: Failed password for invalid user test from 219.135.136.144 port 50546 ssh2

Aug 20 03:47:29 debian8x64 sshd[1344]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:30 debian8x64 sshd[1346]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:31 debian8x64 sshd[1346]: Accepted password for user from 219.135.136.144 port 56492 ssh2

Aug 20 03:47:31 debian8x64 sshd[1346]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:33 debian8x64 sshd[1350]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:33 debian8x64 sshd[1350]: Accepted password for user from 219.135.136.144 port 60134 ssh2

Aug 20 03:47:33 debian8x64 sshd[1350]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:35 debian8x64 sshd[1354]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:35 debian8x64 sshd[1354]: Accepted password for user from 219.135.136.144 port 4485 ssh2

Aug 20 03:47:35 debian8x64 sshd[1354]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:38 debian8x64 sshd[1358]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:38 debian8x64 sshd[1358]: Accepted password for user from 219.135.136.144 port 9509 ssh2

Aug 20 03:47:38 debian8x64 sshd[1358]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:42 debian8x64 sshd[1362]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:42 debian8x64 sshd[1362]: Accepted password for user from 219.135.136.144 port 15833 ssh2

Aug 20 03:47:42 debian8x64 sshd[1362]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:43 debian8x64 sshd[1346]: pam_unix(sshd:session): session closed for user user

Aug 20 03:47:44 debian8x64 sshd[1366]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:44 debian8x64 sshd[1366]: Accepted password for user from 219.135.136.144 port 19619 ssh2

Aug 20 03:47:44 debian8x64 sshd[1366]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:46 debian8x64 sshd[1370]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:46 debian8x64 sshd[1370]: Accepted password for user from 219.135.136.144 port 23935 ssh2

Aug 20 03:47:46 debian8x64 sshd[1370]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:48 debian8x64 sshd[1374]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:49 debian8x64 sshd[1374]: Accepted password for user from 219.135.136.144 port 28277 ssh2

Aug 20 03:47:49 debian8x64 sshd[1374]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:51 debian8x64 sshd[1378]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:51 debian8x64 sshd[1378]: Accepted password for user from 219.135.136.144 port 31735 ssh2

Aug 20 03:47:51 debian8x64 sshd[1378]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:53 debian8x64 sshd[1383]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:53 debian8x64 sshd[1383]: Accepted password for user from 219.135.136.144 port 36097 ssh2

Aug 20 03:47:53 debian8x64 sshd[1383]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:55 debian8x64 sshd[1388]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:56 debian8x64 sshd[1388]: Accepted password for user from 219.135.136.144 port 39885 ssh2

Aug 20 03:47:56 debian8x64 sshd[1388]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:48:16 debian8x64 sshd[1350]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:19 debian8x64 sshd[1354]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:22 debian8x64 sshd[1358]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:25 debian8x64 sshd[1362]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:27 debian8x64 sshd[1366]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:29 debian8x64 sshd[1370]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:31 debian8x64 sshd[1374]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:34 debian8x64 sshd[1378]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:36 debian8x64 sshd[1383]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:38 debian8x64 sshd[1388]: pam_unix(sshd:session): session closed for user userHá apenas uma conclusão a partir disso: hoje, o servidor 1cloud não é seguro para hospedar projetos importantes, pois seus dados podem ser perdidos devido ao fato de alguma toupeira ter entrado no 1cloud, o que deixou um buraco nos modelos do sistema operacional. No momento, conseguimos descobrir que essa vulnerabilidade está definitivamente presente no modelo Debian 8, deixe os funcionários do 1cloud verificarem o resto, já fizemos o suficiente para informá-los sobre esta vulnerabilidade.

Após longas conversas telefônicas com o 1cloud, não conseguimos obter uma explicação inteligível sobre o que estava acontecendo. Com relutância, pedimos desculpas a nós e dissemos que, supostamente, uma vez lá estariam envolvidos na substituição de modelos de SO, e excluiriam tudo o que era desnecessário. A pergunta está sendo feita, pessoal, que extra você precisa remover dos modelos de SO? Você não se importa com seus clientes? Como você pode vender um servidor com uma violação semelhante a milhares de seus clientes que armazenam terabytes de dados importantes nesses servidores? Há apenas uma conclusão: a nuvem aprecia apenas o lucro; os dados do cliente não têm valor para eles! Caras da nuvem, se você acha que estou errado - prove-me o contrário!

Estamos abertos à comunicação, queridos funcionários da 1cloud, se você tiver alguma dúvida - escreva um ticket. Estamos prontos para discutir esta situação, mas apenas com alguém competente, e não com um funcionário de suporte que teimosamente tentou provar para nós que você não adiciona nenhum usuário com o nome "usuário" ao criar o servidor. Também estamos prontos para fornecer todos os dados necessários para ajudar a encerrar a venda de servidores vulneráveis 1cloud de uma vez por todas!