Sobre o que é o estudo

Sobre o que é o estudoLinks para outras partes do estudo Este artigo apresenta um modelo básico de ameaças à segurança da informação para transferências bancárias feitas por meio do sistema de pagamento do Banco da Rússia.

As ameaças apresentadas aqui são verdadeiras para quase todos os bancos da Federação Russa, bem como para outras organizações que usam clientes espessos para efetuar pagamentos com confirmação criptográfica de pagamentos.

Esse modelo de ameaça tem como objetivo garantir segurança prática e a formação de documentação interna dos bancos, de acordo com os requisitos dos Regulamentos do Banco da Rússia

nº 552-P, de 24 de agosto de 2016, e

nº 382-P, de 9 de junho de 2012.O uso das informações de um artigo para fins ilegais é punível por lei .

Técnica de modelagem

Estrutura do modelo de ameaça

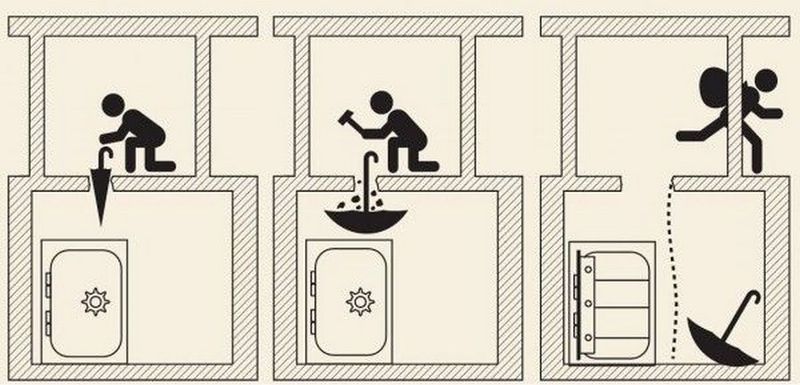

Um dos métodos mais bem-sucedidos de modelar ataques de computador hoje é a

cadeia Kill . Esse método representa um ataque de computador como uma sequência de etapas executadas pelos invasores para atingir seus objetivos.

A maioria dos estágios é descrita no

MITRE ATT & CK Matrix , mas não há decodificação das ações finais - "Actions" (o último estágio da cadeia Kill), para o qual os atacantes realizaram o ataque e que, em essência, são roubo de dinheiro do banco. Outro problema com o uso da cadeia Kill clássica para modelagem de ameaças é a falta de uma descrição das ameaças associadas à acessibilidade.

Esse modelo de ameaça foi projetado para compensar essas deficiências. Para isso, consistirá formalmente em duas partes:

- O primeiro descreverá problemas de acessibilidade.

- O segundo, que é uma cadeia clássica de Kill com o último passo descriptografado, descreverá o roubo "computador" de dinheiro do banco.

Metodologia para criar um modelo de ameaça

Os principais requisitos para o modelo de ameaça criado foram:

- mantendo a compactação e minimizando a duplicação,

- integridade da identificação de ameaças e facilidade de refinamento do modelo,

- proporcionando a oportunidade de trabalhar com o modelo para profissionais de negócios e técnicos.

Para implementar o conjunto de tarefas, o modelo foi construído com base na metodologia da

"árvore de ameaças" , na qual pequenas melhorias foram feitas:

- As ameaças foram descritas, começando no nível de negócios e gradualmente decompostas em componentes técnicos.

- As ameaças inerentes aos elementos típicos da infraestrutura de informações (por exemplo, conexões de rede, sistemas de proteção de informações criptográficas, ...) foram agrupadas em modelos de ameaças padrão.

- Além disso, ao modelar ameaças inerentes a elementos típicos da infraestrutura de informações, em vez de duplicar a descrição das ameaças, foi feita uma referência ao modelo padrão correspondente.

O procedimento para aplicar esse modelo de ameaça a objetos reais

A aplicação desse modelo de ameaça a objetos reais deve começar esclarecendo a descrição da infraestrutura de informações e, se necessário, realizar uma decomposição mais detalhada das ameaças.

O procedimento para atualizar as ameaças descritas no modelo deve ser realizado de acordo com os documentos internos da organização. Na ausência de tais documentos, eles podem ser desenvolvidos com base nas técnicas discutidas no

artigo de pesquisa anterior .

Recursos de design do modelo de ameaça

Nesse modelo de ameaça, as seguintes regras de liberação são adotadas:

- O modelo de ameaça é uma árvore de ameaças. A árvore de ameaças é gravada na forma de uma lista hierárquica, em que cada item da lista corresponde a um nó da árvore e, consequentemente, a uma ameaça específica.

- O nome da ameaça começa com o identificador da ameaça, que tem a forma:

U <Código de ameaça>

onde "Y" é a abreviação da ameaça, "Código de ameaça" é o número da ameaça na lista hierárquica (árvore de ameaças). - A descrição da ameaça pode conter dois blocos:

- As explicações fornecem explicações para a ameaça descrita. Exemplos de realização de ameaças, explicação de decisões tomadas durante a decomposição, restrições de modelagem e outras informações podem ser fornecidas aqui.

- A decomposição contém uma lista hierárquica de ameaças a filhos.

- Ao decompor ameaças, por padrão, considera-se que a implementação de pelo menos uma ameaça infantil leva à implementação da ameaça pai. Se a implementação da ameaça pai depender da implementação de ameaças filho de outra maneira, ao se decompor no final da linha que descreve o elemento pai, o tipo de dependência é indicado:

- ( I ) - a implementação da ameaça parental ocorre apenas com a implementação de todas as ameaças infantis.

- ( Cenário ) - a implementação da ameaça parental ocorre com algum cenário ou algoritmo específico para a implementação de ameaças infantis.

- Os links para ameaças descritas no mesmo ou em outros modelos de ameaças são criados de acordo com o modelo: Link: "<Nome do modelo de ameaça>. <Nome da ameaça> ".

- Se o nome da ameaça infantil começar com <...>, isso significa que, ao ler, em vez de <...>, você deve inserir completamente o nome da ameaça pai.

O modelo básico de ameaças à segurança da informação de pagamentos bancários sem dinheiro

O objeto de proteção ao qual o modelo de ameaça é aplicado (escopo)

O escopo desse modelo de ameaça se estende ao processo de transferências sem dinheiro por meio do sistema de pagamento do Banco da Rússia.

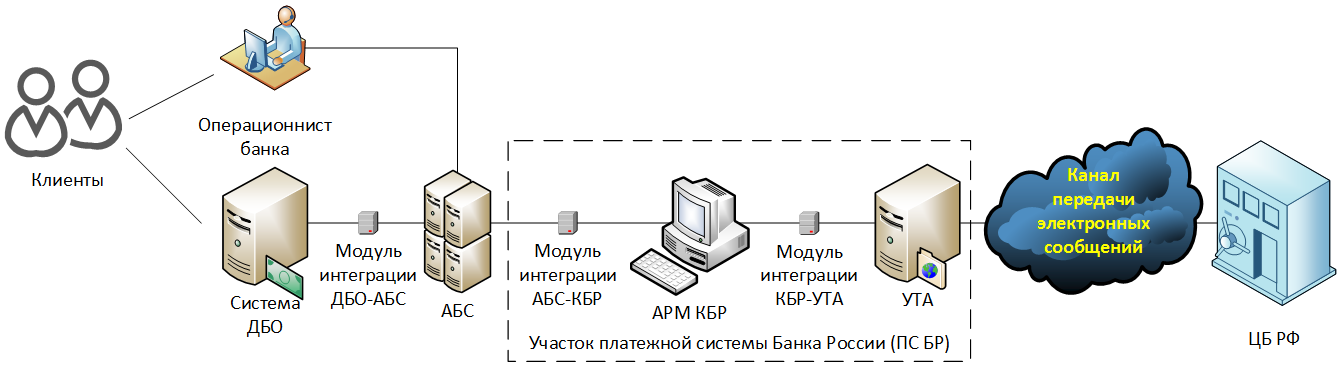

ArquiteturaO alcance do modelo inclui a seguinte infraestrutura de informações:

Aqui:

“Seção do sistema de pagamento do Banco da Rússia (PS BR)” - uma seção da infraestrutura de informações sujeita aos requisitos do Regulamento do Banco da Rússia, datado de 24 de agosto de 2016, nº 552-P. O critério para classificar a infraestrutura de informação como parte da subestação BR é o processamento de mensagens eletrônicas no formato

UFEBS nas

instalações de infraestrutura de informação.

Um "canal de transferência de mensagens eletrônicas" inclui o canal de comunicação de um banco com o Banco Central da Federação Russa, construído por meio de uma operadora de telecomunicações especializada ou uma conexão de modem, bem como um mecanismo de mensagens eletrônicas que opera usando um mensageiro e uma mídia de armazenamento de computador descartável (OMNI).

A lista de premissas incluídas na área de cobertura do modelo de ameaça é determinada pelo critério da presença de instalações de infraestrutura de informações envolvidas na transferência de fundos.

Limitações do modeloEsse modelo de ameaça se estende apenas à opção de organizar uma infraestrutura de pagamento com o

KBR AWP , combinando funções de criptografia e assinatura eletrônica, e não considera o uso do

KBR-N AWP , onde a assinatura eletrônica é realizada "no lado do ABS".

Ameaças de segurança de nível superior

DecomposiçãoU1 Rescisão do sistema de transferências sem dinheiro.

U2 Roubo de fundos durante o funcionamento do sistema de transferências sem dinheiro.

U1 Rescisão do sistema de transferência sem dinheiro

ExplicaçõesO dano potencial da implementação desta ameaça pode ser avaliado com base nas seguintes premissas:

- Nos contratos de manutenção de contas bancárias celebrados entre clientes e o banco, como regra, há uma marca de quanto tempo o banco é obrigado a fazer o pagamento. A violação dos termos especificados no contrato resultará em responsabilidade do banco para com o cliente.

- Se o banco parar repentinamente de fazer pagamentos, isso levantará questões sobre sua estabilidade financeira e, como resultado, poderá provocar uma saída massiva de depósitos.

- A continuidade dos pagamentos é uma das condições para manter uma licença bancária. Falhas sistemáticas e mau funcionamento podem levantar sérias questões para o banco do Banco Central da Federação Russa e levar à revogação da licença.

No caso geral, o atraso máximo permitido na execução do pagamento pode ser considerado um voo por dia operacional. Um aumento adicional no atraso levará a mais e mais danos ao banco.

Ao decompor essa ameaça, os seguintes documentos foram levados em consideração:

DecomposiçãoU1.1 Problemas com equipamentos ou mídia de armazenamento usados na tradução:

U1.1.1 Falhas e falhas.

U1.1.2 Roubo

U1.1.3 Perda.

U1.2 Destruição de programas ou dados necessários para fazer transferências.

U1.3 Ataques de negação de serviço (DoS, DDoS) por meios técnicos e canais de comunicação usados para fazer transferências por criminosos cibernéticos.

U1.4 Incapacidade de trocar mensagens eletrônicas com o sistema de pagamento do Banco Central da Federação Russa (

I ):

U1.4.1 <...> através de conexões de rede:

U1.4.1.1 Inoperabilidade dos canais de comunicação com o Banco Central da Federação Russa (

I ):

U1.4.1.1.1. <...> fornecido por um operador de telecomunicações especializado.

U1.4.1.1.2. <...> organizado como uma conexão de modem.

U1.4.1.2 Encerramento das informações usadas para autenticar uma conexão de rede com o Banco Central da Federação Russa.

U1.4.2 <...>, realizado com a ajuda de um serviço de entrega em transportadores de dados de máquinas alienadas (OMNI):

U1.4.2.1 Falta de documentos executados corretamente:

U1.4.2.1.1 <...>, confirmando a autoridade do correio.

U1.4.2.1.2 <...> acompanhando pagamentos à OMNI.

U1.5 Rescisão de chaves criptográficas usadas para proteger mensagens eletrônicas:

U1.5.1 Expiração de chaves criptográficas.

U1.5.2 Compromisso de chaves criptográficas.

U1.5.3 A provocação por atacantes do centro de certificação do Banco Central da Federação da Rússia para bloquear a ação de chaves criptográficas do banco.

U1.6 Falta de pessoas envolvidas na implementação de pagamentos sem dinheiro no local de trabalho.

U1.7 Usando versões desatualizadas do software usado para fazer transferências eletrônicas.

U1.8 A ocorrência nas instalações de condições em que é impossível o funcionamento normal de equipamentos técnicos, canais de comunicação e pessoal envolvido em transferências:

U1.8.1 Falta de poder.

U1.8.2 Violações significativas do regime de temperatura (superaquecimento, hipotermia).

U1.8.3 O fogo.

U1.8.4 Inundação da sala.

U1.8.5 Colapso ou ameaça de colapso das instalações.

U1.8.6 Ataque armado.

U1.8.7 Contaminação radioativa ou química.

U1.8.8 Forte interferência eletromagnética.

U1.8.9 Epidemias.

U1.9 Terminação administrativa do acesso a edifícios ou instalações nas quais a infraestrutura de informações usada para efetuar pagamentos está localizada:

U1.9.1 Bloqueando o acesso pelas autoridades:

U1.9.1.1 Realização de pesquisas ou outras medidas operacionais de investigação.

U1.9.1.2 Realização de eventos culturais, feriados religiosos, etc.

U1.9.2 Bloqueando o acesso do proprietário:

U1.9.2.1 Conflito de entidades comerciais.

U1.10 Forças de força maior (desastres naturais, catástrofes, tumultos, ataques terroristas, operações militares, apocalipse zumbi, ...).

U2 Roubo de fundos durante a operação do sistema de transferência sem dinheiro

ExplicaçõesO roubo de fundos durante o funcionamento do sistema de transferência sem dinheiro é o roubo de fundos que não são em dinheiro com sua retirada subsequente ou simultânea do banco da vítima.

O roubo de fundos que não são em dinheiro é uma alteração não autorizada no saldo do cliente ou da conta bancária. Essas alterações podem ocorrer como resultado de:

- mudanças contingenciais no saldo da conta;

- transferência intrabancária ou interbancária não autorizada de dinheiro.

Uma alteração anormal no saldo da conta será chamada de ações não reguladas pela documentação interna do banco, como resultado de uma diminuição ou aumento não autorizado no saldo da conta bancária. Exemplos de tais ações podem ser: realizar uma transação bancária fictícia, alterar diretamente o saldo no local de armazenamento (por exemplo, no banco de dados) e outras ações.

Uma alteração anormal no saldo da conta geralmente é acompanhada de operações regulares sobre o gasto de fundos roubados. Tais operações incluem:

- retirada de dinheiro em caixas eletrônicos do banco da vítima,

- transferências de dinheiro para contas abertas com outros bancos,

- compras online

- etc.

Uma transferência não autorizada de fundos é uma transferência feita sem o consentimento de pessoas autorizadas a alienar os fundos e, em regra, cometidas pelo banco que executa uma ordem de transferência falsa.

Pedidos de transferência de dinheiro falsos podem ser gerados tanto por culpa dos clientes quanto por culpa do banco. Nesse modelo de ameaça, apenas ameaças na zona de responsabilidade do banco serão consideradas. Nesse modelo, apenas as ordens de pagamento serão consideradas

ordens de transferência de dinheiro .

No caso geral, pode-se considerar que o processamento de transferências intra-bancárias por um banco é um caso especial do processamento de transferências interbancárias, portanto, para preservar a compactação do modelo, apenas as transferências interbancárias serão consideradas abaixo.

O roubo de fundos sem dinheiro pode ser efetuado ao executar ordens de pagamento efetuadas e ao executar ordens de pagamento recebidas. Nesse caso, a ordem de pagamento a pagar será chamada de ordem de pagamento enviada pelo banco ao sistema de pagamento do Banco da Rússia e a ordem de pagamento recebida será a ordem de pagamento recebida pelo banco pelo sistema de pagamento do Banco da Rússia.

DecomposiçãoU2.1 Execução bancária de ordens de pagamento falsas.

U2.2 Execução bancária de ordens de pagamento falsas recebidas.

U2.3 Alteração anormal nos saldos das contas.

U2.1 Execução bancária de ordens de pagamento falsas

ExplicaçõesA principal razão pela qual um banco pode executar uma ordem de pagamento falsa é sua introdução por criminosos no processo comercial de processamento de pagamentos.

DecomposiçãoU2.1.1 Intrusos que injetam uma ordem de pagamento efetuada falsa no processo de negócios de processamento de pagamentos.

U2.1.1 Intrusos que introduzem uma ordem de pagamento efetuada falsa no processo de negócios de processamento de pagamentos

ExplicaçõesEssa ameaça será decomposta de acordo com os elementos da infraestrutura de informações nas quais a introdução de uma ordem de pagamento falsa pode ocorrer.

| Itens | Decomposição da ameaça "2.1.1. Intrusos introduzindo uma ordem de pagamento efetuada falsa no processo de negócios de processamento de pagamentos ” |

| Operador do banco | U2.1.1.1. |

| Servidor RBS | U2.1.1.2. |

| Módulo de integração DBO-ABS | U2.1.1.3. |

| ABS | U2.1.1.4 |

| Módulo de integração ABS-CBD | U2.1.1.5 |

| AWP CBD | U2.1.1.6 |

| Módulo de Integração CBD-UTA | U2.1.1.7 |

| UTA | U2.1.1.8 |

| Canal de Email | U2.1.1.9. |

DecomposiçãoU2.1.1.1. <...> no elemento "Operador do banco".

U2.1.1.2. <...> no elemento "Servidor RBS".

U2.1.1.3. <...> no elemento "Módulo de integração DBO-ABS".

U2.1.1.4 <...> no elemento ABS.

U2.1.1.5 <...> no elemento "módulo de integração ABS-CBD".

Y2.1.1.6. <...> no elemento "AWP KBR".

U2.1.1.7. <...> no elemento "CBD-UTA Integration Module".

U2.1.1.8 <...> no elemento UTA.

U2.1.1.9. <...> no elemento "Canal de mensagens eletrônicas".

U2.1.1.1. <...> no elemento "Operador do banco"

ExplicaçõesAo aceitar uma ordem de pagamento em papel do cliente, o operador entra com base em um documento eletrônico no ABS. A grande maioria dos ABSs modernos é baseada em uma arquitetura cliente-servidor, que permite a análise dessa ameaça com base em um modelo de ameaça típico dos sistemas de informações cliente-servidor.

DecomposiçãoU2.1.1.1.1. O operador do banco aceitou do atacante, que se apresentou como cliente do banco, uma ordem de pagamento falsa em papel.

U2.1.1.1.2. Em nome do operador do banco, uma ordem de pagamento eletrônico falsa foi enviada ao ABS.

U2.1.1.1.2.1. O funcionário agiu maliciosamente ou cometeu um erro não intencional.

U2.1.1.1.2.2. Em nome do operador, os atacantes agiram:

U2.1.1.1.2.2.1. Link:

“Um modelo de ameaça típico. Um sistema de informações construído com base na arquitetura cliente-servidor. U1 Perpetração de ações não autorizadas por criminosos em nome de um usuário legítimo .

”Nota Modelos de ameaças típicos serão discutidos nos seguintes artigos.

U2.1.1.2. <...> no elemento "Servidor RBS"

DecomposiçãoU2.1.1.2.1. O servidor RBS aceitou em nome do cliente uma ordem de pagamento devidamente certificada, mas elaborada por atacantes sem o consentimento do cliente:

U2.1.1.2.1.1. Link:

“Um modelo de ameaça típico. Um sistema de informações construído com base na arquitetura cliente-servidor. U1 Perpetração de ações não autorizadas por criminosos em nome de um usuário legítimo .

”U2.1.1.2.2. Os atacantes introduziram uma ordem de pagamento falsa no servidor RBS:

U2.1.1.2.2.1. Link:

“Um modelo de ameaça típico. Um sistema de informações construído com base na arquitetura cliente-servidor. U2 "Modificação não autorizada das informações protegidas durante seu processamento pela parte do servidor do sistema de informações . "U2.1.1.3. <...> no elemento "Módulo de integração DBO-ABS"

DecomposiçãoU2.1.1.3.1. Link: “Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.1.1.4 <...> no elemento ABS

DecomposiçãoU2.1.1.4.1. Link: “Um modelo de ameaça típico. Um sistema de informações construído com base na arquitetura cliente-servidor. U2 "Modificação não autorizada das informações protegidas durante seu processamento pela parte do servidor do sistema de informações . "U2.1.1.5 <...> no elemento "módulo de integração ABS-CBD"

DecomposiçãoU2.1.1.5.1. Link: “Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.1.1.6 <...> no elemento "AWS KBR"

ExplicaçõesA principal função do CBD AWP em termos de segurança da informação é a proteção criptográfica de mensagens eletrônicas trocadas pelo banco com o sistema de pagamento do Banco da Rússia. Todos os documentos de pagamento são criptografados nas chaves públicas do Banco da Rússia e nas chaves privadas da assinatura eletrônica do banco.Decomposição (I):U2.1.1.6.1. Criptografia de uma ordem de pagamento falsa em chaves públicas do Banco da Rússia:U2.1.1.6.1.1. Link: “Um modelo de ameaça típico. Sistema de segurança de informações criptográficas. U2 Criptografe dados fraudulentos em nome de um remetente legítimo . ”U2.1.1.6.2. Assinatura eletrônica de uma ordem de pagamento falsa nas chaves privadas do banco:2.1.1.6.2.1. Link:“Um modelo de ameaça típico. Sistema de segurança de informações criptográficas. U4 Criação de uma assinatura eletrônica de um signatário legítimo sob dados falsos . ”U2.1.1.7 <...> no elemento "Módulo de Integração CBD-UTA"

ExplicaçõesDe acordo com o processo tecnológico de processamento de pagamentos, as mensagens eletrônicas na seção da estação de trabalho do CBD-CBR são assinadas e criptografadas eletronicamente. Dessa forma, a introdução de uma ordem de pagamento falsa nesse estágio só é possível se os invasores conseguirem criptografar e assinar uma ordem de pagamento falsa ignorando o procedimento padrão de proteção criptográfica.Decomposição (I):U2.1.1.7.1. Link: “O atual modelo de ameaça. U2.1.1.6 <...> no elemento "AWS KBR" .U2.1.1.7.2. Link: “Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.1.1.8 <...> no elemento UTA

Explicações OUTA é, de fato, um robô de informações que troca mensagens eletrônicas criptograficamente protegidas com o Banco Central da Federação Russa. As ameaças à segurança das informações desse elemento correspondem às ameaças dos módulos de integração.Decomposição (I):U2.1.1.8.1. Link: “O atual modelo de ameaça. U2.1.1.6 <...> no elemento "AWS KBR" .U2.1.1.8.2. Link: “Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.1.1.9. <...> no elemento "Canal de mensagens eletrônicas"

Decomposição (I):U2.1.1.9.1. Link: “O atual modelo de ameaça. U2.1.1.6 <...> no elemento "AWS KBR" .U2.1.1.9.2. Transferência pelos atacantes de uma ordem de pagamento falsa para o Banco da Rússia:.12.1.1.9.2.1. <...> durante uma sessão de comunicação com o Banco da Rússia estabelecida em nome do banco.U2.1.1.9.2.2. <...> usando o correio na OMNI.U2.2 Execução bancária de uma ordem de pagamento falsa

DecomposiçãoU2.2.1. Intrusos que injetam uma ordem de pagamento falsa no processo de negócios de processamento de pagamentos.U2.2.1 Intrusos que introduzem uma ordem de pagamento falsa no processo de negócios de processamento de pagamentos

ExplicaçõesNa seção AWP KBR - Sistema de pagamento do Banco da Rússia, as ordens de pagamento são criptografadas e assinadas eletronicamente. Na seção AWP KBR - ABS, as ordens de pagamento geralmente não são protegidas criptograficamente.As ordens de pagamento recebidas pelo banco são criptografadas nas chaves públicas do banco e assinadas pelas chaves privadas do Banco da Rússia. O sistema de proteção criptográfica de chaves é baseado em uma infraestrutura de chave pública privada (PKI privada) implementada com base na assinatura SKAD SCAD e inclui: um centro de certificação do Banco da Rússia e organizações de crédito aos usuários. Todos os participantes da infraestrutura de chave pública confiam nos certificados emitidos pelo centro de certificação do Banco Central da Federação Russa.Portanto, para introduzir uma ordem de pagamento de entrada falsa, os invasores precisam comprometer as chaves de criptografia pública e as chaves de assinatura eletrônica do destinatário, cujos certificados são confiáveis pelo banco destinatário.Essa ameaça será decomposta com base em elementos de infraestrutura nos quais a introdução de ordens de pagamento falsas pode ocorrer| Itens | Decomposição da ameaça "U2.2.1. Intrusos introduzindo uma ordem de pagamento falsa no processo de negócios de processamento de pagamentos ” |

| ABS | U2.2.1.1 |

| Módulo de integração ABS-CBD | U2.2.1.2 |

| AWP CBD | U2.2.1.3 |

| Módulo de Integração CBD-UTA | U2.2.1.4 |

| UTA | U2.2.1.5 |

| Canal de Email | U2.2.1.6 |

DecomposiçãoU2.2.1.1. <...> no elemento ABS.U2.2.1.2 <...> no elemento "módulo de integração ABS-CBD".Y2.2.1.3. <...> no elemento "AWP KBR".U2.2.1.4. <...> no elemento "CBD-UTA Integration Module".U2.2.1.5 <...> no elemento UTA.U2.2.1.6 <...> no elemento "Canal de mensagens eletrônicas".U2.2.1.1 <...> no elemento ABS

DecomposiçãoU2.2.1.1.1. Link: “Um modelo de ameaça típico. Um sistema de informações construído com base na arquitetura cliente-servidor. U2 "Modificação não autorizada das informações protegidas durante seu processamento pela parte do servidor do sistema de informações . "U2.2.1.2 <...> no elemento "módulo de integração ABS-CBD"

DecomposiçãoU2.2.1.2.1. Link: “Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.2.1.3 <...> no elemento "AWS KBR"

ExplicaçõesAo processar documentos de pagamento recebidos, o KBR AWP é a última linha de defesa cuja tarefa é descriptografar e verificar a integridade das mensagens eletrônicas recebidas protegidas por criptografia. A proteção deste estágio será neutralizada se o KBR AWP, após receber uma ordem de pagamento falsa, informar que a assinatura eletrônica abaixo dele está correta.DecomposiçãoU2.2.1.3.1. Verificação bem-sucedida da assinatura eletrônica de uma ordem de pagamento de entrada falsa:U2.2.1.3.1.1 Link: “Modelo de ameaça típico. Sistema de segurança de informações criptográficas. U5 Obtendo um resultado positivo da verificação da assinatura eletrônica de dados falsos " .U2.2.1.4 <...> no elemento "Módulo de Integração CBD-UTA"

ExplicaçõesA partir deste elemento e além do sistema de pagamento do Banco da Rússia, os invasores perdem a possibilidade de exposição não autorizada ao sistema de proteção de informações criptográficas (CIP), para que todos os dados provenientes do Módulo de integração no KBR AWS sejam criptografados e assinados corretamente. Para criptografia, os invasores devem usar as chaves públicas do banco e as chaves privadas de assinatura eletrônica, cujos certificados o banco confia.Decomposição (I):U2.2.1.4.1. Neutralização da proteção criptográfica das mensagens eletrônicas recebidas ( I ):U2.2.1.4.1.1. Criptografia de uma ordem de pagamento falsa nas chaves públicas do banco:U2.2.1.4.1.1.1. Link: “Um modelo de ameaça típico. Sistema de segurança de informações criptográficas. U2 Criptografe dados fraudulentos em nome de um remetente legítimo . ”U2.2.1.4.1.2. Assinatura eletrônica de uma ordem de pagamento falsa em chaves privadas cujos certificados o banco confia:U2.2.1.4.1.2.1. Link: “Um modelo de ameaça típico. Sistema de segurança de informações criptográficas. U4 Criação de uma assinatura eletrônica de um signatário legítimo com dados falsos . ”U2.2.1.4.2. Link:“Um modelo de ameaça típico. Módulo de integração. U1 Os invasores introduzem informações falsas através do módulo de integração . ”U2.2.1.5 <...> no elemento UTA

Decomposição:U2.2.1.5.1. Link: “O atual modelo de ameaça. U2.2.1.4 <...> no elemento "Módulo de integração CBD-UTA" .U2.2.1.6 <...> no elemento "Canal de mensagens eletrônicas"

Decomposição (I):U2.2.1.6.1. Link: "O atual modelo de ameaça. U.2.2.1.4.1. A neutralização da proteção criptográfica das mensagens eletrônicas recebidas " .U2.2.1.6.2. Recebimento de uma ordem de pagamento falsa do Banco Central da Federação Russa:U2.2.1.6.2.1. <...> durante uma sessão de comunicação com o Banco da Rússia estabelecida em nome do banco.U2.2.1.6.2.2. <...> usando o correio na OMNI.Conclusão

O próximo artigo da série examinará os modelos de ameaças típicos: