Com o advento de dispositivos USB e portas USB em nossas vidas, um dos principais requisitos de segurança tem sido a atenção cuidadosa aos pontos de conexão capazes de transferir dados entre dispositivos. Na verdade, por esse motivo, no sistema operacional Android a partir das versões mais antigas (desde a versão 2.0, com certeza), existe uma opção para ativar manualmente a porta do dispositivo no modo de transmissão de informações com o objeto de conexão, ou seja, com uma porta USB. Sem ativar esta função, o dispositivo apenas carrega do USB, ignorando quaisquer solicitações (óbvias) de troca de informações do segundo lado.

Mas Kevin Butler e sua equipe de pesquisa no campo da segurança da informação da Universidade da Flórida descobriram recentemente uma maneira extremamente elegante e ao mesmo tempo bastante perigosa de atacar dispositivos de usuários por meio de uma porta USB. Ao mesmo tempo, a porta em si atua apenas para o observador como fonte de energia e pode ser localizada em qualquer lugar público ou não, por exemplo, em um PC infectado, em um café ou em um ponto de carregamento para dispositivos USB no aeroporto. Para um ataque, uma condição deve ser atendida, além do acesso à troca de dados com a porta de carregamento do lado do atacante: a tela do smartphone está fora de vista do proprietário (para que ele não perceba que o dispositivo está "vivendo sua própria vida").

Ao mesmo tempo, a senha de bloqueio de tela é ignorada com um comando curto, que dá ao invasor acesso à tela principal do smartphone.De acordo com o relatório de Butler e sua equipe , em um ataque a smartphones, você pode usar originalmente

comandos AT não documentados para controlar remotamente a tela do smartphone, que tecnicamente exclui várias funções de proteção do sistema operacional da interferência de terceiros. De fato, o mordomo e sua equipe encontraram uma maneira de criar um "Usuário fantasma", falsificando completamente os recursos de segurança existentes do Android e simulando completamente o toque na tela com comandos AT de baixo nível. Os dispositivos Samsung e LG estão sujeitos a ataques - foi nos dispositivos desses fabricantes que foram realizadas experiências de laboratório.

Um vetor de ataque semelhante é conhecido há muito tempo pelos especialistas em segurança da informação. O primeiro relata que um dispositivo conectado por USB pode ser o alvo de um ataque por uma data de invasor entre 2011 e 2013. Por exemplo, os especialistas da Kaspersky Lab alertaram os usuários que conectar qualquer dispositivo USB implica na troca de códigos de identificação entre o dispositivo do usuário e os periféricos. Também falamos sobre o uso desse vetor de ataque

em nosso artigo, sobre como enganar e invadir dispositivos Apple e seu novo recurso USB Restructed.

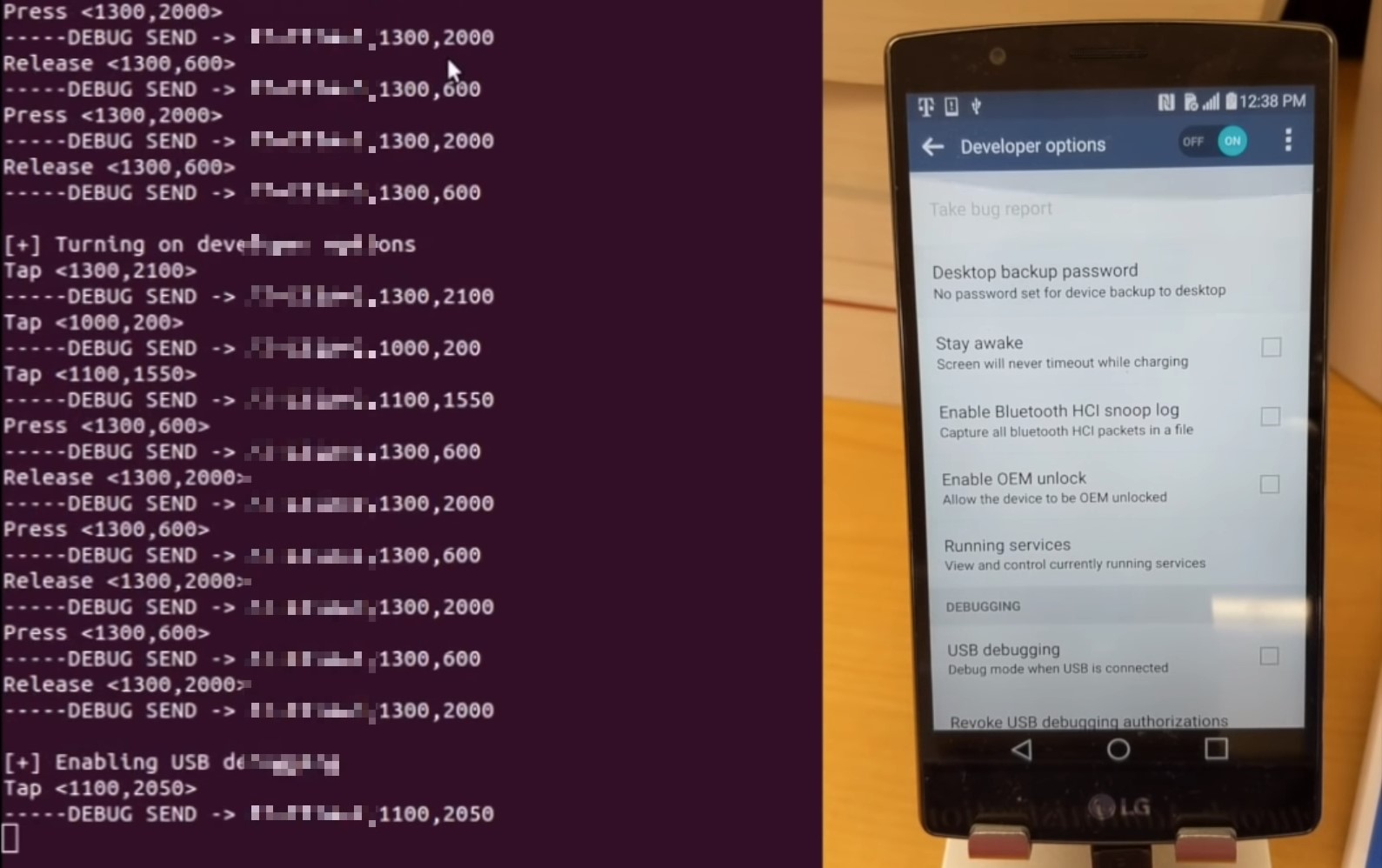

Mas se você se acostumou a combater ataques óbvios no próprio sistema operacional, o uso de comandos AT de baixo nível ainda não foi amplamente utilizado. Butler e sua equipe gravaram um vídeo inteiro no qual demonstram um controle remoto do smartphone de um usuário sob o pretexto de interagir com a tela. Esse ataque é simples, pois apenas a troca primária de dados de identificação permite determinar o tipo de dispositivo, modelo e sistema operacional instalado. E então cabe à preparação preliminar para a orientação "cega". Aqui está como fica no console do lado do invasor e como o dispositivo atacado dessa maneira se comporta:

O que ameaça esse ataque aos usuários?

De fato, a capacidade de usar comandos AT para obter acesso à tela sob o disfarce de uma pessoa viva oferece aos atacantes controle total sobre o dispositivo. Isso significa que, através de uma carga USB aparentemente inócua do seu smartphone, você pode enviar mensagens, fazer uma chamada, inscrever-se em serviços, encaminhar todos os seus e-mails, entrar no seu banco na Internet e roubar códigos 3d-Secure, ligar a câmera e tirar uma foto, use qualquer aplicativo do seu smartphone, ative o modo de desenvolvedor e redefina o dispositivo para a fábrica.

Simplificando, tudo depende da imaginação do atacante.Butler e a equipe relataram anteriormente sua descoberta e a LG divulgou em julho os

patches correspondentes que cobrem a vulnerabilidade. No entanto, nas mãos dos usuários existem milhões de dispositivos que nunca são atualizados. No momento, a equipe de pesquisa está verificando a vulnerabilidade de smartphones de outros fabricantes populares, principalmente produtos da Apple, mas o fato de os comandos AT poderem ser usados dessa maneira já sugere que os “buracos” na segurança das informações dos dispositivos modernos são fundamentais . Involuntariamente,

pede-se uma analogia com Spectre e Meltdown , cuja possibilidade, como no caso das equipes AT (o padrão foi desenvolvido nos anos 70), surgiu por causa de problemas com a arquitetura e a tecnologia escolhidas uma vez.

A documentação do estudo

pode ser encontrada aqui . O código-fonte para comandos não documentados também é carregado no

repositório no GitHub .

Você é um desenvolvedor, arquiteto ou gerente experiente em uma empresa de TI e está pensando em mudar de emprego? Confira nossos empregos e posições na SA , CA , SEM no My Circle .

Talvez eles lhe interessem.