Turla (Snake, Uroboros) é um grupo de espionagem cibernética que ganhou fama em 2008 após invadir objetos protegidos, incluindo a rede do Comando Central das Forças Armadas dos EUA . Desde então, ele é especialista em ataques a instalações militares e agências diplomáticas em todo o mundo. Vítimas famosas incluem o Ministério das Relações Exteriores da Finlândia em 2013, a empresa de defesa suíça RUAG de 2014 a 2016. e o governo alemão no final de 2017 - início de 2018.

Após o último incidente, vários meios de comunicação publicaram informações sobre os métodos dos invasores - usando anexos de email para controlar malware e transferir dados roubados do sistema. No entanto, nenhuma informação técnica foi fornecida sobre o backdoor. Neste relatório, publicamos a análise do backdoor Turla, que foi gerenciado usando anexos PDF em email.

Segundo relatos da mídia , vários computadores do Ministério das Relações Exteriores da Alemanha foram infectados com uma porta dos fundos. Aparentemente, o ataque começou em 2016 e foi descoberto pelos serviços de segurança no final de 2017. Inicialmente, os atacantes comprometeram a Escola Superior de Administração Pública Federal (Hochschule des Bundes), após o que se mudaram para dentro da sua rede até obterem acesso à rede do Ministério das Relações Exteriores em março de 2017. . Os operadores da Turla tiveram acesso a alguns dados confidenciais (por exemplo, o e-mail dos funcionários do Ministério das Relações Exteriores da Alemanha) por cerca de um ano.

Nossa investigação também revela que esse malware direcionado ao Microsoft Outlook foi usado contra vários departamentos políticos e militares. Garantimos que os ministérios das Relações Exteriores dos outros dois países europeus e o principal contratado de defesa também estivessem comprometidos. Nossa investigação nos permitiu estabelecer dezenas de endereços de e-mail registrados pelos operadores da Turla para esta campanha e usados para obter dados de vítimas exfiltradas.

1. Pontos-chave

O backdoor do Outlook do Grupo Turla tem duas funções.

Em primeiro lugar, é o roubo de cartas enviadas que são encaminhadas ao atacante. Afeta principalmente o Microsoft Outlook, mas também é relevante para o The Bat!, Popular na Europa Oriental.

Em segundo lugar, o uso de letras como uma camada de transporte de seu protocolo C&C. Os arquivos solicitados através do comando backdoor são filtrados em documentos PDF criados especialmente como um anexo às cartas. Os comandos de backdoor também são enviados em anexos PDF. Isso permite sigilo. É importante observar que os invasores não exploram nenhuma vulnerabilidade nos leitores de PDF ou no Microsoft Outlook. Software malicioso pode decodificar dados de documentos PDF e interpretá-los como comandos.

Os objetivos da campanha são típicos de Turla. Identificamos várias agências governamentais europeias e empresas de defesa comprometidas por esse backdoor. É provável que os invasores o usem para garantir a persistência em redes de acesso restrito, onde firewalls bem configurados ou outras ferramentas de segurança de rede bloqueiam efetivamente as comunicações tradicionais com servidores C&C via HTTP (S). A figura abaixo lista as linhas de código backdoor que mencionam alguns domínios de nível superior do governo. mfa é o domínio do Ministério das Relações Exteriores, .gouv é um subdomínio do governo francês (.gouv.fr), ocse é a Organização para Segurança e Cooperação na Europa.

Figura 1. Domínios associados aos serviços públicos encontrados no código Malvari

Com base nos dados de análise e telemetria, descobrimos que esse backdoor está distribuído em estado selvagem desde pelo menos 2013. Como sempre com Turla, não podemos focar nos carimbos de data e hora da compilação, pois eles geralmente são falsificados. No entanto, acreditamos que as primeiras versões foram compiladas antes de 2013, pois a versão deste ano já estava bastante avançada. Depois disso, encontramos uma versão mais semelhante à base, cuja compilação foi datada de 2009. Determinar a data exata do lançamento ainda não é possível. A linha do tempo abaixo é baseada em nossa telemetria e dados de código aberto:

2009 : carimbo de data / hora da compilação (pode ser falso) da versão base do backdoor do Outlook. Apenas instantâneo do conteúdo do email.

2013 : Melhorado: o backdoor pode executar comandos. Eles são enviados por email no formato XML.

2013 : a última versão conhecida direcionada ao The Bat! ..

2016 : Melhorado: as equipes são enviadas como anexos em documentos PDF criados especialmente.

2017 : Melhorado: um backdoor pode criar documentos PDF para filtrar dados por um invasor.

Março de 2018 : comprometimento de relatórios da rede do governo alemão.

Abril de 2018 : Aprimorado: o Backdoor pode executar comandos do PowerShell usando o Empire PSInject.

2. Arquitetura global

Nas versões recentes, o backdoor é uma DLL autônoma, na qual há código para auto-instalação e interação com os clientes de email Outlook e The Bat !, mesmo que apenas a instalação do Outlook seja implementada. Pode ser facilmente descartado por qualquer componente Turla que permita executar processos adicionais.

Nesta seção, nossa análise é baseada em uma amostra divulgada no primeiro semestre de 2017. Informações sobre amostras mais antigas ou mais recentes podem ser incluídas.

2.1 Instalação

Para estabelecer um backdoor, os invasores exportam uma DLL chamada Install ou a registram no regsvr32.exe. O argumento é o cliente de email de destino. A figura abaixo mostra os valores possíveis. Nas versões mais recentes, apenas a instalação do Outlook é implementada.

Figura 2. Possíveis argumentos de instalação

Como não há caminho codificado, o arquivo DLL pode estar localizado em qualquer lugar do disco.

2.1.1 Microsoft Outlook

Os desenvolvedores do Turla confiam no seqüestro de objetos COM para garantir a persistência do malware. Este é um método bem conhecido usado na natureza por muitos anos, inclusive pelo grupo Turla . A essência do método é redirecionar o objeto COM usado pelo aplicativo de destino, modificando a entrada CLSID correspondente no registro do Windows.

No nosso caso, as seguintes alterações foram feitas no registro do Windows:

HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066} = Mail Plugin HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 = [Path to the backdoor DLL] HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32\ThreadingModel = Apartment HKCU\Software\Classes\CLSID\{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}\TreatAs = {49CBB1C7-97D1-485A-9EC1-A26065633066}

{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D} - capturado CLSID. Corresponde ao Gerenciador de Protocolos do Outlook e, em teoria, carrega a DLL legítima do Outlook OLMAPI32.DLL . {49CBB1C7-97D1-485A-9EC1-A26065633066} não {49CBB1C7-97D1-485A-9EC1-A26065633066} associado a nenhum software conhecido. Este CLSID é arbitrário e é usado apenas como um espaço reservado para o redirecionamento COM.

Quando a modificação for concluída, a DLL de backdoor será carregada sempre que o Outlook carregar seu objeto COM. De acordo com nossas observações, isso acontece durante a inicialização do Outlook.

O redirecionamento COM não requer direitos de administrador, porque se aplica apenas ao usuário atual. Existem medidas de proteção para impedir redirecionamentos maliciosos. De acordo com o MSDN : "No Windows Vista e Windows Server 2008, se o nível de integridade do processo estiver acima da média, o tempo de execução COM ignora a configuração COM do usuário e acessa apenas a configuração COM para cada máquina".

O processo do Outlook é executado com integridade média, como mostra a imagem abaixo. Portanto, ele não está protegido contra o encaminhamento de COM para cada usuário.

Figura 3. Nível de integridade do processo do Outlook

Por fim, o uso da captura de objetos COM permite que o backdoor evite a detecção, pois o caminho para o backdoor ( C:\Users\User\Documents\mapid.tlb em nosso exemplo) não aparece na lista de plug-ins, como mostra a figura a seguir.

Figura 4. Lista de plugins do Outlook - mapid.tlb não aparece

Mesmo que o programa malicioso não apareça na lista de complementos, a API padrão da Microsoft - MAPI (Messaging Application Programming Interface) é usada para interagir com o Outlook.

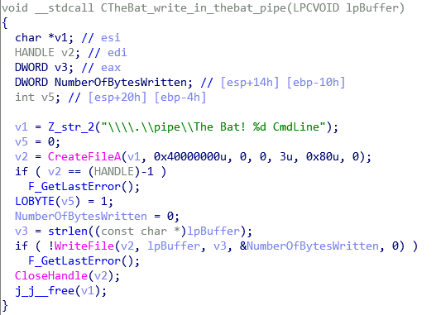

2.1.2 O morcego!

Conforme especificado na cronologia, as versões mais recentes do backdoor não incluem mais o código de registro para o plug-in The Bat! .. No entanto, todo o código para gerenciar caixas de correio e mensagens ainda existe. Se necessário, pode ser configurado manualmente.

Para se registrar como um plugin para The Bat! o malware modificou o %appdata%\The Bat!\Mail\TBPlugin.INI . Esta é uma maneira legítima de registrar um plug-in para o The Bat!, Alguns plug-ins (por exemplo, antispam) também o usam.

Depois de se registrar toda vez que você inicia o The Bat! a DLL de backdoor é chamada. A figura abaixo mostra como a DLL implementa a exportação necessária para plug-ins.

Figura 5. Exportação padrão para o plug-in The Bat!

2.2 Interação com o cliente de email

A interação com o cliente de email depende do objetivo.

2.2.1 Microsoft Outlook

A Microsoft oferece suporte à MAPI (Messaging Application Programming Interface), que permite que os aplicativos interajam com o Outlook . O backdoor Turla usa essa API para acessar e gerenciar as caixas de correio de um usuário / usuários de um sistema comprometido.

Primeiro, o backdoor se conecta ao sistema de mensagens usando o MAPILogonEx, conforme mostrado na figura.

Figura 6. Logon MAPI

O segundo parâmetro (lpszProfileName) está vazio, o sinalizador MAPI_USE_DEFAULT está MAPI_USE_DEFAULT . De acordo com a documentação: "O subsistema de mensagens deve substituir o nome do perfil padrão para o parâmetro lpszProfileName. O sinalizador MAPI_EXPLICIT_PROFILE é ignorado, a menos que lpszProfileName seja NULL ou vazio."

Por outro lado, o sinalizador MAPI_NEW_SESSION não MAPI_NEW_SESSION definido. De acordo com a documentação: "O parâmetro lpszProfileName ignorado se uma sessão anterior chamada MapiLogonEx existir com o sinalizador MAPI_ALLOW_OTHERS e se o sinalizador MAPI_NEW_SESSION não MAPI_NEW_SESSION definido."

Em nossa opinião, o Outlook abre uma sessão padrão com o sinalizador MAPI_ALLOW_OTHERS . Assim, o backdoor usará uma sessão aberta anteriormente para obter acesso ao perfil padrão da caixa de correio. Isso explica a falta de uma solicitação de nome de usuário e senha ao inicializar o plug-in backdoor.

Feito isso, o backdoor obterá acesso à caixa de correio e poderá gerenciá-la facilmente usando outras funções MAPI. Ele irá percorrer vários armazenamentos de mensagens, analisar letras e adicionar retornos de chamada às mensagens recebidas e enviadas. O arquivo de log exibe este processo (nome de usuário e endereço alterados):

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<< ========= Analyzing msg store ( 1 / 1 ) ========= Service name:MSUPST MS Pst path:C:\Users\[username]\Documents\Outlook Files\[email address].pst Wait main window before open current store Loop count = 46 This is default message store PUSH store to list >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> _____________ FOLDERS _____________ Setting sink on folders in 1 stores. ========Process msg store ( 1 / 1 ) ========= Account: [email address] Successfull set sink on Outbox folder of current store. Successfull set sink on Inbox folder of current store.

Ele configura um retorno de chamada em cada caixa de entrada e caixa de HrAllocAdviseSink usando a função HrAllocAdviseSink , conforme mostrado.

Figura 7. Registrando um retorno de chamada na caixa de saída

2.2.1.1 Caixa de entrada de retorno de chamada

O retorno de chamada na caixa de entrada registra os metadados da mensagem recebida, incluindo endereços de remetente e destinatário, nomes de assunto e anexo. Exemplo abaixo (ortografia do desenvolvedor salva):

RECIVE ->{ From: sender@example.com To: receiver@example.net Cc: Bcc: Subj: Mail subject Att: an_attachment.pdf }

Em seguida, ele analisa a carta e os anexos sobre o assunto das equipes dos atacantes. Esta função é descrita na seção 2.3.

Por fim, ele intercepta as notificações de falha na entrega verificando as mensagens recebidas com o endereço de email da operadora. Qualquer carta contendo o endereço do operador será rejeitada. Isso pode causar problemas se a vítima suspeitar que algo está errado e entrar em contato com o serviço de suporte sem ver as respostas.

2.2.1.2 Retorno de chamada na caixa de saída

Como na caixa de entrada, a caixa de saída registra os metadados de todos os emails enviados. O seguinte registro é gerado (endereço do operador alterado):

21:57:56 SEND <-{ From: To: recipient@example.com Cc: Bcc: Subj: My title Att: [1] "last_presentation.pdf" } 21:57:56 Sending data message 21:57:56 Message ENTRYID: [Message ENTRYID] 21:57:56 Data message was send. To: [redacted]@gmx[.]com From: Subj: My title 21:57:56 Set last time. 21:57:56 Spawned thread for cleaning up outgoing messages (id 2848) 21:58:34 Ending work, client: Outlook 21:58:34 Number of messages to remove: 1 21:58:34 Message ENTRYID: [Message ENTRYID] 21:58:34 DeleteMessages executed successfully. 21:58:34 Number of not removed messages: 0

Você pode perceber que encaminha todas as mensagens […]@gmx[.]com para o endereço dos atacantes, […]@gmx[.]com . GMX - um popular serviço de e-mail gratuito; os atacantes provavelmente o escolheram, porque as organizações geralmente não bloqueiam o domínio gmx.com.

Esse endereço de e-mail está codificado na amostra que estudamos, como mostra a imagem abaixo. No entanto, ele pode ser atualizado usando uma das funções de backdoor. Os invasores parecem estar registrando pelo menos um endereço de email para cada destino

organizações que usam o formato firstname.lastname@gmx[.]com com o nome do funcionário real. Isso evita a detecção, pois geralmente é difícil distinguir esse endereço da caixa de correio pessoal de um funcionário real. No momento da análise da amostra em junho de 2018, o endereço não estava disponível.

Figura 8. Endereço embutido dos operadores

O backdoor envia relatórios para o endereço dos operadores em determinados intervalos. O relatório inclui identificadores exclusivos, incluindo o endereço MAC, o arquivo de log completo e os resultados do comando, se houver. Em seguida, criptografa os dados usando MISTY1, conforme descrito mais adiante na seção 2.3.2.2, e cria um arquivo PDF válido com conteúdo criptografado. Antes desse blob de dados criptografados, o documento contém uma imagem em branco 1x1 em jpeg, codificada em um programa malicioso. Isso permite criar um PDF válido que, quando aberto, exibe apenas uma página em branco.

Por fim, o backdoor anexa o PDF e envia um email aos atacantes. A figura abaixo é um exemplo de arquivo PDF criado por um backdoor.

Figura 9. Início de um documento PDF criado por um backdoor para filtrar dados

O relatório é enviado usando a função de retorno de chamada na caixa de saída. Isso significa que a carta sairá ao mesmo tempo que o envio de mensagens legítimas do usuário. O backdoor não pode enviar cartas com dados roubados em um momento incomum para o usuário e, portanto, evita a detecção. Graças à furtividade, esse mecanismo de controle e controle é muito difícil de detectar na natureza.

2.2.2 Disfarçando o comportamento malicioso do usuário

Como o backdoor age quando o usuário trabalha com o computador e o Outlook, o malware tenta ocultar atividades maliciosas, por exemplo, mensagens recebidas dos operadores.

Primeiro, um backdoor sempre exclui as mensagens enviadas ou recebidas dos operadores. Conforme mostrado na figura abaixo, por alguns segundos, você pode ver que uma nova mensagem apareceu, mas que não aparece na caixa de correio.

Figura 10. Mensagem não lida

Em segundo lugar, o backdoor intercepta a CreateWindowsEx , conforme mostrado nas figuras abaixo. Isso impede a criação de janelas como o NetUIHWND que o Outlook usa para notificações que aparecem no canto inferior direito da tela.

Figura 11. Configurando a captura da função CreateWindowsEx

Figura 12. Interceptar CreateWindowsEx

A figura abaixo mostra um exemplo da janela NetUIHWND, que geralmente é exibida na área de trabalho quando uma nova mensagem é recebida. Como resultado da interceptação de CreateWindowEx , uma notificação não é exibida quando os atacantes enviam uma carta para o backdoor.

Figura 13. Notificação de nova mensagem

2.2.3 O morcego!

Apesar do fato de que a função de registro do plugin para o The Bat! não existe mais, há um código herdado que executa as mesmas funções do Outlook usando a API The Bat!

Conforme mostrado na figura a seguir, o backdoor usa o canal de comunicação com o The Bat !, para receber informações do usuário, ler e enviar cartas. No entanto, todas as outras funções, por exemplo, usadas para registrar mensagens ou executar comandos, são idênticas ao Outlook.

Figura 14. O canal Bat!

2.3 Backdoor

Conforme mostrado na seção anterior, o malware pode processar e filtrar mensagens. Ao mesmo tempo, é um backdoor totalmente funcional, controlado por email, que pode funcionar independentemente de qualquer outro componente Turla. O backdoor não precisa de uma conexão permanente com a Internet e pode funcionar em qualquer computador que envie mensagens para endereços externos. Isso é útil em redes estritamente controladas, por exemplo, usando a filtragem do tráfego da Internet. Além disso, mesmo se o endereço de e-mail do invasor estiver inativo, ele poderá recuperar o controle enviando um comando de um endereço diferente. Nesse caso, a carta também estará oculta do usuário, pois conterá comandos interpretados pela porta dos fundos. Portanto, um backdoor é tão tolerante a falhas quanto um rootkit que verifica o tráfego de rede recebido.

2.3.1 Formato pdf

No início de 2018, vários meios de comunicação afirmaram que os operadores da Turla usam anexos de email para gerenciar computadores infectados. A mídia estava certa. Uma análise do backdoor do Turla Outlook revelou como ele envia e interpreta comandos.

Os comandos são enviados por email usando anexos PDF criados especialmente. Não foi possível encontrar um exemplo real de PDF com comandos, mas provavelmente esses são documentos PDF válidos, além de arquivos PDF criados pelo backdoor para exfiltração.

A partir de documentos PDF, um backdoor pode restaurar o que os operadores chamam de contêiner em revistas. Este é um blob com um formato especial que contém comandos criptografados para o backdoor. A figura abaixo mostra o procedimento para remover este contêiner. Tecnicamente, o aplicativo não precisa ser um documento PDF válido. O único requisito é que ele inclua o contêiner no formato correto.

Figura 15. Extraindo o contêiner de comandos do PDF

O contêiner possui uma estrutura complexa com muitas verificações diferentes. Ele poderia ser projetado para evitar erros de comunicação, mas acreditamos que a estrutura foi criada principalmente para combater a engenharia reversa. A estrutura do contêiner é mostrada na figura abaixo.

Figura 16. Estrutura do contêiner de comando

Imediatamente antes do vetor de inicialização, há uma lista de descritores de comando. Diferentes valores de ID são apresentados na tabela:

Os descritores de identificação 2 e 4 são usados para extrair as funções de criptografia e descompressão, conforme mostrado na figura a seguir. No entanto, o programa malicioso implementa apenas um algoritmo de criptografia e um algoritmo de compactação. Assim, o único objetivo desses campos é complicar a análise do backdoor.

Figura 17. Funções offset de descompactação e descriptografia

As equipes estão na última parte da estrutura. Eles são criptografados usando MISTY1 e compactados com bzip2. Pode haver muitos comandos diferentes no mesmo arquivo PDF e cada um pode ter vários argumentos.

2.3.2 Criptografia

Aqui, descrevemos os algoritmos de criptografia usados.

2.3.2.1 Criptografia XOR

Parte do contêiner (começando com o primeiro CRC32) é criptografada com o XOR com o fluxo de bytes gerado pela função definida pelo usuário. É preciso uma semente, que é passada para srand para gerar um segundo número chamando rand. A segunda semente é usada na função mostrada abaixo como um argumento para os dados no XOR.

int __usercall F_bytestream_xor@<eax>(unsigned int len@<edx>, int ciphertext@<ecx>, unsigned int seed) { unsigned int v3; // ebx int v4; // esi unsigned int v5; // edi int result; // eax unsigned int v7; // ecx char *v8; // edx unsigned int v9; // esi byte key[512]; // [esp+Ch] [ebp-204h] char *v11; // [esp+20Ch] [ebp-4h] v3 = len; v11 = (char *)ciphertext; srand(seed); v4 = 0; v5 = 0; do { result = rand(); *(_DWORD *)&key[4 * v5++] = result; } while ( v5 < 128 ); v7 = 0; if ( !v3 ) return result; v8 = v11; do { v8[v7] ^= key[v4]; v9 = v4 + 1; result = -(v9 < 512); v4 = result & v9; ++v7; } while ( v7 < v3 ); return result; }

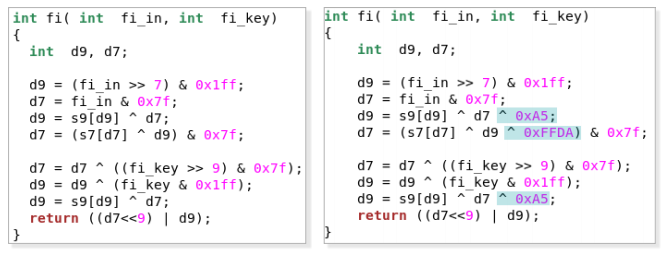

2.3.2.2 MISTY1

Os desenvolvedores da Turla preferem usar algoritmos de criptografia menos comuns ou modificados em suas backdoors:

- em carbono e cobra - CAST-128

- Gazer - implementação personalizada de RSA

- em Mosquito - Blum Blum Shub como um gerador de números aleatórios para fluxo de bytes XOR

- no rootkit Uroburos - uma versão modificada do ThreeFish

No backdoor do Outlook, eles implementaram o MISTY1, um algoritmo de criptografia simétrica desenvolvido pelos criptógrafos da Mitsubishi Electric em 1995. Possui as seguintes propriedades:

- é simétrico

- tem uma chave de 128 bits

- usa duas tabelas pré-computadas: s7 (128 bytes) e s9 (2048 bytes)

- usa três funções: FL, FO, FI

o FL executa algumas operações XOR entre escrita de bytes e chave estendida

o FO executa operações XOR entre o registro e a chave estendida e também usa FI

o FI realiza expansão não linear usando s7 e s9 - opera com blocos de 64 bits

- executa oito ciclos (ciclo - chame a função FO)

- usa cifra Feistel

Figura 18. MISTY1

Figura 19. Oito ciclos para criptografia de bloco

Os desenvolvedores do Turla modificaram levemente o algoritmo:

- adicionamos duas operações XOR à função FI, como mostra a figura abaixo

- Uma chave de 128 bits é gerada a partir de duas chaves de 1024 bits codificadas mais um vetor de inicialização de 2048 bits

- tabelas alteradas s7 e s9. Isso interrompe a operação de todas as ferramentas que reconhecem algoritmos criptográficos com base nos valores da tabela s. As tabelas s modificadas e originais contêm os mesmos valores, foram simplesmente embaralhadas

Figura 20. Comparação de funções FI (original à esquerda, desenvolvimento de Turla à direita)

2.3.3 Funções

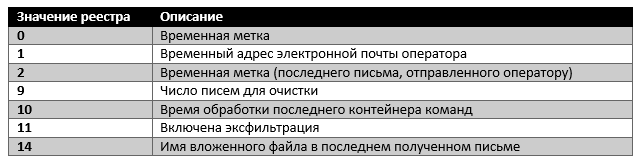

O backdoor possui muitas funções, desde a extração de arquivos até a execução de comandos. A descrição de várias funções está na tabela abaixo.

Para a função 0x29, os desenvolvedores do Turla copiaram o código do projeto Empire PSInject . Isso permite que você execute o código do PowerShell em um arquivo executável especial chamado PowerShell Runner sem chamar o powershell.exe . A principal vantagem é que o malware ainda pode executar comandos do PowerShell, mesmo que o arquivo powershell.exe esteja bloqueado em um computador comprometido.

Depois de analisar o backdoor, conseguimos criar um documento PDF que pode ser interpretado com sucesso por um programa malicioso. A figura a seguir mostra a execução do MessageBox e o lançamento da calculadora ( calc.exe ) após o Outlook receber um email contendo este PDF. Isso demonstra que o backdoor, provavelmente destinado a receber comandos em anexos PDF, é funcional e pode ser controlado por qualquer pessoa que entenda esse formato personalizado.

Figura 21. Executando os comandos especificados no documento PDF

2.4 Funções adicionais

Além dos recursos de backdoor implementados como um plug-in para o cliente de email, o malware tem outras funções.

2.4.1 Sistema de arquivos virtual

O programa malicioso não usa nenhum arquivo de configuração, mas suporta um pequeno sistema de arquivos virtual na HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\ registro do Windows HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\ . Outros backdoors da Turla, como o Gazer , também armazenam o sistema de arquivos virtual no registro do Windows. Conseguimos determinar alguns valores do registro, conforme mostrado na tabela a seguir.

2.4.2 Revistas

Como mencionado anteriormente, o programa salva um diário, que é enviado regularmente ao operador por e-mail em um documento PDF especialmente criado. Ele é armazenado em %appdata%/Microsoft/Windows/scawrdot.db e é criptografado usando uma chave XOR de 512 bytes codificada. O arquivo de log é limpo após cada exfiltração para os operadores. Assim, durante o exame forense, seria impossível ver todas as ações passadas do backdoor, apenas as últimas.

Os logs são bastante informativos, pois permitem aos operadores da Turla rastrear ações de backdoor. A figura abaixo mostra um exemplo de um log descriptografado.

Figura 22. Arquivo de log descriptografado

3. Conclusões

O relatório mostrou que os desenvolvedores da Turla têm idéias suficientes ao desenvolver backdoors. Até onde sabemos, Turla é o único grupo de espionagem cibernética que atualmente usa um backdoor totalmente gerenciado por email, ou melhor, anexos em PDF.

O backdoor Turla não é o primeiro a usar a caixa de correio real da vítima para receber comandos e extrair dados. No entanto, esse é o primeiro backdoor a ser aprendido usando a API padrão (MAPI) para interagir com o Microsoft Outlook. Esta é uma melhoria significativa em comparação com a versão anterior que estudamos , que usava o Outlook Express. Por outro lado, o novo backdoor Turla funciona mesmo com as versões mais recentes do Outlook.

, , , , Turla . , Uroburos, .

, Turla, , . , , . , - , .

, PDF-, Turla, , .

ESET Turla, .

GitHub .

4.1 Hashes

8A7E2399A61EC025C15D06ECDD9B7B37D6245EC2 — Win32/Turla.N; (GMT) 2013-06-28 14:15:54

F992ABE8A67120667A01B88CD5BF11CA39D491A0 — Win32/Turla.AW; GMT 2014-12-03 20:50:08

CF943895684C6FF8D1E922A76B71A188CFB371D7 — Win32/Turla.R; GMT 2014-12-03 20:44:27

851DFFA6CD611DC70C9A0D5B487FF00BC3853F30 — Win32/Turla.DA; GMT 2016-09-15 08:14:47

4.2.

%appdata%/Microsoft/Windows/scawrdot.db

%appdata%/Microsoft/Windows/flobcsnd.dat

mapid.tlb

4.3.

HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\

HKCU\Software\Classes\CLSID{49CBB1C7-97D1-485A-9EC1-A26065633066}

HKCU\Software\Classes\CLSID{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}