Aquele momento inteligente em que você escreveu um resumo profético. A última questão

foi sobre riscos de segurança no Android, em particular sobre vulnerabilidades como Man-in-the-disk, bem como o comportamento antidesportivo (tudo por uma questão de dinheiro) da Epic Games, que se recusou a hospedar o jogo Fortnite na loja Google Play. Em 25 de agosto, o paciência se reuniu: o Google com sua loja, a Epic Games com a versão beta do Fortnite e até a vulnerabilidade do homem no disco entraram em um relacionamento íntimo, dando origem a um escândalo de tamanho médio.

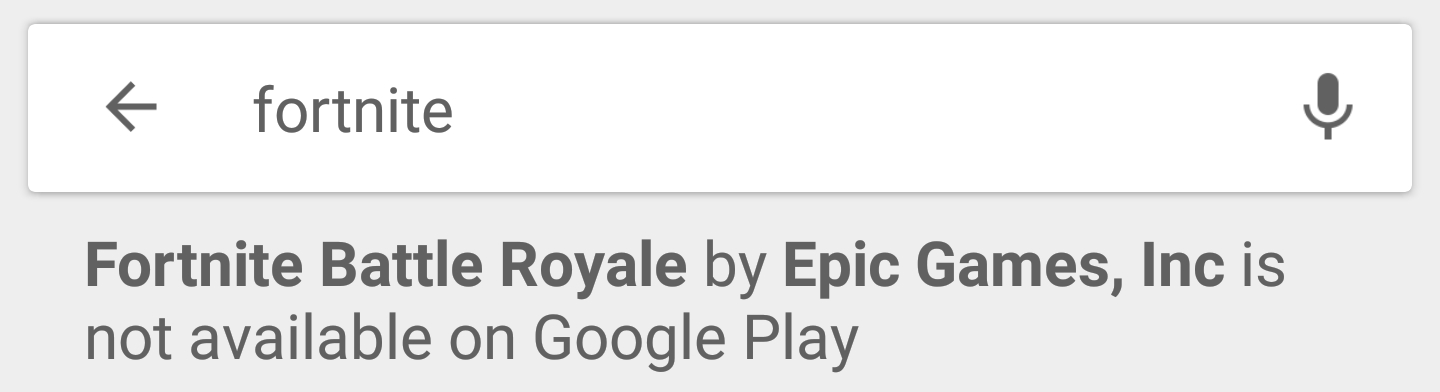

Inicialmente, foi dito que jogadores tecnicamente não enviados no Fortnite, que não encontravam a versão Android na Google Play Store oficial, procurariam em outro lugar e instalariam algo errado no smartphone. Se você agora acessa a loja de aplicativos do seu smartphone e procura o Fortnite lá, o Google até mostra uma mensagem especial, como na figura acima, para que você não instale aplicativos clones da loja. Mas, como se viu, o próprio instalador do Fortnite é vulnerável - não apenas completamente horrível no cenário, mas ainda assim.

A vulnerabilidade foi descoberta em 15 de agosto pelo Google, os detalhes técnicos foram publicados em seu

bugtracker . O problema é idêntico ao do Check Point (que foi discutido em mais detalhes no

sumário 31 ). Conforme aplicado ao Fortnite, acontece da seguinte maneira: o usuário baixa o instalador do site, cuja única tarefa é encontrar e instalar o próprio jogo.

O instalador baixa e salva o arquivo do jogo na memória externa. Qualquer aplicativo que também tenha acesso à memória externa pode substituir esse arquivo. O instalador começará a instalação do jogo, sem suspeitar que ele já esteja iniciando algo errado: a autenticidade do arquivo baixado não é verificada. Além disso, você pode fazer o Fortnite falso automaticamente, sem notificar o usuário, obter acesso a dados privados. Quando o aplicativo usa uma versão específica do SDK, o telefone nem solicita permissão ao usuário (que ainda é aprovado por padrão na maioria dos casos).

O problema é resolvido de maneira simples: você precisa salvar o instalador na memória interna, onde somente o aplicativo que os criou tem acesso aos arquivos. De fato, foi o que a Epic Games fez, eliminando a vulnerabilidade em dois dias. Os pesquisadores do Google notificaram o desenvolvedor em 15 de agosto, a 17ª questão foi resolvida. Sete dias depois, no dia 24 (sexta-feira à noite), em total conformidade com as regras de divulgação de vulnerabilidades que o Google segue, as informações foram postadas em domínio público.

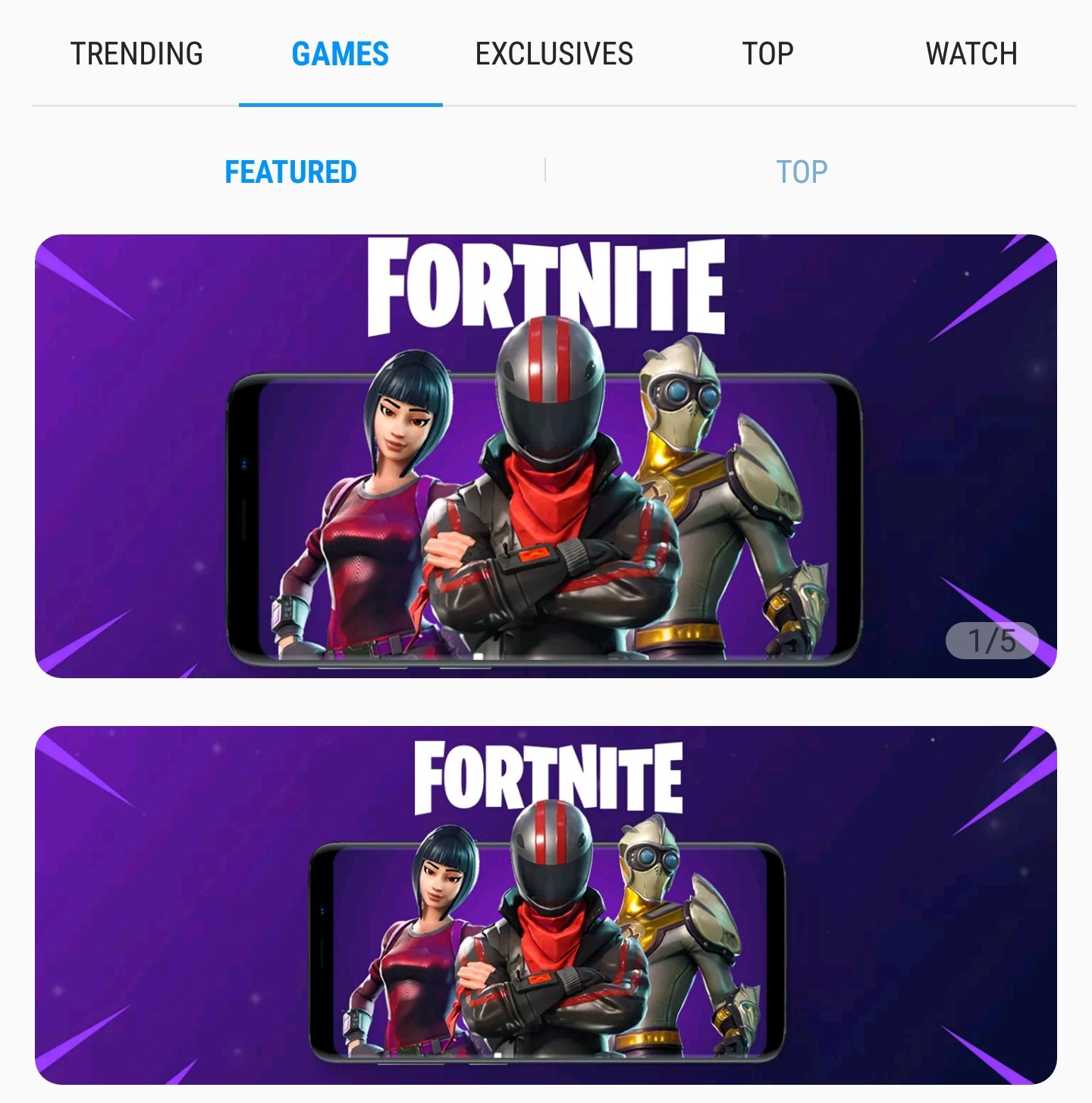

A essência do escândalo é simples: ocorreu um conflito de interesses no lado do Google. A empresa recebe 30% de todas as vendas em aplicativos publicados no Google Play. A Epic Games não planeja colocar o Fortnite na loja oficial, para não pagar essa taxa. O jogo já é popular - a promoção adicional fornecida pela própria plataforma do Google não é necessária. Obviamente, o desenvolvedor do jogo explicou essa decisão não por uma questão monetária, mas por “um desejo de desenvolver canais de distribuição alternativos” ou algo assim. Embora a versão Android do jogo seja apresentada como uma versão beta no site da Epic Games, na loja de aplicativos Samsung, ela está disponível assim e é anunciada com dois banners publicitários ao mesmo tempo, com certeza.

Em correspondência com o Google, os representantes da Epic Games relatam uma solução para o problema, mas pedem para não publicar informações sobre a vulnerabilidade até a expiração do padrão para padrões de divulgação responsável de informações noventa dias. O Google recusa: se houver uma correção e for acessível para as massas, não há sentido em escondê-la. Em resposta, o CEO da Epic Games, em um comentário sobre Mashable,

acusa o Google de ser irresponsável.

Quem está certo? O Google não violou suas regras para lidar com informações de vulnerabilidade perigosas. Os comentários no bugtracker dizem, com razão, que se o aplicativo fosse distribuído via Google Play, não haveria problema - você não precisaria cercar um jardim com um "instalador de instalação". Por outro lado, o Google deveria estar ciente da situação de conflito e quem está causando problemas para outras empresas publicando informações na sexta-feira às sete da noite? A vulnerabilidade é tão perigosa? Acontece que o usuário já deve ter um aplicativo no smartphone com más intenções - por meio do código Holey Fortnite, roubar dados pessoais.

A experiência sugere que não há trivialidades insignificantes na segurança da informação. Em qualquer outra situação, isso seria uma troca normal de informações: encontramos um problema, você o corrigiu, está tudo bem. Aqui, a discussão sobre a vulnerabilidade de rotina foi imediatamente politizada. Esta história é mais sobre falta de confiança. Da próxima vez, alguém encontrará uma vulnerabilidade no software, informará o fabricante e ele deliberadamente arrastará respostas, solicitará informações adicionais e não admitirá que o buraco está fechado há muito tempo. Em uma atmosfera "saudável" e "amigável", a probabilidade de disparar nas pernas só aumentará.

O que mais aconteceu?A Kaspersky Lab investigou a nova campanha do Lazarus (que supostamente atacou a Sony Pictures em 2014), e há algum tipo de filme de ação difícil: ele tem como alvo o Mac OS X pela primeira vez, usa um trojan sofisticado entregue a partir de um site falso de troca para venda criptomoedas

falsas . Escrito brevemente em russo

aqui , em detalhes

aqui em inglês.

O OpenSSH fechou a vulnerabilidade não tão grave (vazamento não intencional de nomes de usuário) que está presente no código há 19 anos desde o lançamento da primeira versão do pacote de software. Qualys

afirma que o

fechamento não foi intencional - o problema foi descoberto não antes da atualização do código, mas depois.

O Google foi

processado por rastrear usuários quando eles não querem, após uma

investigação recente

da Associated Press. Descobriu-se que desabilitar o posicionamento não o desabilita completamente.

Isenção de responsabilidade: Tudo é muito complicado e não fica mais fácil. Seja cuidadoso e cuidadoso.