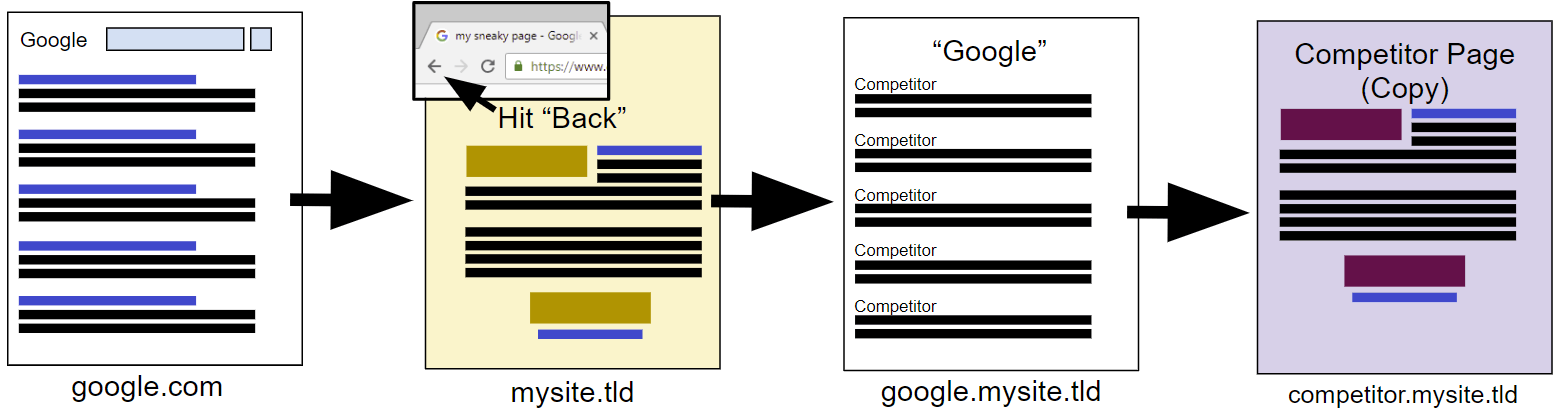

Um script simples altera o comportamento do botão Voltar no navegador e substitui os resultados da pesquisa original, direcionando os usuários para cópias de sites concorrentes controlados por um hacker

Um script simples altera o comportamento do botão Voltar no navegador e substitui os resultados da pesquisa original, direcionando os usuários para cópias de sites concorrentes controlados por um hackerUm padrão comum: abra a página de pesquisa do Google e clique em diferentes resultados na busca pelas informações necessárias. Você pode abrir dezenas de guias individuais ou acessar cada site por vez e retornar aos resultados da pesquisa (botão

Voltar no navegador). O especialista em otimização de mecanismos de pesquisa Dan Petrovich, da empresa australiana Dejan Marketing,

descobriu como explorar esse padrão para seu próprio benefício e obter estatísticas abrangentes sobre visitas aos sites dos concorrentes, privando-os de tráfego.

O diagrama é mostrado na ilustração acima. Interceptando o tráfego dos concorrentes, o especialista obtém a oportunidade:

- gerar mapas de calor dos sites de outras pessoas (cliques, transições, profundidade de rolagem)

- gravar sessões reais (movimentos do mouse, pressionamentos de teclado)

- receber todo o texto de formulários preenchidos, incluindo formulários para pedidos de mercadorias

Obviamente, Dan Petrovich não fez nada do exposto acima, porque essa é uma clara violação da lei. É provável que uma maneira alternativa de estudar os sites dos concorrentes seja uma violação da lei, sem falsificar os resultados da pesquisa, usando a clonagem usual do site de outra pessoa, comprando tráfego pelas mídias sociais etc.

O bug nos navegadores ainda não está fechado, então outros invasores também podem usar este método: O código JavaScript para explorar a vulnerabilidade é publicado em domínio público. Na verdade, é fácil escrever esse script, conhecendo a funcionalidade do método

history.pushState() para alterar o histórico do navegador, levando em consideração o referenciador.

Dan Petrovich chama a atenção para o fato de ter usado esse truque pela primeira vez

em novembro de 2012 . Em seguida, em vez de fechar a vulnerabilidade, o Google

baixou manualmente

sua página nos resultados da pesquisa (a página da qual foi redirecionada para resultados de pesquisa falsos clicando no botão

Voltar ). Agora que ele demonstrou novamente esse método, o Google fez ainda mais. Sem nenhuma notificação no Search Console, o

site dele

foi removido de todo o índice de pesquisa .

O hacker admite que na comunidade de segurança da informação é comum lidar com as vulnerabilidades encontradas de maneira diferente. Eles são relatados primeiro aos desenvolvedores e aguardam correções de bugs, e somente após o fato de serem informados sobre isso. Pentesters profissionais

explicaram em detalhes ao autor como ele deveria ter demonstrado essa vulnerabilidade de maneira segura. Mas Petrovich agiu de maneira diferente - ele mostrou o esquema em sites reais e imediatamente disse a todos. Além disso, existem grandes dúvidas sobre a legalidade de tal invasão, mesmo sem a vigilância real dos usuários, ou seja, a legalidade de criar cópias falsas dos sites de outras pessoas e redirecionar os usuários para lá. Mas, ao longo dos anos, nenhum dos concorrentes entrou com ações judiciais, como o Google (que também é afetado por resultados de pesquisa falsos). Este é um phishing completo, embora para fins de demonstração e sem intenção maliciosa. Ou seja, a ética das ações do especialista em SEO está em questão.

Mas o fato permanece: ao longo dos anos, o botão

Voltar no navegador ainda está vulnerável à manipulação. Segundo Petrovich, outros sites também usam essa técnica para rastrear visitantes nos sites dos concorrentes. Ele acredita que o Google não deveria ter excluído seu site do índice de pesquisa, mas deveria ter tomado várias medidas para que esse velho truque parasse de funcionar:

- Elimine a capacidade de manipular o botão Voltar no Chrome.

- Automaticamente menor na emissão de sites que usam esse truque (e não manualmente manualmente apenas pessoalmente). No momento, o Google não percebe esses scripts: o experimento de Petrovich passou despercebido por cinco anos e seu site foi altamente classificado nos resultados de pesquisa.

- Marque as páginas com

history.pushState() e os resultados da pesquisa de falsificação como "perigosos".

Os certificados SSL com

certificados específicos de organização (OV) e verificação avançada (EV) protegem parcialmente contra esse phishing, mas isso ainda não é uma panacéia para o descuido do usuário.

O experimento de Dan Petrovich mostrou que agora cerca de 50% dos usuários não encontram nada suspeito quando são redirecionados para resultados de pesquisa falsos e depois para uma cópia de outro site no domínio local. Muitos usuários não verificam quem é o proprietário do certificado e não lêem o URL - eles estão simplesmente felizes por o navegador ter um ícone de conexão segura, embora ele tenha sido emitido para o domínio de outra pessoa. Os invasores descobriram há muito tempo que o

ícone de conexão segura aumenta a confiança em um site de phishing .

Várias medidas podem ser tomadas para resolver esse problema, por exemplo:

- Exija confirmação do usuário para aplicar os

History#replaceState history.pushState e History#replaceState . - Destaque a parte mais importante do URL na barra de endereços do Chrome, como o Firefox.

- Não marque sites HTTPS como "seguros" porque isso induz o usuário em erro e oferece uma falsa sensação de segurança.

- Altere o ícone do botão Voltar , se ele levar a um endereço diferente da página anterior.