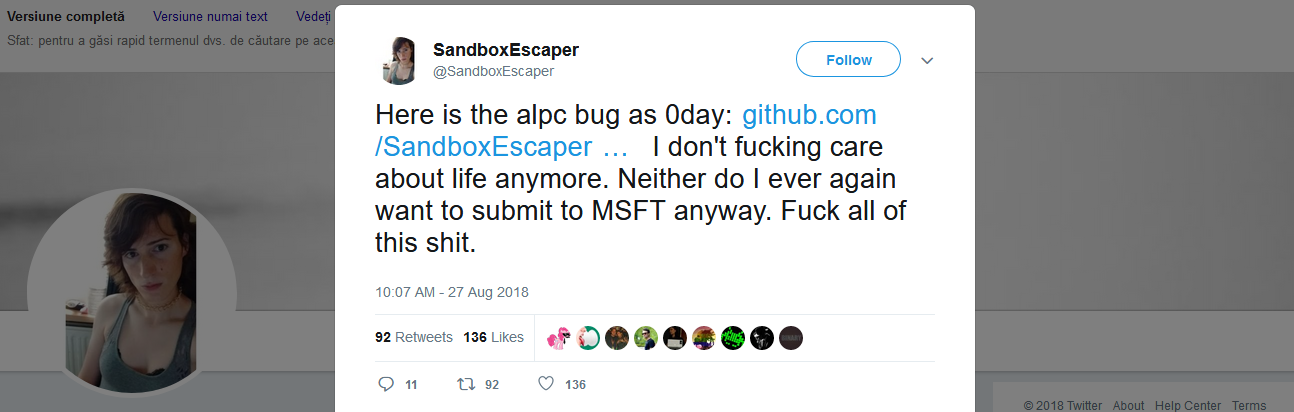

Um dos pesquisadores de segurança publicou informações sobre uma vulnerabilidade no Windows

no Twitter .

A vulnerabilidade é uma escalada de privilégios no sistema local, o que permite que um invasor aumente o nível de acesso ao código malicioso iniciado de uma conta de usuário comum para o nível da conta SYSTEM com acesso total.

→

Artigo originalWill Dormann, engenheiro do CERT / CC, confirmou a vulnerabilidade e emitiu ontem um

aviso oficial do

CERT / CC .

Dormann diz que o Agendador de tarefas do Windows é mais vulnerável, ou melhor, a interface ALPC (Advanced Local Procedure Procedure).

A interface ALPC é um mecanismo interno do Windows que organiza a interação entre processos. O ALPC permite que um processo do cliente em execução em um sistema operacional solicite um processo do servidor em execução no mesmo sistema operacional para fornecer informações específicas ou executar qualquer ação.

Um usuário com o apelido SandboxEscaper também postou um

código GitHub

PoC demonstrando o uso da interface ALPC para obter acesso no nível do SISTEMA em um sistema Windows.

É muito provável que os criadores de malware se interessem por esse código de PoC, pois permite que o malware obtenha acesso administrativo facilmente aos sistemas sob ataque, usando uma exploração mais confiável do que muitos outros métodos existentes.

O SandboxEscaper não notificou a Microsoft sobre esta vulnerabilidade, o que significa que não há patch para a lacuna detectada. Atualmente, os usuários de todos os sistemas Windows de 64 bits são afetados.

O próximo pacote planejado de atualizações de segurança que a Microsoft tradicionalmente lança a cada segunda terça-feira do mês deve sair em 11 de setembro.

Após divulgar a vulnerabilidade, a conta do Twitter foi excluída.

UPD (de um tradutor) Quem quiser detalhes técnicos e não quiser entrar em holivars sobre o tema identidade de gênero, acesse

aqui