O Internet Engineering Council (

IETF) publicou um

rascunho de um novo protocolo - Message Layer Security (MLS). Sua missão é fornecer mensagens seguras entre dois dispositivos. Ele descreve estruturas de dados abstratas que podem ser usadas não apenas em aplicativos de bate-papo, mas também para trabalhar com

TLS 1.3 e JSON. Vamos falar sobre os princípios da MLS.

/ foto Rama CC

/ foto Rama CCOs engenheiros da IETF divulgaram dois documentos. O primeiro

descreve os requisitos do sistema de mensagens para implementar o protocolo MLS e o segundo

descreve o próprio protocolo MLS .

Sobre a arquitetura de mensagens

O serviço de mensagens (Serviço de Mensagens) inclui dois serviços que monitoram a segurança do recebimento / transmissão de mensagens.

O primeiro é o serviço de autenticação. Ele é responsável pela segurança dos dados pessoais - login, número de telefone e um par de chaves exclusivo para identificar clientes.

O segundo - Serviço de Entrega - armazena e distribui chaves entre clientes para a troca de mensagens criptografadas. O serviço de entrega opera apenas com os dados necessários para o envio de mensagens e não toca em informações pessoais sobre remetentes. Isso limita a "área de cobertura" dos metadados do lado do servidor.

Em muitos sistemas, os serviços de entrega e identificação são representados por uma única entidade ou servidor lógico. No entanto, no MLS, esses são dois componentes separados. Os autores decidiram separar esses processos para que o MLS possa ser usado com protocolos de autorização abertos, como o

OAuth .

Isso fornece outra vantagem. Mesmo que o provedor de serviços de mensagens controle os processos de autenticação e entrega, os metadados serão protegidos com segurança. O provedor não poderá associar mensagens criptografadas a chaves públicas.

Como funciona o MLS

Os usuários de mensagens são agrupados. Para criar um grupo, os participantes “adicionam” suas chaves UserInitKey e formam um

segredo . UserInitKey é um par chave

Diffie-Hellman e serve para inicializar usuários individuais.

O protocolo usa dois tipos de

árvores binárias . O primeiro - a

árvore Merkle (é uma árvore de hash) - serve para confirmar a autenticidade das operações realizadas pelos membros do grupo. O segundo tipo - árvore de catraca - é usado para extrair seus segredos.

O grupo pode realizar as seguintes operações básicas:

- Adicione um novo membro do grupo (crie um diálogo).

- Atualize as informações secretas dos membros do grupo.

- Exclua um membro do grupo.

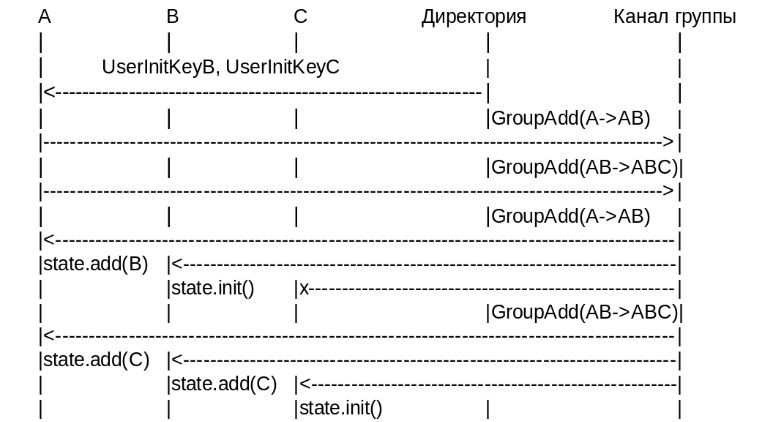

Se um membro do grupo A quiser criar um diálogo com B e C, ele primeiro baixa suas chaves de inicialização (InitKeys). Em seguida, essas chaves são usadas para formar mensagens GroupAdd, que devem adicionar os membros B e C.

As mensagens GroupAdd são enviadas para todo o grupo e processadas na ordem de B e C. Quando as respostas retornam a A, o status do grupo é atualizado e exibe "recém-chegados". Quaisquer outras mensagens enviadas pelos membros do sistema antes de serem aceitas no grupo são ignoradas.

Ao contrário do TLS e do DTLS, o novo protocolo não contém a fase de "handshake" como tal. O MLS usa as chamadas Mensagens de aperto de mão. Os participantes da correspondência os trocam sempre, você precisa adicionar ou remover um novo membro do grupo.

A mensagem de handshake encapsula uma mensagem especial sobre a alteração de status do grupo e também inclui GroupInitKey, para que um novo membro possa ser inicializado e as assinaturas de um dos membros atuais do grupo, junto com a prova de Merkl (para verificar a "autenticidade" da pessoa que assinou).

O que aguarda o MLS

Representantes do Google, Mozilla, Twitter, MIT, instituto de pesquisa francês

INRIA e a plataforma de comunicação Wire

participaram do desenvolvimento da arquitetura e dos requisitos do MLS. O protocolo em si foi criado por pessoas da Cisco, Facebook, Google e Oxford University.

/ foto Catálogo de Livros CC

/ foto Catálogo de Livros CCO destino do protocolo será decidido no próximo mês, quando o Conselho da IETF se reunir para discutir as opções preliminares novamente. Se tudo correr bem, em um ano o MLS será aprovado pelo IESG (Internet Engineering Steering Group) e se tornará um padrão.

O que fazemos no IT-GRAD: • IaaS • Hospedagem de PCI DSS • Nuvem -152

Conteúdo do nosso blog corporativo IaaS: