O livro Cryptonomicon, de Neal Stevenson, sobre o qual

publicamos um blog, descreve vários tipos de vazamento de informações por canais de terceiros. Existem exemplos práticos, como

a interceptação de

van Eyck , e puramente teóricos, para uma palavra vermelha: rastrear os movimentos de uma pessoa ao longo da praia do outro lado do oceano, construir um mapa da cidade pela maneira como seus moradores superam um meio-fio nas interseções (agora isso pode ser implementado com acelerômetros, apenas lancis) cortado

e renomeado em todos os lugares

refrear ). Interceptar Van Eyck, no entanto, também é algo difícil - reconstruir a imagem na tela usando a radiação eletromagnética do monitor não é fácil, especialmente se você não simplifica a vida do invasor e não imprime grandes letras na palavra.

Em 21 de agosto, cientistas de universidades dos Estados Unidos e Israel publicaram um trabalho que implementa uma idéia semelhante: como reconstruir uma imagem rastreando a radiação de um monitor. Somente como um canal lateral de vazamento de dados eles usaram um som bastante fácil de usar. Isso provavelmente também aconteceu com você: se você colocar os fios de maneira imprecisa ou obter uma combinação malsucedida de um monitor e alto-falantes - e você começar a ouvir um chiado desagradável, que também muda dependendo da direção da rolagem do texto com o mouse. O trabalho é dedicado à análise dessa radiação sonora. Os cientistas conseguiram "ver" um grande texto no sistema atacado, identificar o site visitado e até espiar a senha digitada no teclado na tela.

Considerando outras descobertas no campo de ataques a canais laterais, talvez estejamos caminhando com confiança para o momento em que essa área de pesquisa se tornará não apenas qdɐɓǝvɐʞ, mas também todas as nossas idéias sobre privacidade digital.

Fontes do post de hoje:

notícias em russo, uma

descrição detalhada

em palavras humanas em inglês e

trabalho de pesquisa original.

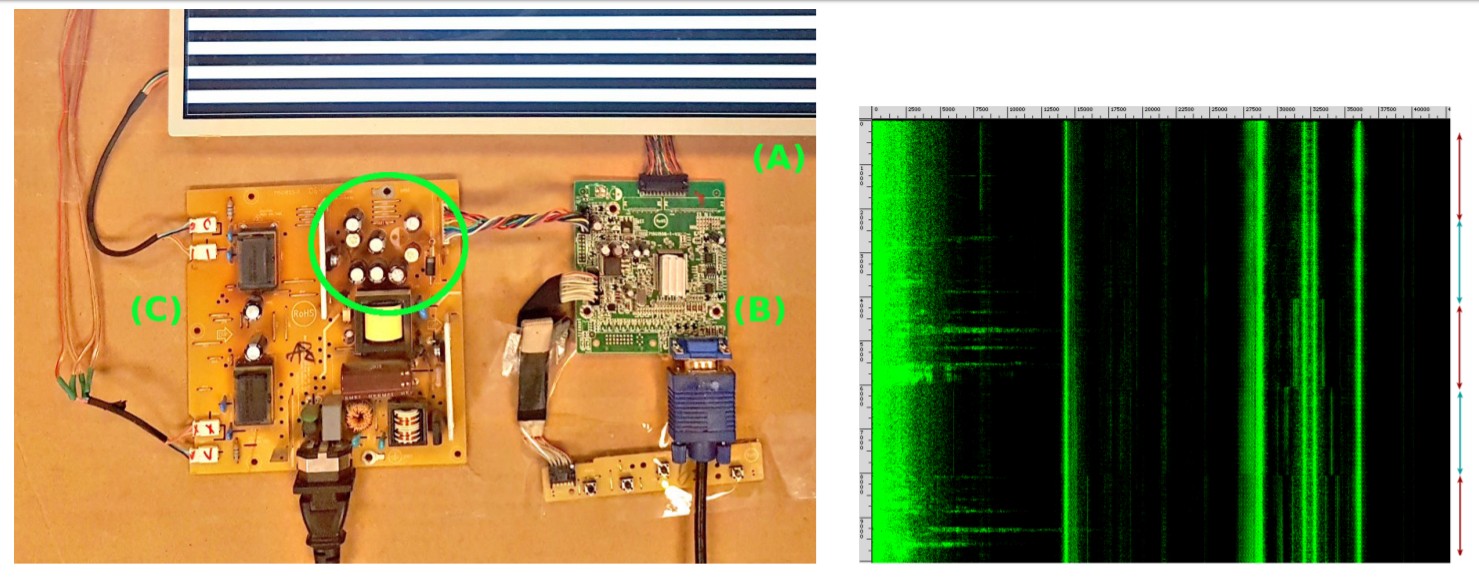

Inicialmente, os pesquisadores queriam determinar se havia algum tipo de exaustão sonora no monitor na situação mais simples para vazamentos, quando listras pretas e brancas são exibidas na tela. A instalação para "escutar" era assim:

Um microfone e pré-amplificador de alta qualidade foram usados, mas uma placa de som convencional foi usada para capturar o sinal.

Aqui você pode ver como as faixas no monitor geram um padrão claro, tanto na região do ultrassom quanto na faixa sonora. A imagem à esquerda é que os pesquisadores verificaram que estavam lidando com precisão com som, e não com radiação eletromagnética, que acidentalmente foi imposta a fios, laptop ou pré-amplificador. Tudo está nas melhores tradições da capitania: se você fechar o microfone com um pano, o som desaparecerá. Diferentes monitores foram testados - dos mais novos aos produtos de 16 anos, com diferentes tipos de luz de fundo. De um jeito ou de outro, o “ruído” foi publicado, o que resta é extrair algum significado dessa poluição sonora.

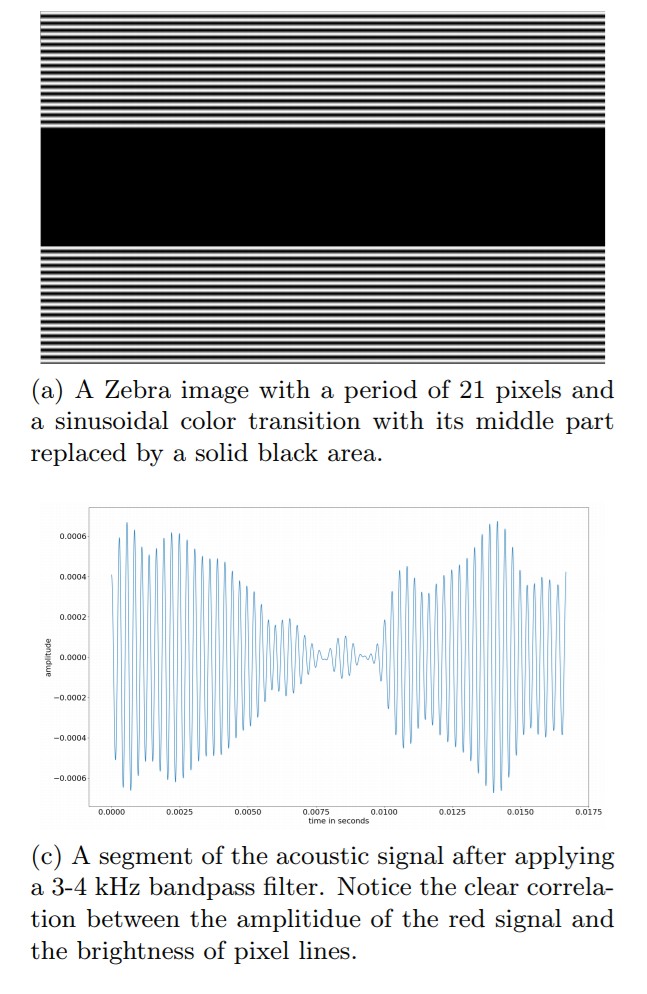

Ah, sim, a princípio seria bom identificar e quem, de fato, está fazendo barulho. Para fazer isso, um dos monitores foi desmontado e conseguiu localizar a fonte: acabou a fonte de alimentação. A frequência de radiação varia de acordo com o tamanho da imagem, o tamanho de um elemento individual (originalmente tentado desenhar um tabuleiro de xadrez) e a taxa de atualização dos quadros. Então eles começaram a mudar a imagem, inserindo, por exemplo, um retângulo preto entre listras pretas e brancas. A amplitude do sinal diminuiu conforme o monitor não precisou exibir nada na tela.

Nesta fase, os cientistas enfrentaram muitas dificuldades, começando com a taxa de atualização de quadros "flutuante", que, embora um pouco, diferia da referência de 60 hertz. As dificuldades foram heroicamente superadas. Além disso, descobriu-se que não é necessário usar um microfone de alta qualidade para gravar radiação. Chega de mentir sob a tela do telefone. Ou webcams com um microfone, que geralmente é parafusado na tela. Ou mesmo um alto-falante inteligente próximo do Google ou da Amazon. Em todos os casos, os sinais necessários para a análise foram preservados.

Mas, para a análise dos dados, foram utilizados algoritmos de aprendizado de máquina, mais precisamente redes neurais convolucionais. Para o treinamento, usamos uma combinação de uma captura de tela da tela e uma gravação de meio segundo de som feita no intervalo de tempo correspondente. Como resultado:

- Quase garantido (com uma probabilidade de até 100%), interceptou a senha digitada usando o teclado na tela.

- Com uma alta probabilidade (88–98%), foi possível reconhecer o texto exibido no monitor.

- Com alta precisão (de 90,9%), foi possível identificar o site exibido, um dos 97 da lista dos mais visitados.

E agora o texto está em letras pequenas. Todas as experiências, de uma forma ou de outra, têm suas limitações. Por exemplo, a senha digitada no teclado na tela consistia apenas nas letras do alfabeto inglês. O texto reconhecido com uma alta probabilidade - eram letras com uma altura de 175 pixels. O mais importante: para realizar esse ataque, é aconselhável roubar um monitor à noite, treinar uma rede neural nele e depois devolvê-lo para que ninguém perceba. O fato é que a precisão da identificação dos dados diminui acentuadamente, mesmo ao substituir o monitor por um modelo vizinho na linha do mesmo fabricante.

Mas este é um trabalho de pesquisa, os autores não precisavam realmente seguir alguém, o principal é mostrar a oportunidade. E se você começar a fazer suposições irracionais (por exemplo, que alguém agora desenvolverá esse tópico em aplicação prática), a situação se tornará, ahem, interessante. Se você é uma pessoa tão importante que pode ouvi-lo através do mesmo microfone, acontece que eles podem espionar. Além disso, nem é necessário anexar um bug: o smartphone "preparado" da vítima captura os dados de áudio necessários. Com alta probabilidade, algo interessante será roubado do seu monitor durante uma teleconferência no Skype. E as gravações disponíveis da sua voz podem ser analisadas ex post para o conteúdo da tela nas proximidades.

Quais métodos de proteção são recomendados? Isole o componente "sonoro" do monitor com

travesseiros , induza ruído adicional que confunde o algoritmo, solde a fonte de alimentação para que faça pouco ruído. Use fontes especiais e resistentes a análises indiretas no final! A lista de métodos de defesa, de acordo com o grau de paranóico, aproxima as características do próprio ataque. Digamos o tradicional: até agora isso é mais uma teoria do que uma prática. Como um ataque a canais de terceiros através da

rede . Como

Spectre em geral.

É possível que, com o tempo, todas essas pequenas realizações da ciência e da tecnologia ganhem massa crítica e mudem radicalmente nosso mundo, mudem o paradigma e explodam (como se não literalmente) a Internet. Ou eles não mudarão e não explodirão, permanecendo experimentos puramente técnicos. Ainda estamos observando.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.