Boa tarde, meu nome é Fedor, sou do

InSecure.org e sou o autor do projeto do scanner de segurança

Nmap , lançado em 1997. Gostaria de agradecer a todos que vieram aqui e ao próprio

Defcon por me convidar para cá. Sou um grande fã dessas conferências, onde podem vir pessoas que têm uma verdadeira paixão por tecnologia amadora, mas que não têm empresas dispostas a pagar milhares de dólares por uma passagem.

Quero avisar que essa conversa não é sobre como realizar ataques de script entre sites nas redes sociais ou como invadir os canais do

Twitter . Trata-se de varredura de portas e algo mais do que varredura de portas, e se você não gosta de varredura de portas, os próximos 50 minutos serão o pior pesadelo para você.

Porque para mim será tão incomum falar sobre outra coisa quanto ouvir Dan Kaminsky, que não fala sobre

DNS . Quero dizer, posso me apressar na descoberta de algum sistema operacional ou na ação do manipulador de scripts do

Nmap da mesma maneira que Dan pode pegar seu

DNS e usá-lo para encapsular o

YouTube para enganar um idiota, mas em ambos os casos, apenas expandimos nossa chave tópico.

Meu tema, como você pode ver no primeiro slide, é sobre a digitalização da Internet. Passei muito tempo neste verão digitalizando dezenas de milhões de hosts na Internet e coletando os dados necessários.

E quando digo às pessoas sobre isso, elas costumam perguntar: "Por quê?" Para mim, a digitalização é valiosa em si mesma, mas se você precisar de algum motivo, nesse caso, nesse caso, eu tinha alguns objetivos específicos do projeto. O primeiro é coletar dados empíricos e usá-los para expandir e melhorar a funcionalidade do

Nmap ; falaremos sobre isso um pouco mais tarde.

O segundo objetivo é usar dados para ajudar pessoas com conhecimento a digitalizar com mais eficiência. Muitas pessoas estão coletando informações sobre a estrutura e a população da rede para descobrir quais são os melhores métodos de verificação. Mas geralmente eles se perguntam como personalizar as ferramentas de digitalização existentes sem encontrar nada adequado. Para que você possa usar meus dados empíricos para suas próprias necessidades, eles ajudarão você a aprender como verificar e coletar os resultados.

O terceiro objetivo é detectar e corrigir erros do

Nmap e melhorar o desempenho da digitalização em larga escala. Como milhões de hosts são verificados em uma variedade de situações, e você pode acompanhar como o

Nmap responde a ele. Consegui corrigir os erros que causam travamento ou congelamento do sistema, acelerar o processo, descobrindo o que exatamente faz com que a verificação diminua.

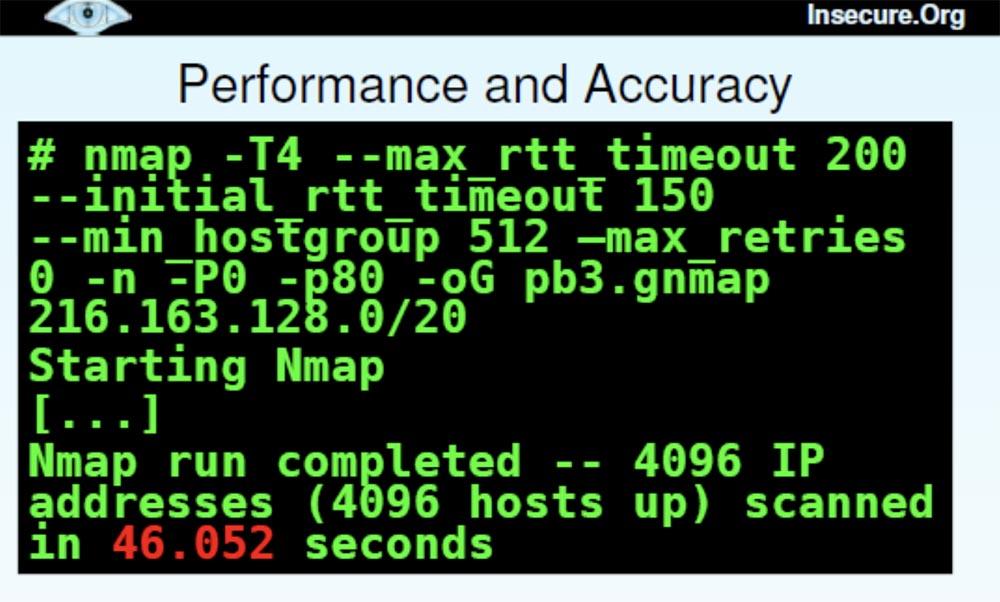

O quarto objetivo é demonstrar tecnologias que podem ser usadas tanto para a digitalização convencional quanto para a digitalização em larga escala da Internet.

A idéia é que, se essa verificação funcionar para 25 milhões de hosts, provavelmente ela irá lidar com a verificação de 25.000 hosts ou com o número necessário.

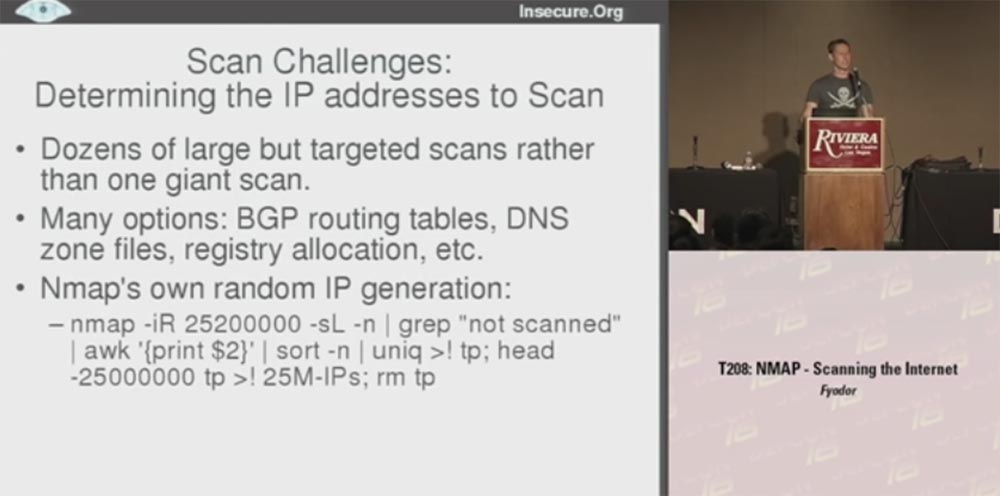

Vejamos os problemas que tive que enfrentar durante a digitalização. Antes de tudo, quero dizer que é melhor realizar dezenas de grandes, mas direcionadas, em vez de uma grande. Cada uma dessas metas permite coletar dados úteis de um determinado tipo, mas o problema é determinar os endereços IP específicos que precisam ser verificados.

Há muitas possibilidades para isso: tabelas de roteamento

BGP que informam quais redes são roteadas, arquivos de zona DNS, tabelas de alocação de registros etc.

Decidi usar meu próprio gerador de endereços IP

Nmap com script, o que me permite criar 25.000.000 de endereços IP e fiz mais 200.000 por causa de possíveis duplicatas. Ao mesmo tempo, não os computadores são realmente verificados, mas a lista deles, porque examinarei as máquinas mais tarde. Como resultado, recebi uma lista de 25 milhões de endereços IP, que costumava digitalizar. Era uma maneira de gerar números aleatórios, mas assim que você tem objetivos específicos que precisam ser verificados, surge a seguinte pergunta: qual fonte você usará.

Aqui eu tinha muitas idéias, uma mais louca que a outra, por exemplo, digitalização P2P. Ia distribuir um cliente chamado

Nmapster que as pessoas podiam baixar. Ele examinava seus computadores e dizia que coletamos dados para generalização. Mas decidi que o principal objetivo era tornar o

Nmap mais rápido e eficiente para a varredura diária, e que era melhor focar no uso do próprio

Nmap , em vez de criar programas personalizados para ele.

O segundo grande obstáculo foi a ilegalidade de tais ações. Quando você digitaliza muitos hosts, as pessoas podem ficar indignadas, e eu não quero que meu ISP me recuse a me fornecer novamente, mas a possibilidade de ser preso parece ainda pior. Portanto, decidi entrar on-line através do ponto de acesso sem fio gratuito do meu vizinho (aplausos e risadas).

Não, estou apenas brincando, além disso, o canal de Internet do meu vizinho não teria largura de banda suficiente para lidar com o tráfego necessário.

Por isso, decidi usar o ISP, usado para colocation, e digitalizar a partir daí, ou seja, através de equipamentos localizados em seu território. 15 minutos após o início da verificação, esses caras entraram em contato comigo, perguntando freneticamente o que diabos estava acontecendo, talvez meu computador esteja infectado com o pior verme da Internet, porque fica louco e detecta milhares de carros por segundo em toda a Internet! Eles sugeriram me desconectar, mas expliquei que não deveriam se preocupar, que não me machucariam, estou fazendo isso com um objetivo específico. Então eles pensaram que eu era algum tipo de spammer, ou pior ainda, se isso é possível, e eu precisava ser preso. Então fiquei com medo e pensei que tinha terminado, teria que desistir do meu projeto e começar a estudar a vulnerabilidade entre sites. Felizmente, eles eram usuários do

Nmap e pude explicar que essa verificação é necessária para tornar meu programa mais eficiente e produtivo. Para o que eles disseram: "Bem, então você pode continuar!"

Reduzi levemente a velocidade da digitalização, porque não queria que seus fusíveis explodissem e continuei esse excelente trabalho. Infelizmente, o Departamento de Defesa dos EUA não foi tão gentil, eles não gostaram do meu exame e disseram-me para parar de examinar importantes instalações militares. Eu pensei que

a capacidade

do Nmap de pular a varredura de certas redes seria útil para mim, mas eles nem me permitiram identificar essas redes, porque também eram instalações militares. Então, desde então, fico um pouco nervoso se aviões militares sobrevoam minha cabeça.

O próximo obstáculo à verificação foram os firewalls. Em alguns casos, foi o suficiente para eu obter resultados de um segmento desprotegido da Internet, mas para outros seria bom estudar como fica atrás dos firewalls da empresa. Você sabe que eles geralmente controlam portas diferentes; portanto, por dentro, uma rede aberta parece completamente diferente. Tenho o prazer de dizer que fui capaz de romper uma série de firewalls não com a ajuda de algo como um ataque de fragmentação avançado, mas com a ajuda de tecnologias que simplesmente "pediram" para fornecer os dados necessários.

Existem muitas empresas grandes que varrem suas redes diariamente com o

Nmap e ficaram felizes em contribuir na forma de dados para ajudar a melhorá-lo.

Os próximos problemas foram desempenho e precisão. Digitalizar na Internet é um trabalho longo e difícil. O objetivo principal era melhorar o desempenho do Nmap porque suas estatísticas de uso eram decepcionantes:

- tempo decorrido desde o início da verificação 93 h 57 min. 40 s (mais de 4 dias);

- durante esse período, dos 254868 hosts planejados, foram realizadas varreduras UDP de 65.000 portas localizadas em 2048 hosts;

- Durante esse período, a verificação UDP foi realizada em torno de 11,34% do número planejado; o tempo para verificação dos hosts restantes será de 688 horas 41 minutos 48 segundos.

Quando sua estimativa do tempo restante leva a um "excesso de número inteiro" e traz um resultado negativo, esse não é um sinal muito encorajador. Essa verificação em particular ainda está em andamento, e talvez na conferência DEFCON do próximo ano eu lhe conte o que aconteceu. Felizmente, algumas de nossas outras verificações terminaram muito antes, portanto, este é um tipo de introdução aos tipos de verificações que realizamos e por quê.

Agora vamos para dicas mais práticas que podem servir como detalhes úteis e que você saiba como pode usá-lo como uma ajuda para sua própria verificação. A descoberta de host é um bom começo, porque a primeira coisa que você deseja fazer ao reconectar uma rede é localizar o host e descobrir quais redes estão disponíveis para varredura. Portanto, você não deve perder tempo examinando endereços IP que não são ouvidos pelos hosts e decidir quais métodos verificar.

Houve um tempo em que a maioria dos hosts respondeu às

solicitações de eco ou pacotes de ping do

ICMP que o

Nmap enviou à porta 80 por padrão, mas infelizmente esse período foi encerrado há 10 anos.

Agora, a maioria das empresas bloqueia pacotes de ping e eu tive que usar métodos mais eficientes.

O primeiro foi um método

TCP para detectar hosts usando pacotes sintéticos

SYN (-PS) que funcionam melhor contra firewalls de filtragem estática que usam uma lista constante de exceções e usando pacotes

ACK (-PA) eficazes contra firewalls de filtragem dinâmica.

Os firewalls que permitem a passagem de pacotes sintéticos geralmente bloqueiam pacotes

ACK e vice-versa.

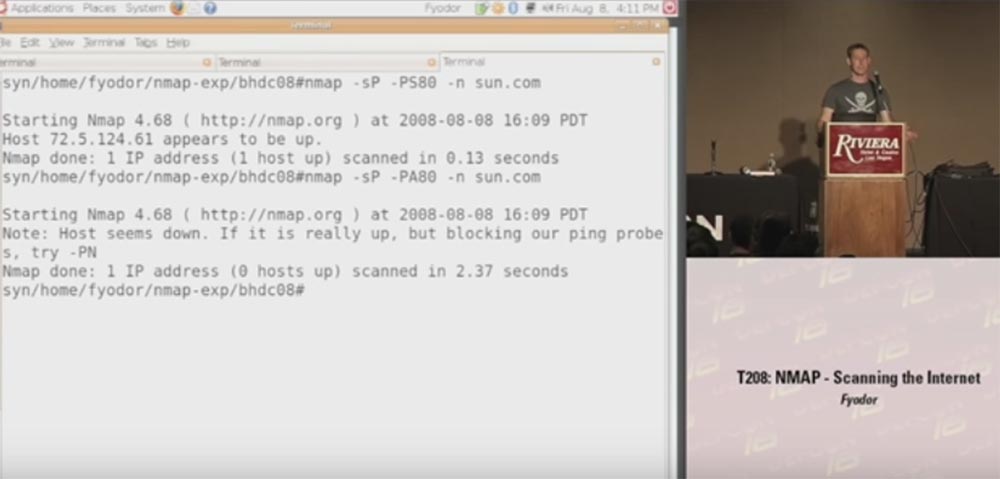

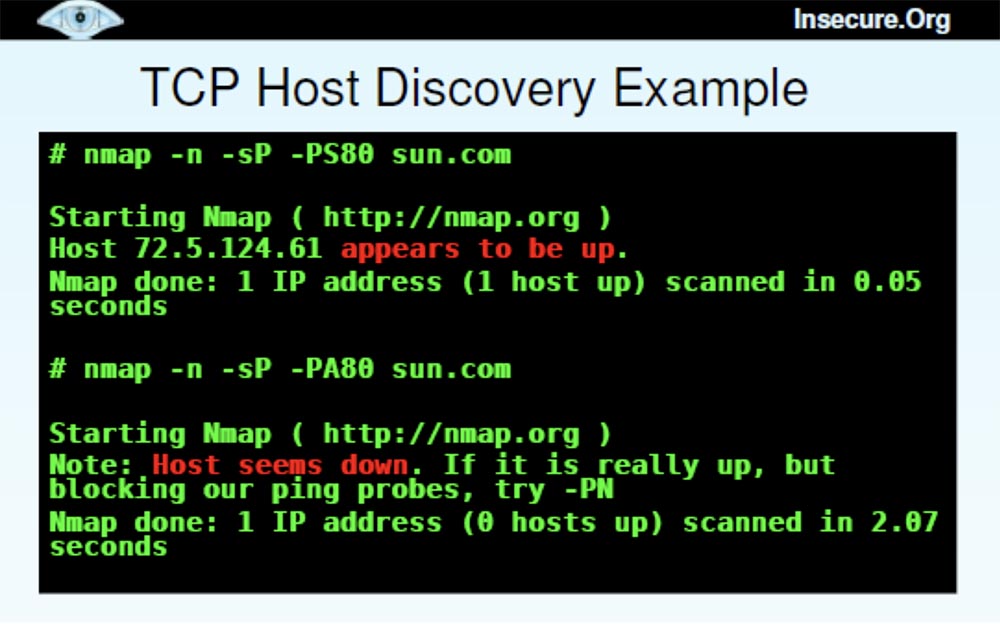

Mostrarei um exemplo rápido do uso do

Nmap com um pacote sintético para a porta 80 do

sun.com . Como você pode ver, a resposta veio muito rapidamente e mostra que o host está disponível.

Em seguida, usamos pacotes

ACK para o mesmo host, você vê que a verificação demorou mais e o host não nos respondeu porque bloqueou a detecção de ping.

Assim, você pode entender qual firewall está instalado neste host - com filtragem estática ou dinâmica. Nesse caso, temos um firewall estático que pulou pacotes

SYN e bloqueou pacotes

ACK .

Pode surgir a questão de qual sensor de porta é melhor usar. Eu responderei - você precisa enviar os dois tipos de pacotes até que o host passe por um deles.

A próxima pergunta é qual porta usar. Você tem 65 mil portas, e muitas vezes é impossível escolher as que funcionam melhor. Portanto, fiz uma seleção de portas com base em dados empíricos, o que é mostrado no próximo slide. Estas são as 10 melhores portas para detectar certos tipos de hosts.

Algumas pessoas podem olhar para esta lista e perguntar: onde estão as portas 135 ou 139 mais comuns do

Windows ?

No entanto, lembre-se de que criei meu banco de dados com base em hosts bem protegidos; portanto, se você estiver com problemas para instalar um firewall, é melhor bloquear essas portas do

Windows . Eu recomendaria "sondar" parte dessas portas com

pacotes SYN , a outra parte - com pacotes

ACK .

Em seguida, temos a descoberta de host

UDP . Nesse caso, as portas

UDP fechadas são melhores que as abertas porque são mais propensas a responder. Portas abertas, recebendo um pacote limpo, não sabem o que fazer com ele e simplesmente o ignoram. As portas fechadas geralmente proíbem esse pacote, e isso significa que o host está aqui. A porta 53 geralmente cai em exceções de firewall porque é para

DNS .

Também usei o método de descoberta de host

ICMP (PE, PM, PP) . Alguns sistemas aceitam prontamente pings, mas bloqueiam outros. Por exemplo, os administradores do

Google.com não vêem uma ameaça ao receber pacotes de ping, mas bloqueiam solicitações de máscara de rede e carimbos de data / hora porque acreditam que os hackers os usam.

Outros administradores explicitamente bloqueiam solicitações de eco como hackers, mas esquecem-se de bloquear solicitações de máscara de rede e o

carimbo de data / hora da

máscara de rede / carimbo de data / hora . Portanto, recomendo que você use os dois tipos de solicitação - uma solicitação de eco e uma das solicitações do segundo tipo.

Também temos um novo recurso chamado

Protocolo Ping (PO) . Por padrão, este protocolo usa 3 tipos de pacotes IP: 1 (

ICMP ), 2 (

IGMP ) e 4 (

IPinIP ) para obter uma resposta acessível se o host estiver ativo. Não testei para descobrir quais protocolos são mais úteis; portanto, todos os três são usados por padrão.

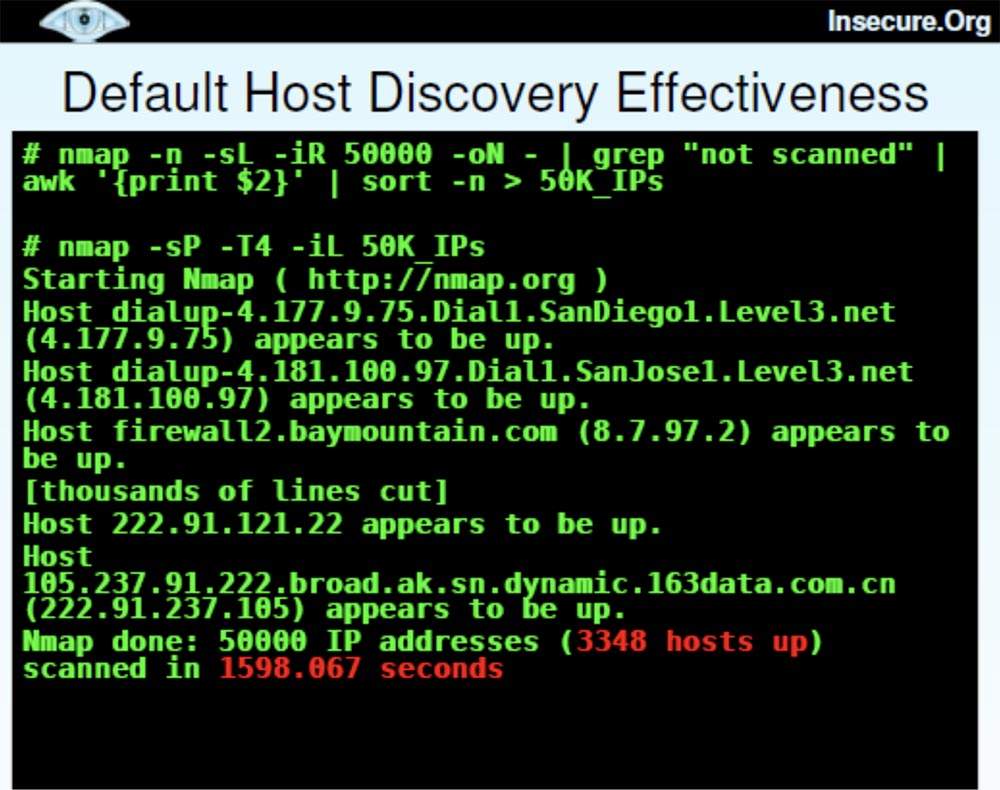

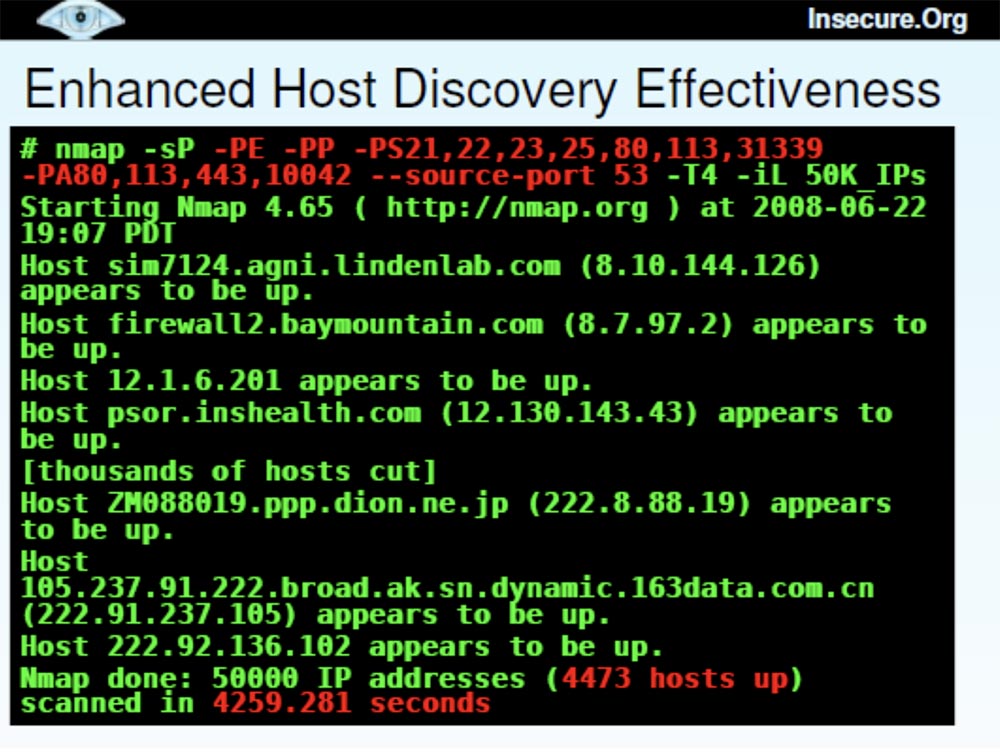

Agora, quero falar sobre as várias tecnologias de descoberta de host que usei, e você pode perguntar qual desses heaps é mais valioso e qual é a diferença entre eles. O exemplo no slide mostra quando eu gerei 50 mil endereços IP e usei a verificação de ping padrão, como resultado dos quais 3348 hosts foram encontrados em 1600 s ou 27 minutos.

São muitos computadores e essa verificação parece bem-sucedida. Mas então eu decidi usar a varredura "avançada", peguei quase a mesma lista de 50 mil hosts e adicionei várias técnicas de detecção diferentes, como resposta de eco, registros de data e hora, sondagem

SYN do heap da porta e configurei a porta de origem 53 para mascarar sob o

DNS . Isso nos permitiu detectar 4473 hosts "ativos", mas demorou um pouco mais - 4259 s.

Uma comparação desses dois métodos de verificação - com as opções padrão e avançadas - mostrou que o segundo demorou 167% mais tempo (41 minutos versus 27) e encontrou 34% mais hosts.

Agora eu quero falar sobre as atualizações do

Nmap , que foram realizadas com base nesses estudos.

A versão mais recente do

Nmap 4.68 está disponível em

http://nmap.org/changelog.html , onde os bugs foram corrigidos e o desempenho foi aprimorado. Há também a versão mais recente do

SVN , que pode ser encontrada em

http://nmap.org/book/install.html#instsvn .

Estou cansado de mensagens de erro dizendo que "sim, corrigimos em 2003" porque há muitas pessoas que não desejam fazer atualizações frequentes. Eles reclamam que o programa

Nmap está desatualizado há muito tempo, porque informa quais números de porta estão abertos, mas não informa quais serviços estão por trás deles. Recentemente, adicionei várias melhorias ao programa e, se você precisar da versão mais avançada - o lançamento do

BHD CO 8 Black Hat DefCon , poderá encontrá-lo no link especial

svn: //svn.insecure.org/nmapexp/bhdc08 usando o login de convidado e senha. Esta versão mais recente contém o recurso de digitalização

Top Ports e alguns outros recursos que discutirei mais adiante.

Portanto, o projeto

Top Ports é outra grande varredura de milhões de endereços IP para descobrir portas

TCP e

UDP abertas usando uma seleção de portas populares. Algumas grandes organizações também forneceram a capacidade de verificar dados de rede internos localizados atrás de firewalls. Ao mesmo tempo, os arquivos de serviço do

Nmap foram complementados com dados de frequência para cada porta.

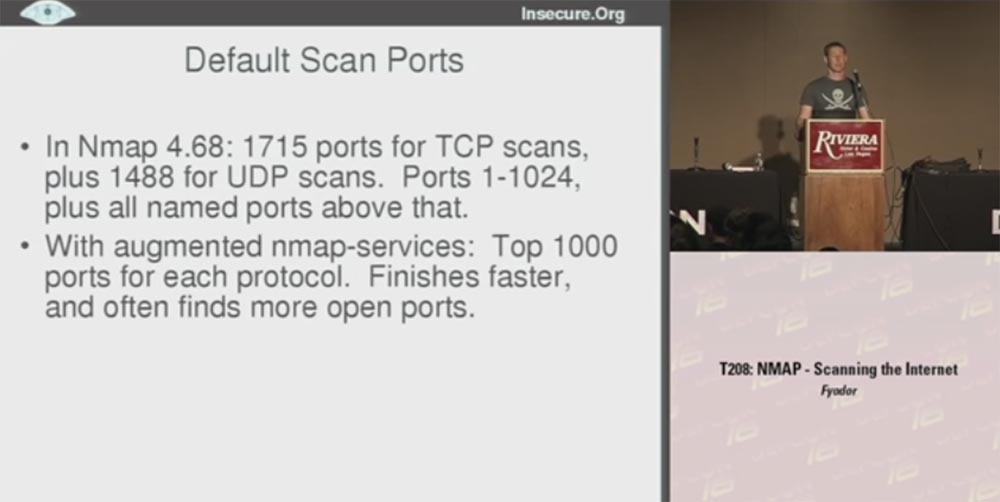

Considere as portas que foram varridas por padrão.

O Nmap 4.68 examinou 1715 portas

TCP e 1488 portas

UDP , portas examinadas de 1 a 1024 e todas chamadas portas mais altas. Observo que muitas portas foram inventadas há muitos anos e não são usadas há muito tempo. Ao mesmo tempo, existem muitas portas sem nome abertas.

A versão final do

Nmap usava os dados de frequência das 1000 principais portas para cada protocolo; portanto, em muitos casos, obtive os melhores resultados. Isso nos permitiu não perder tempo verificando portas antigas não utilizadas, portanto, a verificação é mais rápida porque pouco mais da metade de todas as portas existentes são realmente verificadas.

Uma verificação rápida é muito diferente de uma verificação padrão. No

Nmap, é indicado pela letra (

-F ). Dessa vez, o

Nmap 4.68 examinou 1276 portas

TCP e 1017 portas

UDP em todo o intervalo de números. Você pode perguntar por que, por padrão, a verificação processou mais portas, mas não há nada dramático aqui - uma verificação rápida levou apenas menos tempo. No entanto, nesse caso, o scanner não verificou todas as portas existentes, mas apenas trabalhou com aqueles cujos nomes estavam no novo arquivo de serviço do

Nmap . Como resultado, a varredura foi realizada para as portas TOP 100 de cada protocolo, e obtive um ganho de velocidade em uma ordem de magnitude maior do que ao varrer por padrão. Isso é muito mais útil para o protocolo

TCP e ainda mais útil para o

UDP , porque sei que muitas pessoas nunca realizam a varredura

UDP , considerando-a muito demorada e complicada em termos de filtragem de portas abertas. Portanto, eles fingem que o

UDP simplesmente não existe. No entanto, os hackers não fingem, portanto, é muito importante para nós entender o que está acontecendo com este protocolo.

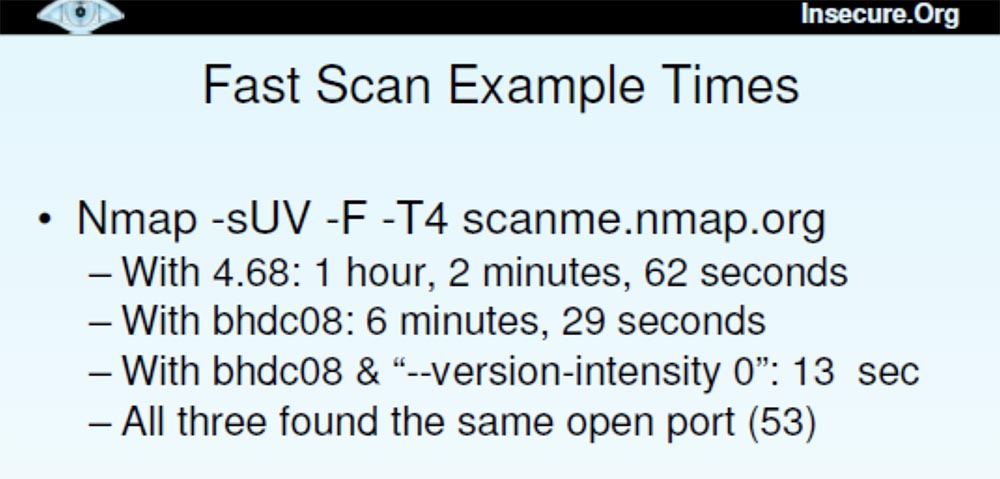

O slide a seguir mostra exemplos de verificação rápida usando diferentes versões do

Nmap . A letra

U na designação do modo de escaneamento

Nmap - sUV - F-T4 indica uma porta

UDP ,

F - escaneamento rápido. Há um problema de filtragem nesta versão aberta porque o

Nmap não recebe uma resposta e não pode determinar se a porta está filtrada ou aberta. Isso acontece se você usar a versão do

scanme.nmap.org . , , .

,

Nmap 4.68 ,

Blackhat DefCon 08 6 , «»

Blackhat DefCon 08 13 . 3 53.

:

- top-ports <n>

Ela examinou as portas abertas mais populares com cada protocolo necessário e a função:

–port-ratio <n>

onde

n foi selecionado entre 0 e 1, examinou todas as portas com uma frequência definida nesse nível.

A versão mais recente trabalhou com a bandeira "

- versão - intensidade 0 ". Isso significava que as solicitações

UDP eram enviadas para determinadas portas usando certos protocolos, ou seja, para 53 apenas

DNS foi tentado, para 161 portas apenas

SNMP etc. Isso reduziu o tempo de varredura para 13 segundos.

A moral dessa história é que, se você souber quais dados realmente precisa, poderá otimizar um pouco a verificação e torná-la muito mais rápida. Nesse caso, recebemos os mesmos dados, mas em vez de esperar por uma hora, esperamos apenas 13 segundos. Portanto, a configuração dos recursos ajuda muito, especialmente o recurso da porta superior. Você só precisa escolher entre uma verificação padrão de 1000 portas e uma verificação rápida de 100 portas e especificar arbitrariamente quantas portas deseja verificar.

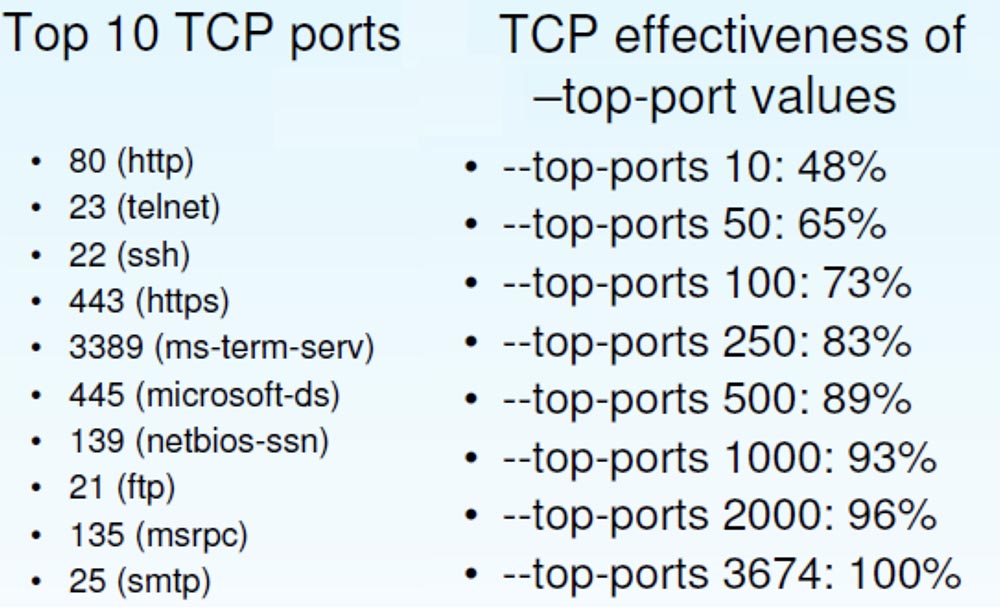

Isso levanta a questão de qual recurso Top Ports funciona melhor. O slide abaixo mostra as 10 principais portas

TCP e uma amostra da eficiência "tops", que eu fiz com base em dados empíricos. Este exemplo mostra quantas portas abertas eu encontrei usando um ou outro "top".

Se você usar a varredura mais rápida de “dezenas” de portas, poderá detectar um pouco mais da metade das portas TCP abertas. Usando as portas "Top 100", é possível detectar 73% das portas abertas, usando o padrão "Top-1000" detecta 93%, mas você só digitaliza 2% do 65 milésimo espaço de porta.

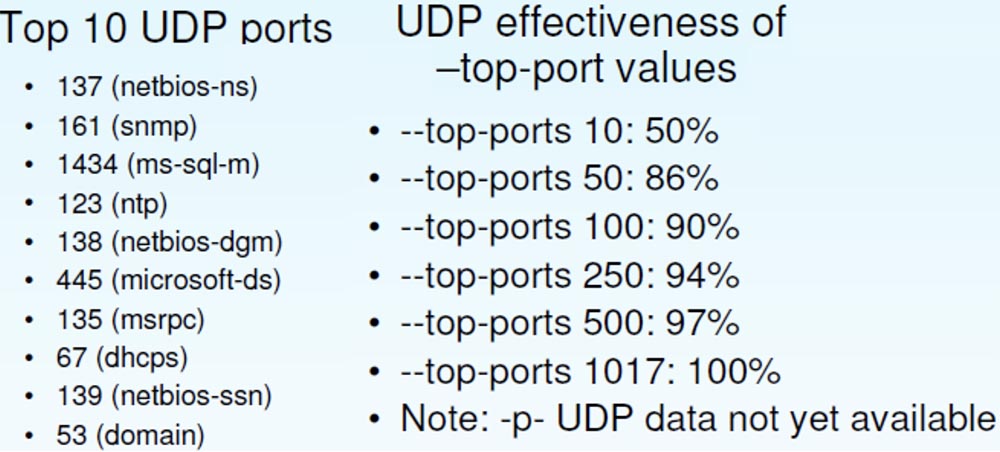

A seguir, fornecerei estatísticas sobre como encontrar portas

UDP abertas. As portas típicas da

Microsoft dominam aqui, embora haja

SNMP e

NTP .

A

A eficiência do

UDP difere da eficiência do

TCP , aqui uma porcentagem maior de portas abertas é determinada com valores "superiores" mais baixos. Portanto, o

UDP "Top-100" possibilita detectar 90% das portas contra 73% para o

TCP .

Eu usei outra função que desenvolvi recentemente:

Controle de Taxa de Pacotes .

Eu tenho sentimentos mistos sobre ela. Tenho orgulho do controle de carga

do Nmap e de outras tecnologias para descobrir qual velocidade de digitalização funcionará melhor. Mas há muitas pessoas que dizem que gostariam de simplesmente verificar portas em uma certa frequência e não se preocupam se algum pacote for perdido. Essa é uma das razões pelas quais eles usam scanners como

RAND ou

Unicorn . Para esses casos, decidi adicionar uma função que define a frequência máxima e mínima do envio de pacotes por segundo.

Acabou sendo muito útil quando quase "fundi os fusíveis" da minha hospedagem na Internet, porque consegui definir o parâmetro scan para o

Nmap com uma frequência de 300 pacotes / s e deixar esses caras do

ISP um pouco mais felizes.

O slide a seguir mostra um exemplo de como reunir todos os recursos úteis do

Nmap .

Aqui você digita o endereço IP de origem que eu gostaria de usar para essa verificação específica e indica o modo de depuração. Eu costumava usar essa função para interagir com o programa durante a verificação, porque as pessoas não sabem que você pode pressionar a tecla

D e abrir o modo de depuração. Se você pressionar várias vezes, poderá rolar a tela e ver o que o

Nmap faz em o momento.

Aqui eu usei uma baixa latência, porque não queria esperar muito tempo pelos hosts para os quais a frequência de pacotes era limitada. Apliquei a função de criar um arquivo de log usando a função de valores de hora

STRF , que coloca automaticamente a data e a hora.

Em seguida, digitei o nome do arquivo que gostaria de obter no final e notei que não queria fazer mais de 1 segundo de tentativa de digitalização, porque iria realizar uma grande quantidade de digitalização o mais rápido possível.

A seguir, a aleatorização do host é observada, os números de portas varridas são listados, um grande grupo de endereços MAC de hosts é indicado, a frequência mínima de varredura é de 175 pacotes por segundo e o máximo de 300 pacotes por segundo.

Este é um exemplo de como eu constantemente mudei e

aprimorei o algoritmo

Nmap , até encontrar uma opção que funcionasse melhor que outras.

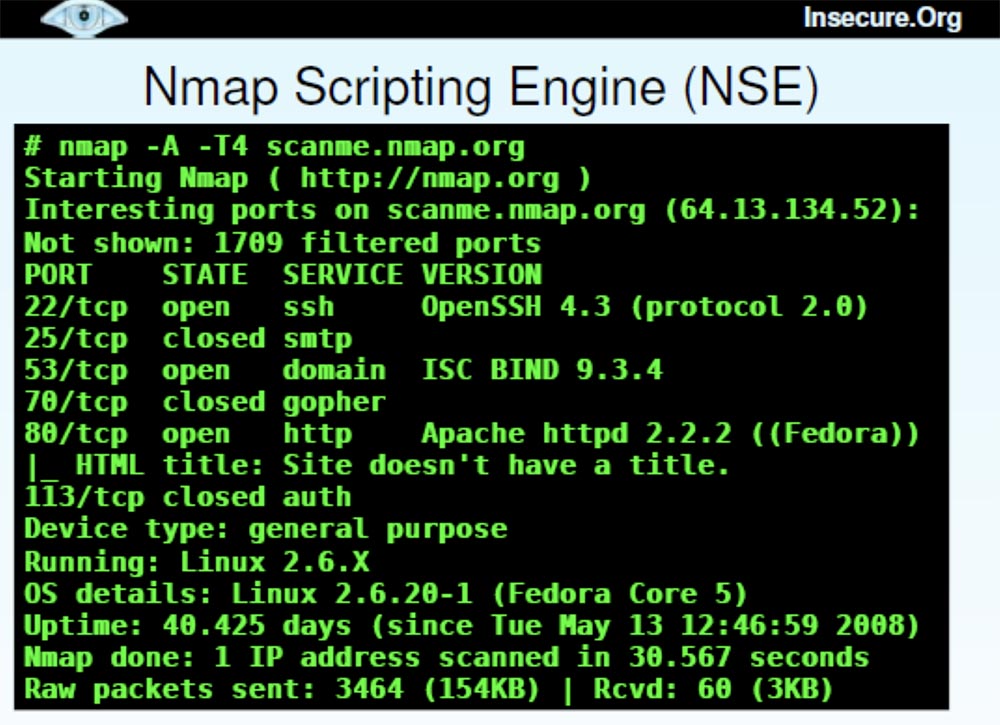

Agora, quero usar o tempo restante para contar as últimas notícias do

Nmap . Alguns deles são recursos novos e interessantes, por exemplo, o mecanismo de script

NSE . Este é um mecanismo modular que controla as portas de uma maneira específica. Nesse caso, criamos cabeçalhos

HTML para os sites encontrados.

Agora, existem mais de 50 scripts suportados pelo

Nmap , compatíveis com dados

Whois , senhas

pop3 de força bruta e outras coisas malucas que você deseja usar.

Agora, mostrarei rapidamente como o

Mecanismo de script do

Nmap funciona.

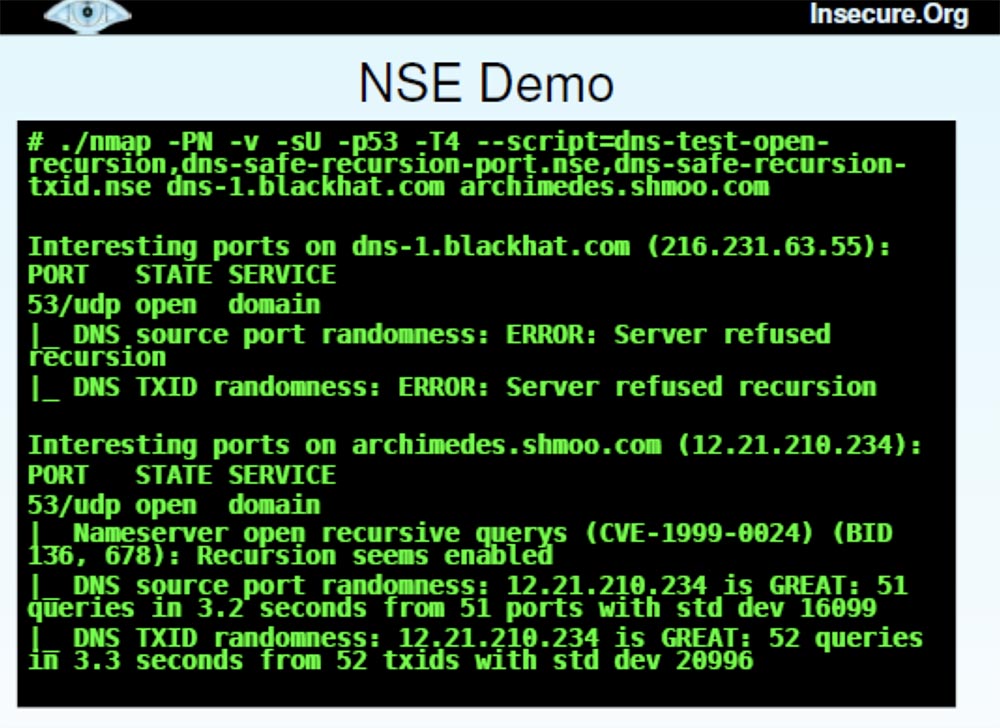

Como é uma equipe longa, vou copiá-la de outro lugar. Ele estipula o modo

Nmap detalhado - não execute ping, execute sondagem

UDP para a porta 53, use temporização agressiva e aplique três scripts aqui, o que ajudará a evitar o erro de

DNS que Dan falou no domingo passado. Um script simplesmente verifica se o servidor DNS permite recursão, o segundo verifica se randomiza os números de porta originais e o terceiro verifica se ele possui um identificador de transação aleatório. Esses são os erros que as pessoas desejam corrigir para reduzir o problema de envenenamento de cache.

No nosso caso, quero demonstrar a operação do

NSE durante a varredura de portas de um dos servidores

BlackHat e um dos servidores

Shmoo.com . Isso demora um pouco e, logo ao lado do número da porta, o resultado é exibido.

Você pode ver que, no

blackhat.com, com um endereço IP 216.231.64.55, na porta 53 da varredura

UDP , em ambos os casos foi recebida uma falha de recursão do servidor, para que não pudesse mais ser "interrogada". Para o servidor

archimedes.shmoo.com com o endereço IP 12.21.210.234, a recursão ocorreu. Mas tenho o prazer de informar que foi ótimo em termos de randomização de portas.

Eu queria mostrar um dos poucos exemplos em que meu empreendimento falhou miseravelmente; portanto, aqui seria possível jogar o jogo "quem pode envenenar o cache primeiro", mas decidi que essa não era uma boa idéia para a nossa apresentação. Além disso, tenho material mais interessante sobre um tópico que me

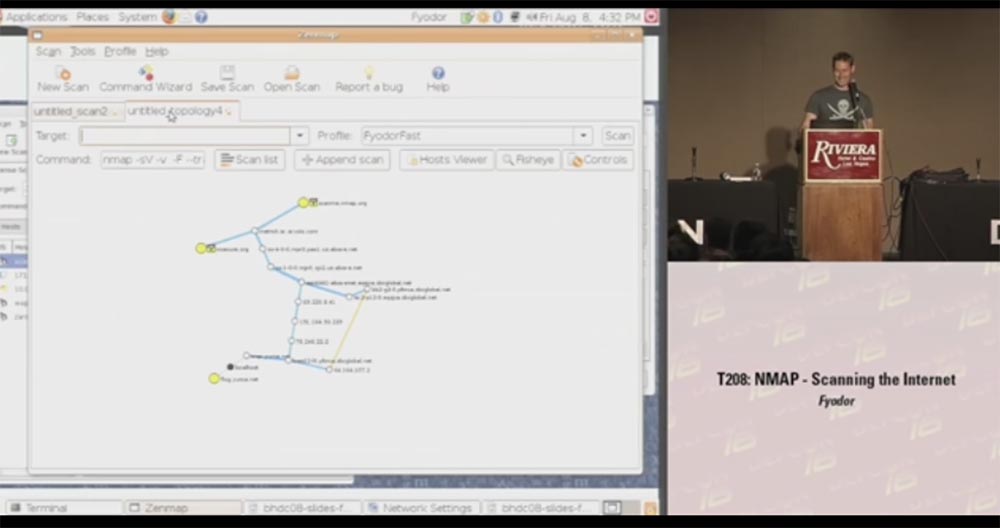

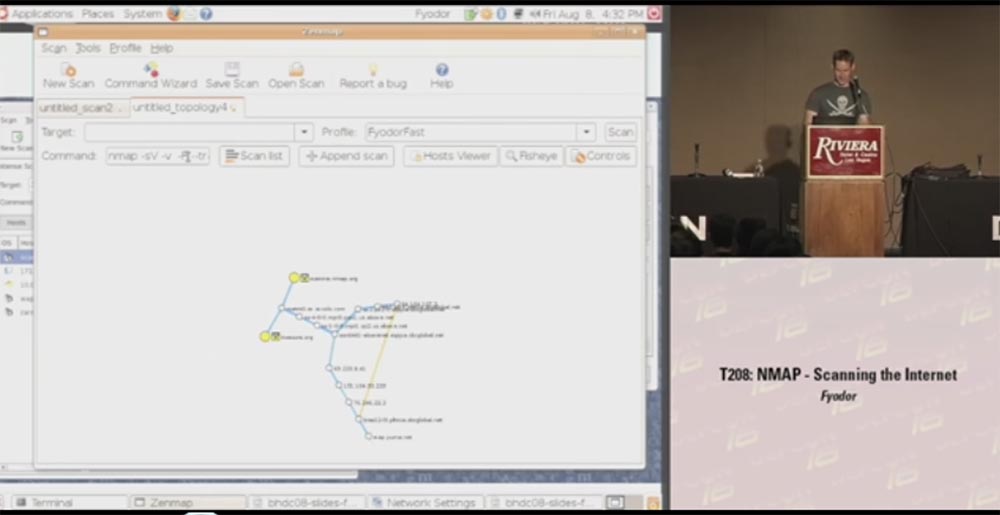

preocupa - esta é a nova

GUI do Zenmap .

Muitas pessoas dizem que não precisam de uma interface gráfica, porque trabalham com o

Nmap há 10 anos e conhecem todas as suas 130 opções. No entanto, essa interface é uma ferramenta poderosa para trabalhar com o scanner, que demonstrarei rapidamente agora.

Ele exibe uma janela com a saída, cada host aberto, você pode definir a filtragem da exibição

HTTP ou

SSH e assim por diante. Além disso, adicionamos um recurso interessante à versão mais recente do scanner. Para as pessoas que dizem: “como você chamou essa ferramenta de

H-card , me dê esse cartão!”, Adicionamos um diagrama gráfico da topologia da rede digitalizada.

Isso é bastante preciso, que desenha o resultado de uma varredura em rede e o coloca no centro do nó de origem, e em círculos concêntricos em torno desse centro cada salto para a rede e os computadores que você varre são mostrados. Você pode pegar esse nó e dizer: “Ei, mostre-me quais são os outros dados dessa verificação em particular, mostre-me portas abertas etc.”, ou seja, quando você passa o mouse sobre um círculo amarelo, uma janela se abre com todos os detalhes varredura realizada. Você pode digitalizar novas máquinas e elas também serão adicionadas ao circuito. Você também pode centralizar o diagrama em relação a outro host - basta clicar no nó e arrastá-lo na direção desejada.

Outra grande vantagem da interface gráfica é que agora o

Nmap poderá trabalhar com usuários do

Windows que não têm idéia de como controlar o programa usando a linha de comando. Já recebi cartas deles nas quais estava escrito: “

Cliquei duas vezes no ícone

nmap.exe na área de trabalho, após o qual uma caixa preta apareceu por um segundo e depois tudo desapareceu. Obviamente, seu programa está completamente quebrado. " Então, espero que o

Zenmap GU os ajude. Embora, por outro lado, talvez essas pessoas não devam usar o

Nmap .

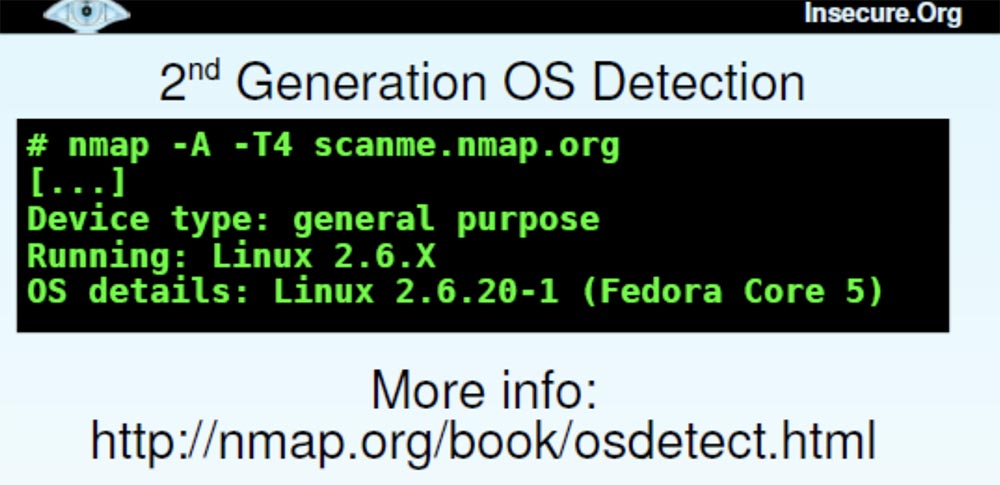

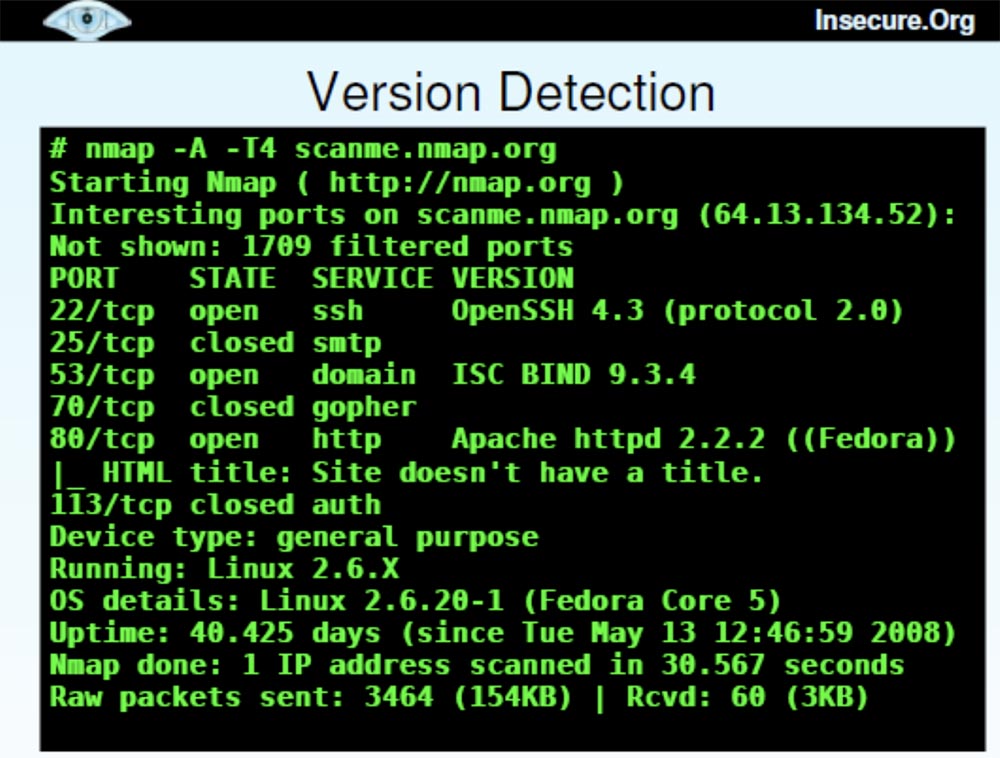

Também temos um sistema de detecção de SO de segunda geração.

Ele incorporou tudo o que eu havia estudado sobre a detecção de SO nos últimos 7 anos e contém 1.500 assinaturas de novos sistemas operacionais. Assim, os usuários do Nmap podem encontrar qualquer ferramenta que você possa imaginar no site

nmap.org e fazer o download da versão do programa para

Windows ou

Linux . Também temos uma ferramenta para detectar versões de software.

Há também uma função chamada

Razão . Esse é um tipo de filtro que mostra por que motivo ocorreu a abertura de uma porta - devido ao uso de pacotes sintéticos ou

ACK , ou por que motivo a porta foi fechada, por exemplo, devido a uma reinicialização.

Essa é uma ferramenta muito boa para entender o que o

Nmap realmente faz. A próxima função, que pode fornecer muitas informações úteis, é chamada "Rastreamento de Pacotes" ou Rastreamento de

Pacotes .

Graças a ela, posso descobrir se a porta 25 é o host final que retorna pacotes para mim ou se o firewall os lança de volta. Observando o rastreamento de pacotes durante uma verificação rápida do

Nmap , posso saber com qual dispositivo eles estão interagindo. Aqui você pode ver a frequência, as opções de varredura usadas, o ID de IP e, com essa função, posso descobrir se o mesmo host me enviou pacotes nos dois casos ou não. Isso é útil para entender os firewalls e os sistemas de filtragem usados.

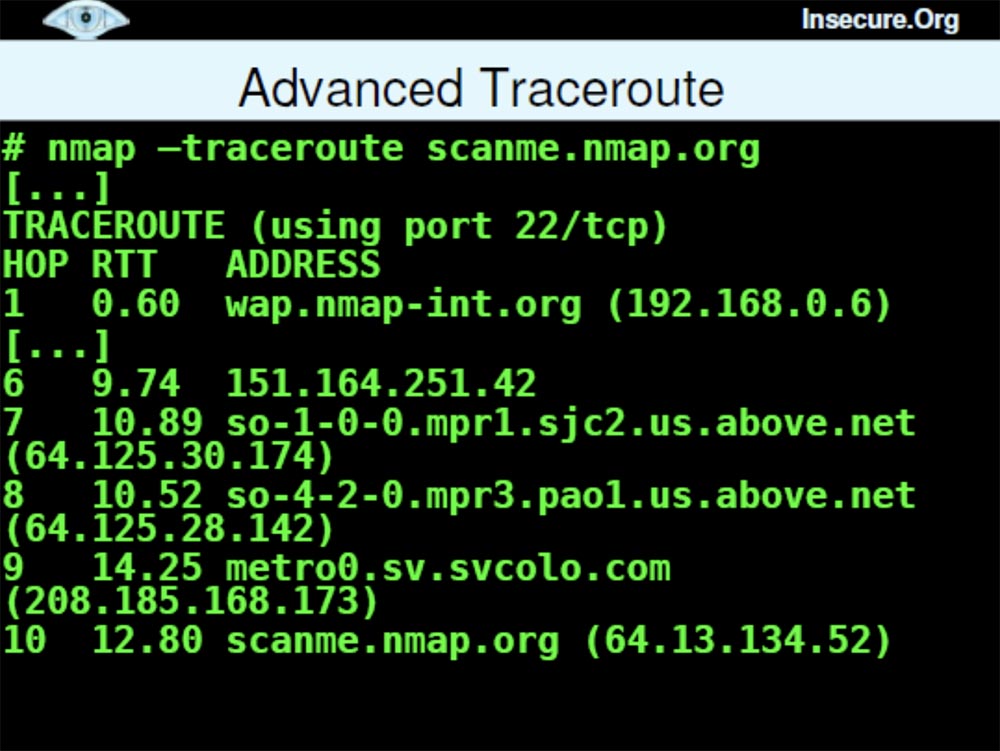

Outro recurso chamado

Advanced Traceroute mostra qual tipo de som é melhor usado para penetração. Essa é uma função rápida porque o

Nmap pode executá-lo em paralelo com a digitalização.

Em seguida, fiz várias melhorias no desempenho e na precisão da digitalização.

Há uma seção inteira na página principal da interface do programa, que mostra todas as opções que você pode usar para trabalhar. Em seguida, temos a opção de cabeçalho

TCP e

IP , que permite especificar a rota ou o registro de origem.

Muitos de vocês dirão que as rotas originais eram necessárias há 15 anos e agora ninguém precisa delas. Mas conversei com um cara que recentemente testou uma rede de área local em uma empresa. Ele estava localizado em algo como uma sala de conferências e só podia se conectar a servidores de uma determinada série, portanto não era possível estabelecer contato com todos os computadores da empresa. Eles criaram algo como uma

DMZ para acessar a sala de conferências. Então esse cara pegou um de seus servidores e perdeu a rota original por ele, encontrou o computador de destino e, assim, conseguiu contornar essa restrição.

Nós desenvolvemos outra ferramenta nova chamada

Ncat .

Esta é uma interpretação moderna do venerável Hobbit do

Netcat . Ele suporta praticamente todos os recursos do

Netcat 1.10 , exceto o scanner de portas básico, porque eu gosto mais de usar meu

Nmap como um scanner. Ele também suporta muitos novos recursos interessantes:

SSL, IPv6 em diferentes plataformas executando

Linux, Windows, Mac OS , mediação de rede, encaminhamento de porta, proxies (cliente, servidor, cadeia) para varredura em outro computador, execução de shell, controle de acesso etc. Este programa foi criado por Chris Catterjon em 2005 e agora está totalmente pronto para o lançamento. Chris também adicionou alguns recursos, como opções de IP e modo de detecção de ping.

A próxima ferramenta é o

Ndiff , cuja aparência muitos aguardam há muito tempo.

Este utilitário compara os resultados de duas ou mais verificações e mostra as alterações: hosts novos ou remotos, portas, serviços alterados etc. É ótimo para detectar rapidamente alterações ao fazer uma nova varredura. Por exemplo, todos os dias eu digitalizo a rede de uma empresa e, no final do trabalho, chamo esse utilitário e digo: "envie-me as alterações que ocorreram desde ontem". Para que eu possa ver novas portas abertas, computadores adicionados e assim por diante.

Por fim, quero mostrar meu livro “Digitalização em rede usando o Nmap”, trabalho com ele há vários anos. Ele diz não apenas sobre os recursos do meu scanner de rede, mas também sobre as técnicas de digitalização em rede.

Imprimi 170 cópias deste livro que quero distribuir aqui, mas tenho medo de que sejam vendidas na manhã seguinte. O livro também será vendido na Amazon e estará disponível para download gratuito em

denman.org/book . Você pode se adicionar à lista de hackers do

Nmap e receber notícias sobre o meu programa.

O slide a seguir lista aqueles que contribuíram para a melhoria do programa

Nmap , começando com a versão 4.50, lançada há 9 meses. Eu não poderia ter feito nada sem a ajuda deles. Nosso projeto é muito grato aos voluntários que se juntaram a ele e ajudaram a melhorar.

E agora ainda tenho tempo para responder a algumas perguntas.

Na verdade, não me sinto muito bem na Alemanha e no Reino Unido e em outros países que aprovaram leis proibindo as pessoas de usar ferramentas como o

Nmap . Sim, pessoas boas e más podem usá-las, mas é melhor melhorar suas redes e não agir de maneira semelhante àquelas que proíbem o uso de martelos, porque elas podem matar uma pessoa. Pessoalmente, gosto de falar na Alemanha e na Inglaterra, para que essa proibição possa ser um problema em potencial para mim, porque não quero ser preso por violar a lei.

Não pude nem explicar ao juiz qual é a minha motivação, pois não conheço a língua alemã. Portanto, fico feliz que algumas associações de pessoas estejam lutando contra essa lei.

Se você ainda tiver dúvidas, terei prazer em respondê-las na sala 103, diretamente em frente ao salão. Obrigado a todos pela atenção!

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?