Então, nosso tópico hoje é desobediência e rebelião. Desobediência é o que faz dos hackers o que somos. Nosso negócio é usar as coisas de uma maneira a que elas não se destinam ou que não são permitidas. Às vezes, a melhor maneira de mostrar que certas coisas podem ser feitas melhor é violar as regras. Mas há uma maneira melhor - quebrar leis injustas.

Henry Thoreau escreveu em seu ensaio “Desobediência Civil”: “Leis injustas existem, obedeceremos obedientemente a elas ou tentaremos mudá-las enquanto continuamos a obedecê-las ou as violaremos imediatamente”?

Fui inspirado a ter a oportunidade de falar sobre isso, porque o maior praticante de polícia em processar a desobediência em nosso país é a polícia secreta. Criminosos impenitentes como o ex-diretor da NSA Michael Hayden costumavam escutar nos dias de Bush, ou o diretor de Inteligência Nacional James Klepper, que mentia repetidamente no Congresso - eles negligenciam a lei quando se trata de fazer suas próprias coisas. Eles nos dizem que o fim justifica os meios para que nós também possamos jogar este jogo. Somos obrigados a aplicar a desobediência civil onde a lei está em vigor, colocando os Estados Unidos em um estado de vigilância constante em nome da luta contra o terrorismo, que está tão ligada a este país quanto os problemas de saúde pública estão relacionados à praga bubônica do século 14. É pior que um crime, é apenas estúpido Portanto, não devemos permitir que o estado que nos espia nos impeça de fazer a coisa certa.

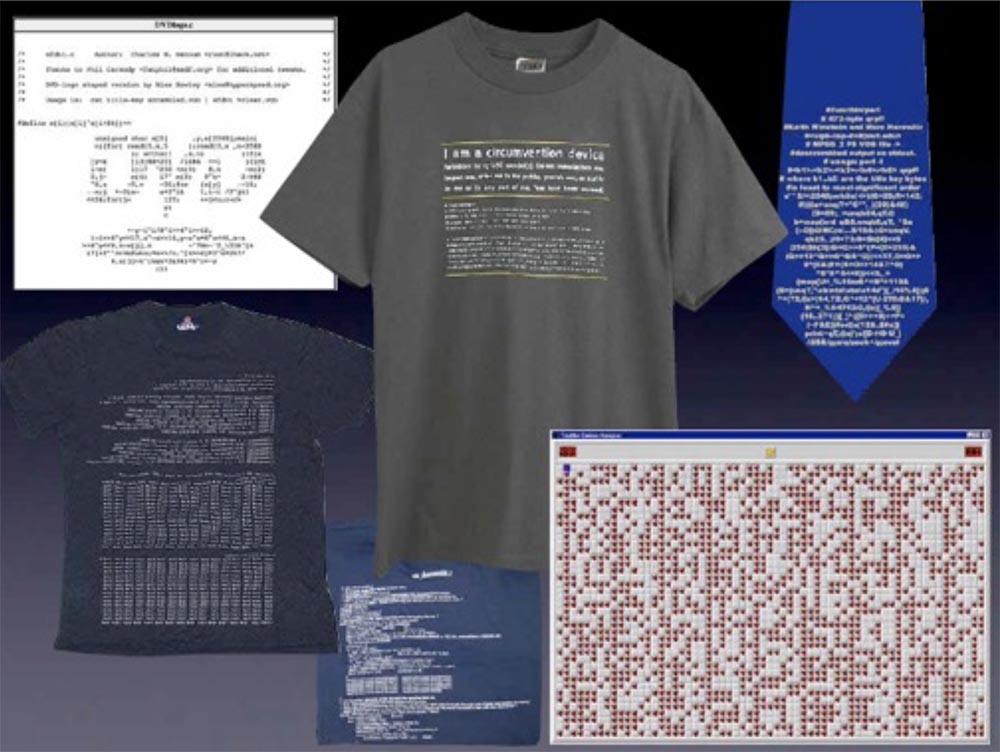

Pense nas guerras de criptografia DCSS projetadas para proteger os magnatas da mídia dos hackers que reproduzem seus DVDs legítimos nos laptops Linux. Eles criaram um código de criptografia de DVD que evitava isso, o que era completamente ilegal. Este é um exemplo ideal de uma lei que é pior do que uma criminal, é estúpida porque só pode prejudicar pessoas legalmente usando recursos de mídia.

É claro que os hackers são obrigados a colocar um palito na bunda das pessoas responsáveis por essas leis, fabricando camisetas, gravatas, jogos ou “Minesweeper” ilegal para Windows (risos).

É claro que, em nosso tempo, existem injustiças mais ou menos triviais para ser travesso. Desde violações dos acordos de merda do usuário do EULA até tecnologias que neutralizam os regimes verdadeiramente tirânicos e opressivos que existem hoje na Terra.

"Dê a um homem uma argamassa" - para isso hoje existe uma aplicação correspondente. O fato é que usar a tecnologia para ultrapassar fronteiras é o que as pessoas nesta conferência fazem. De fato, na maioria dos casos, você não tem idéia se o que está fazendo é legal ou ilegal. Ninguém, exceto o Serviço de Pesquisa do Congresso, ousou afirmar que não sabia o número exato de leis federais em vigor na região em um determinado momento. Assim, mesmo um bom advogado não diz se seu cliente está fazendo algo ilegal ou não.

Lembre-se de que as leis deste e de outros países são interpretadas em termos de precedentes históricos. Também importa quando você é acusado de alguma coisa. Esqueça a desobediência deliberada, porque as pessoas estão constantemente infringindo a lei sem saber, portanto, você deve ter cuidado.

Aqui está um dos meus exemplos favoritos da DefCon. Este slide mostra um exemplo de desobediência, mas é bom. A DefCon está cheia desses exemplos.

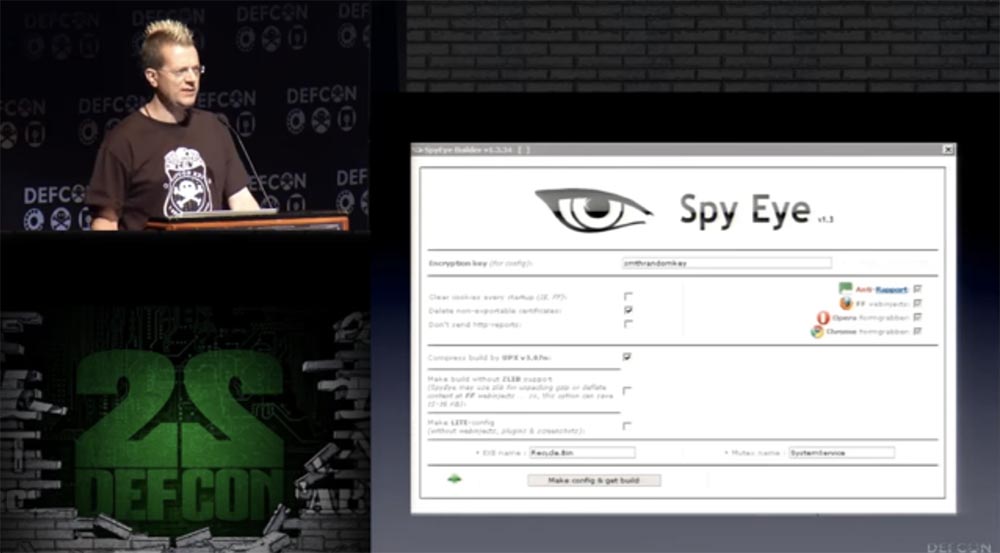

Acho que podemos concordar que invadir contas bancárias de outras pessoas é ilegal. Um dos meus momentos favoritos da DefCon foi uma reunião com um cara que invadiu um banco de dados de "golpe nigeriano", obteve as informações da conta bancária e recebeu algum dinheiro com eles.

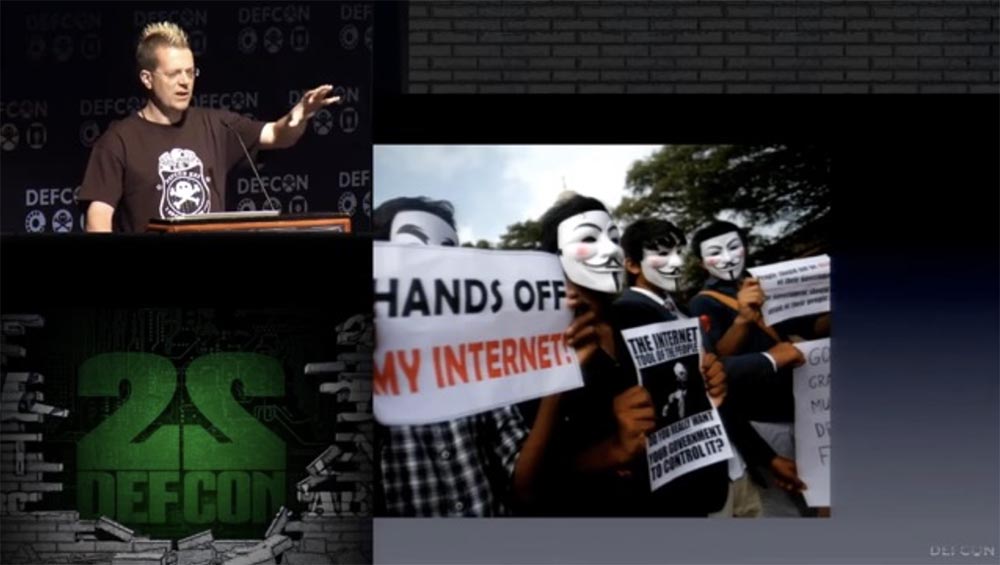

Atualmente, vazar e drenar informações de agências governamentais e tipos semelhantes de desobediência estão na moda e, acredito, são bons para a sociedade. Muito do que vazou para a mídia recentemente se resumiu ao controle da Internet. Pessoas com muito mais dinheiro e poder do que as presentes nesta sala estão tentando bloqueá-lo para as "classes mais baixas". A desobediência faz parte dessa resistência ao controle e à pressão das autoridades. Bloquear a Internet, o fim da liberdade de troca de informações, independentemente da riqueza de poder e do que essa informação carrega, é o fim da Internet.

Portanto, devemos nos recusar a ser obedientes. Se você vai desobedecer conscientemente, há apenas uma regra que deve seguir, e quem estava na equipe do Hacker Jeopardy conhece essas três palavras muito bem: "Foda-se!" "Não estrague tudo!"

Outro motivo que me inspirou a falar foram os vazamentos de Snowden publicados no ano passado. Gostaria de compartilhar alguns dos meus pensamentos sobre isso e convidar a comunidade a participar da discussão. Essa conversa é para todos que não têm tempo livre para se familiarizar com todos esses vazamentos. Se todos os presentes souberem o que vou dizer, ficarei muito feliz, mas esse provavelmente não é o caso.

Lembra dos bons velhos tempos, quando a Internet ainda não havia mudado para o humor de "gatinha"? Agora, todos na Internet sabem o que

é cabra ASCII (risos).

O Google oferece gentilmente esse desenho.

Mas, na realidade, os bons velhos tempos não eram tão bons. Não me considero uma escola antiga, porque comecei a lidar com nossos negócios apenas no início dos anos 90. Demorou um quarto de século para entender como a Internet era subestimada e as mudanças que ocorreram, por mais lenta que fosse, eram benéficas. Você não deve ouvir aqueles que dizem que tudo estava melhor então. Definitivamente, foi pior, porque agora temos um modelo de negócios de toda a Internet, acumulamos reservas de informações, monitoramos e monitoramos todas as coisas.

Mas o verdadeiro "divisor de águas" é o armazenamento. Este é o data center da NSA em Bluffdale, Utah. E sua "merda" não é apenas vulnerável, desde que seja transmitida pela rede, ela se acumulará lá para sempre.

Fiquei muito bravo com Kit Alexander quando ele veio para o DefCon 20, porque ele veio aqui e disse: “Oh, vocês são tão inteligentes, certo? Então venha trabalhar comigo! ” Ele acha que vestir jeans e camiseta é suficiente para nos convencer de que ele é um cara legal, mesmo que sua agência impeça as pessoas de serem quem são, isso evita o nascimento de uma nova geração de hackers.

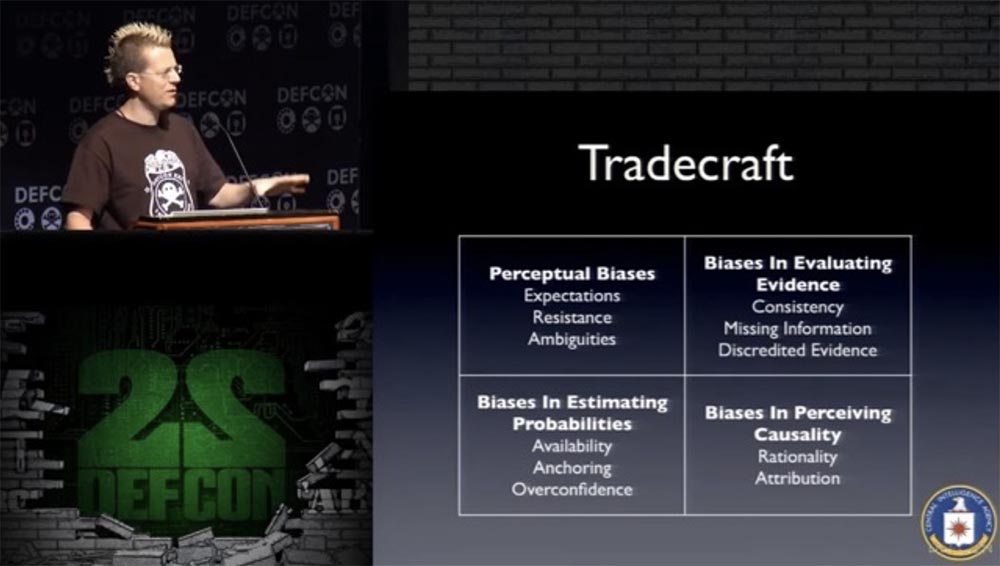

Pense, se alguém caminhou aqui em nossa comunidade, com um gravador em suas mãos, empurrando-o o tempo todo durante a gravação e gravando tudo o que você disse, seria difícil para você aceitar essa pessoa como parte da sua comunidade. Você provavelmente parará completamente de se comunicar com essa pessoa, mas é isso que está realmente acontecendo agora - elas coletam todas as informações sobre nós e depois as usam contra nós. Sempre assumimos que eles estavam fazendo isso e esperávamos coisas semelhantes, mas graças ao nosso amigo Snowden, agora sabemos com certeza que eles fizeram exatamente o que esperávamos deles, e ainda mais do que isso. "Colete tudo e use tudo!" - é o que eles fazem.

Você deve se lembrar que o governo sempre usa reservas. Quando eles dizem: “nós não fazemos isso!”, Isso significa que estamos forçando nossos parceiros estrangeiros a fazer isso e depois transmitindo os resultados para nós. Quando eles dizem: “não coletamos dados na estrutura deste programa”, isso significa que os coletamos na estrutura de outro programa.

Mas agora temos um milhão de maneiras de arruinar a ordem existente das coisas. Se tudo o que você faz faz de você uma pessoa "interessante", eles podem voltar e encontrar outras "coisas interessantes" para pendurar em você. E a culpa não é da tecnologia. Encontramos erros o tempo todo, mas o número deles depende diretamente do "erro" existente entre a cadeira e o teclado. As pessoas dizem que não têm nada a esconder, já ouvimos isso um milhão de vezes. Mas todo mundo tem algo a esconder, certo? Todo mundo sempre teve algo a esconder, agora ou no passado, e essa é a fonte de muitos problemas. Portanto, as pessoas que sabem fazer todo tipo de coisa complicada não devem se ferrar diante de dois grupos relacionados - o crime organizado e os federais.

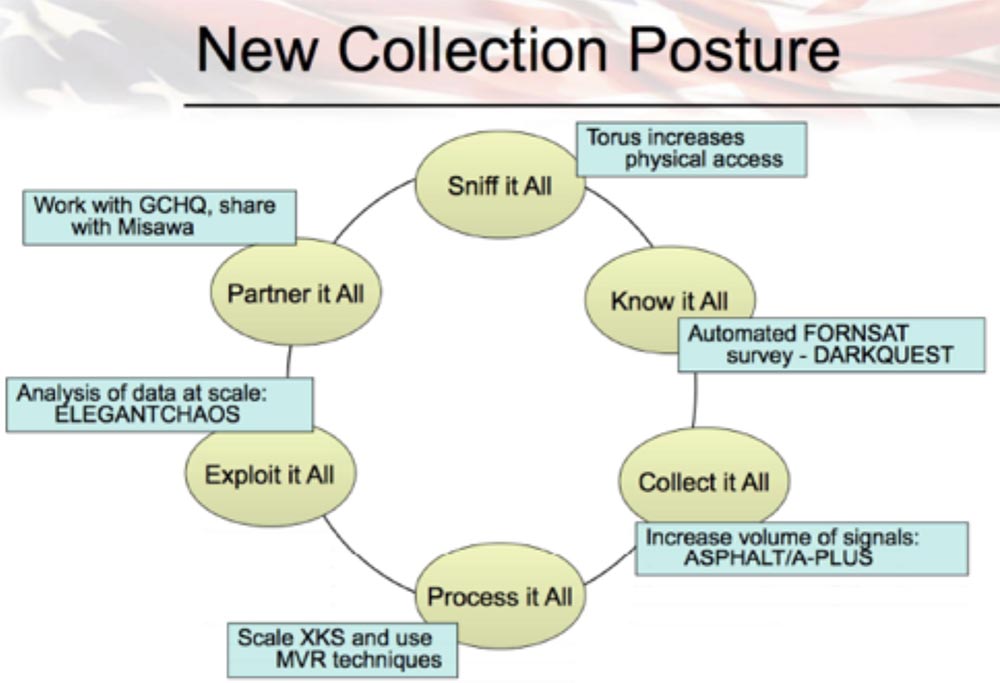

Considere o que é

Tradecraft , ou coisas de espião.

Tradecraft significa tecnologia e métodos, e aqui vou jogar algumas pedras no jardim de nossos amigos da CIA. Vou rir deles mais tarde, mas eles passam muito tempo pensando em maneiras, como não estragar tudo. A melhor maneira de analisar o trabalho da CIA é considerar suas atividades operacionais, as operações em que eles estragaram tudo.

Eles passam muito tempo analisando onde falharam. Você pode baixar e ler o

manual Tradecraft criado pela CIA - a imagem no próximo slide é tirada de lá. Vou abordar as posições dadas nesta figura:

- Inclinações da percepção: expectativa, resistência, imprecisões. Significa ver apenas o que queremos ver. Acho que você pode encontrar exemplos desse comportamento da CIA.

- Viés na avaliação de evidências: consistência, falta de informação, evidência desacreditada. Se houver uma sequência em algo, pequenas amostras são mais consistentes, mas contêm menos informações. Se você confiar apenas em modelos de estimativa de probabilidade acessíveis, terá problemas com um relacionamento causal - por exemplo, atribuindo eventos a um plano de fundo fixo. Algo como "sunitas são bons, xiitas são ruins".

- Viés de probabilidade: acessibilidade, carinho, autoconfiança.

- Um viés na percepção de causalidade: racionalismo, pós-scripts.

Todas essas coisas são revisadas quando analisamos nossas próprias operações, depois de sermos estragados em algum lugar. Há várias atividades que você pode realizar para combater o viés.

Por exemplo, se algo interessante acontecer, é uma ótima oportunidade de mudar da análise para executar uma operação prática. A análise deve incluir os seguintes princípios:

- verificação das principais premissas no início ou quando o projeto muda;

- verificação da qualidade da informação;

- vá pelo contrário, ou seja, aplique a técnica "advogado do diabo", a técnica "golpe forte - resistência fraca", analise situações como: "e se ..." e tente as ações familiares a nós nos testes de penetração. Aqui eles são chamados de "Time Vermelho", cujas ações são colocar-se no lugar do inimigo.

Seja guiado por esses princípios ao realizar operações e procure pontos de sua aplicação.

No lado oposto é OPSEC. Muitas pessoas em nossa sociedade defendem a segurança operacional. Basicamente, isso significa impedir o vazamento de informações, o que pode levar à vantagem do outro lado. O slide a seguir mostra um pôster da Segunda Guerra Mundial confirmando esta regra: "Ouvidos inimigos estão ouvindo!"

A propósito, sobre o assunto da “velha escola” - se eu mostrasse essa foto a alguém com menos de 25 anos, ele provavelmente perguntaria por que Gandhi é um inimigo?

Rindo no corredor, no centro do slide, há um retrato não de Gandhi, mas do Imperador do Japão Hirohito.Mal posso esperar até que todos recebam uma educação da Wikipedia ou IMDB. O governo usa seus impostos para emitir literatura para ajudá-lo com a OPSEC, portanto, você deve verificar cuidadosamente essa literatura. Você deve entender quais informações são relevantes.

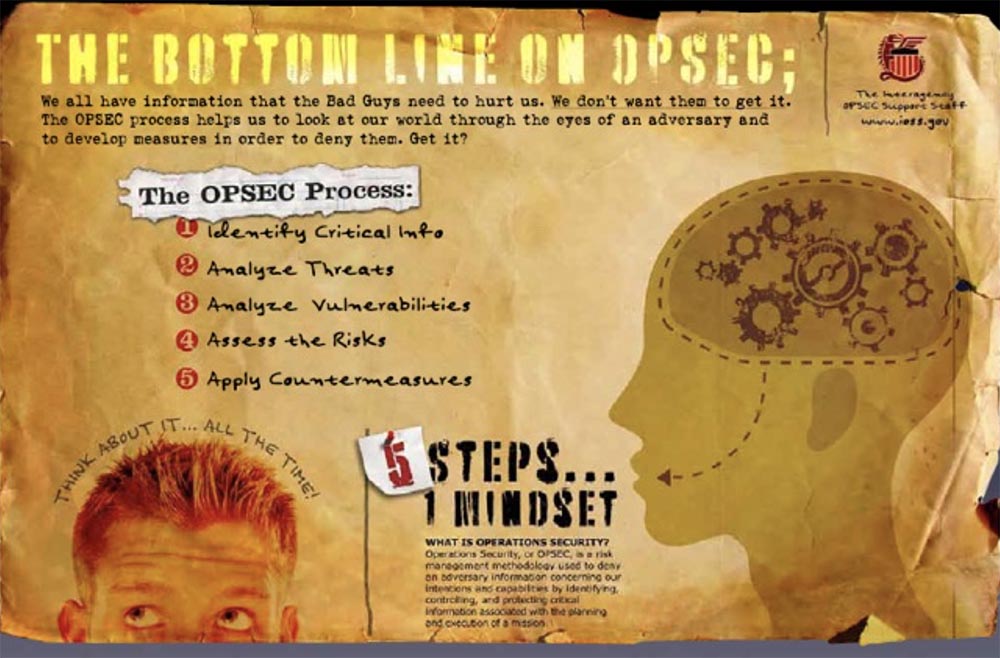

O governo ensina que os bandidos querem obter as informações que possuímos para nos atingir com mais força. A OPSEC contesta isso, ajudando a olhar o mundo com seus próprios olhos, a fim de desenvolver medidas e maneiras de enfrentar esses bandidos.

O processo de segurança operacional é o seguinte:

- Identificação de informações críticas, cujo acesso pode nos prejudicar;

- Análise de ameaças ao roubo dessas informações;

- Análise de vulnerabilidades que podem levar à execução de uma ameaça;

- Avaliação de risco;

- O uso de contramedidas.

Se você achar difícil ver o texto em um slide, poderá vê-lo no disco de DVD desta conferência DefCon. O OPSEC não termina com a operação em si, abrange todas as explicações e pesquisas iniciais e subsequentes: "Lembre-se disso o tempo todo!" Isso não é algo que você pode fazer uma vez e depois esquecer: o OPSEC funciona 24 horas por dia, 7 dias por semana.

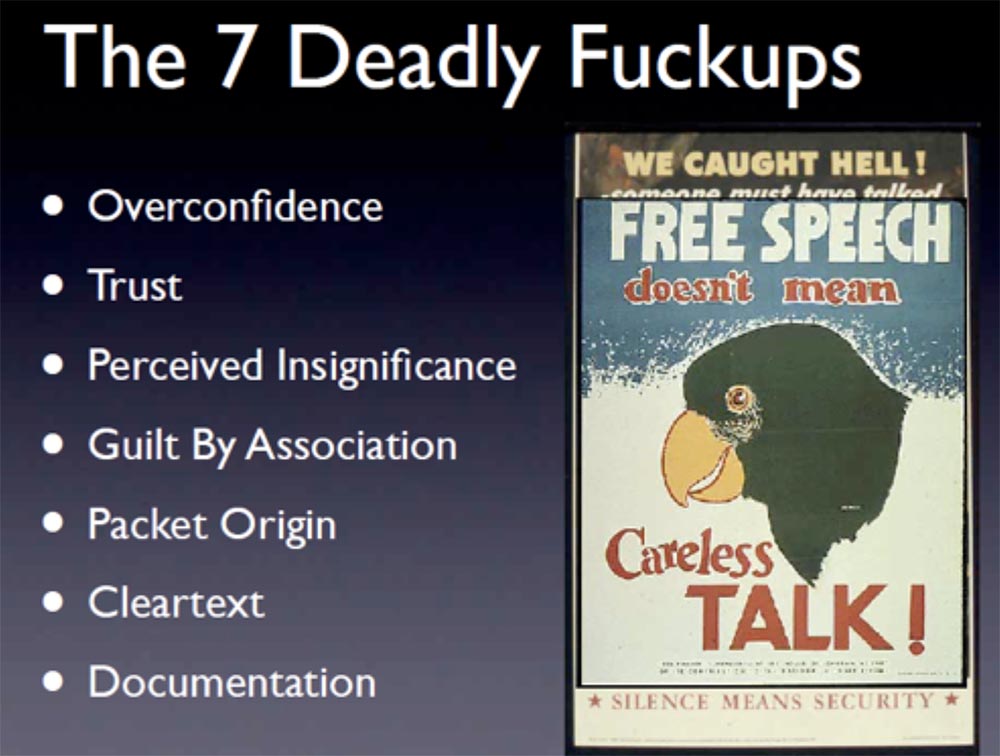

O slide a seguir mostra minha versão dos sete pecados capitais, sete coisas que podem fazer você estragar.

O que faz de você um candidato à prisão? Confiança de que eles nunca o encontrarão. "Eu uso um computador autônomo" não faz sentido, você nunca pode confiar em uma ferramenta.

Confiança excessiva a seguir. No total de estados de vigilância, por exemplo, na Alemanha Oriental, uma em cada 66 pessoas era informante do governo. Você não acha que essa proporção se parece com uma comunidade de hackers? Emmanuel Goldstein estimou que cada quinto na RDA era um "informante". Este provavelmente é um limite alto, mas converse, por exemplo, com Chelsea Manning. Aposto que ela lamenta seu modelo de confiança na sociedade.

A percepção da insignificância de sua culpa, a convicção de que sua culpa é insignificante e, portanto, suas "brincadeiras" não incomodam ninguém. "Ninguém se importa que eu esteja estragando este site." Lembre-se de que tudo isso pode ser gravado em seu arquivo pessoal.

O quarto "pecado" é uma culpa associativa. Eu visitei o chat “errado”, vim para a conferência errada, entrei em contato com as pessoas erradas. Você está preocupado em expor de onde você é e de onde veio. É isso que o governo pode conscientemente usar contra você. Ele não apenas coleta informações pessoais que o identificam, mas também armazena as “impressões digitais” das páginas visitadas pelo navegador, os identificadores exclusivos de seus dispositivos móveis e, no futuro, possivelmente sua localização.

Existem muitos documentos confirmando que isso está acontecendo. As pessoas que realmente lutam com o estado e fazem negócios sérios sabem disso. "Sua conversa pode matar seus amigos."

Os computadores domésticos e os telefones celulares pessoais nunca devem ser usados para fins operacionais dos serviços governamentais. Os documentos de identidade nunca devem ser transportados sem um proprietário. Os detalhes de uma operação militar nunca devem ser discutidos por telefone ou com membros da família. Você pode e deve fazer coisas que não gosta de fazer, assim como não gosta de se abster de álcool. Se você cometer pelo menos um desses pecados - você será pego. Use

as técnicas de análise

Tradecraft para evitar erros.

Uma das ferramentas que você pode usar para parar essas coisas malditas são as ferramentas. Mas as ferramentas também podem piorar sua situação. Um computador é uma ferramenta que ajuda você a estragar as coisas um bilhão de vezes mais rápido do que você mesmo poderia fazer.

Eles criam um falso senso de confiança. Eles provocam um pecado de autoconfiança, e essa é a probabilidade de estragar tudo. Estupidamente usar a ferramenta é ainda pior do que não usá-lo. Essa é uma das minhas fotos favoritas - não é uma serra, mas um cortador de jato de água fornecido sob uma pressão de 15.000 PSI. É apenas água, mas corta aço, embora pareça tão seguro.

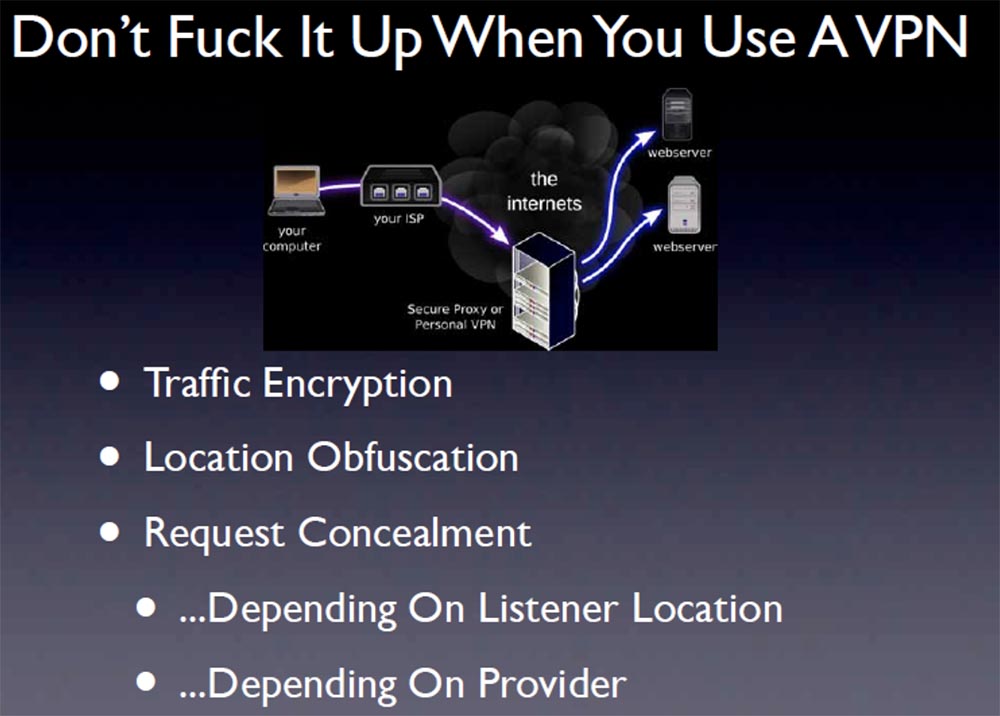

Aqui está a primeira ferramenta -

VPN . Não estrague tudo usando-o! Você estará seguro se usar uma rede insegura? Quando se trata de ferramentas, faça duas perguntas a si mesmo: devo usá-lo e como devo usá-lo? O que você obtém de uma

VPN ? Você obtém criptografia de tráfego, mas apenas entre você e a própria rede

VPN , mas não entre a

VPN e algum local remoto.

Você pode confundir suas pegadas e ocultar sua localização de um servidor remoto. O provedor pode não saber exatamente onde você está. Mas você pode obter algum tipo de solicitação dele que estabelecerá uma conexão entre você e a

VPN . Portanto, depende realmente de onde está o “ouvinte” e como o provedor de rede se comportará. Este é um proxy ativo, para que qualquer pessoa que controle as duas extremidades da rede, como uma agência governamental, possa facilmente correlacionar o tráfego e obter informações sobre sua localização. Isso altera o grau de confiança no provedor de

VPN com o qual você provavelmente tem um relacionamento financeiro, porque é muito fácil rastrear como e a quem você paga pelos serviços. Pense nisso.

Os provedores de

VPN são realmente muito diferentes no cumprimento de sua promessa. Muitos deles dizem que não salvam logs de sessão. Você deve conhecer suas políticas de registro em log, mas isso não esclarecerá a história para você, principalmente se eles não estiverem localizados nos Estados Unidos, porque eles podem começar a registrar quando quiserem. Por exemplo, quando eles recebem um pedido do departamento de segurança nacional, que, por lei, pode reivindicar todos os dados.

Portanto, o fato de eles não registrarem sua atividade agora não significa que eles não farão isso no futuro se você estiver interessado em serviços especiais.

Se você planeja se esconder atrás de uma

VPN , é melhor ver como os clientes

VPN diferem no grau de "pegando você viciado". , .

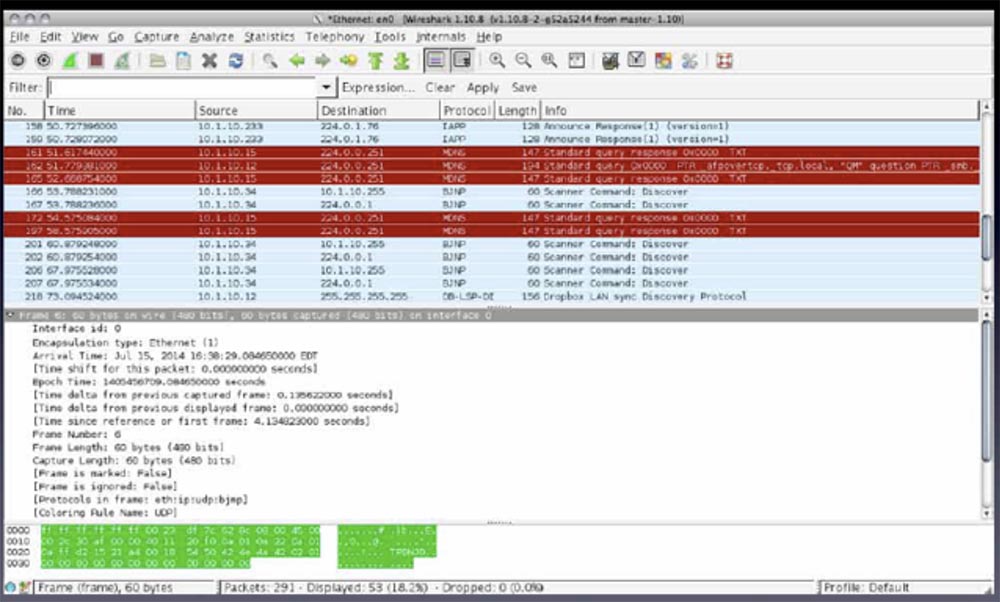

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

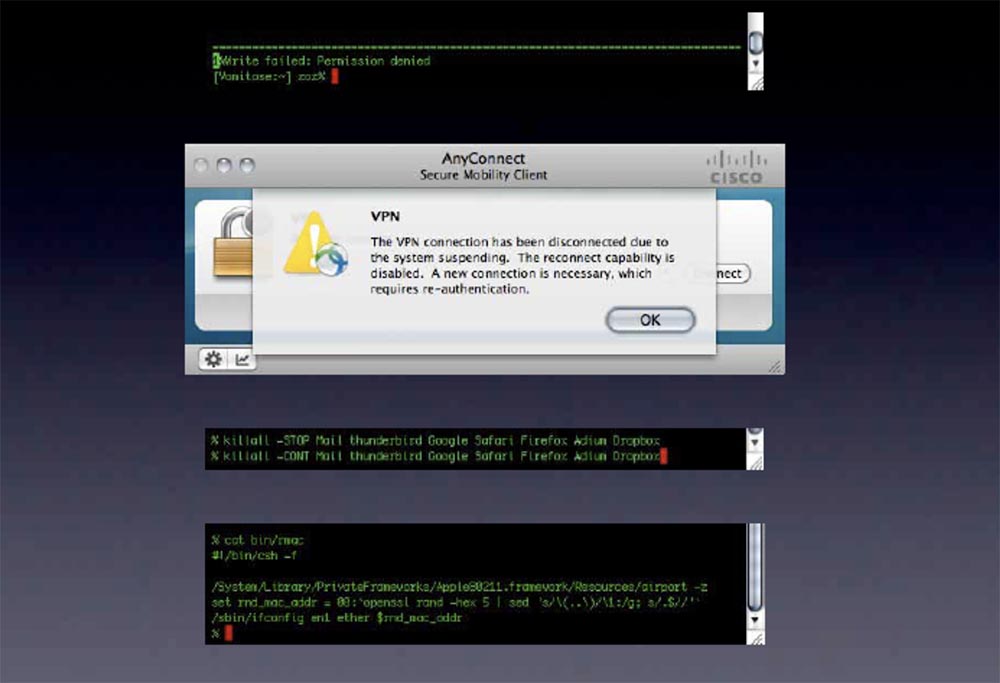

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

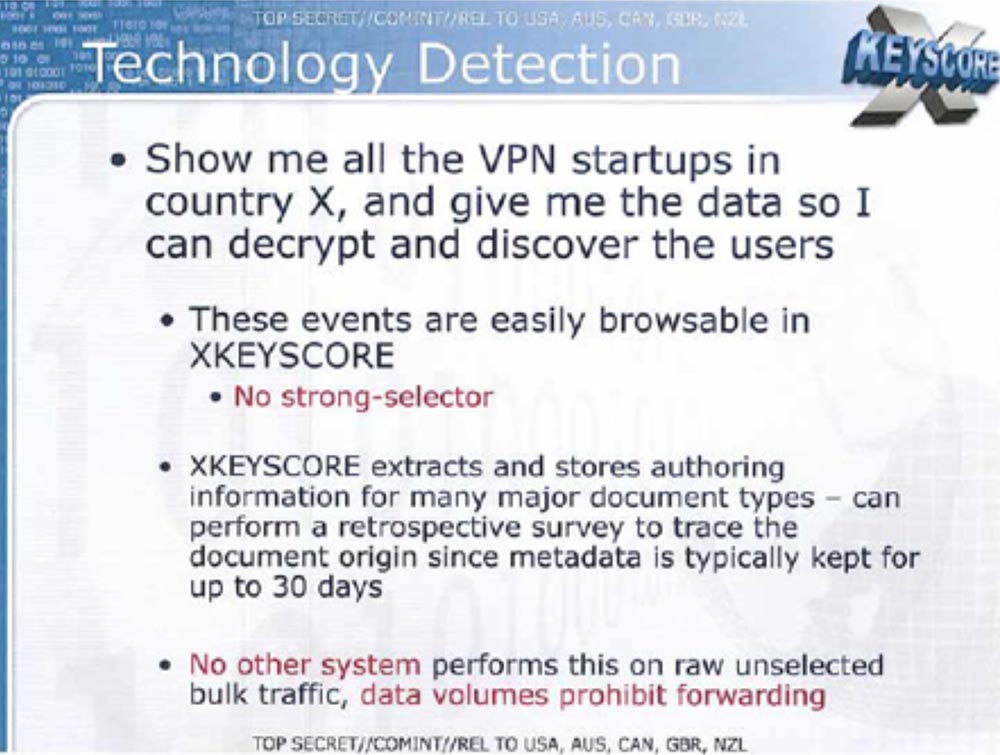

XKeyscore 2008 .

, . . , . ,

VPN , , - .

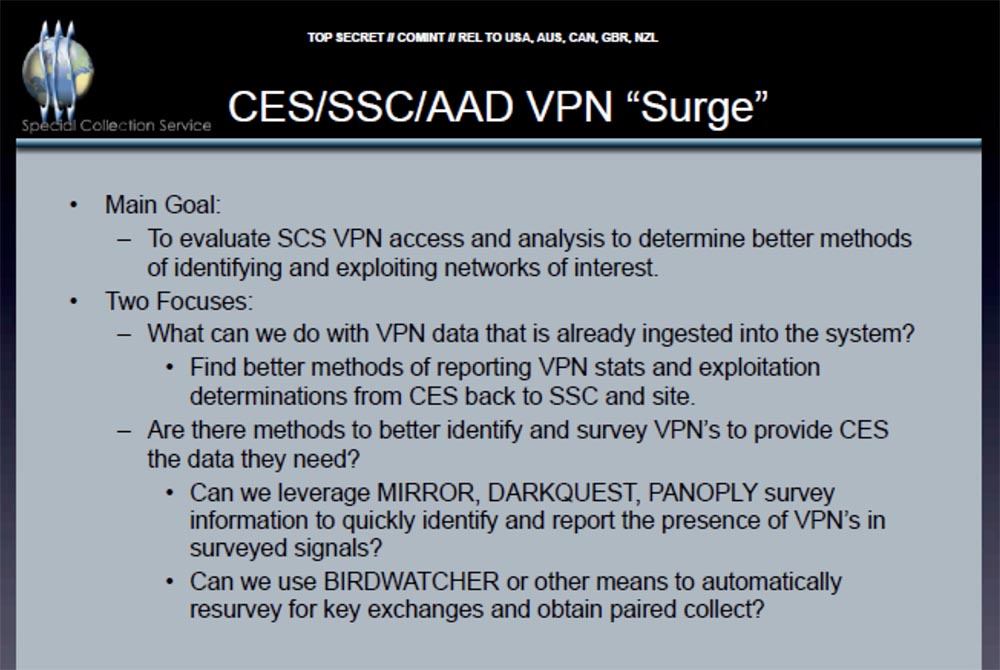

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

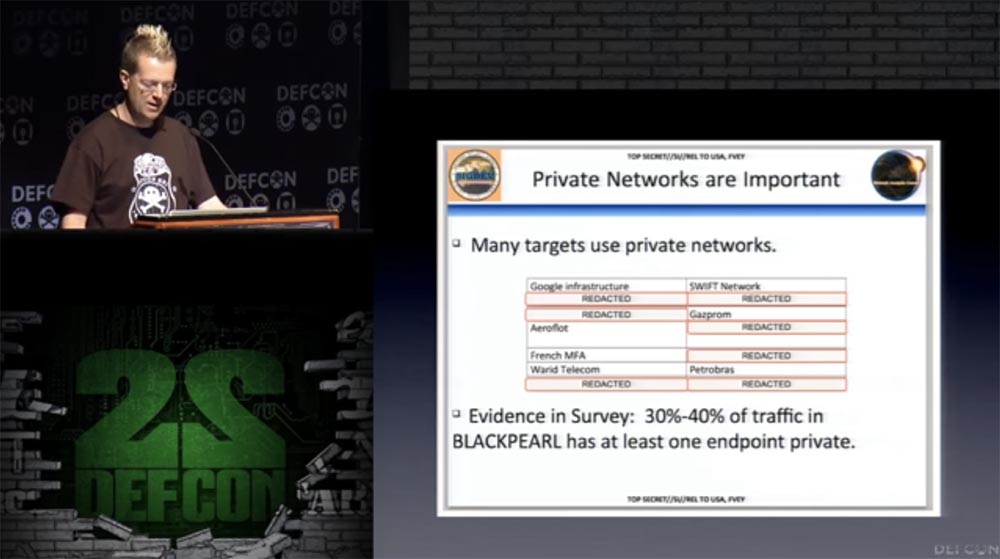

SCS , , – – , , .

, « », , , .

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

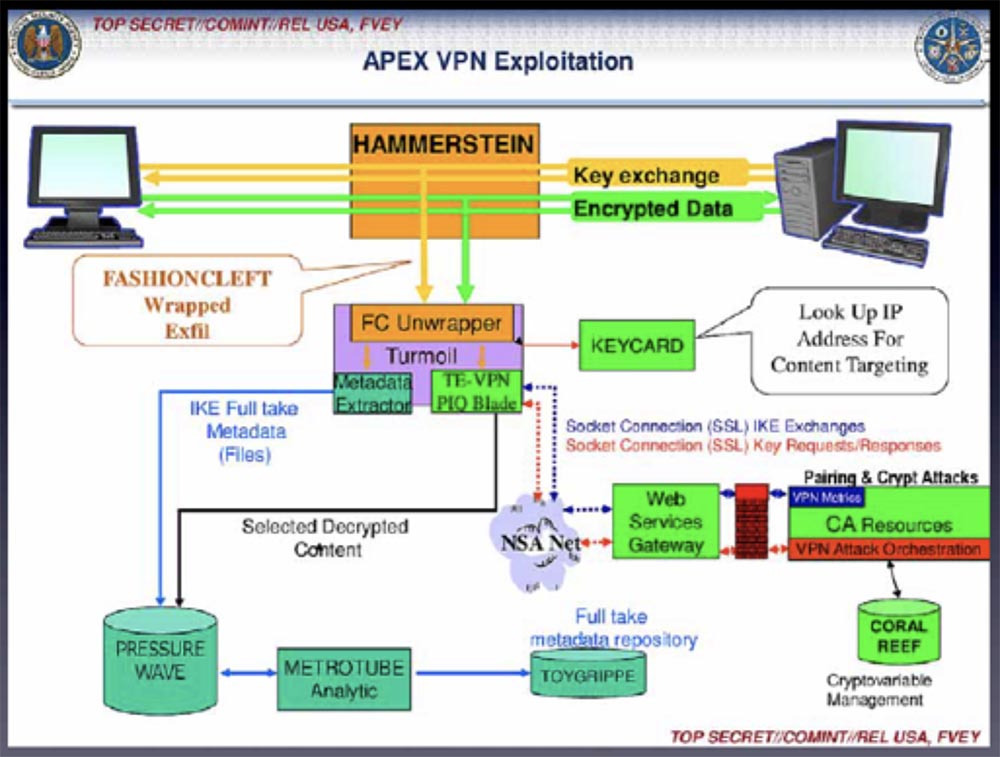

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

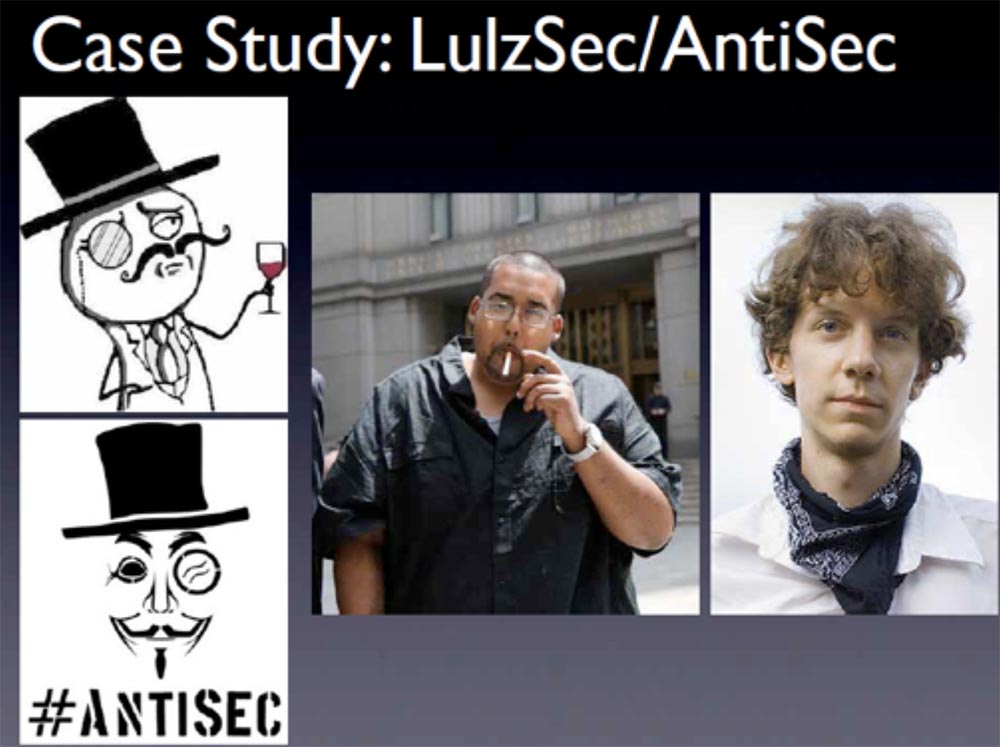

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

Portanto, observe a "higiene" de estar na Internet. Não use dois navegadores ao mesmo tempo, pois você pode cometer um erro e inserir algo errado e no navegador errado. Uma boa idéia é usar um computador separado que se conecte à rede somente através do Tor. Use um firewall como o PFSence para garantir que todo o seu tráfego passe pela rede Tor , use o serviço IPCheck para ver como o seu endereço IP é exibido na rede.25:00 minConferência DEFCON 22. Andrew "Zoz" Brooks. Não estrague tudo! Parte 2Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?