Conferência DEFCON 22. Andrew "Zoz" Brooks. Não estrague tudo! Parte 1Use

Opsec 24 horas por dia, 7 dias por semana. Você vê uma captura de tela do bate-papo no Reddit com Sabu, depois que ele se tornou um informante, no qual ele aconselha o interlocutor a usar o Opsec 24/7. Então, se os "amigos" querem afogar você, eles podem fazê-lo. Nunca antes um único informante federal falou palavras mais verdadeiras.

Outro caso que todos ouvimos falar. Estudante de Harvard que relatou um risco de explosão durante os exames. Ele usou o

Tor para se conectar ao serviço de

correio Guerilla , que permite enviar mensagens de e-mail únicas.

Os federais o capturaram devido ao

Tor adicionar o

IP de origem do remetente ao cabeçalho do email. Portanto, o

Opsec falha neste caso. Basicamente, esse absurdo está associado a ferramentas de privacidade com as quais você não é "amigo". Portanto, a confidencialidade deve ser sua no café da manhã, almoço e jantar. Ela é como bacon que faz tudo melhor!

Vou te contar como esse aluno estragou tudo. Primeiro, a intranet de Harvard exige que você registre seu

endereço MAC . Outro motivo

pelo qual o

MIT é melhor que Harvard é porque não precisamos disso. Portanto, o registro do usuário na rede está vinculado ao seu

endereço MAC , além de registrar o tráfego de saída. É um microcosmo comum de observação. Tudo isso junto criou vetores de ameaças que permitiram a esse cara pegá-lo. Por exemplo, os investigadores podiam ver quem visitou o site e baixou o instalador do

Tor imediatamente antes da ameaça de explosão, ou analisaram todos que estavam vinculados a um nó de gravação

Tor conhecido naquele momento ou que acessaram os servidores de diretório do

Tor .

Quando penso nisso, entendo que em nosso país já existe um modelo de observação universal, com o qual todos estão familiarizados - são agências de crédito. E fazemos algum tipo de

Opsec com agências de crédito. Recebemos crédito principalmente por causa de nossa reputação. Portanto, use a confidencialidade antes de fazer um empréstimo. Não cancelamos cartões de crédito, mesmo quando não precisamos mais deles, porque eles mesmos criam nossa reputação. Portanto, não pare de usar ferramentas de privacidade, mesmo quando terminar de fazer algo ruim. Assim como usar uma agência de crédito, usar o

Tor pode colocá-lo na lista. Mas você tem um bom motivo para estar nesta lista.

Então, existem muitas maneiras de esse cara não estragar tudo. Para começar, pelo menos ele teve que analisar a situação e se preparar para a inevitável entrevista com a polícia como usuário do

Tor . Ele poderia usar interruptores de ponte para se conectar ao

Tor . Embora mais tarde se soubesse que a NSA também os está rastreando. Ele poderia se preparar para o fato de que eles poderiam rastrear o ponto de entrada do tráfego, sair do campus e usar a rede de cafeterias da

Starbucks ou um telefone celular descartável, e provavelmente não teriam sido pegos.

As pessoas constantemente recebem ameaças de ataques terroristas e atentados e, de fato, não há como rastrear essas mensagens. Você só precisa dificultar sua descoberta. E, é claro, ele poderia usar um serviço de correio que não identificasse o

IP e abrir seu nó de saída

Tor .

O que sabemos sobre a vulnerabilidade dos usuários comuns do

Tor ? Sabe-se que essa rede causou muitos problemas ao centro de comunicações do governo GSHQ no Reino Unido; eles até realizaram duas conferências

Tor , a última em 2012. Portanto, provavelmente não é um backdoor simples lá. É uma boa notícia que eles deveriam ter realizado tal conferência. Sabemos que o uso do

Tor é um fato óbvio, porque torna os usuários diferentes dos usuários de redes abertas. Portanto, considere que você já tirou impressões digitais.

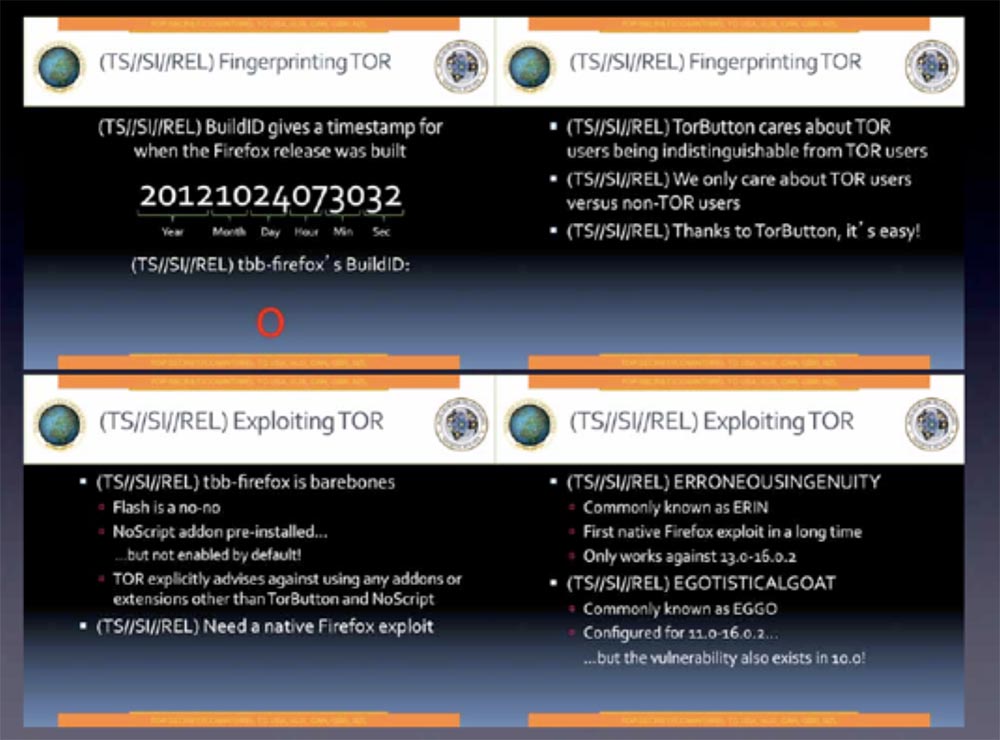

Sabemos que os ataques ao

Tor em 2012 foram bastante complicados para as agências de inteligência, então eles tentaram implementar uma exploração na versão do

Firefox usada no pacote de software do

Tor . Eu acho que isso também é um bom sinal. Estes são slides da famosa apresentação do Tor fede (Tor fede ...), tenho certeza que você já viu, então eu os mostrarei rapidamente.

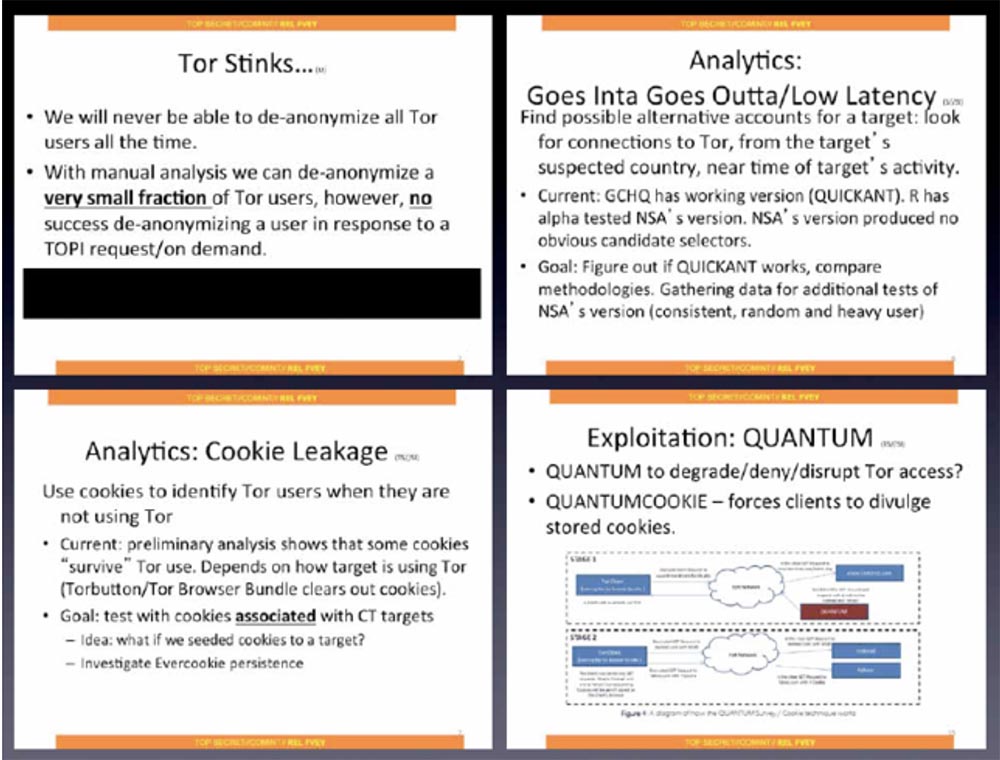

Portanto, há o reconhecimento de que os federais nunca conseguiram revelar todos os usuários do

TOR . Com a ajuda da análise manual, eles podem identificar um número muito pequeno de usuários; além disso, tentativas de revelar usuários que usam solicitações de

Tor nunca foram bem-sucedidas.

Portanto, você deve usar o

Comsec em suas sessões do

Tor . Obviamente, eles realizam ataques de correlação de tráfego, embora em pequena escala. Eles tentam descobrir usuários do

Tor em um momento em que não os estão usando. Para fazer isso, eles tentam extrair cookies preservados do uso deste navegador.

O Tor é bom porque não armazena esses cookies. Eles também recomendam o uso do método de exploração

QUANTUM , que ajuda a extrair cookies do

Tor devido à presença de elementos do

Firefox .

O exposto acima deve refletir sobre a segurança do

Tor como a única solução para usar a Internet anonimamente. Nunca use soluções únicas; tenha um substituto. O bom do uso regular do

Tor é que isso dificulta sua descoberta, mas não é absolutamente impossível.

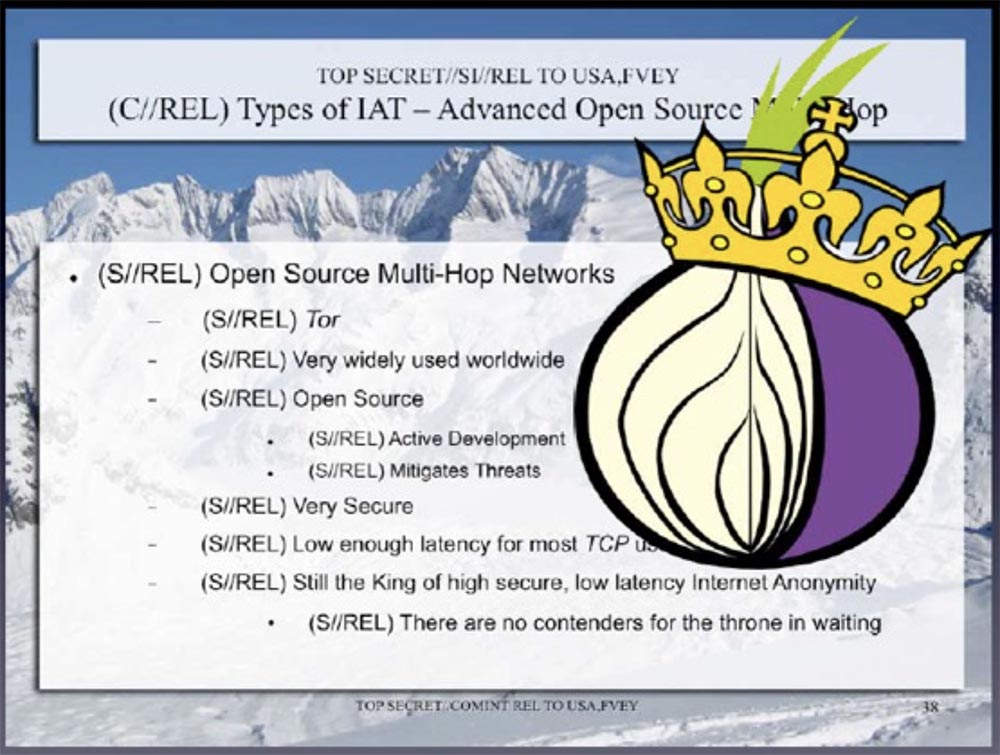

Aqui está o terceiro documento secreto que saiu ao mesmo tempo. Aqui, o

Tor lidera com baixa divulgação e alto anonimato dos usuários.

É indicado aqui que é difundido em todo o mundo, é um recurso aberto, está se desenvolvendo ativamente, reduz o risco de ameaças, é muito seguro. Está escrito aqui que "Thor é o rei no campo da garantia do anonimato e do sigilo e, em um futuro próximo, nenhum outro candidato ao trono é esperado".

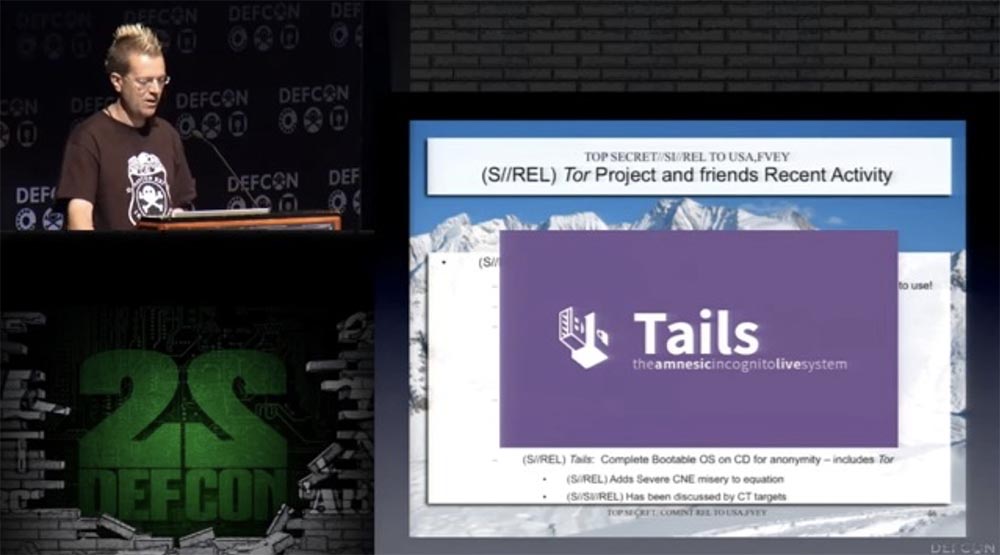

A polícia secreta recebeu feedback positivo das plataformas de software usadas no lado do cliente, como o software

Tails totalmente independente, baixado do CD.

Do que isso está falando? O fato de

Thor colocar você no campo de visão das autoridades, mas

Thor e

Tails complicam suas vidas. Eu acho que apenas o uso de

Thor o coloca em uma lista bastante extensa de pessoas, e se sua "desobediência" o ajudará a ser movido para uma lista menor de pessoas que merecem mais atenção, provavelmente será melhor estar em uma lista grande. Porque quanto mais pessoas nesta grande lista, melhor.

Mas nunca coloque sua vida ou liberdade em dependência de um elemento, um fator de segurança pessoal. Isso se aplica ao

Tor e a muitas outras ferramentas em suas redes de comunicação na Internet. Gosto do lema publicado no site

CryptoCat - nunca confie em sua vida ou liberdade em software. Confiamos em nossas vidas com software todos os dias, toda vez que embarcamos em um carro ou avião. Mas quando você dirige um carro, também confia nos cintos de segurança. É como um velho ditado muçulmano: "Espere em Allah, mas amarre o camelo".

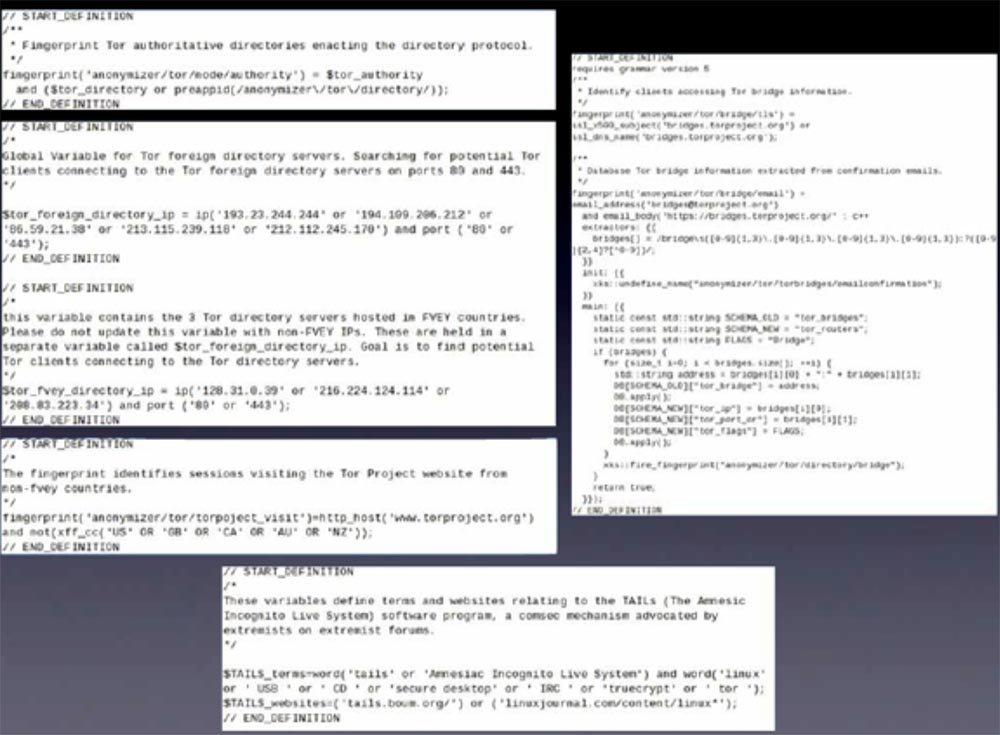

Aqui estão mais algumas boas notícias. Uma lista grande e uma lista pequena são regras de filtragem vazadas recentemente. Eu sei que isso é completamente ilegível, mas basicamente mostra que as agências de segurança estão obcecadas com a idéia de tornar essa lista tão longa quanto possível.

Qualquer pessoa que se conecte ao serviço de diretório do

Tor ou ao site do

Tor está nesta longa lista. Do ponto de vista do estado, esta é a recepção da polícia secreta. Isso é ótimo. É como encontrar uma agulha em uma pilha na qual lançaremos ainda mais feno. Portanto, pessoal, tente aumentar ainda mais essa lista grande para adicionar trabalho a eles. Eles são mais voltados para todos que usam o

Tor , e não para criminosos reais, isso é estúpido, mas não é mais do que a vigilância total sobre a qual estamos falando. Isso apenas prova que precisamos de mais pessoas usando esses serviços.

O lado direito do slide é pior. Eu já mencionei que eles coletam endereços de e-mail de pessoas que são usadas para receber “comutadores de ponte”, ou seja, nós da rede

Tor . Você deve saber que eles estão envolvidos em coisas tão vis. Portanto, um estudante de Harvard pode não ter sido pego usando um comutador de ponte. Talvez sim, talvez não. Não sabemos ao certo, porque não sabemos quanta informação as agências e os fornecedores federais compartilham entre si, portanto, tenha cuidado.

Finalmente, a parte inferior do slide mostra que o

Tor e o

Tails são propagandizados por extremistas em fóruns extremistas. Então, parabéns, acontece que somos todos extremistas!

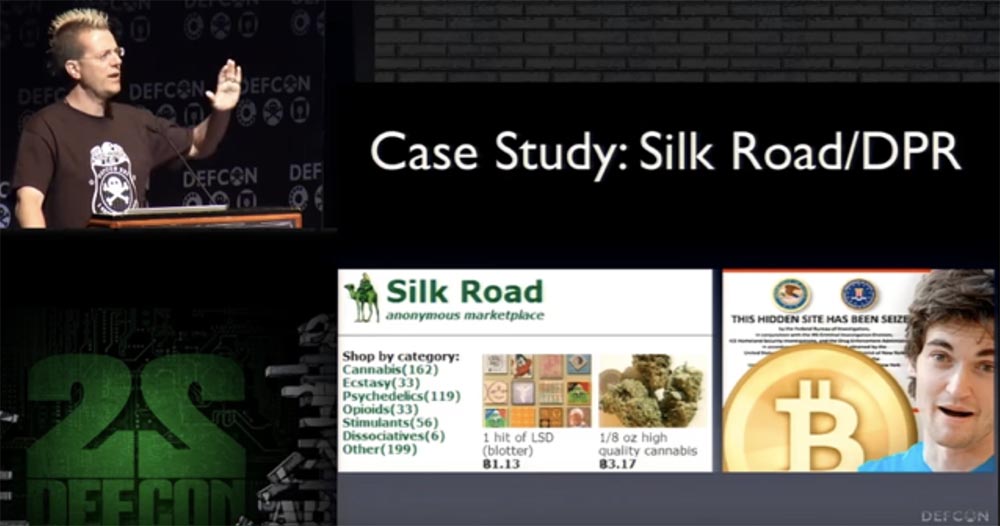

Todos conhecemos a história da plataforma de negociação anônima do

Silk Road e de seu administrador, Pirate Roberts.

Silk Road trabalhou como serviço secreto

de Tor por 2 anos até Roberts ser preso.

Sabemos que os federais fizeram centenas de compras de drogas pela Rota da Seda, permitindo que ele trabalhasse mais para garantir que eles pudessem prender alguém. Parece crime organizado padrão. Eles prenderam o

Pirate Roberts e simultaneamente apreenderam todas as informações do servidor Silk Road.

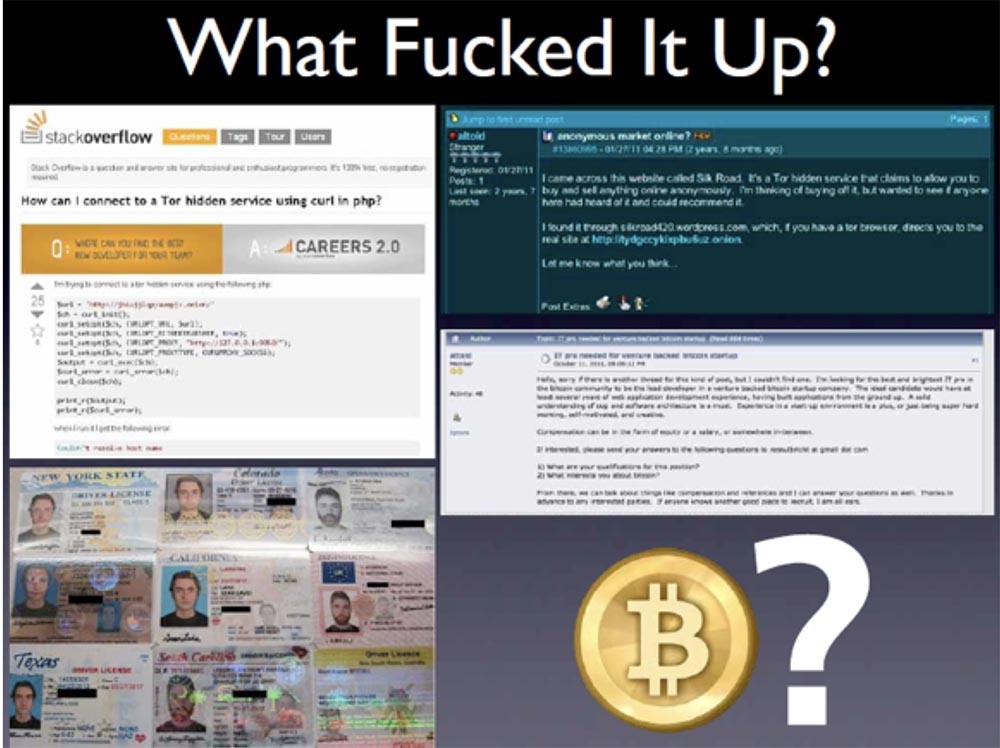

Então, o que o fez estragar? Sabemos que o

Dread Pirate Roberts falhou repetidamente devido à negligência do

Opsec - esta é uma pilha de mensagens salvas e postagens de fórum da mesma conta, que incluíam seu endereço de e-mail real. São pedidos de documentos falsos com suas fotos, então ele teve oportunidades suficientes para estragar tudo.

Mas não sabemos como foi possível revelar o anonimato do servidor. São 180.000 bitcoins. Como isso pôde acontecer? Nós não sabemos a resposta. Mas existem várias opções.

O pirata Roberts foi identificado e rastreado da mesma maneira que

Sabu foi rastreado. Por exemplo, ele poderia fazer login apenas uma vez sem o

Tor , por exemplo, para consertar algo no servidor.

Não se pode negar essa possibilidade. Ele poderia ser rastreado por relações financeiras com o provedor, graças às ferramentas para rastrear pagamentos em todos os servidores de hospedagem, como aconteceu com outros provedores de hospedagem independentes. Eles poderiam introduzir uma exploração no servidor Silk Road, capturá-lo e violar o modo de anonimato.

Eles também poderiam realizar um ataque secreto em larga escala a serviços anônimos. Não sabemos as respostas, então vamos falar sobre a única maneira que envolve um ataque direto ao

Tor . O que você precisa saber sobre serviços ocultos é que eles são bastante vulneráveis do ponto de vista de ataques de correlação, pois um invasor pode oferecer a eles para gerar tráfego. Existem dois loops

Tor conectados em torno de um ponto. Qualquer um que se conecte a

Tor por um longo tempo se torna vulnerável a esse tipo de coisa. Especialmente para segmentos selecionáveis, porque a rede não é tão grande, mais cedo ou mais tarde você pode encontrar um nó malicioso.

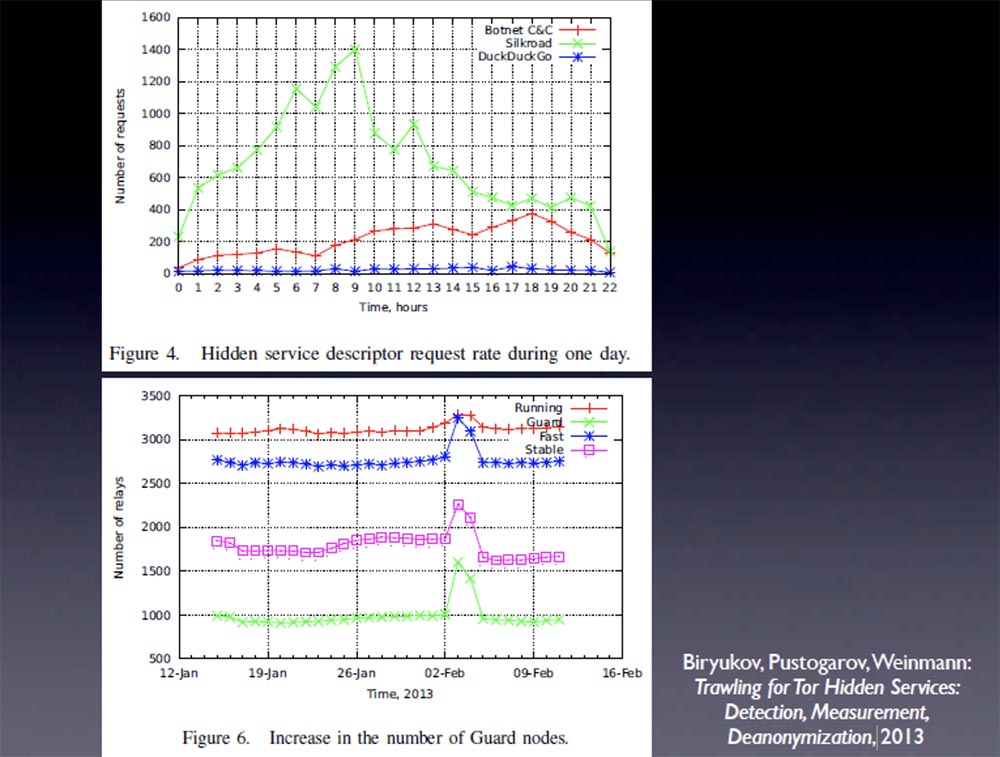

Este não é um grande problema para o usuário médio, mas se você estiver apoiando um projeto de longo prazo como uma empresa farmacêutica global, isso é perigoso. Não tive tempo de me aprofundar nos detalhes, mas quero mostrar um fragmento de um estudo realizado em 2013 por Biryukov, Pustogravov e Weinman, da Universidade do Luxemburgo, chamado Trawling for Tor Hidden Services: Detecção, Medição, Deanonymization (“Trailing hidden serviços: descoberta, pesquisa, deanonymization ”). Eles criaram um gráfico de serviços ocultos populares

Tor, Silk Road e

DuckDuckGo , mostrando a alteração no número de solicitações ao longo do dia.

A seguir, é mostrado o mapeamento dos endereços de cebola e seu uso. Dois dias e menos de cem dólares, e eles vêem dois exemplos. Também há confirmação de que um determinado nó do

Tor agiu como um nó de limite de um serviço oculto para descriptografar esse serviço oculto, com 90% de probabilidade por 8 meses por US $ 11.000. Tais estudos estão dentro das capacidades financeiras das entidades estatais. Isso foi possível graças ao erro

Tor , que já foi corrigido. Nesta semana, o "Black Hawk" falou sobre outro erro semelhante, que também foi corrigido. Eles podiam detectar o tráfego

Tor para serviços ocultos. Isso foi muito irresponsável, porque agora há preocupações de que os federais possam rastrear todo o tráfego que passa pelo

Tor . Portanto, se os mecanismos de criptografia de tráfego do

Tor estiverem quebrados, as pessoas não terão certeza do seu anonimato.

A boa notícia é que essas coisas deixam vestígios. Houve um aumento no número de nós de proteção no momento em que Biryukov e a empresa fizeram suas intrusões na rede. Para que possamos encontrar esses erros e corrigi-los, lembre-se de que existem ataques em potencial ao

Tor , embora não contra todos e nem sempre.

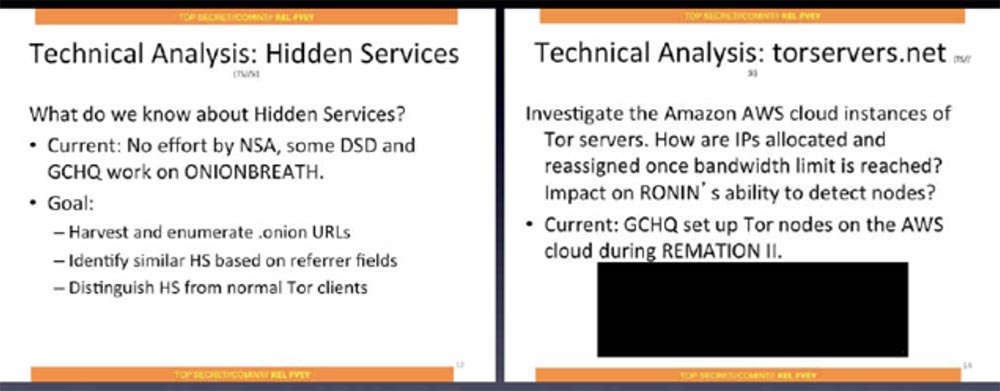

Não vou falar muito sobre o que é mostrado no próximo slide - essas também são informações secretas relacionadas à análise técnica de serviços ocultos.

O objetivo da análise é coletar e compilar uma lista de endereços de cebola, identificar serviços ocultos semelhantes com base em tecnologias semelhantes de anonimato e separar serviços ocultos dos clientes

Tor normais. A seguir, é apresentado um estudo dos recursos do serviço de nuvem

Amazon AWS para hospedagem de servidores

Tor e do kit de ferramentas britânico

GCHQ para detecção de nós

Tor nos recursos de computação em nuvem da

Amazon , conforme mencionado na conferência

Remation II .

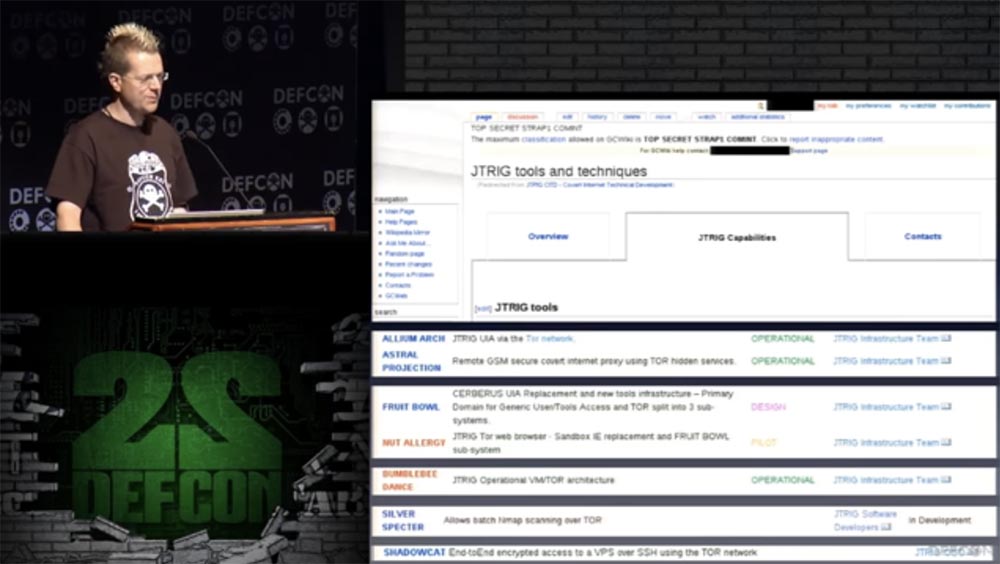

Lembre-se também dos recursos de uma ferramenta como

JTRIG Tools , acho que sua página deveria ter sido decorada com sinalizadores DefCon.

Os rumores de

fantasmas usam

Tor bastante, assim como a inteligência britânica. Eu acho que os desenvolvedores

Tor , muitos dos quais eu pessoalmente conheço, estão sujeitos ao pecado da confiança excessiva. Eles acreditam que suas atividades não serão divulgadas, embora não andem nas patas diante do estado, não recebam folhetos dele e não deixem brechas para “ouvir pessoas” em seu software.

Penso que o objetivo principal dos serviços especiais não era a divulgação de toda a rede anônima, mas apenas a descoberta de serviços ocultos como a Rota da Seda. Teoricamente, é possível que o servidor seja totalmente identificado e aberto, porque existe um esquema bidirecional do

Tor , graças ao qual o

Pirate Roberts foi capturado. Talvez se ele praticasse corretamente o uso do

COMSEC , ele não seria pego. Portanto, a moral desta história é a seguinte: não realize vendas massivas de medicamentos on-line, a menos que você tenha um plano para proteger efetivamente o anonimato. Para uma organização grande, manter o anonimato por um longo período de tempo é uma tarefa muito difícil. Você deve fazer tudo perfeitamente e, para isso, não precisa ter a mente de um criminoso cibernético internacional para que os oponentes não possam tomar medidas preventivas. Portanto, descubra com antecedência quais podem ser as consequências de sua atividade, faça uma

análise do Tradecraft .

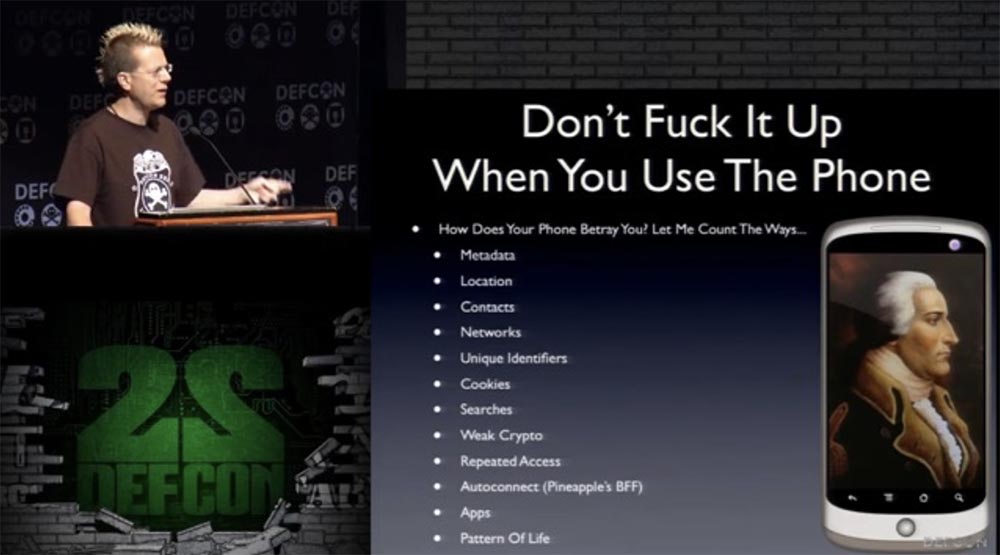

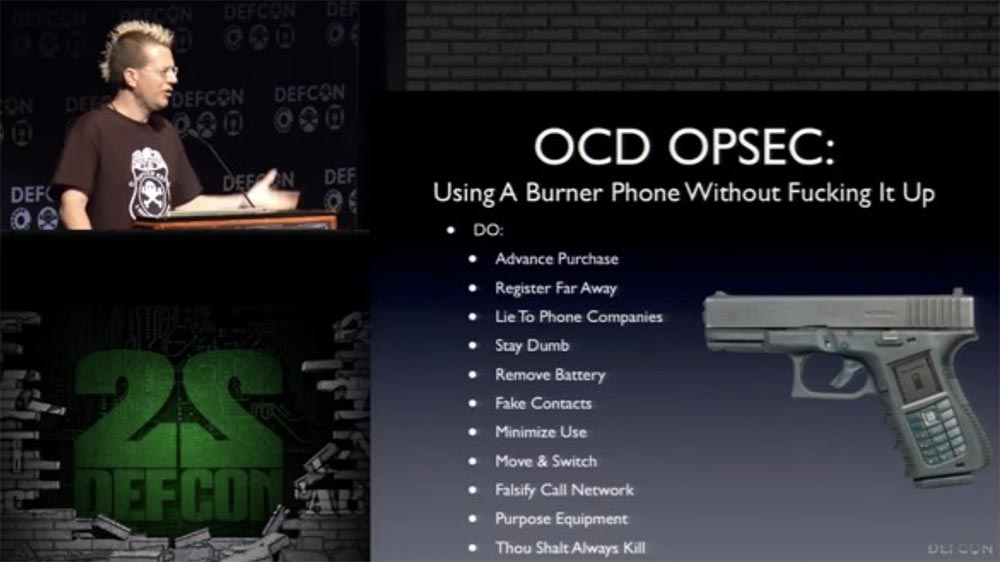

Agora vamos para os telefones. Não estrague tudo usando telefones celulares! Do que está falando esse pequeno Benedict Arnold (um general americano da época da Guerra da Independência dos EUA, que ficou do lado dos britânicos), escondido no seu bolso?

O telefone pode traí-lo das seguintes maneiras:

- metadados sobre todas as suas chamadas;

- informações sobre a sua localização que as operadoras móveis transmitem para agências federais, além de geotags em suas fotos;

- lista de contatos;

- uma lista de redes Wi-Fi às quais você se conectou e que são ouvidas nesta área;

- Identificadores exclusivos como IMEI , UEID e assim por diante;

- restos de cookies de navegadores;

- consultas de pesquisa pura;

- criptografia incorreta. Os dispositivos mais antigos têm criptografia fraca, especialmente com base no sistema operacional de versões mistas do Android;

- acesso repetido. Os navegadores da Web nesses dispositivos minúsculos têm pouca RAM e cache, por isso recarregam constantemente as guias o mais rápido possível. Portanto, tudo o que você fez recentemente quando estava em outra rede é reiniciado novamente;

- conexão automática, que é o melhor interceptor Wi-Fi do abacaxi . Oi ATT Wi-Fi , olá, Xfiniti wireless, eu lembro de você!

- Qualquer aplicativo móvel, pois sofre o vazamento de toda merda;

- a própria imagem da sua vida refletida no seu celular.

A agência de segurança monitora constantemente coisas desse tipo, especialmente elas monitoram a presença simultânea e os circuitos on-off dos telefones. Sou conhecido por não carregar um telefone celular, porque não gosto de me associar publicamente a organizações criminosas, com o que quero dizer, é claro, empresas de telefonia. ,

Nokia , . , , .

— , - . , , . – , , .

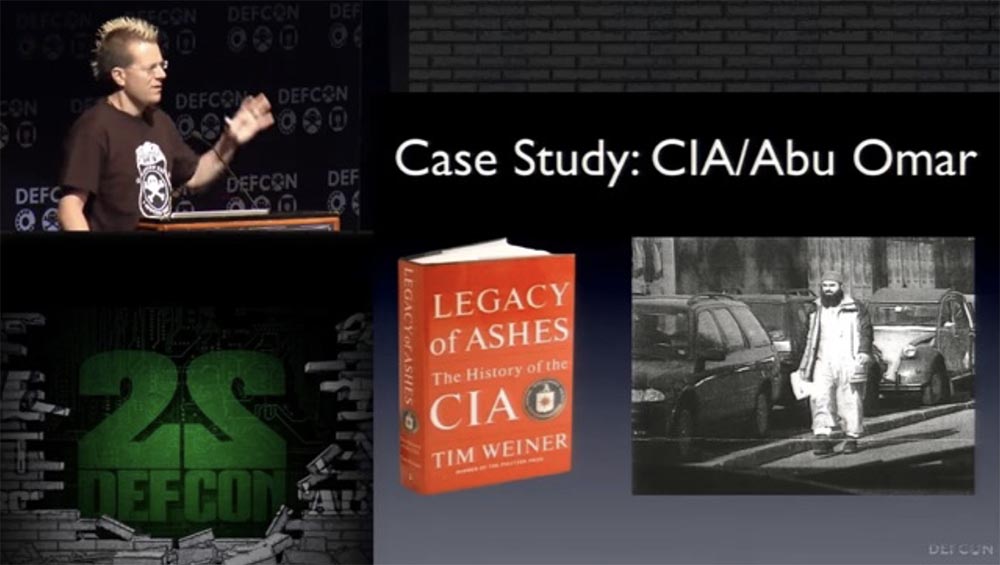

. 2003 , . . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

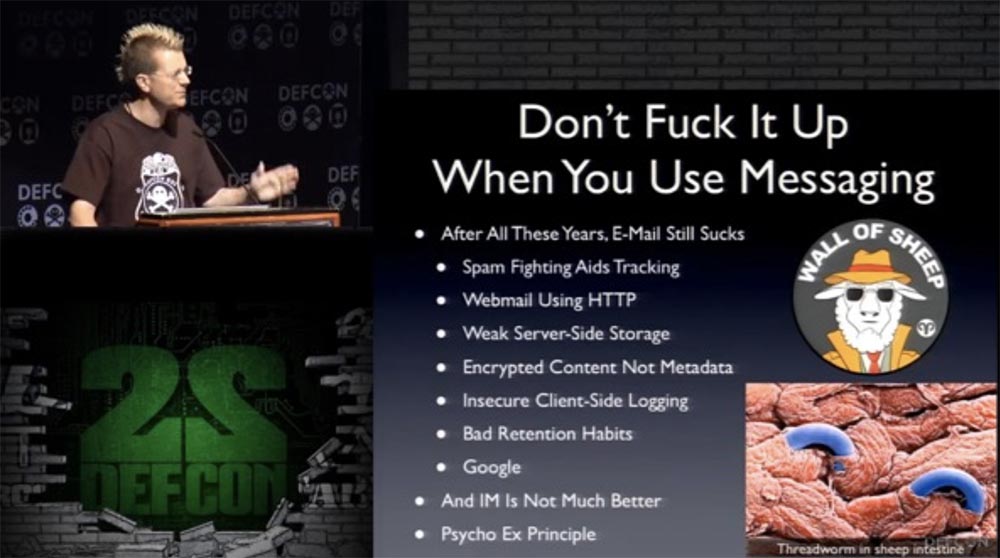

, :

, , , - , . , . . . . , , . , , .

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

. : , .

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

Skype , . , . 2013 . , , Skype . , , Skype. ,

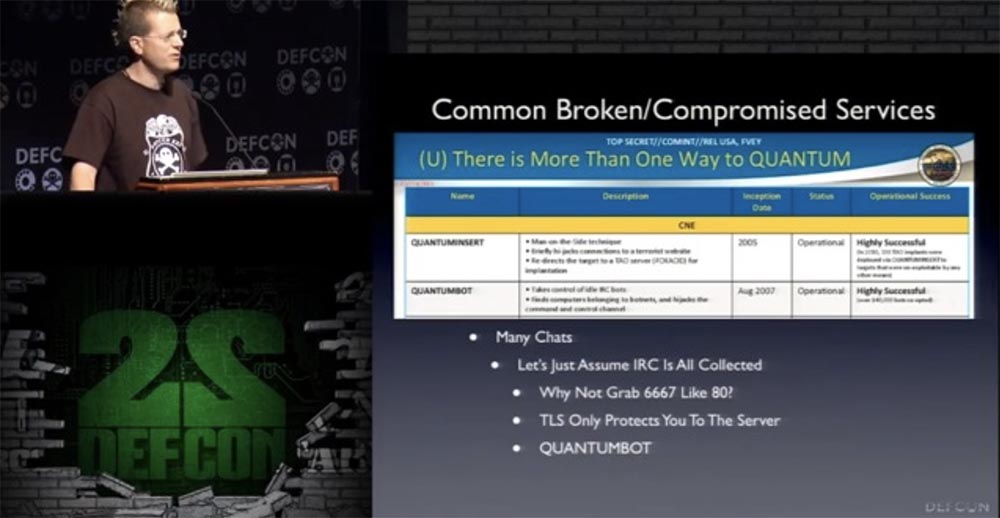

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole, mas sobre não armazenar sua correspondência eletrônica pessoal em smartphones.Precisamos de mais esteganografia, precisamos de uma abordagem original da criptografia, como meu amigo, que misturou pornografia com a imagem de gatos para que ela parecesse documentos secretos criptografados. Eu rapidamente folheio os slides restantes e digo uma última coisa:- Não use as regras usuais para criar seus IDs;

- aprender a separar a vida cotidiana de "especial";

- Não use aliases comprometidos;

- a confiança é seu segundo inimigo, não siga o exemplo de Jeremy Hammond e Sabu;

- ter um plano de contingência;

- não negue o óbvio;

- explorar as capacidades do inimigo;

- Procure aconselhamento com antecedência e apoie a pessoa que o deu.

Desejo-lhe boa sorte e força para nunca obedecer à vontade de outra pessoa!Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até janeiro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?