Artigo publicado em 23 de dezembro de 20171. Introdução

A melhor opção na fabricação de eletrônicos é quando todos os componentes são originais do fabricante, mas e se você tiver um microcontrolador usado que não dure muito? Se o transistor no circuito de proteção de tensão de entrada não atender aos parâmetros da especificação? Então seu produto terá sérios problemas. O microcontrolador pode falhar e o circuito não suporta a carga.

De fato, não é sua culpa ou erro de projeto. O motivo está em fichas falsas. Você pode dizer: "O chip do microcontrolador está marcado corretamente e se parece com o original - é exatamente o original." E eu responderei: você tem certeza de que o cristal certo está dentro ?!

Você pode fabulosamente ganhar dinheiro com falsificações. Um

estudo de mercado falsificado diz que algumas empresas ganham US $ 2 milhões por mês vendendo apenas um tipo de componente falso.

O problema

Quando o armazém do distribuidor não possui um componente específico, às vezes os fabricantes e desenvolvedores precisam lidar com corretores e fornecedores terceirizados. Isso acontece se o item for necessário com urgência ou a um preço mais baixo. Seja como for, eles podem se tornar vítimas da compra de chips falsos, distribuídos de várias maneiras. Defeitos começam a se manifestar com pequenas falhas e terminam com uma falha completa.

Usar falsificações é um grande risco. E, muitas vezes, passam despercebidos até que todos os componentes sejam montados em uma placa de circuito impresso. As alterações subsequentes serão caras e levarão muito tempo.

Isso é um problema sério?

Esta é uma ameaça crescente no mercado global. Em novembro de 2011, o Comitê de Forças Armadas do Senado dos EUA realizou audiências relacionadas ao aumento do número de componentes falsos na cadeia de suprimentos militar dos EUA. O comitê

iniciou uma auditoria dos contratados de defesa .

Além disso, acidentes graves podem ocorrer como resultado do uso de microeletrônica falsificada. Aqui estão exemplos de alguns dos incidentes mencionados no

relatório da

SIA Semiconductor Industry Association :

- O intermediário enviou microcontroladores falsos para sistemas de freio de trens europeus de alta velocidade.

- O intermediário enviou componentes semicondutores falsos para uso em submarinos nucleares.

Então sim. Esta é uma séria ameaça global.

O problema está em números

Muitos relatórios e estudos avaliam a escala de produtos falsificados. Em um relatório de 2008 da Câmara de Comércio Internacional, o tamanho anual do mercado nos países do G20 foi estimado em US $ 775 bilhões,

até US $ 1,7 trilhão em 2015 .

Fig. 1. Número de incidentes relatados com componentes falsos relatados pelo IHS, fonteOutro estudo realizado

Fig. 1. Número de incidentes relatados com componentes falsos relatados pelo IHS, fonteOutro estudo realizado pelo Departamento de Comércio dos EUA de 2005 a 2008 constatou que 50% dos fabricantes de componentes e 55% dos distribuidores encontraram componentes falsificados.

Além disso, os especialistas estimaram que, entre todas as compras do Pentágono de componentes de reposição e reposição, até 15% são produtos falsificados.

Métodos de falsificação

Hackers, ladrões de propriedade intelectual e fabricantes de produtos falsificados sempre se adaptam rapidamente e encontram novos métodos. Neste artigo, mencionaremos os métodos mais comuns para fazer falsificações.

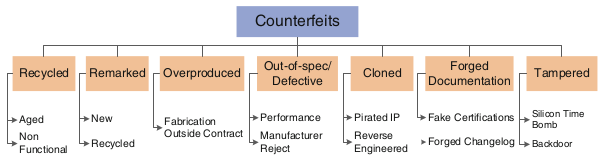

Os especialistas geralmente dividem os métodos em categorias:

- Rotulados incorretamente novos componentes e componentes antigos que são vendidos como novos. [1]

- Falsificação funcional e não funcional. [2]

Eu gostaria de analisar a segunda classificação com mais detalhes.

Como ponto de partida, tomamos a classificação

deste trabalho e a aprimoramos.

Fig. 2. Taxonomia de falsificações, fonte

Fig. 2. Taxonomia de falsificações, fonteObservação e reciclagem

Essa é a maneira mais comum de fingir. Mais de 80% dos componentes falsos foram

reciclados e rotulados novamente . Durante o processamento, os componentes são removidos das placas de circuito impresso recicladas, seus gabinetes são repintados e / ou remarcados e, em seguida, são vendidos como peças novas.

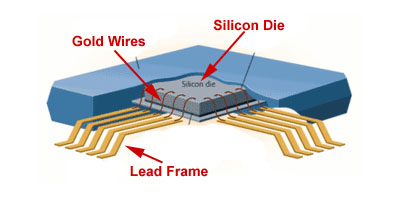

Em alguns casos, o cristal é removido da caixa e, em seguida, montado em uma nova caixa e remarcado para o dispositivo desejado. Aqui, o mais perigoso é se o componente não estiver funcional ou se foi danificado durante o uso anterior.

A remoção do cristal inclui a decapsulação ácida da caixa de plástico, a remoção das conexões dos fios (que conectam o cristal aos pinos externos) com uma pinça, o aquecimento da caixa e a retificação do lado traseiro. Em seguida, os cristais são enviados à China para montagem em novos casos.

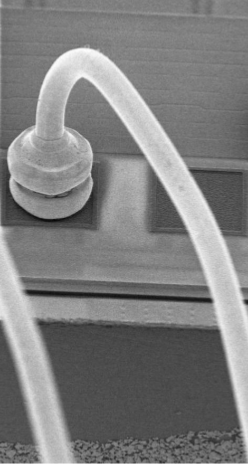

Fig. 3. Remoção do cristal do corpo, fonte

Fig. 3. Remoção do cristal do corpo, fonteNovas conexões de fio são uma evidência clara de reutilização de cristal quando um novo equipamento é substituído por um antigo.

Fig. 4. Nova conexão de fio no contato antigo, fonte

Fig. 4. Nova conexão de fio no contato antigo, fonteA observação das metas pode ser a seguinte:

- Atualização da data: as datas atuais são colocadas em partes antigas.

- Upgrade: altere a marcação para o grau superior (componentes militares ou industriais).

- Interrupção de componentes com falha: algumas peças já estão marcadas pelo fabricante como com falha. Eles não passaram nos testes internos e foram descartados, mas podiam ser removidos do lixo ou contrabandeados para fora.

Exemplos de reciclagem e observação

Fig. 5. Processador AMD com chip Intel, fonte

Fig. 5. Processador AMD com chip Intel, fonte Fig. 6. Teste Dynasolve em dois chips Xilinx, fonte

Fig. 6. Teste Dynasolve em dois chips Xilinx, fonte Fig. 7. Exemplos de microcircuitos após processamento e remarcação, fonte

Fig. 7. Exemplos de microcircuitos após processamento e remarcação, fonteClonagem e Intervenção

Os componentes clonados são fabricados por fabricantes não autorizados, sem os direitos legais para fabricar o chip. O design original é clonado usando engenharia reversa.

Os componentes falsificados podem incluir "trojans de hardware" e podem drenar informações valiosas para o fabricante. De fato, a engenharia reversa e a introdução de cavalos de Troia de hardware é um tópico amplo e separado para outro artigo.

Outras falsificações

- A falta de um cristal por dentro. O fabricante simplesmente coloca as marcações necessárias em caixas vazias. É fácil de detectar por raio-x.

- Alguns projetistas ordenam a produção de microcircuitos de acordo com o design. Às vezes, um contratado não confiável produz um lote extra de chips originais sem notificar o cliente. Isso é perigoso porque o cristal e a caixa se parecem exatamente com os originais, enquanto os microcircuitos falsificados podem não passar nos testes exigidos pelo cliente antes de serem colocados no mercado.

- Documentos falsos. Não há falsificação física nos chips, mas um invasor adiciona / modifica alguns detalhes nos documentos. Podem ser especificações falsas ou especificações elétricas.

Métodos de detecção de falsificações

Se você deseja proteger sua casa ou escritório, a primeira coisa a fazer é mudar seu estilo de pensar: pense não como um guarda, mas como um ladrão. O primeiro passo para se defender de fichas falsas é aprender os métodos do inimigo.

O segundo passo é procurar evidências.

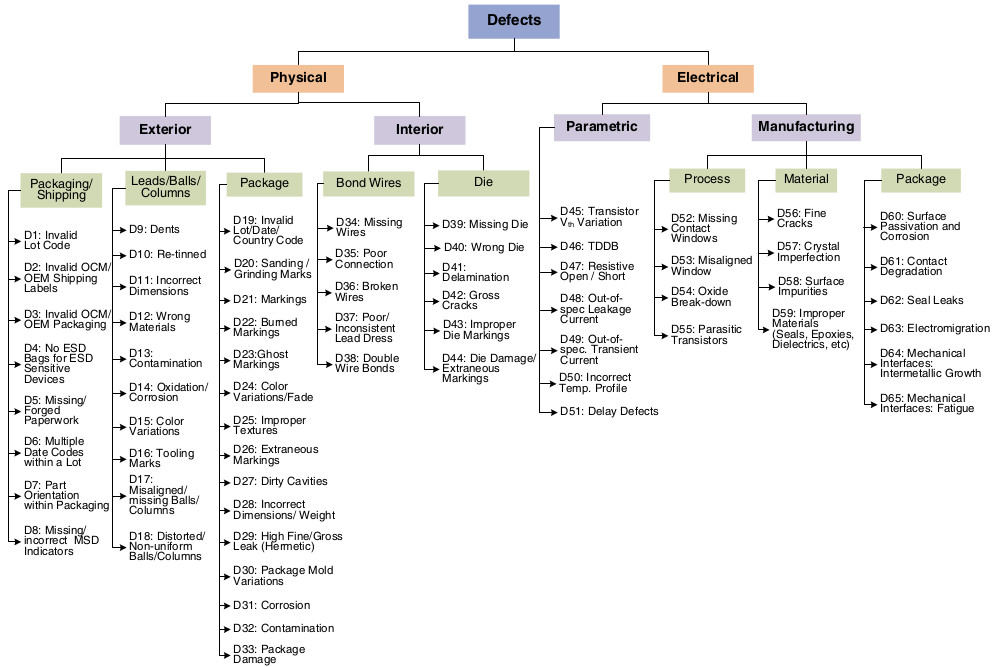

Os defeitos parecem inumeráveis. A taxonomia proposta de defeitos mostra o quadro geral.

Fig. 8. Taxonomia de defeitos de componentes falsos, fonte

Fig. 8. Taxonomia de defeitos de componentes falsos, fonteAlguns defeitos são mais fáceis de detectar do que outros. A propósito, alguns deles são mais facilmente detectados a olho nu.

Conjunto de exemplos 1 (inspeção externa)

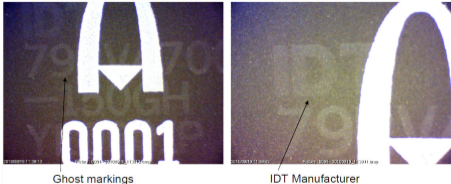

Fig. 9. Duas pontes de tundra falsas do processador PCI para o Motorola,

fonteEsses dois circuitos integrados são repintados e remarcados, mas o fragmento circulado é claramente deslocado.

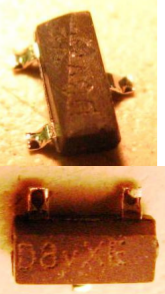

Fig. 10. chips repintados, fonte

Fig. 10. chips repintados, fonteNa foto, havia traços claros de repintar.

Fig. 11. Furos de marcas de queima, fonte

Fig. 11. Furos de marcas de queima, fonteA marcação do estojo é feita pelo laser. Excesso de laser pode queimar através da caixa.

Fig. 12. Traços de marcação antiga, fonte

Fig. 12. Traços de marcação antiga, fonteConjunto de exemplos 2 (inspeção interna)

Fig. 13. Image CADBlog

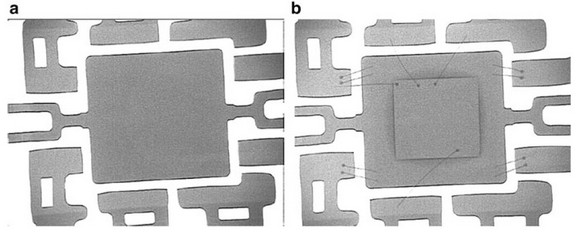

Fig. 13. Image CADBlogUm circuito integrado falso pode não ter as conexões pretendidas. Eles podem desaparecer ao reembalar o cristal. Um raio-x é usado para detectar esse defeito.

Fig. 14. Falta de conexões, fonte

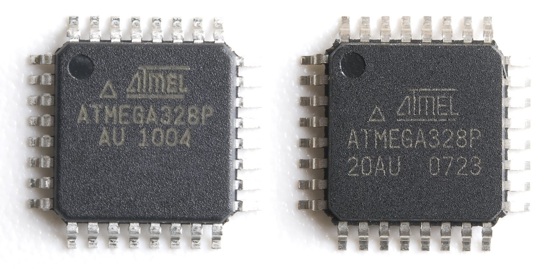

Fig. 14. Falta de conexões, fonteOutra opção para defeitos internos é o uso de um cristal completamente errado. Por exemplo, a empresa americana Sparkfun descobriu o fornecimento de microcontroladores Atmega328 falsos.

O estudo revelou que eles têm a marcação e o estojo Atmega328, mas o cristal interno nem se aproxima do microcontrolador original!

Fig. 15. À esquerda está o Atmega328 original, à direita está falso. Imagem Sparkfun

Fig. 15. À esquerda está o Atmega328 original, à direita está falso. Imagem SparkfunConjunto de exemplos 3 (controle de parâmetros elétricos)

Fig. 16. Teste de parâmetros elétricos de um amplificador operacional de alto desempenho (falso e genuíno), fonte

Fig. 16. Teste de parâmetros elétricos de um amplificador operacional de alto desempenho (falso e genuíno), fonteO amplificador operacional falso passou no teste em velocidade 10x e apenas um teste CA abrangente revelou um falso.

Métodos de falsificação

O provérbio diz que é melhor gastar um centavo na prevenção do que um rublo no tratamento.

Identificar componentes falsos é uma tarefa difícil devido ao custo, tempo de teste, falta de parâmetros para avaliação (às vezes) e mudanças rápidas nos métodos técnicos falsos.

Existem muitos mecanismos, cada um dos quais tem como alvo alguns métodos e tipos de componentes falsos, conforme descrito na tabela a seguir:

Fig. 17. Métodos de falsificação, fonte

Fig. 17. Métodos de falsificação, fonteVamos dar uma olhada em alguns desses métodos.

Cdir sensor

Como o nome do sensor CDIR (Combating Die and IC Recycling) implica, este é um método de lidar com a reutilização de circuitos integrados.

Como sensor CDIR, você pode usar estruturas diferentes no chip, mas por uma questão de simplicidade, mencionamos apenas uma delas: um sensor baseado em um gerador de anel (RO). Outras estruturas veja

aqui .

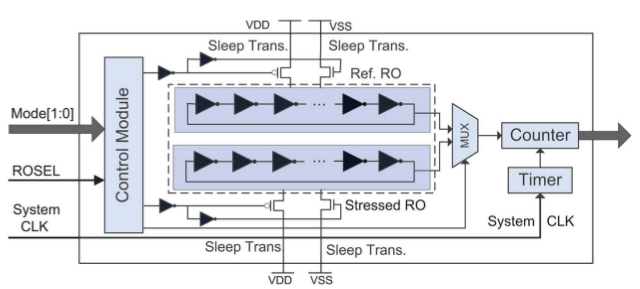

Este sensor captura cada ativação do chip e facilita a verificação de dados. É composto por dois geradores de anel: uma amostra de RO e um RO sob carga. O princípio baseia-se no fato de que o efeito do envelhecimento do MOSFET altera a frequência do RO. A diferença na frequência da amostra do RO e do RO sob carga pode calcular o tempo aproximado de uso do chip.

Fig. 18. circuito sensor RO, fonte

Fig. 18. circuito sensor RO, fonteTeste de divisão segura (SST)

Como mencionado no capítulo sobre métodos de produção falsificados, alguns desenvolvedores entregam a produção a terceiros. Às vezes, ele pode produzir um número extra de chips do design original sem o conhecimento do proprietário da propriedade intelectual ou até mesmo vendê-lo. Para evitar isso, o processo de produção pode ser protegido por métodos criptográficos, ou seja, bloqueando componentes de hardware individuais do microcircuito com sua propriedade intelectual sendo desbloqueada durante ou após o teste. As interações do proprietário da propriedade intelectual com o fabricante e a linha de montagem

usando o método SST são mostradas no diagrama a seguir:

Fig. 19. Interações do proprietário da propriedade intelectual, do fabricante e da linha de montagem, fonte

Fig. 19. Interações do proprietário da propriedade intelectual, do fabricante e da linha de montagem, fontePrimeiro, o proprietário da propriedade intelectual recebe um número aleatório (TRN) da fábrica, usando uma chave secreta gera uma chave de teste (TKEY) e a envia à fábrica para cada cristal. A partir de TKEY, a chave pública é criada por um TRN modificado, usado para teste. O proprietário recebe os resultados do teste e pode recusar o lote ou transferir o TKEY para a linha de montagem para a fabricação de microcircuitos, se os resultados do teste forem positivos.

A oficina recebe o TRN do proprietário da propriedade intelectual e, depois de montar o chip no alojamento, realiza os testes novamente. Em seguida, envia uma resposta ao proprietário da propriedade intelectual. Ele desbloqueia boas fichas com a chave final (FKEY) - e as envia ao mercado.

Rotulagem de DNA

Esse mecanismo faz parte da tecnologia mais ampla de ID do pacote. Abrange os seguintes exemplos:

- um design que não deixa espaço para adicionar componentes adicionais,

- componentes ativos sem autoridade para alterar a máscara (modelo em produção),

- Componentes obsoletos que não são mais fabricados.

No caso da marcação de DNA, moléculas com uma seqüência única de DNA são misturadas na tinta para marcação. As amostras de tinta são enviadas ao laboratório para autenticar os chips. A tecnologia requer a manutenção de um banco de dados de sequências válidas.

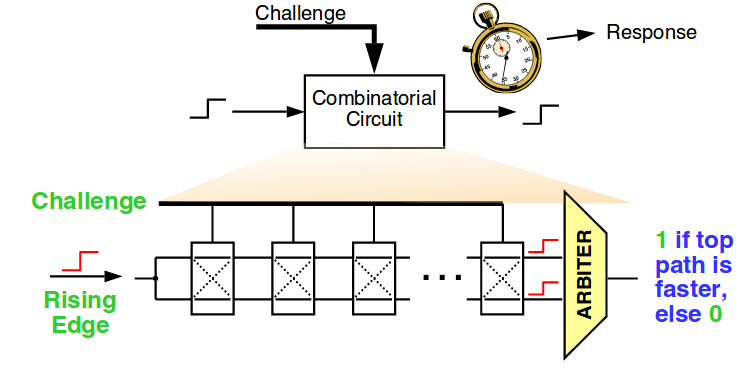

Função fisicamente não clonável (PUF)

Função aleatória física ou função fisicamente não clonável (PUF) - uma função com um resultado aleatório relacionado às características físicas do dispositivo. É aleatório e imprevisível, mas repetível nas mesmas condições. Como mudanças descontroladas e imprevisíveis são feitas durante o processo de fabricação, não existem dois microcircuitos idênticos, mas o PUF de silicone com um identificador exclusivo pode ser incorporado ao microcircuito.

Fig. 20, adaptado da fonte

Fig. 20, adaptado da fonteO PUF mede a resposta para entradas específicas. Muitos métodos são usados para obter o par de perguntas e respostas. Um deles é o atraso do PUF, como mostrado na fig. 20. Mudanças aleatórias nos atrasos nos contatos e portões do cristal dão resultados aleatórios. Um árbitro geralmente é um obturador que produz 1 ou 0, dependendo de qual entrada veio primeiro. Os PUFs podem suportar um grande número de pares de perguntas e respostas, onde a resposta é exclusiva para cada circuito integrado. Para operações de autenticação, é necessário um banco de dados confiável de pares de perguntas e respostas.