Quando o seu computador está infectado com um bloqueio de criptografia, se o Trojan roubou suas senhas e os golpistas sequestraram emails, se as informações do cartão de crédito foram retiradas por phishing e o dinheiro foi retirado, tudo isso é terrível, mas pelo menos está claro o que aconteceu e como lidar com isso. O antivírus limpa a sujeira, restaura os dados do backup (se é que é), reemite o cartão. É muito pior se você estiver em silêncio, sem chamar a atenção, vigiado por um longo tempo.

Normalmente, essa ameaça é relevante para pessoas públicas, grandes empresas - em geral, nos casos em que você possui informações realmente valiosas. Ou não apenas: parece que os cibercriminosos de nível médio também estão começando a tentar praticar espionagem cibernética. Pesquisadores da equipe chinesa 360 Netlab foram capazes de identificar pelo menos 7.500 roteadores Mikrotik que foram hackeados e enviaram tráfego passando por eles para servidores de criminosos cibernéticos (

notícias ). Dado que essa não é a única notícia sobre ataques a roteadores em geral e ao Mikrotik em particular, hoje tentaremos descobrir o que aconteceu e o que fazer sobre isso.

Especialistas da 360 Netlab conduziram um

estudo completo. Os roteadores Mikrotik podem ser identificados com segurança pela porta TCP aberta 8291 - um utilitário para controlar o roteador a partir de um computador WinBox remoto está associado a ele. Pela maneira como o dispositivo responde aos comandos específicos deste software, você pode identificar com precisão que é um roteador, e não apenas algum dispositivo com a mesma porta aberta por algum motivo. No total, foram encontrados 1,2 milhão de roteadores Mikrotik com uma porta aberta, e isso é muito, considerando que a porta certamente pode ser fechada para acesso externo.

Dos 1,2 milhões de roteadores, 370 mil, ou um pouco mais de 30%, têm a vulnerabilidade CVE-2018-14847. Esta vulnerabilidade foi

encerrada em abril deste ano. Aqui você pode ler a história de como um pesquisador independente tentou determinar o que foi corrigido. Em resumo, a vulnerabilidade permite, sem autorização especial, a leitura remota de qualquer arquivo do roteador, incluindo senhas de acesso mal protegidas (que estão melhor protegidas desde então). A descrição da prova de conceito no GitHub

afirma que os roteadores com as versões de firmware 6.29 a 6.42 do RouterOS são vulneráveis, ou seja, o problema existe há três anos.

O mapa da distribuição de dispositivos vulneráveis no planeta é assim. A Rússia está em segundo lugar, depois do Brasil, com 40 mil roteadores não reduzidos. Como os invasores exploram a vulnerabilidade? Você pode redirecionar o tráfego do usuário para a página com a mensagem de erro gerada pelo próprio roteador e implementar o minerador de moedas CoinHive nesta página. Esse método de monetização já é conhecido (ver resumo do

número 29 ); em agosto, foi relatado que o ataque afetou principalmente o Brasil, e duzentos mil roteadores foram submetidos a ele. É verdade que pesquisadores da China esclarecem que o plano acabou sendo mais ou menos. O fato é que, para o minerador funcionar corretamente, ele deve ter acesso a uma rede externa bloqueada pelas próprias configurações que mostram a página de erro para os usuários.

De qualquer forma, esse ataque será rapidamente detectado, pois a Internet cairá entre os usuários (estamos falando de roteadores projetados para grandes organizações e pequenos provedores). Você pode usar o servidor proxy no roteador de maneira mais elegante: por exemplo, transfira a tarefa de varrer ainda mais a rede e atacar outros roteadores no dispositivo infectado. No total, os pesquisadores encontraram 239 mil roteadores nos quais o proxy Socks4 foi ativado, e isso foi feito, segundo especialistas chineses, claramente com intenção maliciosa, "

sem respeito ". Obviamente, essa opção não é a única, mas o que mais é o exército de roteadores com um servidor proxy usado, cujo acesso é possível apenas a partir de uma certa sub-rede (aparentemente controlada por cibercriminosos), não é conhecida exatamente.

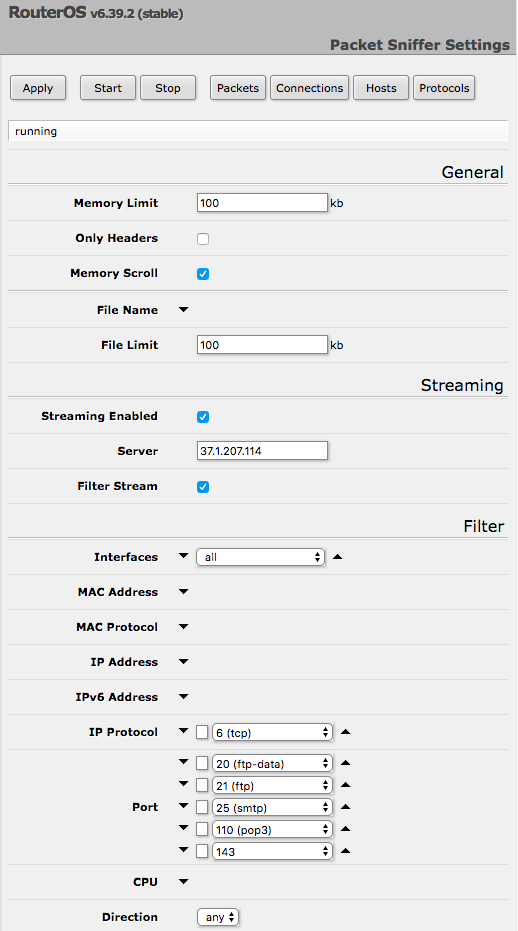

Mas a descoberta mais interessante da pesquisa é essa. O Mikrotik RouterOS permite redirecionar pacotes de rede processados pelo roteador para um endereço especificado. As configurações para essa saída de tráfego podem se parecer com a captura de tela acima. Assim, pesquisadores da 360 Netlab identificaram 7,5 mil roteadores que não sabem quem eles distribuem todo o tráfego que passa por eles. Ok, quase todos: as comunicações nas portas 20, 21, 25, 110 e 143 são geralmente monitoradas, respectivamente, esses são os protocolos FTP e o correio SMTP e POP3 / IMAP. Além disso, em alguns casos, as portas 161 e 162, associadas ao protocolo SNMP, foram monitoradas, mas o motivo pelo qual é usado não é claro. A lista de portas é relevante para as configurações mais comumente encontradas nos roteadores infectados. Algumas portas também foram monitoradas para outras portas, por exemplo, 80 (ou seja, todo o tráfego da web não criptografado) e 8080.

E na lista de roteadores que roubam tráfego, a Rússia ocupa o primeiro lugar com 1.628 roteadores infectados, o Irã e o Brasil em segundo e terceiro. Por que o tráfego é redirecionado, o que acontece a seguir - só se pode adivinhar. Suponho que o objetivo da interceptação seja a busca de novas vítimas para serem incluídas na botnet de alguém e algo como pesquisa científica. Agora, muitas pessoas estão preocupadas com a quantidade de provedores de serviços de dados na Internet coletada sobre nós, a fim de "melhor" anunciar nossos produtos. O fato de o crime coletar informações sobre nós para que seja melhor nos atacar mais tarde é mais perigoso.

O que fazer Está claro o que precisa ser feito agora:

atualize o roteador . As vulnerabilidades em breve serão seis meses, já é hora. Seria bom analisar a configuração com o objetivo de fechar o acesso de fora - está longe de ser necessária em todos os casos. O que fazer em geral e quem é o culpado? O autor da prova de conceito para esta vulnerabilidade

resume seu mini-estudo com palavras como "não use o mikrotik na empresa". Mas este é um beco sem saída: "Ah, horror, encontramos uma vulnerabilidade terrível, nunca as compre novamente". Como se com outros roteadores, a situação é melhor. Em maio

, um poderoso botnet

foi montado por um ataque VPNFilter de 500 mil dispositivos, onde foram encontrados dispositivos Mikrotik, além de LinkSys, Netgear e TP-Link.

Na Rússia, os roteadores Mikrotik são frequentemente usados em pequenas e médias empresas, onde são configurados pelo especialista em TI de entrada ou por alguns dos proprietários-funcionários, e geralmente são esquecidos deles: uma coisa ou outra, funciona - tudo bem. O firmware antigo é um indicador indireto da operação estável do dispositivo. Mas acontece que não importa qual seja o seu roteador, ele precisa ser atualizado, ele deve ser configurado com as configurações mais seguras, interfaces de gerenciamento externas desconectadas, se não forem necessárias. Provavelmente, com o envolvimento de um especialista externo. A segurança nunca é gratuita.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável. E, a propósito, este é o 300º post no blog Lab em Habré por sete anos de sua existência. Com o qual ambos parabenizamos você e nós.