Em maio, foi realizada a conferência Positive Hack Days 8, na qual novamente participamos do papel do SOC no já tradicional The Standoff.

Este ano, os organizadores levaram em conta os erros do passado e o confronto começou na hora. Atacantes - muito bem! Eles atacaram quase continuamente por 30 horas, então nosso turno da noite nem conseguiu tirar uma soneca.

O que o que

Conversamos sobre o evento no

artigo do ano passado, mas atualizamo-lo brevemente.

A batalha acontece entre os defensores e os atacantes. Os defensores podem se defender sozinhos ou podem usar os serviços dos centros de monitoramento especializados (SOC) e manter a defesa “de frente para ambos”. Os defensores também recebem defesa e defesa contra hackers mal-intencionados.

Este ano, os organizadores construíram 7 objetos que precisavam ser protegidos:

- Escritórios

- Operadora de telecomunicações

- CHP

- Companhia petrolífera

- Companhia ferroviária

- O Banco

- Dispositivos IoT

E três equipes do SOC participaram:

- Monitoramento prospectivo

- Angara Technologies Group

- Rostelecom

Os hackers podem se divertir por conta própria. De fato, a única regra não era atacar diretamente a infraestrutura na qual o confronto estava "girando". Além disso, os organizadores periodicamente "jogavam junto" com os atacantes, implantando serviços vazios. E, no final, eles desligaram completamente os sistemas antifraude da cidade.

Uma criptomoeda especial e mineradores foram desenvolvidos para hackers, que eles poderiam implementar em objetos comprometidos. “O mineiro está girando, o bitcoin está confuso” - de acordo com a observação apropriada de um membro da equipe cazaque de Tsark.

Este ano, novamente atuamos como SOC para um dos segmentos de escritórios. Os defensores desse segmento eram os caras da Servionika, que já conhecemos desde o evento do ano passado.

O que eles defenderam

Para defesa, usamos:

- ViPNet IDS para DMZ.

- ViPNet IDS para a rede local.

- ViPNet HIDS (IDS do host) para monitorar os principais servidores do Office.

- Sistema de análise de inteligência de ameaças ViPNet (TIAS) para análise, monitoramento e análise de logs.

E, é claro, em nossos sensores, usamos nossas próprias regras desenvolvidas, que também incluem assinaturas dos últimos ataques que assustam o mundo inteiro!

O que foi gravado

Durante o período do Confronto, os Analistas da SoC realizaram o Monitoramento Prospectivo de cerca de 2 milhões de eventos, identificando 30 incidentes de segurança da informação.

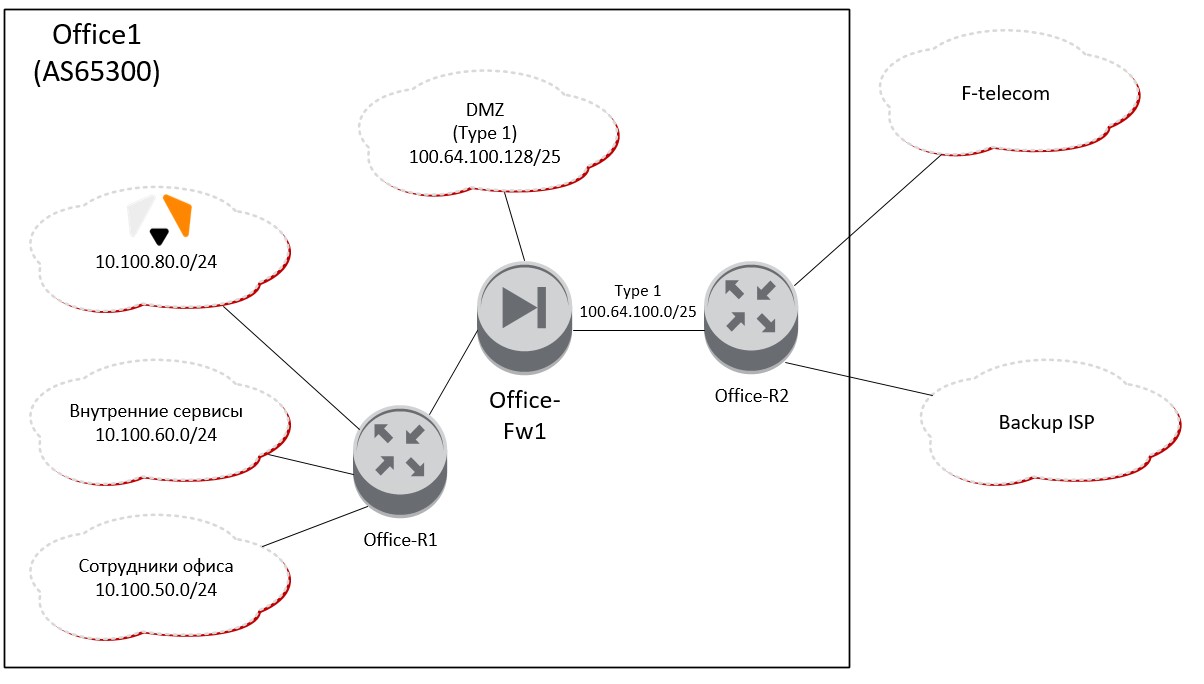

O alinhamento das forças no mapa de batalha foi o seguinte:

- O Office-R2 é o roteador de borda da instalação do Office 1, através do qual foi conectado a dois provedores de Internet F-telecom e ISP de Backup.

- Office-FW1 - um firewall para controle de acesso entre segmentos da rede local e recursos externos (DMZ).

- Office-R1 - usado para roteamento dentro do segmento de escritório.

Nossos colegas, a equipe Servionika, foram responsáveis pelo suporte às instalações de infraestrutura do Office 1. Nossa tarefa era informar quando algo deu errado com os caras.

Após o início do jogo, a maior parte dos eventos ocorreu em torno da zona DMZ. Os invasores tentaram romper a fronteira através da exploração de vulnerabilidades da web. Tudo começou de acordo com a tradição com uma varredura. Os atacantes lançaram os scanners DirBuster e Acunetix e foram até os endereços na DMZ.

Um invasor com ip 100.110.255.127 tentou teimosamente estabelecer uma conexão com o banco de dados MySQL da loja online no nó protegido 100.64.100.167. Todas as tentativas de força bruta foram bloqueadas com sucesso pelo servidor.

Depois de um tempo, eles tradicionalmente começaram a selecionar senhas para SSH e RDP.

Um ataque foi detectado no host 100.64.100.183 ao varrer por um invasor com o endereço 100.110.255.17 no SMB. O servidor não tinha a atualização

MS17-010 docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . O que os defensores foram informados em tempo hábil.

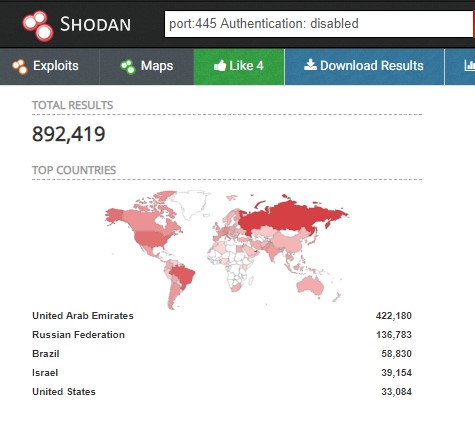

Vale ressaltar que o teste para a possibilidade de explorar a vulnerabilidade no EternalBlue foi realizado inúmeras vezes. Esses eventos foram um dos mais frequentes durante o confronto. Mas isso não é surpreendente. Apesar de um ano se passar desde o momento da infecção em massa, ainda há um grande número de máquinas vulneráveis a esse ataque.

Além disso, os invasores tentaram massivamente explorar a vulnerabilidade CVE-2014-6271 (execução remota de código no Bash).

Por volta das 16:00 do primeiro dia, a vulnerabilidade do SambaCry foi explorada com êxito no nó 100.64.100.167. Os defensores perderam o acesso a este site até o dia seguinte. O invasor com o endereço 100.110.255.176 após a operação realizou uma exploração de perímetro usando NMAP e retirou o arquivo com os dados da varredura.

Na noite do nó comprometido, as conexões foram estabelecidas na 443ª porta do nó 100.100.100.202. Após redefinir todas as sessões, a atividade terminou. Presumivelmente, o mineiro do 100.64.100.167 invadido foi carregado no nó 100.100.100.202.

A principal ferramenta de investigação é uma folha de papel e uma caneta

A principal ferramenta de investigação é uma folha de papel e uma canetaÀ noite, os atacantes atacavam ativamente o sistema de monitoramento Zabbix. Foram feitas tentativas para explorar a vulnerabilidade eternalblue, eles selecionaram uma senha para ssh e tentaram preencher o shell através do /zabbix/zabbix.php.

Na manhã do segundo dia, foram registradas atividades suspeitas do nó protegido 100.100.100.202. Uma conexão ao ip foi estabelecida a partir de uma rede externa 100.64.100.242 e certificados suspeitos foram enviados. Uma investigação mostrou que a senha do ssh foi redefinida neste nó e o mineiro foi carregado. Também roubou o arquivo de banco de dados bd.frm. Em geral, o invasor "gravou" um certificado autoassinado. Reagimos imediatamente a esta máquina, analisamos as sessões e ainda há um hacker. Quente.

Quase paralelamente, foi descoberto o hacking de outro nó 100.64.100.242 (Wordpress). Tinha algumas credenciais bastante interessantes. Selecionamos uma senha para o login "Shaggy". E ele acabou ... é claro, "Scooby".

Após o comprometimento deste local, foi realizado o reconhecimento do perímetro. Varridas as 20as, 25as, 80as portas. O hacker foi expulso, o carro foi levado.

Até recentemente, os hackers tentavam realizar ataques como injeções de sql, FTP brutal, RDP, SSH. Em geral, eles agiram de acordo com o esquema clássico.

Sumário

"Confronto" realizado! É claro que desta vez não fomos capazes de "sair da água seca". Os atacantes conseguiram romper parcialmente a defesa do escritório. No entanto, este evento trouxe uma experiência inestimável. As informações obtidas ajudarão a entender melhor os vetores de ataque modernos e a tomar medidas para combatê-los na prática.